Soluțiile de securitate pentru lanțul de aprovizionare software ajută la atenuarea riscurilor și la protejarea sistemelor de atacuri periculoase.

În ultimii câțiva ani, securitatea a devenit crucială pentru companii și persoane, având în vedere nivelul în creștere al atacurilor cibernetice. Aceste atacuri se pot întâmpla oricărei organizații, departament, sistem, infrastructură IT și lanț de aprovizionare software.

Lanțurile moderne de aprovizionare cu software includ biblioteci preexistente, sisteme CI/CD, depozite open-source, controlere de versiuni, sisteme de implementare, instrumente de monitorizare și testare și așa mai departe.

Există atât de multe părți incluse în construirea unei soluții software și codul este chiar folosit în mai multe proiecte. Acest lucru mărește suprafața de atac pentru hackerii care sunt mereu în căutarea vulnerabilităților în oricare dintre sistemele pe care le utilizați.

Și când îl vor găsi, îl vor folosi și vă vor sparge sistemele. Ca rezultat, poate duce la scurgeri de date, malware, ransomware și altele.

Acesta este motivul pentru care este important ca organizațiile, dezvoltatorii și furnizorii de software să își îmbunătățească securitatea lanțului de aprovizionare cu software.

În acest articol, vom discuta cum arată exact un atac al lanțului de aprovizionare software, de ce trebuie să vă asigurați lanțul de aprovizionare și cele mai bune soluții de securitate pentru a ajuta la atenuarea riscurilor.

Sa incepem!

Cuprins

Ce este securitatea lanțului de aprovizionare cu software?

Un lanț de aprovizionare software include toate sistemele, procesele, instrumentele și lucrurile (practic totul) care ajută la dezvoltarea unei aplicații în ciclul său de viață de dezvoltare a software-ului (SDLC).

Și securitatea lanțului de aprovizionare cu software înseamnă securizarea tuturor acestor sisteme, componente și practici. Poate include protocoale, interfețe, cod proprietar sau terță parte, instrumente externe, sisteme de infrastructură, sisteme de implementare și lista poate continua.

Sursa: Mirantis

Lanțul dvs. de aprovizionare este vulnerabil la atacuri, la fel ca și alte sisteme din organizația dvs. Într-un atac al lanțului de aprovizionare, hackerul găsește și folosește vulnerabilități în oricare dintre sistemele și procesele tale din lanțul de aprovizionare și se infiltrează în el. Ar putea duce la încălcări ale datelor și alte riscuri de securitate.

Unele atacuri comune ale lanțului de aprovizionare cu software sunt:

- O conductă CI/CD încălcată care implică servere de compilare, instrumente de implementare, cadre de testare, depozite de cod etc.

- Cod rău intenționat într-un instrument open-source. Acest lucru se poate întâmpla prin trimiterea de comiteri rău intenționate în depozitul de cod, de exemplu.

- Configurații greșite CI/CD în procesele de implementare și testare

Câteva atacuri celebre ale lanțului de aprovizionare cu software:

- Hack SolarWinds: Hackerii au găsit o vulnerabilitate în platforma lor Orion și au compromis peste 30.000 de organizații din întreaga lume.

- Încălcarea CodeCov: în aprilie 2021, atacatorii au încălcat instrumentul de audit, CodeCov, afectând utilizatorii săi pe scară largă.

- Atacul Mimecast: Atacatorii au obținut acces la unul dintre certificatele lor digitale pentru autentificare.

De ce este importantă securitatea lanțului de aprovizionare cu software?

În exemplele de atacuri de mai sus, o singură vulnerabilitate a codului, în general, a condus la o încălcare pe scară largă care afectează indivizi și organizații.

Atunci când o echipă de dezvoltare implementează software pentru uz comercial sau intern, securitatea produsului este vitală, inclusiv codul pe care nu l-a scris și instrumentele terță parte pe care le utilizează. Pentru că, dacă ai încredere orbește în resursele externe, acestea se pot transforma în amenințări și atacuri din cauza vulnerabilităților din acestea.

În acest sens, lanțul de aprovizionare cu software se asigură că întregul cod, instrumentele și resursele dvs. sunt în cele mai bune forme de securitate și sunt nemodificate, actualizate și nu au vulnerabilități sau cod rău intenționat.

Și pentru a implementa acest lucru, trebuie să verificați fiecare componentă software din SDLC, inclusiv codul dvs. intern, implementările open-source, protocoalele, interfețele, instrumentele de dezvoltare, serviciile externalizate și alte lucruri asociate cu construirea software-ului.

În plus, puteți utiliza o soluție de securitate a lanțului de aprovizionare software cuprinzătoare, fiabilă și eficientă pentru a atenua problemele și a proteja fiecare componentă software. Face acest lucru prin scanarea software-ului pentru exploatări și dependențe cunoscute și implementând mecanisme de protecție a rețelei.

În acest fel, aceste instrumente ajută la prevenirea modificărilor neaprobate și a accesului neautorizat pentru a descuraja amenințările și atacurile.

Să vorbim despre unele dintre cele mai bune instrumente de securitate a lanțului de aprovizionare software pentru a atenua atacurile și pentru a vă proteja lanțul de aprovizionare cu software.

Slim.ai

Slim.ai vă permite să construiți containere cu securitate și viteză pentru a vă proteja lanțul de aprovizionare cu software fără a scrie niciun cod nou.

Vă va ajuta să găsiți și să eliminați automat vulnerabilitățile din sistemele software din aplicațiile containerizate înainte ca acestea să fie livrate în faza de producție. Acest lucru vă va asigura și sarcinile de lucru pentru producția de software.

Slim.ai vă va consolida și optimiza containerele în timp ce le gestionează eficient. De asemenea, veți obține informații despre conținutul containerelor dvs. analizând în profunzime pachetele, metadatele și straturile acestora.

Puteți integra perfect Slim.ai în conductele dvs. CI/CD și puteți activa automatizarea pentru a economisi timp și efort în atenuarea riscurilor de securitate fără nicio muncă manuală.

Veți putea folosi Slim Starter Kits, care sunt șabloane pe care le puteți utiliza pentru a vă crea aplicația în orice limbă sau cadru. Cu ajutorul inteligenței containerului, puteți vizualiza construcția imaginii, detaliile pachetului și vulnerabilitățile. Acest lucru vă va ajuta să înțelegeți postura dvs. de securitate și să creați o imagine prietenoasă.

Docker Wasm

Wasm este o alternativă ușoară, rapidă și nouă la containerele Windows sau Linux pe care le utilizați în Docker. Docker + Wasm vă va ajuta să construiți, să rulați și să partajați aplicații moderne cu o mai mare securitate.

Există multe beneficii ale utilizării Docker în securizarea lanțului de aprovizionare software. Vă va face dezvoltarea software-ului mai previzibilă și mai eficientă prin automatizarea sarcinilor și eliminând nevoia de sarcini de configurare repetitive. Întregul tău ciclu de viață de dezvoltare a software-ului va deveni mai rapid, mai ușor și mai portabil.

Docker oferă o platformă completă, de la capăt la capăt, care vă va oferi API-uri, CLI-uri și interfețe de utilizare cu securitate concepute pentru a funcționa imediat pe SDLC-ul dvs., făcând procesul mai eficient.

- Imaginile Docker sunt excelente pentru a vă permite să vă creați eficient aplicația pe Mac și Windows.

- Utilizați Docker Compose pentru a crea software cu mai multe containere.

- Pachetați software-ul ca imagini container care sunt portabile și rulează constant în diferite medii, cum ar fi AWS ECS, Google GKE, Aure ACI, Kubernetes și multe altele.

- Integrați-vă cu diferite instrumente în pipeline de dezvoltare software, inclusiv CicleCI, GitHub, VS Code etc.

- Personalizați accesul la imagini pentru dezvoltatori cu controale de acces bazate pe roluri (RBAC) și obțineți informații mai profunde asupra istoricului activităților folosind jurnalele de audit Docker Hub.

- Sporiți inovația prin creșterea colaborării cu dezvoltatorii și membrii echipei și publicând cu ușurință imaginile dvs. în Docker Hub.

- Implementați cu succes aplicații în mod independent pe diferite containere și limbi. Acest lucru va reduce posibilele conflicte între biblioteci, cadre și limbi.

- Utilizați Docker Compose CLI și profitați de simplitatea sa în construirea mai rapidă a aplicațiilor. Puteți să le lansați rapid în cloud cu Azure ACI sau AWS ECS sau să o faceți local.

CycloneDX

CycloneDX este de fapt un standard de BOM complet complet, care oferă capabilități avansate pentru securizarea lanțurilor de aprovizionare împotriva riscurilor și atacurilor online.

Acesta suportă:

- Lista materialelor hardware (HBOM): este pentru componentele hardware de inventar pentru ICS, IoT și alte dispozitive conectate și încorporate.

- Software Bill of Materials (SBOM): Este pentru serviciile și componentele software de inventar și dependențele acestora.

- Bill of Materials pentru operațiuni (OBOM): Configurații de inventar de rulare full-stack, medii și dependențe suplimentare.

- Software-as-a-Service (SaaSBOM): este pentru punctele finale de inventar, servicii, clasificări și fluxuri de date care alimentează aplicațiile native din cloud.

- Vulnerability Exploitability eXchange (VEX): este pentru a transmite modul în care componentele vulnerabile pot fi exploatate în produse.

- Rapoarte de divulgare a vulnerabilităților (VDR): este pentru a comunica vulnerabilități necunoscute și cunoscute care afectează serviciile și componentele.

- BOV: Este să partajăm date vulnerabile între sursele și sistemele vulnerabile de informații.

Fundația OWASP sprijină CycloneDX, în timp ce CycloneDX Core Working Group îl gestionează. De asemenea, este susținut de comunitatea de securitate a informațiilor din întreaga lume.

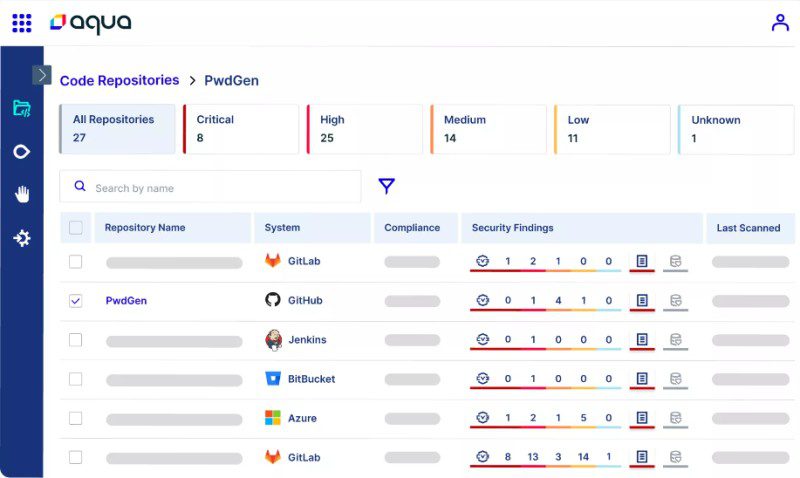

Aqua

Aqua oferă securitate pe întreg ciclul de viață al lanțului de aprovizionare pentru software. Vă poate proteja toate legăturile din lanțul dvs. de aprovizionare software pentru a minimiza suprafețele de atac și pentru a menține integritatea codului.

Cu ajutorul Aqua, puteți identifica riscuri și vulnerabilități în toate fazele ciclului de viață al software-ului prin scanarea imaginilor și a codului. De asemenea, va permite găsirea de secrete expuse, configurații greșite IaC și malware, astfel încât nicio problemă să nu poată trece în faza de producție.

Vă puteți securiza procesele și sistemele de-a lungul lanțului de aprovizionare pentru a vă dezvolta și livra software-ul în producție. Aqua vă va ajuta să monitorizați postura de securitate a instrumentelor dvs. DevOps, asigurându-vă că există controale de securitate.

Caracteristici și Beneficii:

- Scanare universală a codului: Aqua vă poate scana întregul cod sursă în doar câteva minute și poate detecta vulnerabilități, lacune de securitate, probleme de licență open-source și multe altele. Prin scanarea periodică a codurilor, veți fi avertizat cu privire la noile riscuri legate de schimbarea codurilor. Veți obține scanarea codului de către Aqua Trivy Premium și veți obține rezultate consistente în SDLC.

- Alerte în fluxul de lucru: scanați codul și primiți notificări, indiferent de unde lucrați. Puteți primi notificări direct în IDE atunci când codificați, sistemul de management al codului sursă (SCM) sub formă de comentarii la cererile de extragere, depozitul cloud și pipeline-ul CI chiar înainte de lansarea software-ului.

- Monitorizarea dependenței open-source: Aqua va evalua fiecare dintre pachetele dumneavoastră open-source în funcție de popularitate, riscuri, întreținere și calitate. În continuare, vă informează dezvoltatorii despre pachetele extrem de periculoase atunci când sunt introduse. Acest lucru vă va permite să stabiliți și să aplicați un nivel de calitate la nivel de organizație pe care trebuie să-l îndepliniți înainte de a adăuga orice cod nou la baza de cod.

- Securitate pipeline: obțineți vizibilitate completă asupra conductelor dvs. CI și navigați prin mii de piste de lansare de software care duc la mediul de producție. Puteți implementa cu ușurință analiza statică a conductei pentru fiecare conductă (cum ar fi GitLab CI, Bitbucket Pipeline, Jenkins, GitHub Actions, CircleCI etc.) și puteți înțelege fiecare instrucțiune.

- SBOM de nouă generație: Nu vă lăsați restricționați de crearea de bază SBOM; în schimb, depășește-te și înregistrează fiecare acțiune și pas de la momentul în care dezvoltatorul angajează codul la procesul complet de construire până la generarea artefactului tău final. Semnarea codului va ajuta, de asemenea, utilizatorii să verifice istoricul codului dvs. și să se asigure că codul generat este același care ajunge în lanțul dvs. de instrumente de dezvoltare.

- Gestionarea poziției CI/CD: Aqua vă va permite să identificați și să rezolvați configurările greșite critice în platforma dvs. DevOps (cum ar fi Jenkins, GitHub etc.) și să implementați securitatea Zero-Trust în ea. Poate aplica politica de acces cu privilegii minime pentru a vă ajuta să auditați privilegiile în SDLC. De asemenea, poate implementa Separarea sarcinilor (SoD) pentru a reduce riscurile de securitate, asigurând în același timp conformitatea.

În plus, puteți stabili și susține încrederea prin crearea de SBOM semnate digital și aplicând porți de integritate pentru a verifica artefactele în conducta CI/CD. Vă va ajuta să vă asigurați că doar codul dvs. trece în faza de producție și nu orice altceva cu acesta.

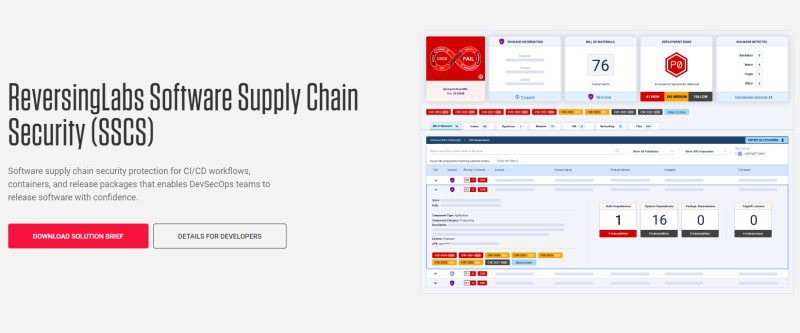

ReversingLabs

Obțineți securitate avansată a lanțului de aprovizionare cu software (SSCS) pentru fluxurile dvs. de lucru CI/CD, pachetele de lansare și containerele de la ReversingLabs, ceea ce permite echipei dvs. DevSecOps să implementeze aplicația cu mai multă încredere.

Instrumentul cu vă permite să analizați rapid pachete de lansare mai mari, biblioteci open-source, software terță parte și containere pentru amenințări. De asemenea, puteți detecta, remedia și prioritiza amenințările cu risc ridicat ascunse în straturile de dependență de software.

Aqua oferă politici de aprobare personalizate, astfel încât să puteți confirma cu încredere calitatea securității software-ului înainte de a-l lansa în producție. Acest instrument are grijă de securitatea întregului SDLC, de la controlul codului sursă până la gestionarea dependențelor componentelor software, procesul CI/CD și imaginile de lansare.

Astfel, puteți detecta și remedia cu ușurință riscurile fluxului de lucru CI/CD, compromisurile, pachetele malițioase open-source, expunerile secrete și alte tipuri de amenințări în fiecare moment al ciclului de viață al dezvoltării software al organizației dvs.

În plus, puteți merge dincolo și vă puteți proteja clienții de falsificarea nedorită, care poate injecta în software modificări comportamentale neautorizate, uși din spate și malware.

Veți ajunge să efectuați integrări fără probleme în fiecare etapă a conductei de livrare. Aceste integrări vă vor ajuta să rezolvați amenințările cu risc ridicat mai rapid și într-un stadiu incipient. ReversingLabs este o investiție excelentă nu numai pentru echipele de dezvoltare, ci și pentru echipele SOC.

Snyk

Creșteți-vă securitatea lanțului de aprovizionare software cu Synk, care vă poate ajuta să protejați componentele critice ale software-ului, cum ar fi imaginile containerului, bibliotecile open-source, instrumentele pentru dezvoltatori și infrastructura cloud.

Snyk vă va ajuta să înțelegeți și să gestionați securitatea lanțului dvs. de aprovizionare urmărind dependențele, asigurând designul securizat și remediați vulnerabilitățile. Se asigură că proiectați software-ul având în vedere securitate, chiar de la început.

Folosind Snyk, puteți urmări popularitatea, întreținerea și securitatea a peste 1 milion de pachete open-source în diferite ecosisteme.

Vă puteți scana software-ul pentru a genera o listă de materiale pentru a identifica componentele utilizate și interacțiunea dintre acestea. Snyk vă va ajuta să remediați mai multe probleme legate de securitate în mai puțin timp.

- Snyk Vulnerability Database și Synk Advisor sunt două dintre instrumentele care oferă informații utile și actualizate despre problemele critice și modalitățile de a le preveni, astfel încât gestionarea amenințărilor de securitate să devină mai ușoară chiar înainte de începerea proiectului.

- Serviciile de audit ale Snyk, Snyk Container și Snyk Open Source, sunt instrumente pentru a analiza proiecte și a crea SBOM cu o listă de vulnerabilități cunoscute, pachete open-source și sfaturi de fixare.

- Snyk vă permite să vă integrați cu mai multe instrumente, fluxuri de lucru și conducte pentru a activa securitatea în lanțul dvs. de aprovizionare cu software. Integrările includ PHP, Java, JS, Python, AWS, GCP, RedHat, Jenkins, Docker, Kubernetes, GitHub, GitLab, Slack și multe altele.

În plus, Snyk este susținut de sisteme de informații de securitate de top din industrie, oferindu-vă instrumente pentru a vă securiza dependențele open-source, codul personalizat, infrastructura cloud și containerele de pe o singură platformă.

Concluzie

Riscurile online se extind, punând în pericol afaceri, active și oameni. Așadar, dacă sunteți un dezvoltator de software sau o afacere care se ocupă cu dezvoltarea de software, trebuie să vă îmbunătățiți securitatea lanțului de aprovizionare a software-ului utilizând metode și instrumente precum cele de mai sus. Aceste instrumente vă vor ajuta să vă securizați întregul lanț de aprovizionare software prin atenuarea eficientă a amenințărilor.

De asemenea, puteți explora instrumentele DevSecOps.