Vă îngrijorează că este posibil să aveți un rootkit pe serverul, desktopul sau laptopul dvs. Linux? Dacă doriți să verificați dacă rootkit-urile sunt prezente pe sistemul dvs. și să scăpați de ele, va trebui să vă scanați mai întâi sistemul. Unul dintre cele mai bune instrumente de scanare pentru rootkit-uri pe Linux este Tiger. Când este rulat, face un raport de securitate complet al sistemului dvs. Linux care subliniază unde sunt problemele (inclusiv rootkit-urile).

În acest ghid, vom analiza cum să instalați instrumentul de securitate Tiger și să scanăm pentru rootkit-uri periculoase.

Cuprins

Instalați Tiger

Tiger nu vine cu nicio distribuție Linux din cutie, așa că înainte de a trece despre cum să folosim instrumentul de securitate Tiger pe Linux, va trebui să vedem cum să-l instalăm. Veți avea nevoie de Ubuntu, Debian sau Arch Linux pentru a instala Tiger fără a compila codul sursă.

Ubuntu

Tiger a fost de mult timp în sursele software Ubuntu. Pentru a-l instala, deschideți o fereastră de terminal și rulați următoarea comandă apt.

sudo apt install tiger

Debian

Debian are Tiger și poate fi instalat cu comanda Apt-get install.

sudo apt-get install tiger

Arch Linux

Software-ul de securitate Tiger este pe Arch Linux prin intermediul AUR. Urmați pașii de mai jos pentru a instala software-ul pe sistemul dvs.

Pasul 1: Instalați manual pachetele necesare pentru a instala pachetele AUR. Aceste pachete sunt Git și Base-devel.

sudo pacman -S git base-devel

Pasul 2: Clonează instantaneul Tiger AUR pe computerul tău Arch folosind comanda git clone.

git clone https://aur.archlinux.org/tiger.git

Pasul 3: Mutați sesiunea terminalului din directorul său implicit (acasă) în noul folder tiger care conține fișierul pkgbuild.

cd tiger

Pasul 4: Generați un program de instalare Arch pentru Tiger. Construirea unui pachet se face cu comanda makepkg, dar atenție: uneori generarea pachetului nu funcționează din cauza problemelor de dependență. Dacă vi se întâmplă acest lucru, verificați pagina oficială Tiger AUR pentru dependențe. De asemenea, asigurați-vă că citiți comentariile, deoarece alți utilizatori pot avea informații.

makepkg -sri

Fedora și OpenSUSE

Din păcate, atât Fedora, OpenSUSE, cât și alte distribuții Linux bazate pe RPM/RedHat nu au un pachet binar ușor de instalat cu care să instalați Tiger. Pentru a-l folosi, luați în considerare conversia pachetului DEB cu alien. Sau urmați instrucțiunile codului sursă de mai jos.

Linux generic

Pentru a crea aplicația Tiger din sursă, va trebui să clonați codul. Deschideți un terminal și faceți următoarele:

git clone https://git.savannah.nongnu.org/git/tiger.git

Instalați programul rulând scriptul shell inclus.

sudo ./install.sh

Alternativ, dacă doriți să îl rulați (în loc să îl instalați), faceți următoarele:

sudo ./tiger

Verificați rootkit-uri pe Linux

Tiger este o aplicație automată. Nu are opțiuni sau comutatoare unice pe care utilizatorii le pot folosi în linia de comandă. Utilizatorul nu poate doar „a rula rootkit-ul” pentru a verifica unul. În schimb, utilizatorul trebuie să folosească Tiger și să execute o scanare completă.

De fiecare dată când programul rulează, efectuează o scanare a multor tipuri diferite de amenințări de securitate pe sistem. Veți putea vedea tot ce scanează. Unele dintre lucrurile pe care Tiger le scanează sunt:

Fișiere cu parole Linux.

fișiere .rhost.

fișiere .netrc.

ttytab, securetty și fișierele de configurare de conectare.

Fișiere de grup.

Setările căii Bash.

Verificări rootkit.

Intrări de pornire Cron.

Detectare „efracție”.

Fișiere de configurare SSH.

Procese de ascultare.

Fișiere de configurare FTP.

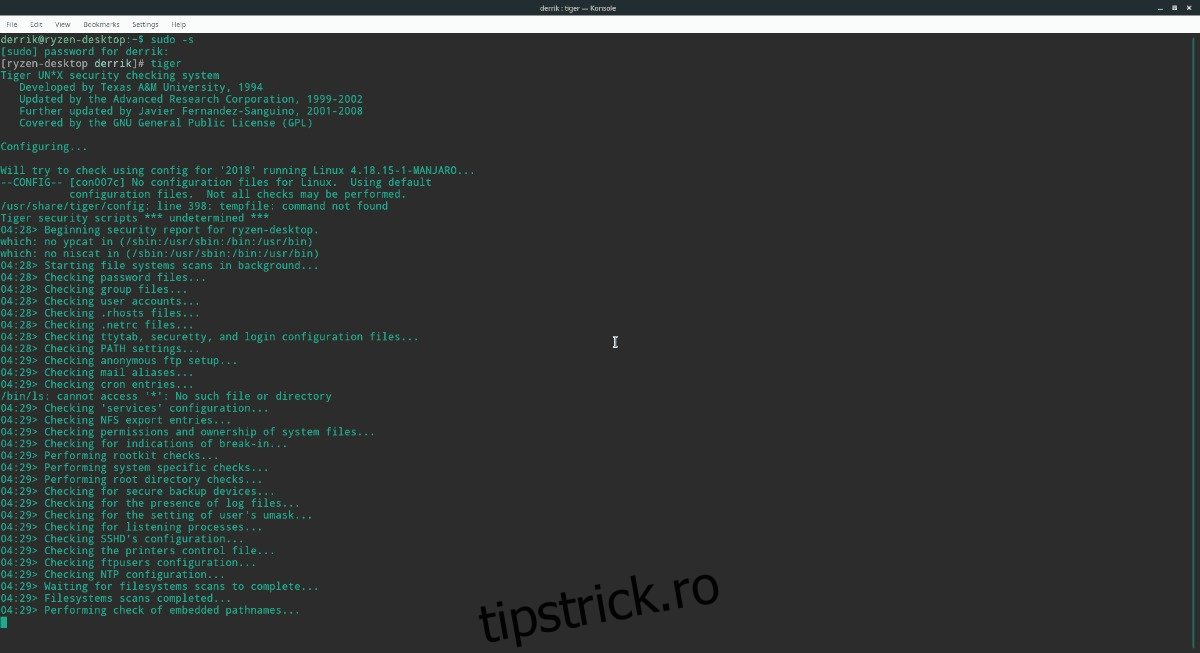

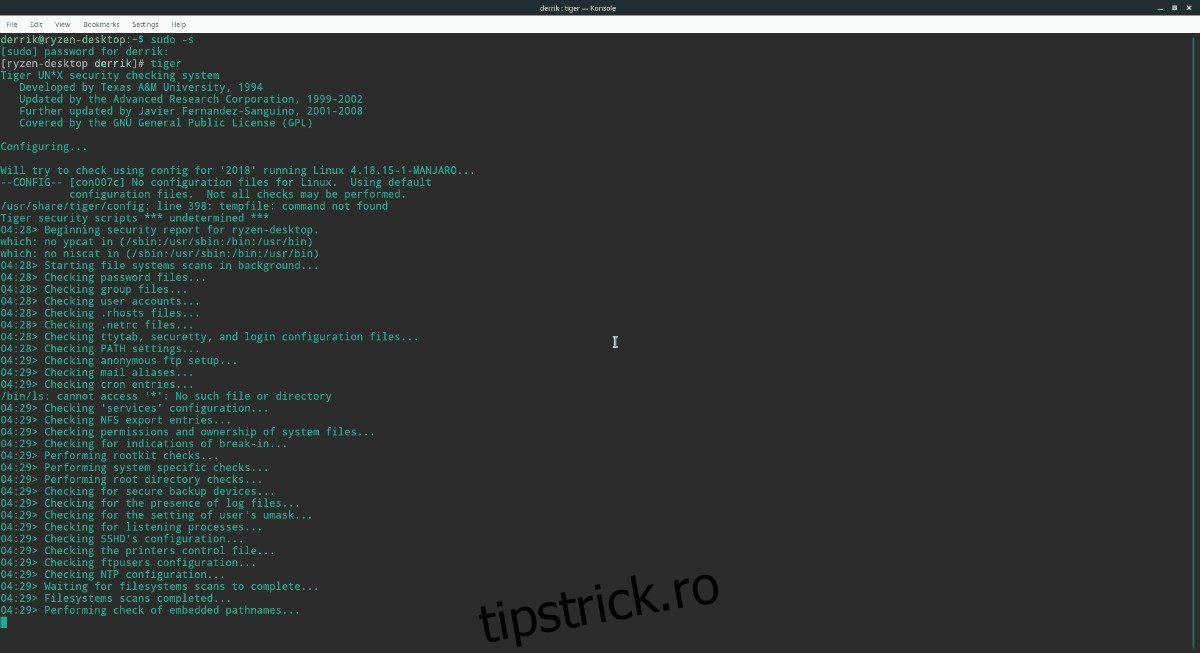

Pentru a rula o scanare de securitate Tiger pe Linux, obțineți un shell rădăcină folosind comanda su sau sudo -s.

su -

sau

sudo -s

Folosind privilegiile root, executați comanda tiger pentru a porni auditul de securitate.

tiger

Lăsați comanda tiger să ruleze și treceți prin procesul de audit. Va imprima ce scanează și cum interacționează cu sistemul dvs. Linux. Lăsați procesul de audit Tiger să își urmeze cursul; va tipări locația raportului de securitate în terminal.

Vizualizați jurnalele Tiger

Pentru a determina dacă aveți un rootkit pe sistemul dumneavoastră Linux, trebuie să vizualizați raportul de securitate.

Pentru a vedea orice raport de securitate Tiger, deschideți un terminal și utilizați comanda CD pentru a vă muta în /var/log/tiger.

Notă: Linux nu va permite utilizatorilor non-root să acceseze /var/log. Trebuie să utilizați su.

su -

sau

sudo -s

Apoi, accesați folderul jurnal cu:

cd /var/log/tiger

În directorul de jurnal Tiger, rulați comanda ls. Folosind această comandă se tipăresc toate fișierele din director.

ls

Luați mouse-ul și evidențiați fișierul raport de securitate pe care ls îl dezvăluie în terminal. Apoi, vizualizați-l cu comanda cat.

cat security.report.xxx.xxx-xx:xx

Priviți raportul și determinați dacă Tiger a detectat un rootkit pe sistemul dvs.

Eliminarea rootkit-urilor pe Linux

Eliminarea rootkit-urilor din sistemele Linux – chiar și cu cele mai bune instrumente, este dificilă și nu are succes 100% din timp. Deși este adevărat, există programe care pot ajuta la eliminarea acestor tipuri de probleme; nu funcționează întotdeauna.

Vă place sau nu, dacă Tiger a identificat un vierme periculos pe computerul dvs. Linux, cel mai bine este să faceți copii de rezervă ale fișierelor critice, să creați un nou USB live și să reinstalați complet sistemul de operare.