BitLocker, tehnologia de criptare încorporată în Windows, a primit câteva lovituri în ultima vreme. O exploatare recentă a demonstrat eliminarea cipului TPM al unui computer pentru a-i extrage cheile de criptare, iar multe hard disk-uri defectează BitLocker. Iată un ghid pentru a evita capcanele BitLocker.

Rețineți că toate aceste atacuri necesită acces fizic la computerul dvs. Acesta este scopul criptării – să împiedice un hoț care ți-a furat laptopul sau pe cineva să obțină acces la PC-ul desktop și să-ți vadă fișierele fără permisiunea ta.

Cuprins

BitLocker standard nu este disponibil pe Windows Home

În timp ce aproape toate sistemele de operare moderne pentru consumatori sunt livrate cu criptare în mod implicit, Windows 10 încă nu oferă criptare pe toate computerele. Mac-urile, Chromebookurile, iPad-urile, iPhone-urile și chiar distribuțiile Linux oferă criptare tuturor utilizatorilor lor. Dar Microsoft încă nu include BitLocker cu Windows 10 Home.

Unele computere pot veni cu tehnologie de criptare similară, pe care Microsoft a numit-o inițial „criptare dispozitiv” și acum o numește uneori „criptare dispozitiv BitLocker”. Vom acoperi asta în secțiunea următoare. Cu toate acestea, această tehnologie de criptare a dispozitivului este mai limitată decât BitLocker complet.

Cum poate un atacator să exploateze asta: nu este nevoie de exploatări! Dacă computerul dvs. Windows Home nu este criptat, un atacator poate elimina hard disk-ul sau poate porni un alt sistem de operare de pe computer pentru a vă accesa fișierele.

Soluția: plătiți 99 USD pentru un upgrade la Windows 10 Professional și activați BitLocker. Ați putea lua în considerare și să încercați o altă soluție de criptare precum VeraCrypt, succesorul TrueCrypt, care este gratuită.

BitLocker îți încarcă uneori cheia la Microsoft

Multe PC-uri moderne cu Windows 10 vin cu un tip de criptare numit „criptare dispozitiv”. Dacă computerul dvs. acceptă acest lucru, acesta va fi criptat automat după ce vă conectați la computer cu contul Microsoft (sau un cont de domeniu dintr-o rețea corporativă). Cheia de recuperare este apoi încărcată automat pe serverele Microsoft (sau pe serverele organizației dvs. de pe un domeniu).

Acest lucru vă protejează de pierderea fișierelor – chiar dacă uitați parola contului Microsoft și nu vă puteți conecta, puteți utiliza procesul de recuperare a contului și puteți recâștiga accesul la cheia de criptare.

Cum poate un atacator să exploateze asta: este mai bine decât fără criptare. Cu toate acestea, aceasta înseamnă că Microsoft ar putea fi forțată să dezvăluie guvernului cheia dvs. de criptare cu un mandat. Sau, și mai rău, teoretic, un atacator ar putea abuza de procesul de recuperare al unui cont Microsoft pentru a obține acces la contul dvs. și pentru a vă accesa cheia de criptare. Dacă atacatorul avea acces fizic la computerul dvs. sau la unitatea de hard disk, ar putea folosi acea cheie de recuperare pentru a vă decripta fișierele, fără a avea nevoie de parola.

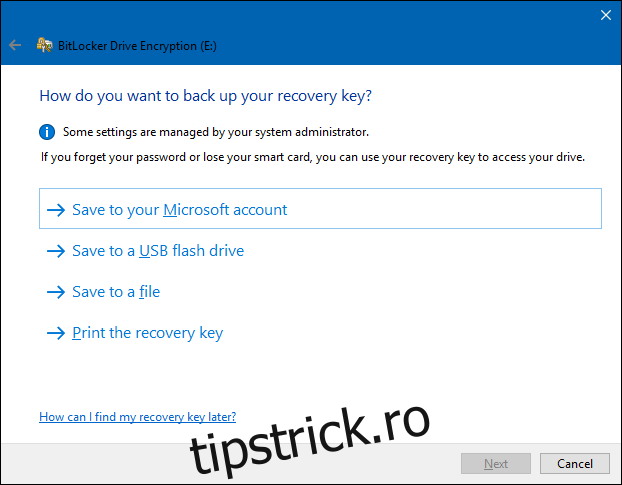

Soluția: plătiți 99 USD pentru o actualizare la Windows 10 Professional, activați BitLocker prin Panoul de control și alegeți să nu încărcați o cheie de recuperare pe serverele Microsoft atunci când vi se solicită.

Multe unități cu stare solidă întrerup criptarea BitLocker

Unele unități cu stare solidă promovează suport pentru „criptare hardware”. Dacă utilizați o astfel de unitate în sistemul dvs. și activați BitLocker, Windows va avea încredere în unitatea dvs. pentru a face treaba și nu va efectua tehnicile obișnuite de criptare. La urma urmei, dacă unitatea poate lucra în hardware, ar trebui să fie mai rapid.

Există o singură problemă: cercetătorii au descoperit că multe SSD-uri nu implementează acest lucru corect. De exemplu, Crucial MX300 vă protejează implicit cheia de criptare cu o parolă goală. Windows poate spune că BitLocker este activat, dar este posibil să nu facă prea multe în fundal. Este înfricoșător: BitLocker nu ar trebui să aibă încredere în SSD-uri pentru a face treaba. Aceasta este o caracteristică mai nouă, așa că această problemă afectează numai Windows 10 și nu Windows 7.

Cum ar putea un atacator să exploateze acest lucru: Windows poate spune că BitLocker este activat, dar este posibil ca BitLocker să stea cu mâinile în brațe și să-ți lase SSD-ul să nu cripteze datele în siguranță. Un atacator ar putea ocoli criptarea prost implementată în unitatea dvs. solidă pentru a vă accesa fișierele.

Soluția: Schimbați opțiunea „Configurați utilizarea criptării bazate pe hardware pentru unitățile de date fixe” din politica de grup Windows la „Dezactivat”. Trebuie să decriptați și să recriptați unitatea după aceea pentru ca această modificare să aibă efect. BitLocker nu va mai avea încredere în unități și va face toată munca în software în loc de hardware.

Cipurile TPM pot fi îndepărtate

Un cercetător în securitate a demonstrat recent un alt atac. BitLocker stochează cheia dvs. de criptare în Trusted Platform Module (TPM) al computerului dvs., care este o piesă hardware specială care ar trebui să fie rezistentă la falsificare. Din păcate, un atacator ar putea folosi o placă FPGA de 27 USD și ceva cod open-source pentru a-l extrage din TPM. Acest lucru ar distruge hardware-ul, dar ar permite extragerea cheii și ocolirea criptării.

Cum poate un atacator să exploateze acest lucru: Dacă un atacator are computerul tău, teoretic poate ocoli toate acele protecții TPM fanteziste modificând hardware-ul și extragând cheia, ceea ce se presupune că nu este posibil.

Soluția: configurați BitLocker pentru a solicita un PIN de pre-pornire în politica de grup. Opțiunea „Solicitați PIN de pornire cu TPM” va forța Windows să folosească un PIN pentru a debloca TPM-ul la pornire. Va trebui să tastați un PIN când pornește computerul înainte de a porni Windows. Cu toate acestea, acest lucru va bloca TPM-ul cu protecție suplimentară, iar un atacator nu va putea extrage cheia din TPM fără a vă cunoaște PIN-ul. TPM protejează împotriva atacurilor cu forță brută, astfel încât atacatorii nu vor putea doar să ghicească fiecare PIN unul câte unul.

PC-urile adormite sunt mai vulnerabile

Microsoft recomandă dezactivarea modului de repaus când utilizați BitLocker pentru securitate maximă. Modul Hibernare este în regulă — puteți avea BitLocker să solicite un PIN atunci când vă treziți computerul din hibernare sau când îl porniți normal. Dar, în modul de repaus, computerul rămâne pornit cu cheia de criptare stocată în RAM.

Cum poate un atacator să exploateze acest lucru: dacă un atacator are computerul dvs., îl poate trezi și se poate conecta. Pe Windows 10, este posibil să fie nevoit să introducă un PIN numeric. Cu acces fizic la computer, un atacator poate, de asemenea, să poată folosi accesul direct la memorie (DMA) pentru a prelua conținutul memoriei RAM a sistemului și a obține cheia BitLocker. Un atacator ar putea executa, de asemenea, un atac de pornire la rece – reporniți computerul care rulează și preluați cheile din RAM înainte ca acestea să dispară. Acest lucru poate implica chiar și utilizarea unui congelator pentru a scădea temperatura și a încetini acest proces.

Soluția: Hibernați sau închideți computerul în loc să-l lăsați adormit. Utilizați un PIN de pre-pornire pentru a face procesul de pornire mai sigur și pentru a bloca atacurile de pornire la rece—BitLocker va necesita, de asemenea, un PIN la reluarea din hibernare, dacă este setat să necesite un PIN la pornire. Windows vă permite, de asemenea, „dezactivați noile dispozitive DMA când acest computer este blocat” printr-o setare de politică de grup, de asemenea, care oferă o anumită protecție chiar dacă un atacator vă preia computerul în timp ce acesta rulează.

Dacă doriți să citiți mai multe despre acest subiect, Microsoft are documentație detaliată pentru securizarea Bitlocker pe site-ul său.