Aflați dacă depozitul dvs. GitHub conține informații sensibile, cum ar fi parola, cheile secrete, informații confidențiale etc.

GitHub este folosit de milioane de utilizatori pentru a găzdui și partaja coduri. Este fantastic, dar uneori tu/dezvoltatorii/proprietarii codului poți arunca accidental informații confidențiale într-un depozit public, ceea ce poate fi un dezastru.

Există multe incidente în care au fost scurse date confidențiale pe GitHub. Nu puteți elimina eroarea umană, dar puteți lua măsuri pentru a reduce aceasta.

Cum vă asigurați că depozitul dvs. nu conține o parolă sau o cheie?

Răspuns simplu – nu depozitați.

Ca cea mai bună practică, ar trebui să folosiți un software de management secret pentru a stoca toate informațiile sensibile.

Dar, în realitate, nu poți controla comportamentul altor oameni dacă lucrezi în echipă.

BTW, dacă utilizați Git pentru a inițializa și a implementa aplicația dvs., acesta creează folderul .git și, dacă este accesibil prin Internet, poate expune o confirmare sensibilă – ceea ce nu doriți și ar trebui să luați în considerare blocarea URI-ului .git.

Următoarele soluții vă ajută să găsiți greșeli în depozitul dvs.

Cuprins

Scanare secretă

Funcția de scanare secretă a GitHub este un instrument puternic care detectează secretele accidentale ascunse în codul dvs., protejând împotriva scurgerilor de date și a compromisurilor. Funcționează perfect atât pentru depozitele publice, cât și pentru cele private, piptănând meticulos prin fiecare colț pentru a descoperi orice secrete scăpate.

Dar capacitățile sale continuă. Odată ce un secret este descoperit, GitHub ia măsuri proactive alertând furnizorii de servicii respectivi, determinându-i să atenueze rapid orice risc potențial. În ceea ce privește depozitele private, GitHub face eforturi suplimentare notificând proprietarii sau administratorii organizațiilor, asigurându-se că persoanele potrivite din echipa ta sunt imediat informate despre situație.

Pentru a oferi vizibilitate continuă, avertismentele sunt afișate vizibil în depozit, servind drept un semnal clar pentru tine și echipa ta de a lua măsuri prompte. Funcția de scanare secretă a GitHub acționează ca aliatul tău vigilent, lucrând cu sârguință pentru a se asigura că niciun secret nu trece neobservat și că proiectele tale rămân în siguranță.

Îmbrățișați puterea scanării secrete și codificați cu încredere, știind că informațiile dvs. sensibile sunt protejate.

Secretele Git

Permiteți-mi să vă prezint git-secrets, un instrument care ne poate salva de jena de a adăuga accidental secrete în depozitele noastre Git. Scanează comiterile, mesajele de comitere și îmbină pentru a preveni scurgerile secrete în codul nostru.

Pentru a începe pe Windows, pur și simplu rulăm scriptul install.ps1 PowerShell. Copiază fișierele necesare într-un director de instalare și le adaugă la PATH utilizatorului nostru. Acest lucru face ca git-secretele să fie ușor accesibile de oriunde în mediul nostru de dezvoltare.

Odată instalat, git-secrets devine gardianul nostru atent, verificând dacă vreun mesaj de comitere, mesaj de comitere sau istoric de îmbinare se potrivește cu modelele noastre interzise configurate. Dacă detectează o potrivire, respinge comiterea, împiedicând informațiile sensibile să treacă prin fisuri.

Putem adăuga modele de expresii regulate într-un fișier .gitallowed din directorul rădăcină al depozitului pentru a regla fin git-secrets. Acest lucru ajută la filtrarea oricăror linii care ar putea declanșa o avertizare, dar care sunt legitime, atingând echilibrul potrivit între securitate și comoditate.

Când scanează un fișier, git-secrets extrage toate liniile care se potrivesc cu modelele interzise și oferă informații detaliate, inclusiv căile fișierelor, numerele de linii și liniile potrivite. De asemenea, verifică dacă liniile potrivite se potrivesc cu modelele noastre permise înregistrate. Comiterea sau îmbinarea este considerată sigură dacă modelele permise anulează toate liniile marcate. Cu toate acestea, git-secrets blochează procesul dacă orice linii potrivite nu se potrivesc cu un model permis.

Când folosim git-secrets, trebuie să fim precauți. Tiparele interzise nu trebuie să fie prea largi, iar modelele permise nu trebuie să fie prea permisive. Testarea tiparelor noastre folosind apeluri ad-hoc la git secrets – scan $filename asigură că acestea funcționează conform intenției.

Dacă ești dornic să te scufunzi mai adânc în secretele git sau vrei să contribui la dezvoltarea lui, vei găsi proiectul pe GitHub. Este un proiect open-source care încurajează contribuțiile comunității. Alăturați-vă comunității și faceți diferența!

Cu git-secrets, putem codifica cu încredere, știind că secretele accidentale nu vor pune în pericol proiectele noastre. Să îmbrățișăm acest instrument și să păstrăm informațiile noastre sensibile în siguranță.

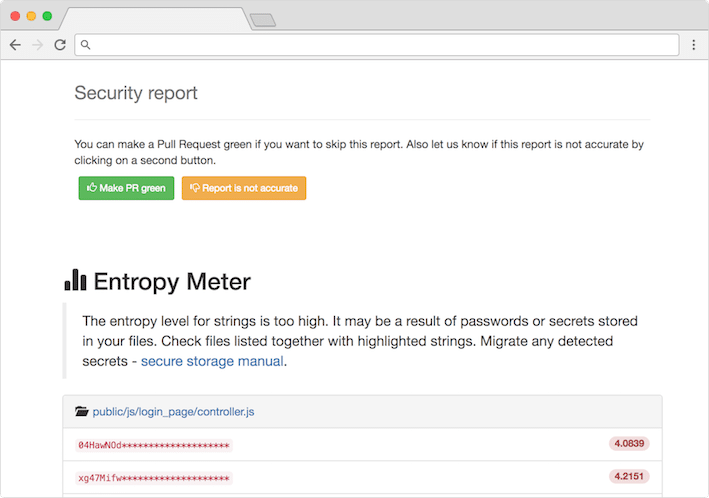

Supervizorul Repo

Am această veste interesantă: Repo-supervisor este un instrument puternic care detectează secretele și parolele din codul tău. Instalarea acestuia este ușoară – pur și simplu adăugați un webhook la depozitul dvs. GitHub. Repo-supervisor oferă două moduri: scanarea solicitărilor pull pe GitHub sau scanarea directoarelor locale din linia de comandă. Alegeți modul care vi se potrivește cel mai bine.

Pentru a începe călătoria dvs. git-secrets, pur și simplu vizitați depozitul GitHub și descărcați cea mai recentă versiune. Acolo, veți descoperi pachete adaptate pentru implementarea AWS Lambda și un mod CLI ușor de utilizat. Cu modul CLI, puteți accesa direct fără nicio configurare suplimentară, în timp ce modul de solicitare pull necesită implementarea în AWS Lambda. Alegeți opțiunea care se potrivește nevoilor dvs. și începeți să valorificați puterea git-secrets pentru a consolida securitatea bazei de cod!

În modul CLI, furnizați un director ca argument, iar Repo-supervisor scanează tipurile de fișiere acceptate, procesând fiecare fișier cu un tokenizer specific tipului său. Efectuează verificări de securitate asupra șirurilor extrase și oferă rapoarte clare în format text simplu sau JSON.

Pentru modul de solicitare de extragere, Repo-supervisor procesează încărcăturile utile webhook, extrage fișierele modificate și efectuează verificări de securitate asupra șirurilor extrase. Dacă se găsesc probleme, setează starea CI la eroare, conectând la raport. Nicio problemă înseamnă un statut CI de succes.

Repo-supervisor este un inspector de cod uimitor care ne păstrează secretele și parolele în siguranță. Acesta asigură integritatea bazei noastre de cod, care este crucială în viața noastră profesională.

Încercați Repo-supervisor! Instalați-l, configurați webhook-ul și lăsați-l să scaneze pentru secrete și parole. Bucurați-vă de nivelul suplimentar de securitate!

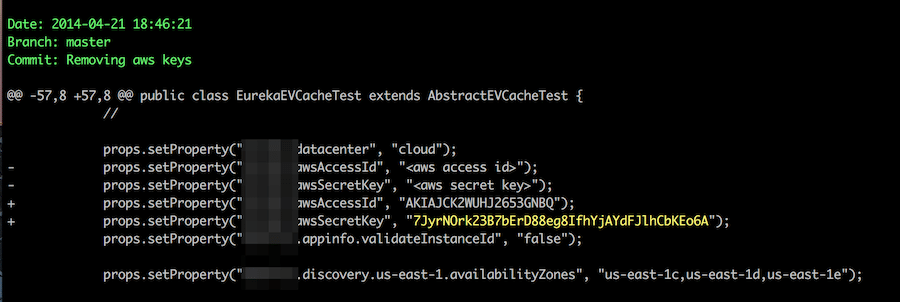

Porc cu trufe

Permiteți-mi să vă prezint un instrument incredibil numit Truffle Hog. Consideră-l partenerul tău loial de cod, adulmecând cu sârguință orice urmă de informații sensibile care pândește în depozitele tale. Truffle Hog este un maestru în aprofundarea istoriei proiectului dvs., scanând meticulos pentru eventuale scurgeri de secrete valoroase, cum ar fi cheile API și parolele.

Cu arsenalul său de verificări cu entropie ridicată și modele regex, acest instrument este pregătit să descopere aceste comori ascunse și să se asigure că codul tău rămâne în siguranță. Spune-ți adio scurgerilor secrete și îmbrățișează protecția vigilentă a Truffle Hog!

Și iată partea cea mai bună: cea mai recentă versiune a lui Truffle Hog este plină cu multe funcții noi puternice. Acum se mândrește cu peste 700 de detectoare de acreditări care verifică în mod activ cu API-urile respective. De asemenea, acceptă scanarea GitHub, GitLab, sisteme de fișiere, S3, GCS și Circle CI, făcându-l incredibil de versatil.

Nu numai că, TruffleHog are acum suport nativ pentru verificarea instantanee a cheilor private față de milioane de utilizatori GitHub și miliarde de certificate TLS folosind tehnologia sa de ultimă oră Driftwood. Poate chiar scana fișiere binare și alte formate de fișiere, asigurându-se că nu este lăsată piatră neîntorsă.

În plus, TruffleHog este disponibil atât ca o acțiune GitHub, cât și ca un cârlig de pre-commit, integrându-se perfect în fluxul de lucru de dezvoltare. Este conceput pentru a fi convenabil și ușor de utilizat, oferind un nivel suplimentar de securitate fără a provoca bătăi de cap inutile.

Cu Truffle Hog în trusa dvs. de instrumente, vă puteți proteja cu încredere codul de expuneri accidentale și vă puteți păstra secretele ascunse. Așadar, încercați Truffle Hog și lăsați-l să-și facă magia în protejarea proiectelor dvs.

Git Hound

GitHound depășește limitările altor instrumente, utilizând căutarea codului GitHub, potrivirea modelelor și căutarea istoricului de comitere. Poate căuta în întregul GitHub, nu doar în anumite depozite, utilizatori sau organizații. Cat de tare e asta?

Acum, haideți să ne aprofundăm în caracteristicile sale fantastice. Git Hound utilizează căutarea de coduri GitHub/Gist, permițându-i să identifice informații sensibile împrăștiate pe întreaga întindere a GitHub, încărcate de oricine. Este ca și cum ai avea o hartă a comorii pentru a descoperi potențialele vulnerabilități.

Dar GitHound nu se oprește aici. Detectează datele sensibile utilizând potrivirea modelelor, informații contextuale și entropie de șir. Chiar și să sapă adânc în istoricul comitărilor pentru a găsi secrete șterse necorespunzător, asigurându-se că nicio piatră nu este lăsată neîntorsătă.

Pentru a vă simplifica viața, GitHound încorporează un sistem de punctare care filtrează falsele pozitive comune și își optimizează căutarea pentru săpături intensive în depozit. Este conceput pentru a vă economisi timp și efort.

Si ghici ce? Git Hound este echipat cu capabilități de detectare și decodare în bază64. Poate dezvălui secrete ascunse codificate în format base64, oferindu-vă un avantaj suplimentar în căutarea informațiilor sensibile.

În plus, GitHound oferă opțiuni de integrare în sisteme mai mari. Puteți genera ieșire JSON și personaliza regexe în funcție de nevoile dvs. specifice. Totul este despre flexibilitate și să vă împuterniciți să construiți pe baza acesteia.

Acum, să vorbim despre cazurile sale interesante de utilizare. În lumea corporativă, GitHound devine neprețuit în căutarea cheilor API expuse pentru clienți. Ajută la protejarea informațiilor sensibile, asigurând cel mai înalt nivel de securitate.

Pentru vânătorii de recompense de erori, Git Hound este un schimbător de joc. Vă permite să căutați jetoane API pentru angajați scurse, ajutându-vă să descoperiți vulnerabilități și să câștigați acele recompense bine meritate. Nu este Git Hound uimitor?

Gitleaks

Gitleaks este conceput pentru a vă face viața mai ușoară. Este o soluție all-in-one, ușor de utilizat, care detectează secretele, indiferent dacă sunt îngropate în trecutul sau prezentul codului tău. Spuneți la revedere riscului de a expune parole, chei API sau jetoane în proiectele dvs.

Instalarea Gitleaks este ușoară. Puteți folosi Homebrew, Docker sau Go, în funcție de preferințele dvs. În plus, oferă opțiuni flexibile de implementare. Puteți să-l configurați ca un cârlig pre-commit direct în depozitul dvs. sau să profitați de Gitleaks-Action pentru a-l integra perfect în fluxurile dvs. de lucru GitHub. Totul este să găsești configurația care ți se potrivește cel mai bine.

Acum, să vorbim despre comenzile oferite de Gitleaks. În primul rând, avem comanda „detecta”. Această comandă puternică vă permite să scanați depozite, directoare și fișiere individuale. Indiferent dacă lucrați pe propria mașină sau într-un mediu CI, Gitleaks vă pune la dispoziție. Se asigură că niciun secret nu se strecoară printre crăpături.

Dar asta nu este tot. Gitleaks oferă, de asemenea, comanda „protect”. Această comandă scanează în mod explicit modificările necommitate din depozitele dvs. Git. Acționează ca ultima ta linie de apărare, prevenind comiterea din neatenție a secretelor. Este o măsură de siguranță care vă menține codul curat și sigur.

Tines, un nume de încredere în industrie, sponsorizează Gitleaks. Cu sprijinul lor, Gitleaks continuă să evolueze și să se îmbunătățească, oferindu-vă cele mai bune capacități de detectare a secretelor.

Deci, tinerii mei profesioniști, nu lăsați secretele să vă compromită proiectele. Instalați-l, configurați-l și lăsați-l să facă munca grea de scanare și protejare a depozitelor dvs

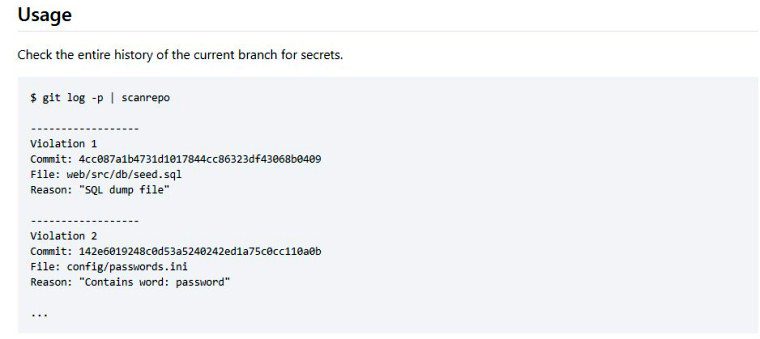

Scaner de securitate Repo

Scanerul de securitate repo este un instrument de linie de comandă neprețuit, conceput pentru a ajuta la identificarea datelor sensibile comise din greșeală, cum ar fi parolele, jetoanele, cheile private și alte secrete, în depozitul dumneavoastră Git.

Acest instrument puternic vă permite să detectați și să abordați în mod proactiv potențialele vulnerabilități de securitate care decurg din includerea neintenționată a informațiilor confidențiale în baza de cod. Utilizând scanerul de securitate repo, puteți asigura integritatea depozitului și vă puteți proteja datele sensibile împotriva accesului neautorizat.

Repo Security Scanner analizează fără efort istoricul întregului depozit, prezentând rapid rezultate cuprinzătoare ale scanării. Prin efectuarea de scanări amănunțite, vă dă putere să identificați în mod proactiv și să abordați rapid potențialele vulnerabilități de securitate care pot apărea din secretele expuse în software-ul open-source.

Git Guardian

GitGuardian este un instrument care permite dezvoltatorilor, echipelor de securitate și de conformitate să monitorizeze activitatea GitHub în timp real și să identifice vulnerabilitățile datorate secretelor expuse, cum ar fi jetoanele API, certificatele de securitate, acreditările bazei de date etc.

GitGuardian permite echipelor să aplice politici de securitate în codul public și privat și alte surse de date.

Caracteristicile majore ale GitGuardian sunt;

- Instrumentul ajută la găsirea de informații sensibile, cum ar fi secrete în codul sursă privat,

- Identificați și remediați scurgerile de date sensibile pe GitHub public.

- Este un instrument de detectare a secretelor eficient, transparent și ușor de configurat.

- Acoperire mai largă și bază de date cuprinzătoare pentru a acoperi aproape orice informații sensibile expuse riscului.

- Tehnici sofisticate de potrivire a modelelor care îmbunătățesc procesul de descoperire și eficacitatea.

Concluzie

Sper că acest lucru vă oferă o idee despre găsirea datelor sensibile în depozitul GitHub. Dacă utilizați AWS, consultați acest articol pentru a scana securitatea AWS și configurarea greșită. Rămâneți la curent pentru mai multe instrumente interesante care vă vor îmbunătăți viața profesională. Codare fericită și păstrați aceste secrete închise! 🔒