[*]

[*]Vizualizarea atrăgătoare a diferitelor instrumente Open Source Intelligence (OSINT) care sunt disponibile pe piață.

[*]În viața noastră de zi cu zi, căutăm o mulțime de informații pe internet. Dacă nu găsim rezultatele așteptate, de obicei renunțăm!

[*]Dar ți-ai imaginat vreodată ce se află în acele sute de pagini de rezultate? „Informație”!

[*]Acest lucru poate fi posibil numai prin utilizarea diferitelor instrumente. Instrumentele joacă un rol semnificativ în căutarea de informații, dar, fără a cunoaște importanța și utilizarea instrumentelor, nu va fi de ajutor pentru utilizatori. Înainte de a începe cu instrumentele, să avem o idee clară despre OSINT.

Cuprins

Ce este Open Source Intelligence?

[*]Open Source Intelligence, pe scurt, numit OSINT, se referă la colectarea de informații din surse publice pentru a le utiliza în contextul informațiilor. Începând de astăzi, trăim în „lumea internetului”, impactul său asupra vieților noastre va avea atât avantaje, cât și dezavantaje.

[*]Avantajele utilizării internetului sunt că oferă o mulțime de informații și ușor accesibile de către toată lumea. În timp ce, dezavantajele sunt folosirea greșită a informațiilor și petrecerea mult timp pe ea.

[*]Acum, aici intervine existența instrumentelor OSINT care sunt utilizate în principal pentru a colecta și corela informații de pe web. Informațiile pot fi disponibile sub diferite forme; poate fi format text, fișier, imagine și așa mai departe. In conformitate cu Raport CSR pentru Congres, s-a spus că Open Source Intelligence a fost produsă din informații publice care sunt corect diseminate, colectate și exploatate eficient. Și pune aceste informații la dispoziția utilizatorilor pentru a răspunde unei cerințe specifice de informații.

De ce avem nevoie de instrumente OSINT?

[*]Să luăm în considerare o situație sau un scenariu în care trebuie să găsim informații legate de unele subiecte de pe web. Pentru aceasta trebuie mai întâi să căutați și să faceți analize până când obțineți rezultatele exacte, acest lucru consumă mult timp. Acesta este motivul principal pentru care avem nevoie de instrumente de inteligență deoarece procesul menționat mai sus se poate face în câteva secunde folosind aceste instrumente.

[*]Putem chiar rula mai multe instrumente pentru a colecta toate informațiile legate de țintă, care pot fi corelate și utilizate ulterior.

[*]Deci, haideți să ne aprofundăm în unele dintre cele mai bune instrumente OSINT.

Shodan

[*]Google este cel mai folosit motor de căutare pentru toți Shodan este un motor de căutare fantastic și mină de aur pentru ca hackerii să vadă activele expuse.

[*]În comparație cu alte motoare de căutare, Shodan vă oferă rezultate care au mai mult sens și sunt legate de profesioniștii în securitate. Acesta include în principal informații legate de activele care sunt conectate la rețea. Dispozitivele pot varia de la laptopuri, semnale de trafic, computere și diverse alte dispozitive IoT. Acest instrument open-source ajută în principal analistul de securitate să identifice ținta și să o testeze pentru diferite vulnerabilități, parole, servicii, porturi și așa mai departe.

[*]În plus, oferă utilizatorilor cele mai flexibile căutări ale comunității.

[*]De exemplu, să luăm în considerare situația în care un singur utilizator poate vedea netcam-urile conectate, camerele web, semafoarele și așa mai departe. Vom arunca o privire asupra unora dintre cazurile de utilizare de la Shodan:

- Testarea „parolelor implicite”

- Elemente cu vizualizator VNC

- Utilizarea portului RDP deschis pentru testarea activelor disponibile

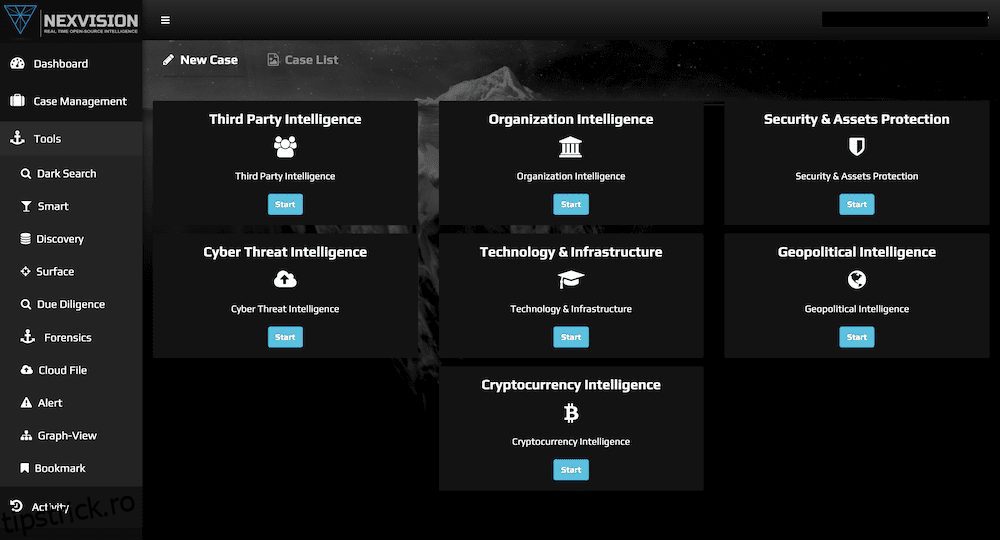

NexVision

[*]NexVision este o soluție OSINT avansată bazată pe inteligență artificială, care oferă informații în timp real de pe întregul Web (Clear Web, Dark Web și Social Media). Oferă acces fără precedent la căutările pe Dark Web prin browsere obișnuite precum Chrome și Safari, fără utilizarea browserului de anonimat Tor.

[*]Dacă doriți să efectuați verificări de antecedente, due diligence, conformitatea cu integrarea clienților (KYC/AML/CFT), să colectați informații despre organizație, informații despre terți, informații despre amenințările cibernetice sau chiar cercetări privind adresele criptomonedelor dintr-o amenințare ransomware, NexVision oferă răspunsuri precise în timp real.

[*]NexVision este utilizat în principal de armată și guverne, dar din 2020 este disponibil comercial și se bazează pe companiile Fortune 500 și întreprinderile mici și mijlocii (IMM-uri) deopotrivă pentru nevoile lor de informații și investigații. Serviciul lor include un abonament direct la soluția lor SaaS și rapoarte de informații despre achiziții.

[*]NexVision este utilizat în principal de armată și guverne, dar din 2020 este disponibil comercial și se bazează pe companiile Fortune 500 și întreprinderile mici și mijlocii (IMM-uri) deopotrivă pentru nevoile lor de informații și investigații. Serviciul lor include un abonament direct la soluția lor SaaS și rapoarte de informații despre achiziții.

[*]Cum functioneaza:

[*]În primul pas, motorul său alimentat cu inteligență artificială colectează în mod continuu date, le analizează și le clasifică, oferind cel mai mare lac de date disponibil comercial. În al doilea pas, motorul folosește învățarea automată pentru a reduce falsele pozitive pentru a oferi rezultate extrem de precise și contextualizate. Acest lucru reduce foarte mult orele și timpul necesar investigațiilor și oboseala alertă cu care se confruntă analiștii atunci când se întâlnesc cu cantități mari de date irelevante. În pasul final, toate rezultatele sunt reflectate pe tabloul de bord unde utilizatorii pot vizualiza cu ușurință și pot lua decizii informate.

[*]Tabloul de bord permite utilizatorilor să seteze alerte de cuvinte cheie pentru a monitoriza ținte în timp real, pentru a efectua investigații și pentru a analiza rezultatele, rămânând anonim.

[*]Software-ul are o interfață simplă, concepută pentru analiștii entry-level. Analiștii pot accesa și utiliza informații cuprinzătoare și de nivel militar fără să se bazeze pe scripturi sau să scrie o singură linie de cod.

[*]Modulul său de socializare monitorizează datele de la Meta (anterior Facebook), Instagram, LinkedIn, Discord, Twitter, Youtube, Telegram etc. și este echipat cu tehnologie de geo-localizare pentru a determina sursa și locația difuzării informațiilor.

Linkuri sociale

[*]Linkuri sociale este o companie de software care dezvoltă soluții bazate pe inteligență artificială care extrag, analizează și vizualizează date din surse deschise, inclusiv social media, mesageri, blockchain și Dark Web. Produsul lor emblematic SL Professional dă putere investigatorilor și profesioniștilor în securitatea datelor să își atingă obiectivele de lucru mai rapid și mai eficient.

[*]SL Professional oferă o suită de metode de căutare personalizate care acoperă peste 500 de surse deschise. Interogările de căutare avansate ale produsului, dintre care multe se bazează pe învățarea automată, permit utilizatorilor să filtreze datele pe măsură ce sunt adunate într-o serie de moduri sofisticate.

[*]Cu toate acestea, soluțiile OSINT Social Links fac mai mult decât adună informații; oferă, de asemenea, instrumente avansate de analiză pentru rafinarea datelor pe măsură ce progresezi prin investigații, returnând rezultate precise pentru o imagine din ce în ce mai inteligibilă a investigației.

[*]Caracteristici

- Un pachet profesional de peste 1000 de metode de căutare originale pentru peste 500 de surse de date deschise, inclusiv toate platformele majore de pe rețelele sociale, mesagerie, blockchain-uri și Dark Web

- Funcții avansate de automatizare care valorifică învățarea automată pentru a oferi o gamă extinsă de recuperare a informațiilor, arătând rezultate precise la viteze remarcabile.

- Instrumentele de analiză personalizate permit ca datele să fie semnificativ îmbogățite și modelate pentru scopurile particulare ale utilizatorului.

- Integrare perfectă în infrastructura dumneavoastră IT

- Social Links oferă instruire și asistență ca parte a pachetelor lor de produse.

[*]Pentru organizațiile care au nevoie de cea mai bună soluție OSINT, Social Links au, de asemenea, o platformă de nivel enterprise SL Private Platform – o soluție OSINT on-premise care oferă cea mai largă gamă de metode de căutare, personalizare completă în funcție de nevoile utilizatorilor și stocare privată a datelor.

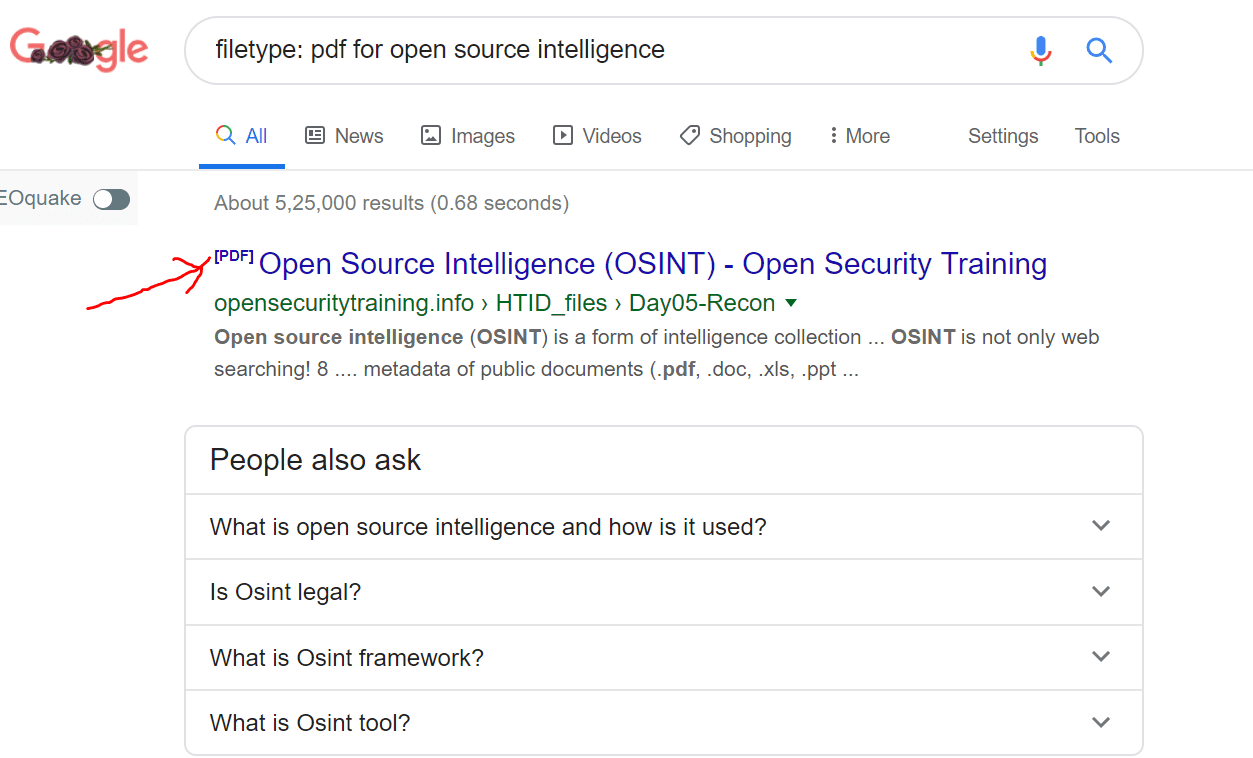

Google Dorks

[*]Google Dorks au apărut în 2002 și oferă rezultate eficiente cu performanțe excelente. Acest instrument de inteligență open-source bazat pe interogări este dezvoltat și creat în principal pentru a ajuta utilizatorii să vizeze indexul sau rezultatele căutării în mod adecvat și eficient.

[*]Google Dorks oferă o modalitate flexibilă de căutare a informațiilor prin utilizarea unor operatori și poate că este numit și Google Hacking. Acești operatori facilitează căutarea pentru extragerea informațiilor. Mai jos sunt câțiva dintre operatorii sau opțiunile de indexare oferite de Google Docker și sunt:

- Tip de fișier: Acest operator este folosit în principal pentru a găsi tipurile de fișiere sau pentru a căuta un anumit șir

- Intext: această opțiune de indexare este utilizată pentru a căuta un anumit text pe o anumită pagină.

- Ext: este folosit pentru a căuta o anumită extensie într-un fișier.

- Inurl: folosit pentru a căuta șirul sau cuvântul specific din adresa URL

- Intitle: Pentru a căuta titlul sau cuvintele menționate mai sus în adresa URL

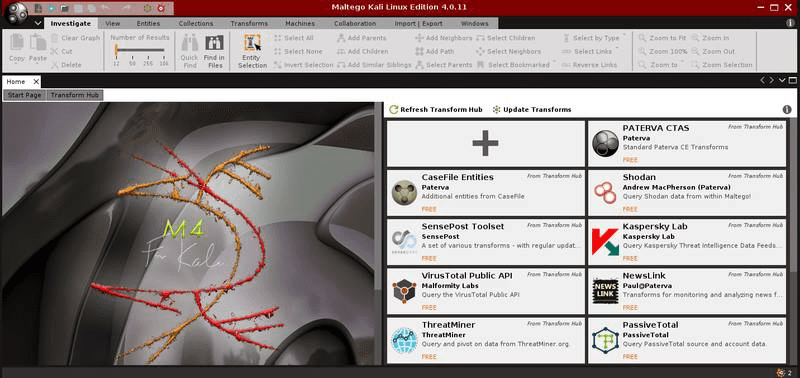

Maltego

[*]Maltego este proiectat și dezvoltat de Paterva și este unul dintre instrumentele încorporate în Kali Linux. Acest instrument de inteligență open-source este folosit în principal pentru a efectua o explorare semnificativă împotriva diferitelor ținte cu ajutorul mai multor transformări încorporate (și oferă, de asemenea, capacitatea de a scrie unele personalizate).

[*]Un limbaj de programare pe care îl utilizați în Maltego este scris în Java și se afișează ca un pre-ambalat încorporat în Kali Linux. Pentru a utiliza acest instrument, este necesară înregistrarea, înregistrarea este gratuită, iar utilizatorul trebuie să se înregistreze pe site-ul paterva. Odată ce procesul de înregistrare este finalizat, atunci utilizatorii pot folosi acest instrument pentru a crea și dezvolta amprente digitale eficiente ale țintei specifice pe internet.

[*]Rezultatele așteptate se pot întâmpla la conversia IP, numărul AS este identificat, Netblock este de asemenea identificat, chiar și frazele și locațiile sunt identificate. Acestea sunt toate pictogramele din Maltego care oferă o vizualizare detaliată și informații despre toate pictogramele.

[*]Rezultatele așteptate se pot întâmpla la conversia IP, numărul AS este identificat, Netblock este de asemenea identificat, chiar și frazele și locațiile sunt identificate. Acestea sunt toate pictogramele din Maltego care oferă o vizualizare detaliată și informații despre toate pictogramele.

[*]Puteți chiar să cunoașteți mai multe informații despre țintă săpat mai mult în proces. În cele din urmă, pot spune că este un instrument excelent pentru a urmări urmele fiecărei entități pe internet. Maltego este disponibil pe toate sistemele de operare populare.

The Harvester

[*]The Harvester este un instrument uimitor pentru găsirea de e-mailuri, subdomenii, IP-uri etc. din diverse date publice.

[*]Exemplul de mai jos pentru a găsi subdomeniile folosind DNSdumpster.

[[email protected] theHarvester]# python theHarvester.py -d tipstrick.ro.com -v -b dnsdumpster ******************************************************************* * _ _ _ * * | |_| |__ ___ / /__ _ _ ____ _____ ___| |_ ___ _ __ * * | __| _ / _ / /_/ / _` | '__ / / _ / __| __/ _ '__| * * | |_| | | | __/ / __ / (_| | | V / __/__ || __/ | * * __|_| |_|___| / /_/ __,_|_| _/ ___||___/_____|_| * * * * theHarvester 3.1.0.dev1 * * Coded by Christian Martorella * * Edge-Security Research * * [email protected] * * * ******************************************************************* [*] Target: tipstrick.ro.com [*] Searching DNSdumpster. [*] No IPs found. [*] No emails found. [*] Hosts found: 3 --------------------- lab.tipstrick.ro.com:104.25.134.107 tools.tipstrick.ro.com:104.25.134.107 www.tipstrick.ro.com:104.25.134.107 [*] Virtual hosts: ------------------ [[email protected] theHarvester]#

[*]TheHarvester este disponibil și pe Kali Linux. Puteți verifica ghidul de instalare Kali Linux dacă aveți nevoie de el.

[*]BTW, există mai multe instrumente pentru a găsi subdomenii.

Recon-Ng

[*]Recon-ng este un instrument eficient pentru a efectua recunoașteri asupra țintei.

[*]Întreaga putere a acestui instrument constă complet în abordarea modulară. Puterea instrumentelor modulare poate fi înțeleasă pentru cei folosiți Metasploit. Recon-ng are diverse module încorporate care sunt utilizate pentru a viza în principal în timp ce extrag informații în funcție de nevoile utilizatorului. Putem folosi modulele Recon-ng doar adăugând domeniile în spațiul de lucru.

[*]Spațiile de lucru sunt create în principal pentru a efectua operațiunile din interiorul lor. Utilizatorii vor fi redirecționați către spațiul de lucru imediat ce acesta este creat. În interiorul spațiului de lucru, domeniul poate fi specificat în special utilizând add domain

[*]Unele dintre modulele excelente, cum ar fi google-site-web și bing-domain-web, sunt folosite pentru a găsi alte domenii legate de primul domeniu țintă inițial. Rezultatul acestor domenii vor fi toate domeniile indexate către motoarele de căutare. Un alt modul captivant este bing_linkedin_cache, care este folosit în principal pentru a prelua detaliile adreselor de e-mail legate de domeniu. Acest modul poate fi, de asemenea, utilizat pentru a utiliza inginerie socială.

[*]Mai mult, folosind alte module, putem obține informații suplimentare sau suplimentare despre ținte. Deci, în sfârșit, acest instrument de inteligență open-source este un instrument fantastic și, de asemenea, trebuie inclus în setul de instrumente al cercetătorilor.

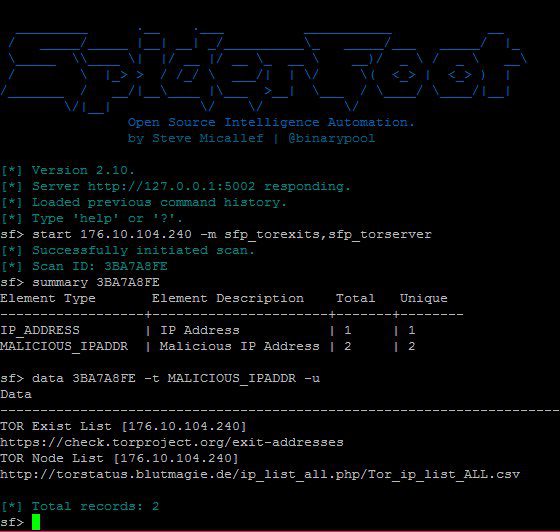

[*]Picior Păianjen este un instrument de recunoaștere open-source disponibil pentru Linux și Windows. S-a dezvoltat folosind limbajul Python cu configurație ridicată și rulează practic pe orice platformă. Se integrează cu GUI ușor și interactiv, cu o interfață puternică de linie de comandă.

[*]Ne-a permis automat să folosim interogări peste 100 de surse OSINT pentru a obține informații despre e-mailuri, nume, adrese IP, nume de domenii etc. Colectează o gamă largă de informații despre o țintă, cum ar fi blocuri de net, e-mailuri, web servere și multe altele. Folosind Spiderfoot, puteți să vizați conform cerințelor dvs., deoarece va colecta datele prin înțelegerea modului în care acestea sunt legate între ele.

[*]Datele colectate de la un SpiderFoot vor oferi o gamă largă de informații despre ținta dvs. specifică. Oferă informații clare despre posibilele amenințări de hacking care duc la vulnerabilități, scurgeri de date și alte informații vitale. Prin urmare, aceste informații vor ajuta la valorificarea testului de penetrare și la îmbunătățirea informațiilor despre amenințări pentru a alerta înainte ca aceasta să fie atacată sau furată.

[*]Datele colectate de la un SpiderFoot vor oferi o gamă largă de informații despre ținta dvs. specifică. Oferă informații clare despre posibilele amenințări de hacking care duc la vulnerabilități, scurgeri de date și alte informații vitale. Prin urmare, aceste informații vor ajuta la valorificarea testului de penetrare și la îmbunătățirea informațiilor despre amenințări pentru a alerta înainte ca aceasta să fie atacată sau furată.

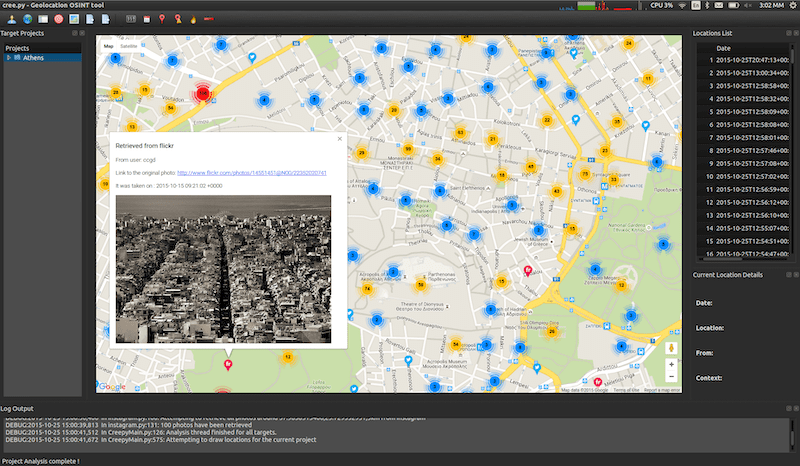

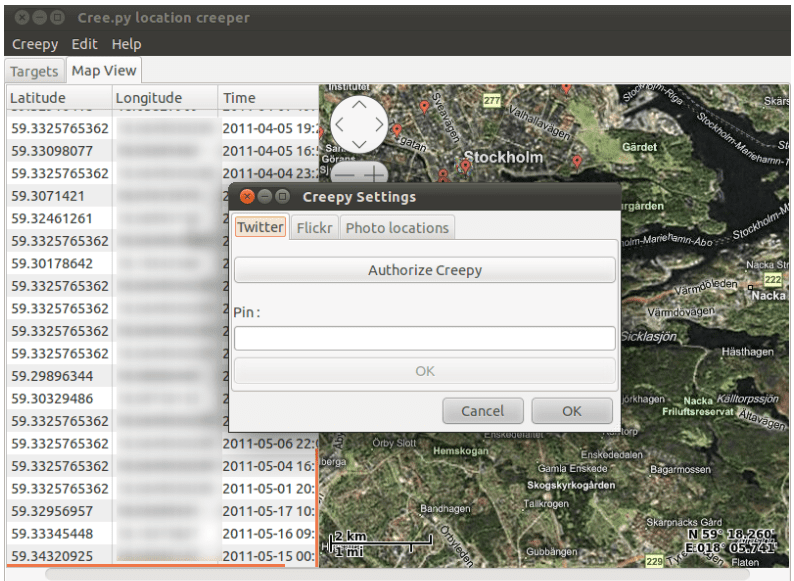

Înfiorător

[*]Înfiorător este un instrument de informații de geolocalizare open-source. Colectează informații despre Geolocalizare utilizând diverse platforme de rețele sociale și servicii de găzduire a imaginilor care sunt deja publicate în altă parte. Creepy prezintă rapoartele pe hartă, folosind un filtru de căutare bazat pe locația și data exactă. Aceste rapoarte sunt disponibile în format CSV sau KML pentru a fi exportate pentru analize suplimentare.

[*]Funcționalitatea principală în Creepy este împărțită în două file principale, adică. Filele „Ținte” și „Vizualizare hartă”.

[*]Funcționalitatea principală în Creepy este împărțită în două file principale, adică. Filele „Ținte” și „Vizualizare hartă”.

[*]Creepy este scris în python și vine, de asemenea, cu un pachet binar pentru distribuțiile Linux, cum ar fi Debian, Backtrack, Ubuntu și Microsoft Windows.

[*]Creepy este scris în python și vine, de asemenea, cu un pachet binar pentru distribuțiile Linux, cum ar fi Debian, Backtrack, Ubuntu și Microsoft Windows.

Concluzie

[*]Testarea de penetrare este o provocare și necesită informații din diverse surse. Sper că instrumentele ONIST de mai sus vă ajută în acest sens.

[*]De asemenea, puteți explora instrumente online pentest pentru recunoaștere și căutare de exploatare.