Este obișnuit ca organizațiile să se bazeze pe LDAP (Lightweight Directory Access Protocol) pentru a efectua gestionarea, stocarea și autentificarea utilizatorilor critici.

Cu toate acestea, poate deruta utilizatorii, determinându-i să-l amestece cu Active Directory.

În acest articol, ne vom uita la LDAP, scopul său și modul în care funcționează. Apoi, vom revizui caracteristicile sale cheie, structura directoarelor și capabilitățile de organizare a datelor. În cele din urmă, vom acoperi importanța LDAP în gestionarea serviciului de director și a autentificării utilizatorilor.

Cuprins

Ce este LDAP?

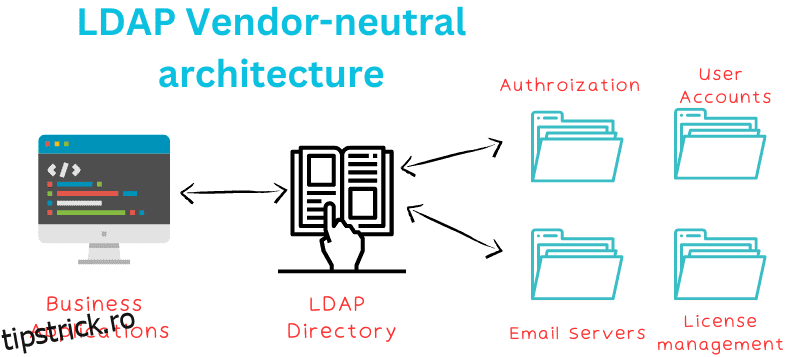

LDAP înseamnă Lightweight Directory Access Protocol. Este un protocol deschis care guvernează autentificarea sigură a utilizatorilor pentru directoarele locale. În plus, este un protocol de aplicație neutru pentru furnizori, ceea ce îl face versatil și omniprezent, în special în serviciile de informații despre directoare distribuite pe Internet.

LDAP este eficient în a permite aplicațiilor să interogheze informații despre utilizator. Aceasta înseamnă că poate funcționa în diferite moduri în serviciile de infrastructură IT, inclusiv servicii de e-mail, autorizare, gestionarea licențelor și gestionarea utilizatorilor.

Cu toate acestea, nu trebuie confundat cu serviciile Active Directory – un set de servicii/baze de date pe care companiile le folosesc pentru a organiza, accesa și securiza activele IT. Practic, serviciile de directoare permit organizațiilor să stocheze date descriptive, statice și valoroase.

Din punct de vedere tehnic, LDAP este atribuit procesului complet de reprezentare a datelor în cadrul unui serviciu de director. Se asigură că utilizatorii pot obține date într-un mod predefinit. Aceasta înseamnă că LDAP permite organizațiilor să creeze intrări de date în cadrul serviciilor de director prin instrumentele sale.

Deci, în cadrul unui Active Directory, LDAP asigură, de asemenea, modul în care intrările sunt compuse pe baza diferitelor elemente primitive subliniate.

Pe scurt, LDAP este:

- Protocol de comunicații

- Este un protocol de aplicație deschis, neutru pentru furnizor

- Protocolul software stochează și aranjează datele pentru a fi ușor de căutat.

- Funcționează cu directoare on-premise

- Funcționează cu Active Directory care conține date statice, descriptive și valoroase

- Nu este un protocol nou și a fost lansat în 2003

Care este scopul ei?

Scopul LDAP se învârte în jurul a două lucruri:

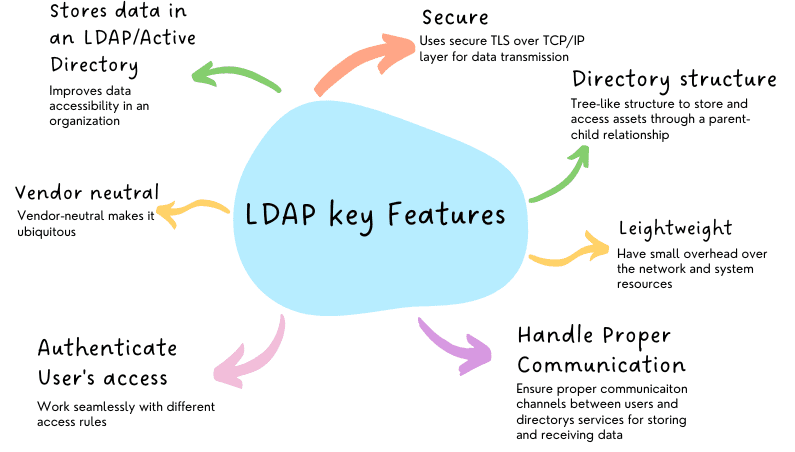

- Stochează datele într-un director LDAP/Active

- Autentificați accesul utilizatorului la acel director

- Permiteți aplicațiilor să utilizeze limbajul de comunicare adecvat pentru trimiterea și primirea datelor de la serviciile de director.

Cu alte cuvinte, acționează ca un protocol de comunicații care nu numai că este capabil de autentificare și autorizare, ci și organizează datele într-un mod de căutare. Folosind LDAP, organizațiile pot stoca informații critice despre utilizatori și despre activele IT, inclusiv acreditările utilizatorului. În plus, poate asigura accesul securizat, permițând administratorilor să stabilească regulile de acces în mod activ.

Cum funcționează LDAP?

În centrul LDAP, arhitectura client-server este în joc.

Deci, atunci când are loc autentificarea LDAP, aceasta urmează un model client-server. Și în acest timp, jucătorii cheie includ următorii:

- Directory System Agent (DSA): un server care rulează LDAP pe o anumită rețea.

- Numele distinctiv (DN) conține calea pentru navigarea în arborele de informații director (DIT).

- Directory User Agent (DUA): DUA este utilizat pentru a accesa DSA-urile ca client.

- Nume distinctiv relativ (RDN): RDN specifică fiecare componentă din calea DN-ului.

- Interfață de programare a aplicațiilor (API): Avem API-uri care comunică între servicii și produse.

În procesul de autentificare LDAP, când un utilizator pornește un program client LDAP, cum ar fi o aplicație de e-mail, Administratorul poate configura modul în care clientul LDAP interacționează cu serviciile de director pentru autentificare. De exemplu, poate folosi oricare dintre cele două metode disponibile de autentificare a utilizatorului:

În încercarea de autentificare, se solicită autentificarea DN. Odată ce procesul începe, LDAP atribuie clientul Agentului de sistem de director (DSA), care utilizează DN-ul pentru a căuta înregistrări care se potrivesc în baza de date.

Numele distinctiv relativ (RDN) din DN este o parte critică a căutării LDAP, deoarece este utilizat în fiecare pas al procesului de căutare prin Arborele de informații din director (DIT).

Dacă căutarea are succes, se potrivesc UID-ul și parola utilizatorului pentru a valida utilizatorul. Dacă nu, returnează rezultate nevalide.

În cele din urmă, clientul se dezbină de serverul LDAP. Odată gata, utilizatorul autentificat poate comunica cu serviciile prin intermediul API-urilor. Aceasta înseamnă că poate parcurge toate informațiile stocate – singura limitare este permisiunile acordate.

Dacă doriți să citiți mai multe despre cum funcționează LDAP, consultați lucrarea sa publicată în 2003 de Greg Vaneder și Mark Wahl. Și, dacă doriți să citiți mai multe despre operațiunile de căutare LDAP, consultați Operația de căutare LDAP.

Caracteristicile cheie ale LDAP

Caracteristicile cheie LDAP pot fi rezumate mai jos:

- Autentificare sesiuni utilizator: poate fi folosit pentru a autentificare sesiuni utilizator la un serviciu de bază de date, cum ar fi Active Directory.

- Diferite tipuri de operațiuni: poate face și operațiuni la o bază de date de server de directoare, inclusiv

- sesiuni obligatorii

- ștergerea intrărilor LDAP

- Modificați intrările existente

- Căutați și comparați intrările.

- Renunțați la cereri

- Operațiuni de dezlegare

- Ușor: LDAP este ușor, asigurând o supraîncărcare mică pentru rețea și resursele de sistem.

- Independent de furnizor și de protocol: LDAP este, de asemenea, independent de furnizor și de protocol. Aceasta înseamnă că funcționează cu orice furnizor/soluție/protocol. De exemplu, puteți utiliza LDAP peste TCP/IP sau X.25. Cu toate acestea, cea mai recentă versiune LDAP, LDAPv3, utilizează TCP/IP.

- Structura directorului: LDAP utilizează o structură arborescentă de directoare pentru a stoca și accesa activele dintr-o bază de date de director. Relația părinte-copil înseamnă căutare și recuperare mai rapidă.

- Standardizare: LDAP este standardizat de către IETF (Internet Engineering Task Force). Standardizarea asigură că LDAP funcționează la diferiți furnizori.

- Securitate: LDAP este sigur. Se realizează securitate prin utilizarea TLS securizat peste nivelul TCP/IP. De asemenea, poate utiliza Secure Socket (SSL) pentru a cripta, decripta și transfera informații de la distanță, cu integritate și confidențialitate deplină.

- Replicare: LDAP acceptă, de asemenea, replicarea pe mai multe servere. Acesta asigură redundanța datelor și oferă disponibilitatea datelor în cazul oricăror defecțiuni. Utilizează Syncrepl – un motor de replicare Sync.

Structura directorului LDAP

Directorul LDAP are o structură curată și definită. Acest lucru permite accesul ușor la date și sporește posibilitatea de căutare a conținutului directorului LDAP.

Deoarece LDAP urmează o structură arborescentă, este ierarhic. Și de aceea este preferat în principal ca Director Information Tree (DIT).

Diferitele niveluri ale structurii directoarelor LDAP includ:

- Directorul rădăcină

- Organizare

După cum puteți vedea, există o structură arborescentă în directorul LDAP. Directorul „rădăcină” este o intrare de nivel superior care include toate celelalte intrări din nivelul directorului. Sub acesta, obțineți Țara (țările) care apoi se ramifică la Organizație (e). Apoi, se ramifică la Unități organizaționale (OU) și, în cele din urmă, la Individui și Grupuri.

Pentru a înțelege structura directorului LDAP, să aruncăm o privire la un exemplu de mai jos.

- Root (Top-level entry)

|

+-- Country: "dc=com" (e.g., dc=example,dc=com)

|

+-- Organization: "dc=example" (e.g., dc=example)

|

+-- Organizational Unit (OU): "ou=Users"

| |

| +-- User: "cn=Nitish Singh"

| |

| +-- User: "cn= Oliver Green"

|

+-- Organizational Unit (OU): "ou=Groups"

|

+-- Group: "cn=Admins"

|

+-- Group: "cn=Users"

|

+-- Group: “cn=Superusers”

Entitatea rădăcină este identificată cu DC, care reprezintă atributul Componenta domeniului. Deci, dacă „dc=com”, intrarea rădăcină este identificată ca domeniul „com”.

Sub root, puteți avea mai multe organizații sau domenii. Este reprezentată de „dc=organizație”. sub domeniul „com”.

În mod similar, fiecare organizație poate avea una sau mai multe unități organizaționale (OU). Administratorul le poate organiza logic în subdiviziuni. De exemplu, puteți seta OU la „utilizatori”, „grupuri” sau „superutilizatori”.

În cele din urmă, sub fiecare OU, puteți enumera diferite intrări, inclusiv grupuri, dispozitive, utilizatori etc. În exemplul nostru, două valori ale utilizatorilor OU includ „Nitish Singh” și „Oliver Green”. De asemenea, în Grupuri OU, avem „Administratori”, „Utilizatori” și „Superutilizatori”.

Structura directorului LDA depinde în mare măsură de Distinguished Name (DN), deoarece este folosită pentru a identifica fiecare intrare. Acest lucru se datorează faptului că conține un nume unic și este folosit pentru a prelua numele relativ distinct (RDN).

Elemente comune LDAP

Pentru a înțelege organizarea datelor LDAP, va trebui să înțelegem elementele comune ale LDAP, care duc la construirea intrărilor sistemului LDAP.

Componentele de bază ale datelor LDAP includ:

- Atribute:

- Intrări:

- Arbori de informații despre date

Atribute

Atributele din LDAP sunt perechi cheie-valoare. Acestea stochează date în sistemul LDAP. De exemplu, e-mail-ul de atribut trebuie utilizat pentru a stoca e-mail în sistemul LDAP.

Poștă: [email protected]

Intrări

Intrările din sistemul LDAP se asociază cu atribuirea pentru a oferi sens. Vă puteți gândi la intrări ca la o colecție de atribute conexe.

De exemplu, datele în formatul LDIF (LDAP Data Interchange Format) vor arăta mai jos:

dn: sn=Hogwarts, ou=wizards, dc=WizardingWorld, dc=fiction objectclass: wizard sn: Hogwarts cn: Harry Potter

Arbori de informații despre date

Arborele de informații de date sau DIT-urile reprezintă și accesează date în cadrul unui sistem LDAP. Deoarece majoritatea datelor sunt ramificate, este logic să le reprezentăm prin copaci. Este analog cu un sistem de fișiere cu o asociere părinți-copii.

Organizarea datelor LDAP

Acum, cu ideea de bază a entităților, putem explora organizarea datelor în cadrul sistemului LDAP.

Aici, LDAP utilizează DIT pentru a organiza și structura datele. Totuși, cum se realizează? Să o discutăm mai jos.

Pentru a plasa intrări într-un DIT care sunt legate între ele ierarhic. Deci, atunci când o intrare nouă este creată, aceasta este adăugată la structura arborescentă ca un copil al unei intrări existente.

Totul începe din partea de sus a arborelui ierarhic din DIT. Întrucât acoperă toate intrările pentru copii, este etichetat în principal ca o organizație, cum ar fi „dc=com sau exemplu. Acest lucru se face folosind componente de domeniu pentru a asigura o gestionare ușoară. În acest fel, administratorul poate seta locația folosind l=nume_locație sau segmente organizaționale, cum ar fi ou=tech, marketing etc.

Intrările folosesc objectClass (Unitatea de organizare) (OU). Asta pentru că intrările pot folosi eticheta de atribut ou=. Sunt simple și oferă o modalitate excelentă de a clasifica și de a găsi informații în DIT.

Urmează un alt concept important cunoscut sub numele de Nume Distins Relativ. Este numele relativ al unui element în funcție de nivelul său de ierarhie DIT. Deci, pentru a accesa o intrare, trebuie să introduceți valorile RDN ale entității împreună cu valoarea RDN a părintelui.

Acest lucru creează un lanț de valori RDN, care merge de jos în sus, creând o cale către acea intrare. Și acest lanț de valori RDN este cunoscut sub numele de „Nume distinctiv sau DN”.

Cu alte cuvinte, trebuie să menționați DN-ul în timpul creării intrării, astfel încât LDAP să știe exact unde trebuie să plasați noul activ sau informații. Deci, RDN acționează ca o valoare relativă, în timp ce DN este mai mult o cale absolută.

Importanța LDAP

În această secțiune, vom arunca o privire asupra importanței LDAP din două perspective:

- Administrarea serviciului de director: protocolul LDAP are mijloacele adecvate pentru a stoca și accesa datele de director LDAP. Le-am discutat deja în secțiunile „Cum funcționează LDAP și componentele de date” și „Organizare”. LDAP este un mijloc de gestionare, stocare, accesare și securizare a datelor. De asemenea, asigură o recuperare eficientă a informațiilor. În plus, oferă scalabilitate și replicare.

- Autentificarea utilizatorilor: Pe lângă gestionarea serviciilor directoare, LDAP excelează la autentificarea și autorizarea utilizatorilor. Odată creată conexiunea, utilizatorul poate accesa activele stocate pe baza regulilor de acces stabilite de administrator.

LDAP vs. Active Directory

Este obișnuit ca oamenii să confunde LDAP și Active Directory. LDAP și Active Directory Microsoft lucrează îndeaproape pentru a oferi organizațiilor un mijloc de a stoca și de a accesa datele organizaționale în condiții de siguranță și securizare din cadrul departamentelor.

Deci, LDAP este un protocol, în timp ce Active Directory este un produs de servicii de directoare care stochează datele organizaționale într-o structură arborescentă.

LDAP acționează ca un protocol de comunicare pentru a accesa serverele de directoare, cum ar fi Active Directory.

Concluzie

LDAP este un protocol cheie pentru lucrul cu serviciile Active Directory. Este un protocol ușor care nu creează nicio suprasarcină pentru serviciile și serverele cu care lucrează. În plus, natura sa open-source, neutră din punctul de vedere al furnizorilor și standardizată înseamnă că poate fi integrat cu ușurință în soluțiile existente.

Puteți explora, de asemenea, Autentificarea Multi-Factor (MFA).