În fiecare zi, calculatorul tău expediază un număr semnificativ de interogări DNS către internet. De cele mai multe ori, sistemul tău de operare nu securizează aceste cereri, ceea ce înseamnă că o persoană cu intenții rele, dar cu cunoștințe tehnice, ar putea să-ți încalce intimitatea.

Anterior, pe blogul nostru, am discutat despre DNSCrypt, o metodă excelentă de a asigura confidențialitatea interogărilor DNS. Cu toate acestea, nu este singura soluție disponibilă. O altă alternativă viabilă este utilizarea protocolului DNS prin TLS.

Metoda 1 – Stubby

Stubby este un program compact care funcționează pe diverse distribuții Linux, oferind utilizatorilor posibilitatea de a trimite interogări DNS folosind protocolul TLS.

Instrumentul Stubby este compatibil cu Ubuntu Linux, Debian Linux și Arch Linux. Pentru a-l instala, deschide o fereastră terminal apăsând combinația de taste Ctrl + Alt + T sau Ctrl + Shift + T. Apoi, urmează instrucțiunile din linia de comandă, specifice distribuției Linux pe care o utilizezi.

Ubuntu

Pentru a instala Stubby pe Ubuntu, este necesar să activezi depozitul de software „Univers”. Pentru aceasta, utilizează comanda `apt-add-repository` în terminal.

sudo add-apt-repository universe

După executarea comenzii `add-apt-repository`, utilizează instrumentul de actualizare pentru ca Ubuntu să verifice disponibilitatea actualizărilor software. Această acțiune va descărca informațiile despre software-ul din depozitul Universe și le va integra în sistemul tău.

sudo apt update

Odată ce actualizarea este finalizată, folosește comanda `apt install` pentru a instala Stubby pe sistemul tău de operare Ubuntu Linux.

sudo apt install stubby

Debian

În cazul Debian, pentru versiunile 10 și mai noi, instrumentul Stubby este disponibil în depozitul principal de software. Pentru a-l instala, deschide un terminal și utilizează comanda `apt-get` de mai jos:

sudo apt-get install stubby

Arch Linux

Utilizatorii Arch Linux pot instala Stubby, cu condiția să aibă configurat depozitul software „Comunitate”. Pentru a-l activa, editează fișierul `/etc/pacman.conf`, navighează la sfârșitul acestuia, șterge simbolul `#` din fața cuvântului „Comunitate” și actualizează sistemul.

După ce ai configurat „Comunitatea”, instalează Stubby folosind managerul de pachete Pacman.

sudo pacman -S stubby

Odată ce aplicația Stubby este instalată, nu este nevoie să modifici fișierele de configurare, deoarece Stubby vine preconfigurat cu câteva servicii DNS excelente care acceptă TLS.

Notă: Dacă dorești să schimbi serviciile DNS, editează fișierul `/etc/stubby/stubby.yml`.

Ultimul pas pentru a configura DNS prin TLS cu Stubby este să modifici setările DNS implicite, înlocuind adresa pe care o utilizezi în prezent cu `127.0.0.1`.

Modificarea setărilor DNS diferă în funcție de mediul desktop Linux utilizat, așadar nu vom acoperi acest pas aici. Pentru detalii suplimentare, consultă ghidul nostru despre modificarea setărilor DNS.

După ce modifici setările DNS la `127.0.0.1`, computerul tău Linux ar trebui să utilizeze DNS prin TLS!

Metoda 2 – Systemd-rezolvat

Deși Stubby este un instrument ușor de configurat și simplifică procesul de trimitere a interogărilor DNS prin TLS pe Linux, din păcate, nu este compatibil cu toate distribuțiile.

O alternativă excelentă la Stubby pentru configurarea DNS prin TLS pe Linux este utilizarea sistemului de cache DNS `systemd-resolved`. Principalul avantaj este că acesta este integrat în sistemul `systemd init`, utilizat deja de majoritatea sistemelor de operare Linux și este ușor de configurat. Totuși, reține că înainte de a configura `systemd-resolved` pentru DNS prin TLS, trebuie să dezactivezi sistemul de cache DNS pe care îl folosești în prezent.

Pentru a configura `systemd-resolved`, deschide un terminal folosind combinația Ctrl + Alt + T sau Ctrl + Shift + T. Apoi, utilizează comanda `systemctl` pentru a opri sistemul de cache DNS actual.

Notă: Dacă nu utilizezi DNS Masq sau NSCD, este foarte posibil să folosești deja `systemd-resolved` și nu va fi necesară nicio dezactivare.

DNS Masq

sudo systemctl stop dnsmasq.service

sudo systemctl disable dnsmasq.service -f

NSCD

sudo systemctl stop nscd.service -f

sudo systemctl disable nscd.service -f

Odată ce furnizorul DNS implicit a fost oprit, putem trece la configurarea `systemd-resolved`. Pentru aceasta, utilizează din nou comanda `systemctl`.

sudo systemctl enable systemd-resolved.service -f

sudo systemctl start systemd-resolved.service

Odată ce instrumentul a fost activat prin `systemd`, putem configura programul să utilizeze DNS prin TLS. Pentru a începe, deschide fișierul de configurare al instrumentului folosind editorul Nano.

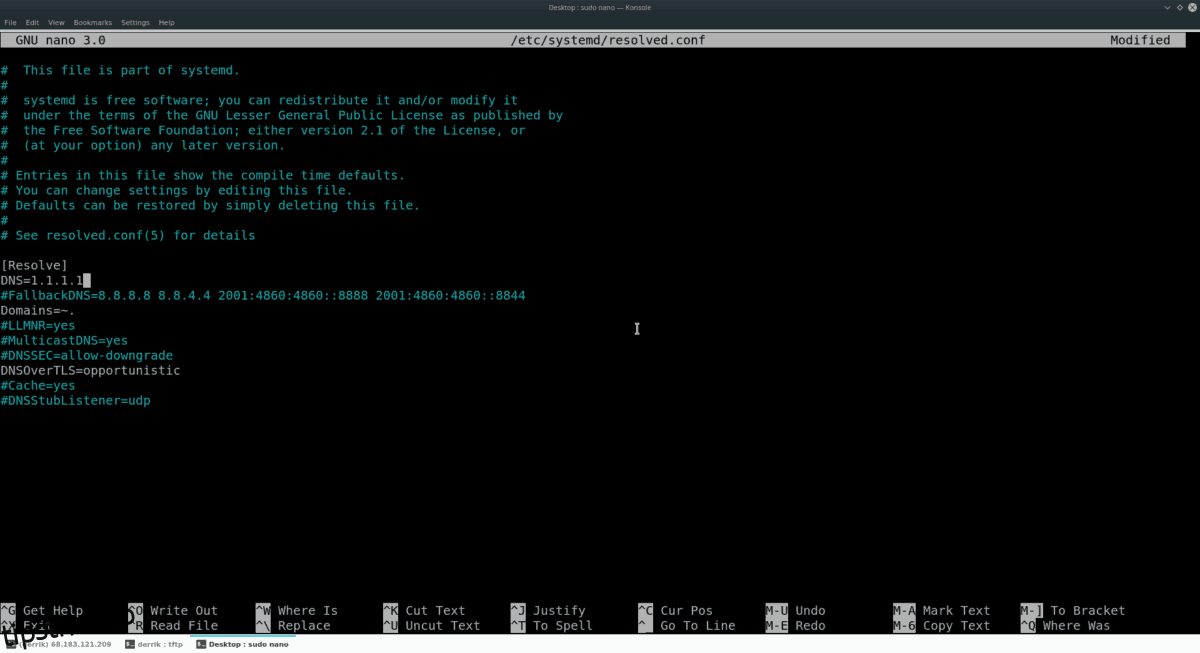

sudo nano -w /etc/systemd/resolved.conf

Editează fișierul `resolved.conf` cu Nano și navighează până la secțiunea `DNS=`.

După semnul egal, adaugă un server DNS securizat, activat pentru TLS, cum ar fi serverul DNS oferit de Cloudflare. Ar trebui să arate astfel:

DNS=1.1.1.1

Apoi, navighează la secțiunea `Domains=` și modific-o conform codului de mai jos:

Domains=~.

După `Domains`, caută secțiunea `DNSOverTLS=` și modific-o astfel:

DNSOverTLS=opportunistic

Salvează modificările efectuate în `resolved.conf` apăsând combinația Ctrl + O, apoi ieși cu Ctrl + X. Repornește serviciul DNS pentru a activa DNS prin TLS cu `systemd-resolved`!

sudo systemctl restart systemd-resolved