Asigurați ceea ce contează pentru afacerea dvs.

Sunt multe de gândit când lucrați cu containere, Kubernetes, cloud și secrete. Trebuie să utilizați și să raportați cele mai bune practici în ceea ce privește gestionarea identității și a accesului și să alegeți și să efectuați diverse instrumente.

Indiferent dacă sunteți un dezvoltator sau un profesionist administrator de sistem, trebuie să precizați că aveți alegerea potrivită a instrumentelor pentru a vă menține mediile în siguranță. Aplicațiile au nevoie de acces la datele de configurare existente pentru a funcționa corect. Și în timp ce majoritatea datelor de configurare sunt nesensibile, unele trebuie să rămână confidențiale. Aceste șiruri sunt cunoscute ca secrete.

Nu-mi spune că mai ai secrete în GitHub.

Ei bine, dacă construiți o aplicație de încredere, sunt șansele ca funcțiile dvs. să vă solicite să accesați secrete sau orice alte tipuri de informații sensibile pe care le păstrați.

Aceste secrete pot include:

- Chei API

- Acreditările bazei de date

- Chei de criptare

- Setări de configurare sensibile (adresă de e-mail, nume de utilizator, semnalizatoare de depanare etc.)

- Parole

Cu toate acestea, îngrijirea în siguranță a acestor secrete se poate dovedi mai târziu a fi o sarcină dificilă. Deci, iată câteva sfaturi pentru dezvoltatori și administratori de sistem:

Cuprins

Corectarea dependențelor funcției

Nu uitați întotdeauna să urmăriți bibliotecile utilizate în funcții și să semnalați vulnerabilitățile monitorizându-le continuu.

Utilizați gateway-uri API ca buffer de securitate

Nu expuneți funcțiile tocmai la interacțiunea utilizatorului. Profitați de capacitățile de gateway API ale furnizorilor dvs. de cloud pentru a include un alt nivel de securitate pe lângă funcția dvs.

Securizați și verificați datele în tranzit

Asigurați-vă că utilizați HTTPS pentru un canal de comunicare securizat și verificați certificatele SSL pentru a proteja identitatea de la distanță.

Urmați regulile de codare sigură pentru codul aplicației.

Fără servere de piratat, atacatorii își vor îndrepta mintea către nivelul aplicației, așa că aveți grijă suplimentară pentru a vă proteja codul.

Gestionați secretele în stocarea securizată

Informațiile sensibile pot fi scurse cu ușurință, iar acreditările învechite sunt predispuse la atacuri de tip curcubeu dacă neglijați să adoptați soluții adecvate de gestionare a secretelor. Nu uitați să nu stocați secrete în sistemul aplicației, variabilele de mediu sau sistemul de management al codului sursă.

Managementul cheie în lumea cooperării este foarte dureros din cauza, printre alte motive, lipsei de cunoștințe și resurse. În schimb, unele companii înglobează cheile de criptare și alte secrete software direct în codul sursă pentru aplicația care le folosește, introducând riscul expunerii secretelor.

Din cauza lipsei prea multor soluții disponibile, multe companii au căutat să-și construiască propriile instrumente de gestionare a secretelor. Iată câteva pe care le puteți folosi pentru cerințele dvs.

Seif

HashiCorp Vault este un instrument pentru stocarea și accesarea în siguranță a secretelor.

Oferă o interfață unificată pentru secret, menținând în același timp un control strict al accesului și înregistrând un jurnal de audit cuprinzător. Este un instrument care securizează aplicațiile și bazele utilizatorilor pentru a limita spațiul de suprafață și timpul de atac într-o breșă.

Oferă un API care permite accesul la secrete bazate pe politici. Orice utilizator al API-ului trebuie să verifice și să vadă numai secretele pe care este autorizat să le vadă.

Vault criptează datele utilizând AES pe 256 de biți cu GCM.

Poate acumula date în diferite backend-uri, cum ar fi Amazon DynamoDB, Consul și multe altele. Vault acceptă înregistrarea într-un fișier local pentru servicii de audit, un server Syslog sau direct la un socket. Vault înregistrează informații despre clientul care a acționat, adresa IP a clientului, acțiunea și la ce oră a fost efectuată

Pornirea/repornirea implică întotdeauna unul sau mai mulți operatori pentru a desigila seiful. Funcționează în principal cu jetoane. Fiecare jeton este dat unei politici care poate constrânge acțiunile și căile. Caracteristicile cheie ale seifului sunt:

- Criptează și decriptează datele fără a le stoca.

- Vault poate genera secrete la cerere pentru unele operațiuni, cum ar fi bazele de date AWS sau SQL.

- Permite replicarea în mai multe centre de date.

- Vault are protecție încorporată pentru revocarea secretă.

- Servește ca un depozit secret cu detalii de control al accesului.

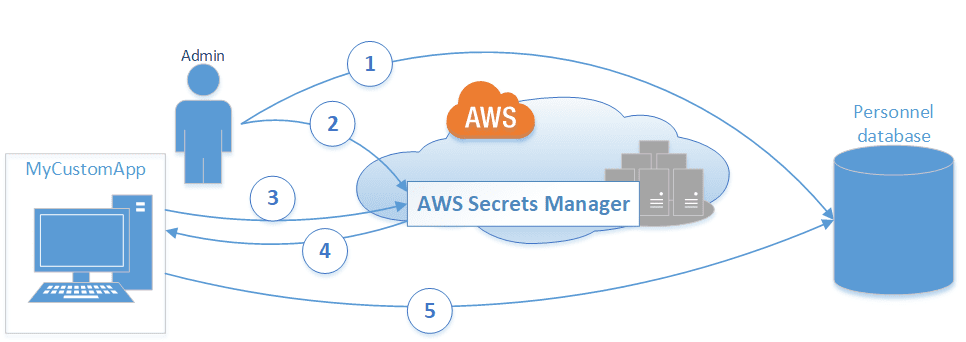

Manager de secrete AWS

Te așteptai AWS pe această listă. nu-i asa?

AWS are o soluție pentru fiecare problemă.

AWS Secrets Manager vă permite să rotiți, să gestionați și să preluați rapid acreditările bazei de date, cheile API și alte parole. Folosind Secrets Manager, puteți securiza, analiza și gestiona secretele necesare pentru a accesa capabilitățile AWS Cloud, pe servicii terță parte și on-premise.

Secrets Manager vă permite să gestionați accesul la secrete folosind permisiuni detaliate. Caracteristicile cheie ale AWS Secrets Manager sunt:

- Criptează secretele în repaus folosind chei de criptare.

- De asemenea, decriptează secretul și apoi transmite în siguranță prin TLS.

- Oferă exemple de cod care ajută la apelarea API-urilor Secrets Manager

- Are biblioteci de stocare în cache la nivelul clientului pentru a îmbunătăți disponibilitatea și a reduce latența utilizării secretelor dvs.

- Configurați punctele finale Amazon VPC (Virtual Private Cloud) pentru a menține traficul în rețeaua AWS.

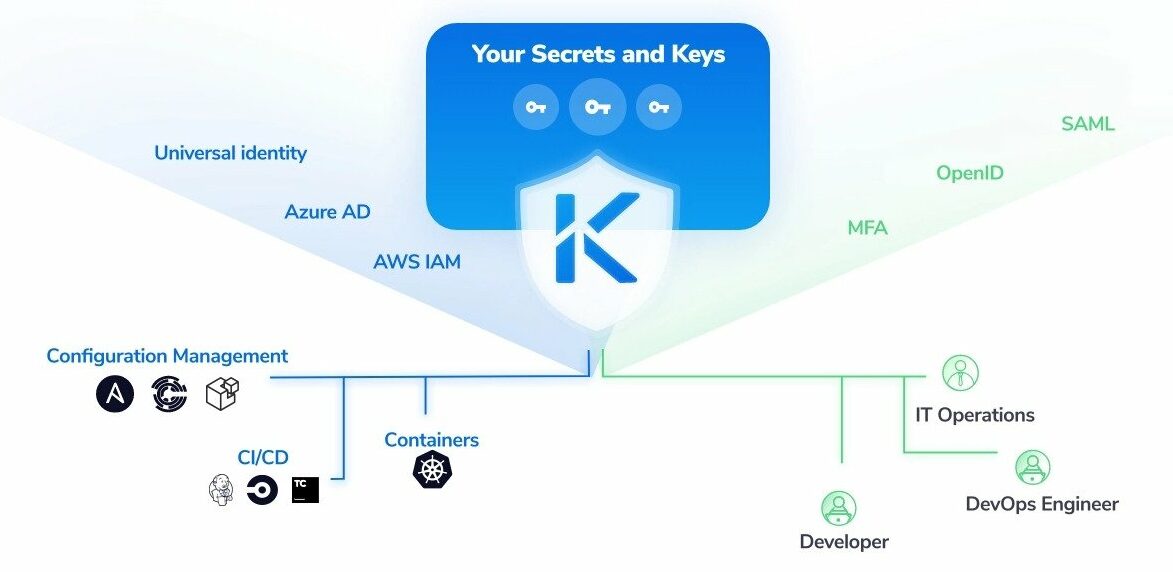

Seif fără cheie

Akeyless Vault este o platformă unificată de gestionare a secretelor, bazată pe SaaS, care protejează toate tipurile de acreditări, atât statice, cât și dinamice, inclusiv automatizarea certificatelor și cheile de criptare. În plus, oferă o soluție unică pentru a securiza accesul de la distanță (zero-trust) la toate resursele din mediile vechi, multi-cloud și hibride.

Akeyless protejează secretele și cheile folosind o tehnologie încorporată certificată și patentată FIPS 140-2; nu are cunoștințe despre secretele și cheile clienților săi.

Caracteristicile cheie includ:

- Platformă SaaS disponibilă la nivel global, care oferă o disponibilitate ridicată (HA) și recuperare în caz de dezastru (DR) încorporate prin valorificarea arhitecturii native cloud pe lângă un serviciu multi-region și multi-cloud.

- Managementul avansat al secretelor oferă un seif sigur pentru secretele statice și dinamice, cum ar fi parolele, acreditările, cheile API, jetoanele etc.

- Akeyless Vault permite furnizarea și injectarea tuturor tipurilor de secrete la toate serverele, aplicațiile și încărcăturile de lucru, oferind o mare varietate de pluginuri care vă permit să vă conectați la toate platformele DevOps și IT, cum ar fi CI/CD, managementul configurației și orchestrarea instrumente precum Kubernetes și Docker.

Cel mai rapid timp până la producție deoarece:

- SaaS – nu este necesară implementarea, instalarea sau întreținerea

- Integrare instantanee cu migrarea automată a secretelor din depozitele de secrete existente cunoscute

Platforma susține încă doi piloni:

- Acces la aplicații cu încredere zero (AKA Remote Access) prin furnizarea de autentificare unificată și acreditări de acces la timp, permițându-vă să securizați aplicațiile și infrastructura fără perimetru.

- Criptare ca serviciu, permite clienților să protejeze datele personale și de afaceri sensibile prin aplicarea unei criptări avansate certificate FIPS 140-2 la nivel de aplicație.

Keywhiz

Square Keywhiz ajută cu secretele de infrastructură, seringurile de chei GPG și acreditările bazei de date, inclusiv certificate și chei TLS, chei simetrice, jetoane API și chei SSH pentru servicii externe. Keywhiz este un instrument pentru manipularea și partajarea secretelor.

Automatizarea din Keywhiz ne permite să distribuim și să setăm fără probleme secretele esențiale pentru serviciile noastre, ceea ce necesită un mediu consistent și sigur. Caracteristicile cheie ale Keywhiz sunt:

- Keywhiz Server oferă API-uri JSON pentru colectarea și gestionarea secretelor.

- Stochează toate secretele numai în memorie și nu a revenit niciodată pe disc.

- Interfața de utilizare este realizată cu AngularJS, astfel încât utilizatorii să poată valida și utiliza interfața de utilizare.

Confident

Confidant este un instrument open-source de gestionare a secretelor care menține stocarea ușor de utilizat și accesul la secrete în siguranță. Confidant stochează secretele într-un mod anexat în DynamoDB și generează o cheie unică de date KMS pentru fiecare modificare a tuturor secretelor, folosind criptografia autentificată simetrică Fernet.

Oferă o interfață web AngularJS care oferă utilizatorilor finali să gestioneze eficient secretele, formele de secrete ale serviciilor și înregistrarea modificărilor. Unele dintre caracteristici includ:

- Autentificare KMS

- Criptarea în repaus a secretelor versionate

- O interfață web ușor de utilizat pentru gestionarea secretelor

- Generați token-uri care pot fi aplicate pentru autentificarea de la serviciu la serviciu sau pentru a transmite mesaje criptate între servicii.

SOPS

Permiteți-mi să vă prezint SOPS, un instrument incredibil pe care l-am descoperit recent. Este un editor de fișiere criptat care acceptă formate precum YAML, JSON, ENV, INI și BINARY. Cea mai bună parte? Vă poate cripta fișierele folosind AWS KMS, GCP KMS, Azure Key Vault, age și PGP.

Acum, aici devine interesant. Imaginați-vă că lucrați la o mașină care nu are acces direct la cheile de criptare precum cheile PGP. Nu vă faceți griji! SOPS vă acoperă cu funcția de serviciu cheie. Puteți acorda acces SOPS la cheile de criptare stocate pe o mașină la distanță prin redirecționarea unui socket. Este ca și cum ai avea propriul tău agent GPG portabil!

SOPS operează pe un model client-server pentru criptarea și decriptarea cheii de date. În mod implicit, rulează un serviciu de chei locale în cadrul procesului. Clientul trimite cereri de criptare sau decriptare către serviciul de cheie folosind gRPC și Protocol Buffers. Nu vă faceți griji; aceste solicitări nu conțin chei criptografice, publice sau private.

Trebuie să subliniez că conexiunea serviciului cheie nu are în prezent autentificare sau criptare. Autentificarea și criptarea conexiunii prin alte mijloace, cum ar fi un tunel SSH, este foarte recomandată pentru a asigura securitatea.

Dar stai, mai sunt! SOPS poate genera jurnale de audit pentru a urmări accesul la fișiere în mediul dumneavoastră controlat. Când este activat, înregistrează activitatea de decriptare într-o bază de date PostgreSQL, inclusiv marcajul de timp, numele de utilizator și fișierul decriptat. Destul de îngrijit, nu?

În plus, SOPS oferă două comenzi utile pentru a transmite secrete decriptate unui nou proces: exec-env și exec-file. Primul injectează rezultatul în mediul unui proces copil, în timp ce al doilea îl stochează într-un fișier temporar.

Rețineți, extensia de fișier determină metoda de criptare utilizată de SOPS. Dacă criptați un fișier într-un anumit format, asigurați-vă că păstrați extensia originală de fișier pentru decriptare. Este cel mai simplu mod de a asigura compatibilitatea.

SOPS se inspiră din instrumente precum hiera-eyaml, credstash, adidași și magazinul de parole. Este o soluție fantastică care elimină problemele de a gestiona manual fișierele criptate PGP.

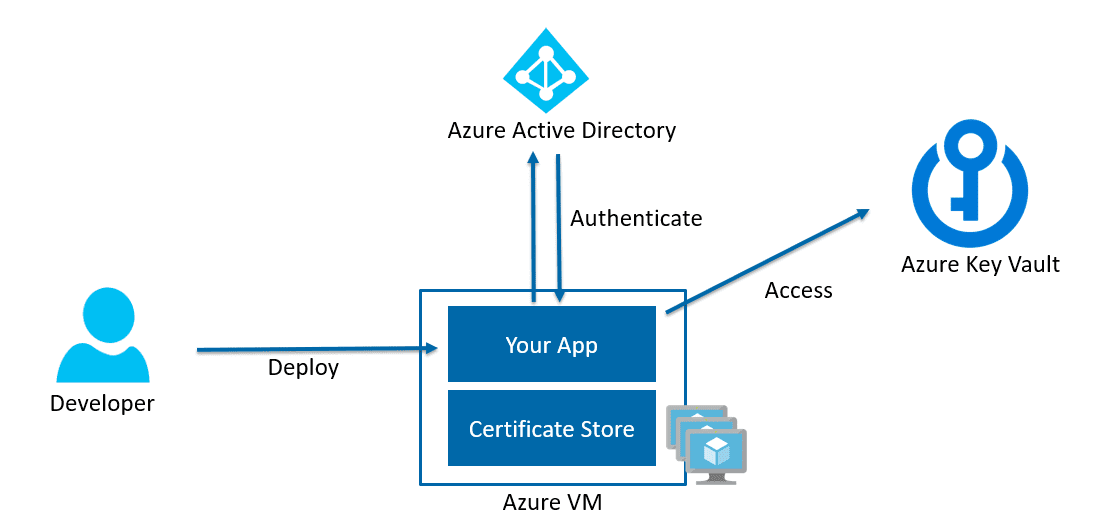

Azure Key Vault

Găzduiți aplicațiile dvs. pe Azure? Dacă da, atunci aceasta ar fi o alegere bună.

Azure Key Vault le permite utilizatorilor să gestioneze toate secretele (chei, certificate, șiruri de conexiune, parole etc.) pentru aplicația lor cloud într-un anumit loc. Este integrat din cutie cu origini și ținte ale secretelor în Azure. Aplicațiile din afara Azure îl pot utiliza în continuare.

De asemenea, puteți îmbunătăți performanța reducând latența aplicațiilor dvs. în cloud, prin stocarea cheilor criptografice în cloud, în loc de latența locală.

Azure poate ajuta la îndeplinirea cerințelor privind protecția datelor și conformitatea.

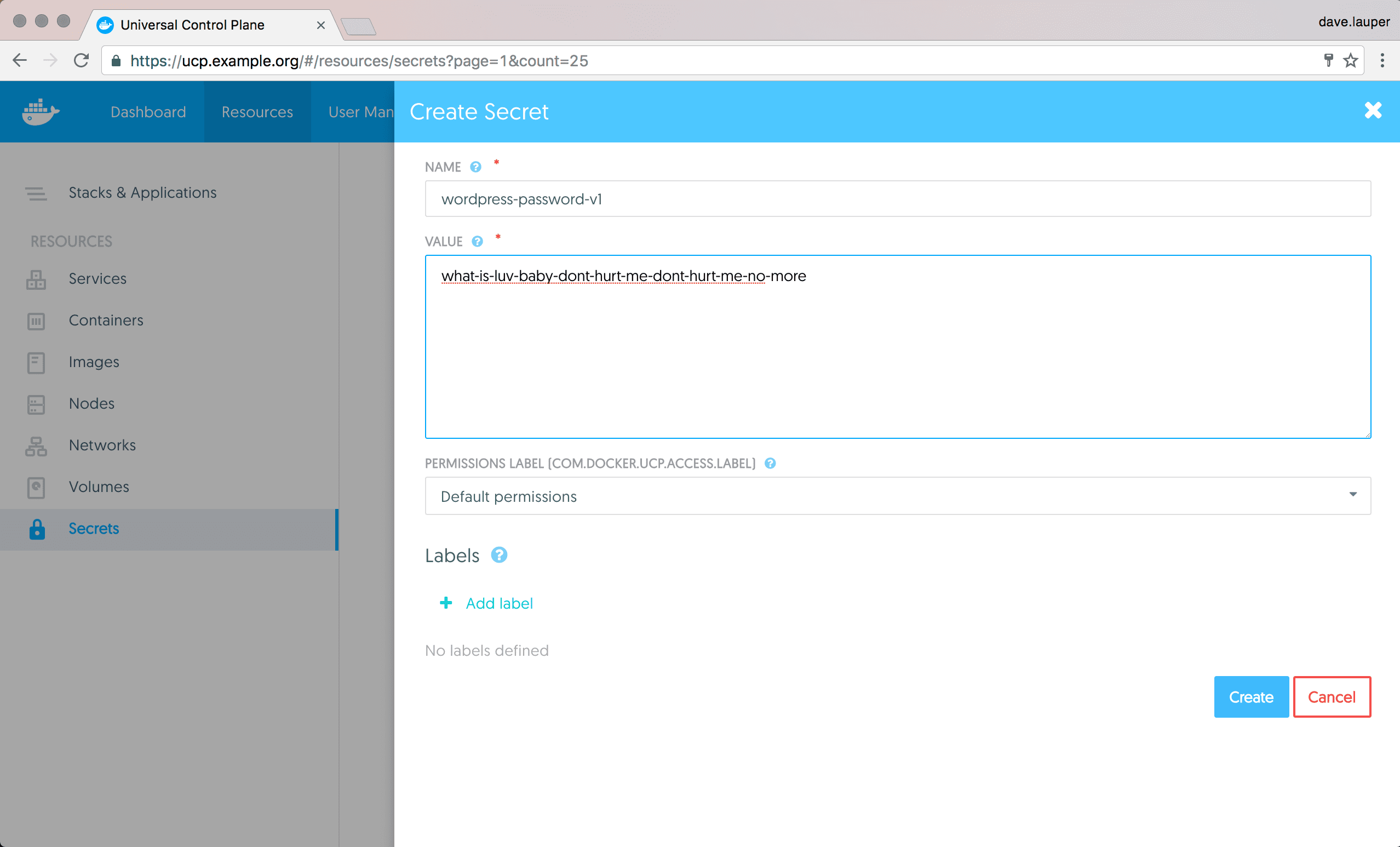

Secretele Docker

Secretele Docker vă permit să adăugați cu ușurință secretul la cluster, iar acesta este partajat numai prin conexiuni TLS autentificate reciproc. Apoi datele sunt trimise la nodul manager în secretele Docker și se salvează automat în magazinul intern Raft, ceea ce asigură că datele trebuie criptate.

Secretele Docker pot fi aplicate cu ușurință pentru a gestiona datele și, prin urmare, pentru a le transfera în containerele cu acces la acestea. Previne scurgerea secretelor atunci când aplicația le folosește.

Knox

Knox, a fost dezvoltat de platforma social media Pinterest pentru a-și rezolva problema cu gestionarea manuală a cheilor și păstrarea unei urmăriri de audit. Knox este scris în Go, iar clienții comunică cu serverul Knox folosind un API REST.

Knox folosește o bază de date temporară volatilă pentru stocarea cheilor. Criptează datele stocate în baza de date folosind AES-GCM cu o cheie de criptare principală. Knox este disponibil și ca imagine Docker.

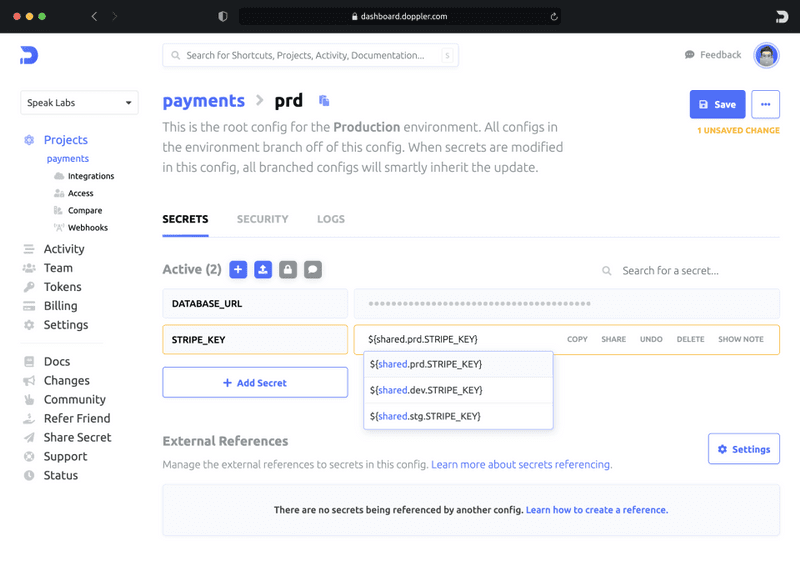

Doppler

De la startup-uri la întreprinderi, mii de organizații folosesc Doppler pentru a-și păstra secretul și configurația aplicației în sincronizare între medii, membri ai echipei și dispozitive.

Nu este nevoie să partajați secrete prin e-mail, fișiere zip, git și Slack; permiteți echipelor dvs. să colaboreze, astfel încât să-l aibă imediat după adăugarea secretului. Doppler vă oferă o senzație de relaxare prin automatizarea procesului și economisind timp.

Puteți crea referințe la secretele utilizate frecvent, astfel încât o singură actualizare la anumite intervale vă va face toată treaba. Folosește secretele din Serverless, Docker sau oriunde, Doppler lucrează cu tine. Când stiva dvs. evoluează, rămâne așa cum este, permițându-vă să intrați live în câteva minute.

Doppler CLI știe totul despre preluarea secretelor dvs. pe baza directorului de proiect. Nu vă faceți griji dacă se schimbă ceva, puteți anula cu ușurință modificările întrerupte cu un singur clic sau prin CLI și API.

Cu Doppler, lucrați mai inteligent decât mai greu și obțineți GRATUIT software-ul dvs. de gestionare a secretelor. Dacă căutați mai multe caracteristici și beneficii, mergeți cu un pachet de început la 6 USD/lună/loc.

Concluzie

Sper că cele de mai sus vă oferă o idee despre unele dintre cele mai bune software-uri pentru a gestiona acreditările aplicației.

Apoi, explorați inventarul de active digitale și soluțiile de monitorizare.