DevSecOps reprezintă o metodologie prin care securitatea este integrată în fiecare etapă a ciclului de viață DevOps, utilizând instrumente dedicate.

În contextul dezvoltării software, DevOps îmbină activitățile specifice de dezvoltare cu operațiunile IT, având ca scop principal îmbunătățirea calității software-ului și implementarea continuă.

Adăugând managementul securității la DevOps, rezultă DevSecOps, o disciplină care transformă securitatea într-o responsabilitate comună, împărtășită de echipele IT și de dezvoltare software.

În trecut, securitatea era exclusiv responsabilitatea unei echipe specializate, care intervenea în proiecte abia în fazele finale. Această abordare era potrivită ciclurilor de dezvoltare care durau luni sau ani. Însă, în ciclurile agile, măsurate în săptămâni, securitatea trebuie luată în considerare de la început până la sfârșitul proiectului, iar responsabilitățile aferente trebuie împărțite întreaga echipă de dezvoltare și IT.

Pentru ca DevSecOps să fie eficient fără a afecta principiile metodologiilor agile, integrarea sa trebuie automatizată. Aceasta este singura modalitate de a evita încetinirea fluxului de lucru DevOps din cauza includerii managementului securității. Automatizarea necesită mecanisme adecvate care să conecteze instrumentele de dezvoltare, cum ar fi mediile de dezvoltare integrate (IDE), cu funcții de securitate.

Categorii de instrumente DevSecOps

Intersecția dintre securitate și DevOps poate lua diverse forme. Prin urmare, există mai multe categorii de instrumente DevSecOps, care pot fi structurate astfel:

- Scanarea vulnerabilităților în componentele open source: Aceste instrumente caută posibile vulnerabilități în componentele open source și bibliotecile din baza de cod analizată, împreună cu toate dependențele acestora.

- Testarea de securitate statică și dinamică a aplicațiilor (SAST/DAST): Testarea statică examinează codul sursă pentru a identifica posibile probleme de securitate, în timp ce testarea dinamică efectuează teste de securitate pe aplicațiile în funcțiune, fără a necesita acces la codul sursă.

- Scanarea imaginilor: Această categorie de instrumente caută vulnerabilități în containerele Docker.

- Automatizarea infrastructurii: Instrumentele de aici identifică și remediază diverse probleme de configurare și vulnerabilități în infrastructură, în special în mediile cloud.

- Vizualizarea: Aceste instrumente oferă o imagine clară asupra indicatorilor cheie de performanță (KPI) și tendințelor, facilitând identificarea creșterilor sau scăderilor numărului de vulnerabilități în timp.

- Modelarea amenințărilor: Permite luarea proactivă a deciziilor prin anticiparea riscurilor de amenințare pe întreaga suprafață de atac.

- Alerte: Acestea notifică echipa de securitate doar atunci când un eveniment anormal a fost identificat și considerat o amenințare, reducând astfel nivelul de zgomot și evitând perturbarea fluxului de lucru DevSecOps.

Lista următoare prezintă instrumente DevSecOps organizate, pe care vă puteți baza pentru a integra securitatea în fluxurile dvs. de lucru DevOps.

Invicti

Invicti este un instrument care poate fi integrat în ciclul de viață al dezvoltării software (SDLC) pentru a gestiona securitatea produselor software, păstrând totodată agilitatea procesului de dezvoltare.

Analiza realizată de Invicti este completă, oferind acuratețe în detectarea problemelor fără a compromite viteza gestionării SDLC.

Opțiunile de automatizare oferite de Invicti elimină necesitatea intervenției umane în executarea sarcinilor de securitate, economisind echipei dvs. sute de ore de muncă pe lună.

Aceste economii sunt amplificate prin identificarea vulnerabilităților importante și prin atribuirea automată a acestora resurselor cele mai potrivite pentru remediere.

Invicti oferă, de asemenea, o vizibilitate completă asupra vulnerabilităților aplicațiilor în curs de dezvoltare și a eforturilor depuse pentru a reduce riscul.

SonarQube

SonarQube analizează automat codul pentru vulnerabilități, detectând erorile care ar putea deveni amenințări. În prezent, suportă aproximativ 30 de limbaje de programare.

Funcția unică QualityGates de la SonarQube oferă o modalitate simplă de a opri problemele înainte ca un produs să fie lansat. De asemenea, oferă echipei de dezvoltare o viziune comună asupra calității, permițând tuturor să cunoască standardele și conformitatea dezvoltărilor lor.

SonarQube se integrează perfect în sistemul dvs. DevSecOps, asigurându-se că toți membrii echipei au acces la rapoartele și feedback-ul generat de instrument.

După o instalare simplă, SonarQube indică clar dacă modificările sunt sigure și dacă proiectele sunt gata de lansare. În cazul unei probleme, instrumentul indică imediat sursa acesteia și sugerează o soluție.

Aqua

Aqua vă permite să vizualizați și să opriți amenințările în fiecare etapă a ciclului de viață al produselor software, de la scrierea codului sursă până la implementarea aplicației în cloud.

Funcționând ca o platformă de protecție a aplicațiilor native în cloud (CNAPP), instrumentul oferă verificări de securitate a lanțului de aprovizionare software, scanare a riscurilor și vulnerabilităților și protecție avansată împotriva programelor malware.

Opțiunile de integrare Aqua vă ajută să securizați aplicațiile indiferent de platformele și mecanismele utilizate pentru dezvoltare și implementare, fie că sunt cloud, container, serverless, conducte CI/CD sau orchestratoare. De asemenea, se integrează cu platformele SIEM și instrumentele de analiză.

Un aspect distinctiv al Aqua este controlul securității în containerele Kubernetes cu KSPM (Kubernetes Security Posture Management) și protecție avansată în timpul execuției Kubernetes. Utilizarea caracteristicilor native K8s permite o protecție bazată pe politici pentru întregul ciclu de viață al aplicațiilor implementate în containere.

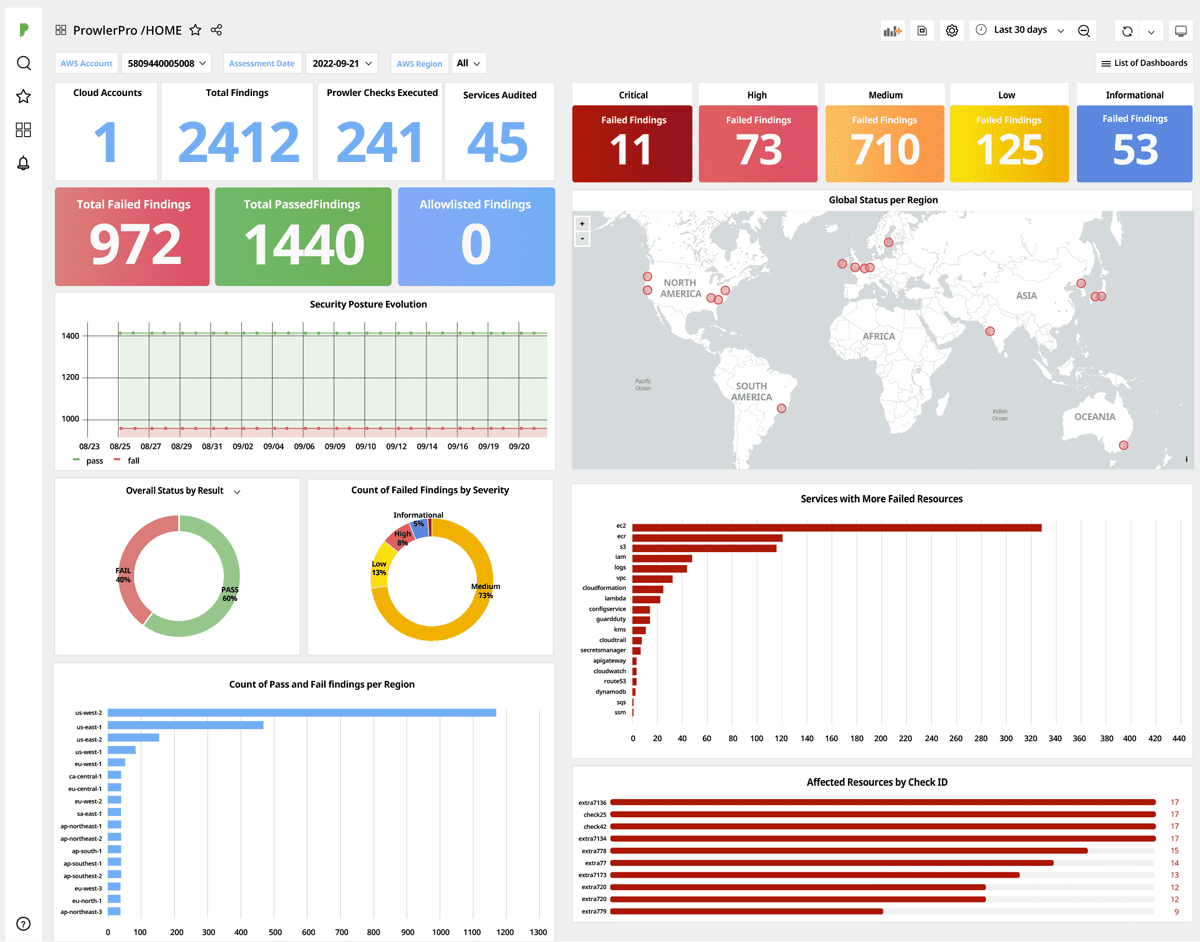

ProwlerPro

ProwlerPro este un instrument open-source creat special pentru a menține securitatea sub control în mediile de dezvoltare Amazon Web Services (AWS).

ProwlerPro este conceput astfel încât să puteți crea un cont și să începeți scanări ale conductelor de dezvoltare în câteva minute, oferind o vizualizare completă a infrastructurii, indiferent de regiunea în care vă aflați. Instrumentele sale de vizualizare permit urmărirea stării de securitate a tuturor serviciilor AWS într-o singură fereastră.

După crearea contului ProwlerPro, puteți configura sistemul să ruleze automat o serie de verificări recomandate la fiecare 24 de ore. Scanările cu ProwlerPro rulează în paralel pentru a menține viteza, fără a încetini fluxul de lucru DevSecOps.

Rezultatele scanării sunt afișate în tablouri de bord predefinite, care pot fi partajate și navigate cu ușurință pentru informații directe la orice nivel de detaliu al posturii dvs. de securitate.

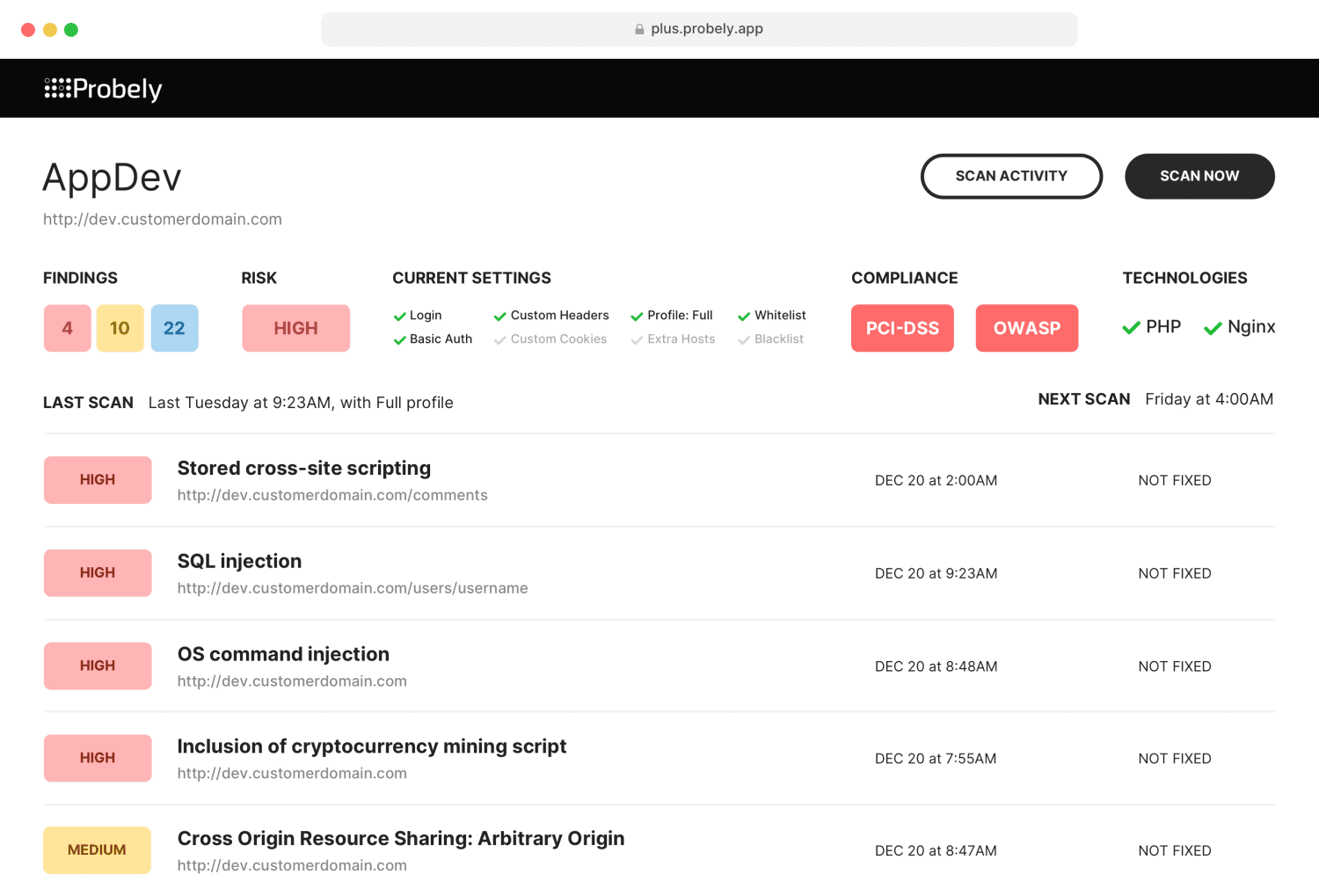

Probely

Dacă aveți deja un flux de lucru DevOps și doriți să integrați scanări de securitate, Probely vă permite să faceți acest lucru rapid, datorită instrumentelor și API-urilor sale de scanare a vulnerabilităților aplicațiilor web.

Abordarea lui Probely se bazează pe dezvoltarea API-first, ceea ce înseamnă că fiecare nouă caracteristică a instrumentului este oferită mai întâi prin API și apoi adăugată la interfață. Dacă trebuie să integrați Probely cu fluxuri de lucru sau software personalizat, puteți oricând să folosiți API-ul său.

De asemenea, puteți înregistra webhook-uri pentru ca aplicațiile să primească notificări pentru fiecare eveniment generat de Probely.

Deoarece Probely oferă o serie de integrări predefinite, este posibil să nu fie necesară utilizarea API-ului pentru a-l integra cu instrumentele dvs. Dacă utilizați deja Jira și Jenkins în fluxul de lucru, integrarea este instantanee.

Probely va iniția automat scanări în conductele CI/CD și va înregistra vulnerabilitățile găsite ca probleme în Jira. Odată rezolvate, va testa din nou și va redeschide problema nerezolvată în Jira, dacă este necesar.

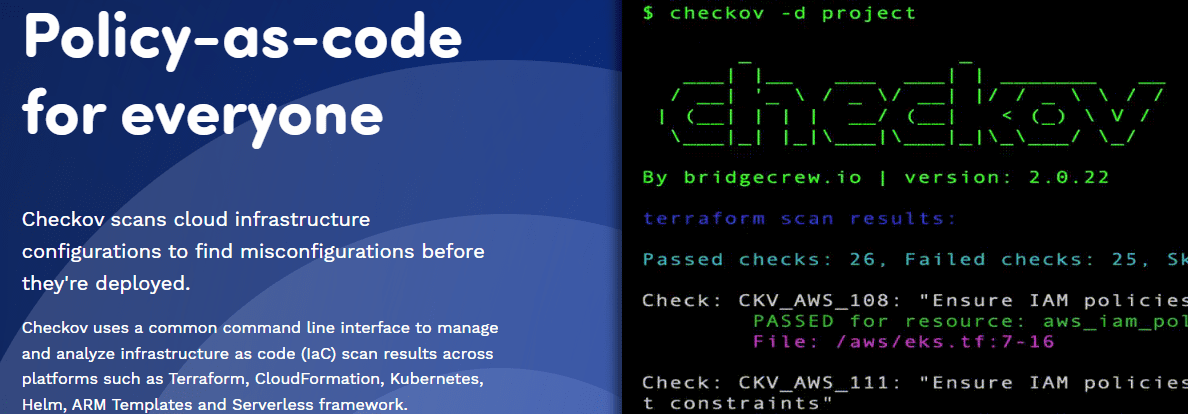

Checkov

Checkov scanează configurațiile din infrastructurile cloud pentru a identifica erorile înainte de implementarea produsului software. Cu o interfață comună de linie de comandă, scanează rezultate pe diverse platforme, cum ar fi Kubernetes, Terraform, Helm, CloudFormation, șabloane ARM și cadre fără server.

Cu o schemă de politică bazată pe atribute, Checkov permite scanarea resurselor cloud în timpul compilării, detectând erorile de configurare ale atributelor printr-un cadru Python simplu de politică ca cod. Printre altele, Checkov analizează relațiile dintre resursele cloud folosind politici YAML bazate pe grafice.

Prin integrarea în conductele CI/CD și sistemele de control al versiunilor, Checkov execută, testează și modifică parametrii de rulare în contextul unui depozit țintă.

Datorită unei interfețe de integrare extensibile, arhitectura sa poate fi extinsă pentru a defini politici personalizate, termeni de suprimare și furnizori. Interfața permite, de asemenea, integrarea cu platforme de asistență, procese de construcție și sisteme de lansare personalizate.

Faraday

Cu Faraday, puteți automatiza gestionarea vulnerabilităților și acțiunile de control, concentrându-vă pe sarcinile importante. Fluxurile sale de lucru permit declanșarea oricărei acțiuni cu evenimente personalizate, evitând repetarea sarcinilor.

Faraday vă oferă posibilitatea de a standardiza și integra instrumentele de securitate în fluxurile dvs. de lucru, obținând informații despre vulnerabilități din peste 80 de instrumente de scanare. Folosind agenți, scanerele sunt integrate automat în fluxurile de lucru pentru a absorbi și normaliza datele cu ușurință, generând rezultate vizualizabile printr-o interfață web.

Un aspect important al Faraday este utilizarea unui depozit centralizat pentru stocarea informațiilor de securitate, care pot fi analizate și testate de diferiți membri ai echipei DevSecOps.

Acest lucru oferă beneficiul suplimentar de a putea identifica și combina problemele duplicate raportate de instrumente diferite, reducând astfel efortul membrilor echipei.

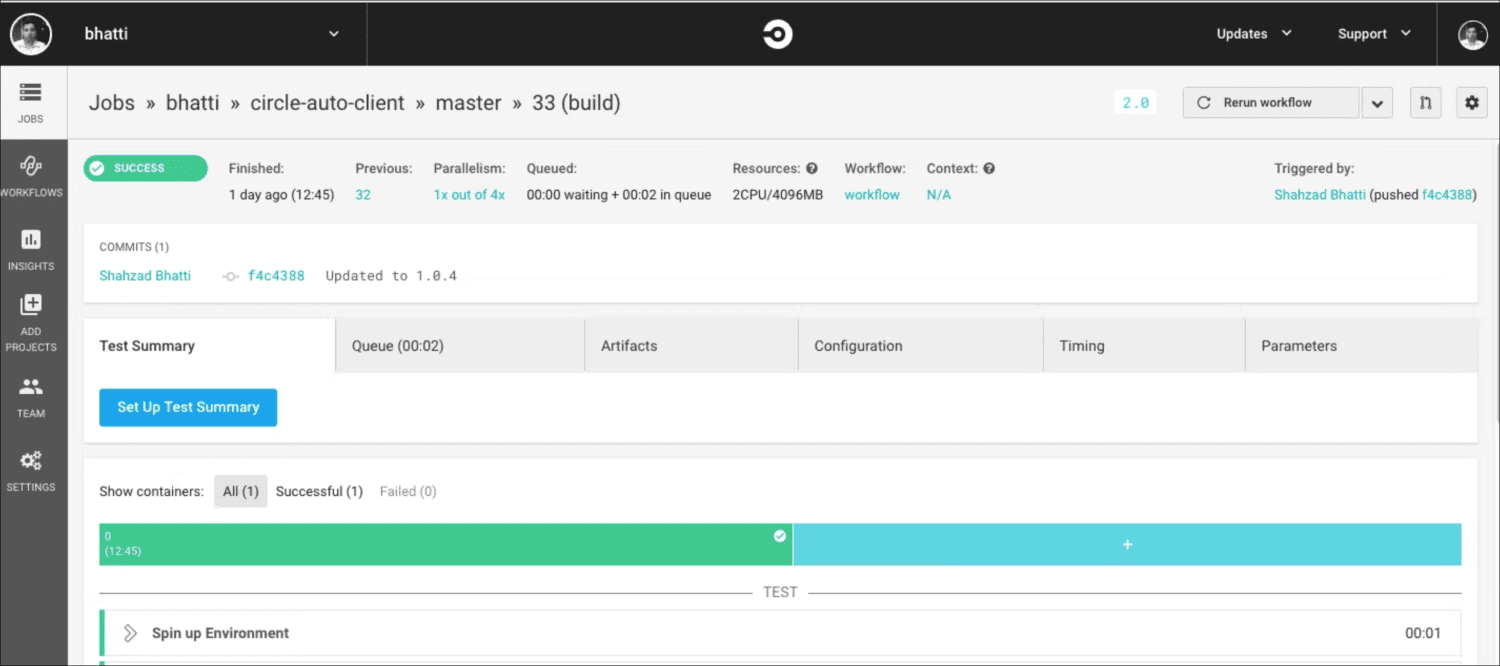

CircleCI

Pentru a integra CircleCI cu cele mai populare instrumente de securitate DevOps, trebuie să includeți unul dintre numeroșii parteneri în conductele de dezvoltare. Partenerii CircleCI sunt furnizori de soluții din categorii precum SAST, DAST, analiza statică a containerelor, aplicarea politicilor, gestionarea secretelor și securitatea API.

Dacă doriți să securizați conducta de dezvoltare într-un mod care nu este acoperit de instrumentele disponibile, puteți profita de natura open-source a acestora. Astfel, adăugarea de funcționalități la un instrument existent presupune aprobarea cererii de modificare și fuzionarea acesteia.

Chiar dacă aveți un caz de utilizare care nu se potrivește cu setul de instrumente disponibile în registrul CircleCI, puteți crea unul nou și contribui la comunitate. Compania publică o listă cu cele mai bune practici pentru crearea și testarea automată a instrumentelor.

Pentru a securiza conducta, eliminați necesitatea dezvoltării interne și permiteți echipei să folosească servicii terțe. Folosind instrumentele CircleCI, echipa trebuie doar să știe cum să utilizeze serviciile respective, fără a învăța cum să le integreze sau gestioneze.

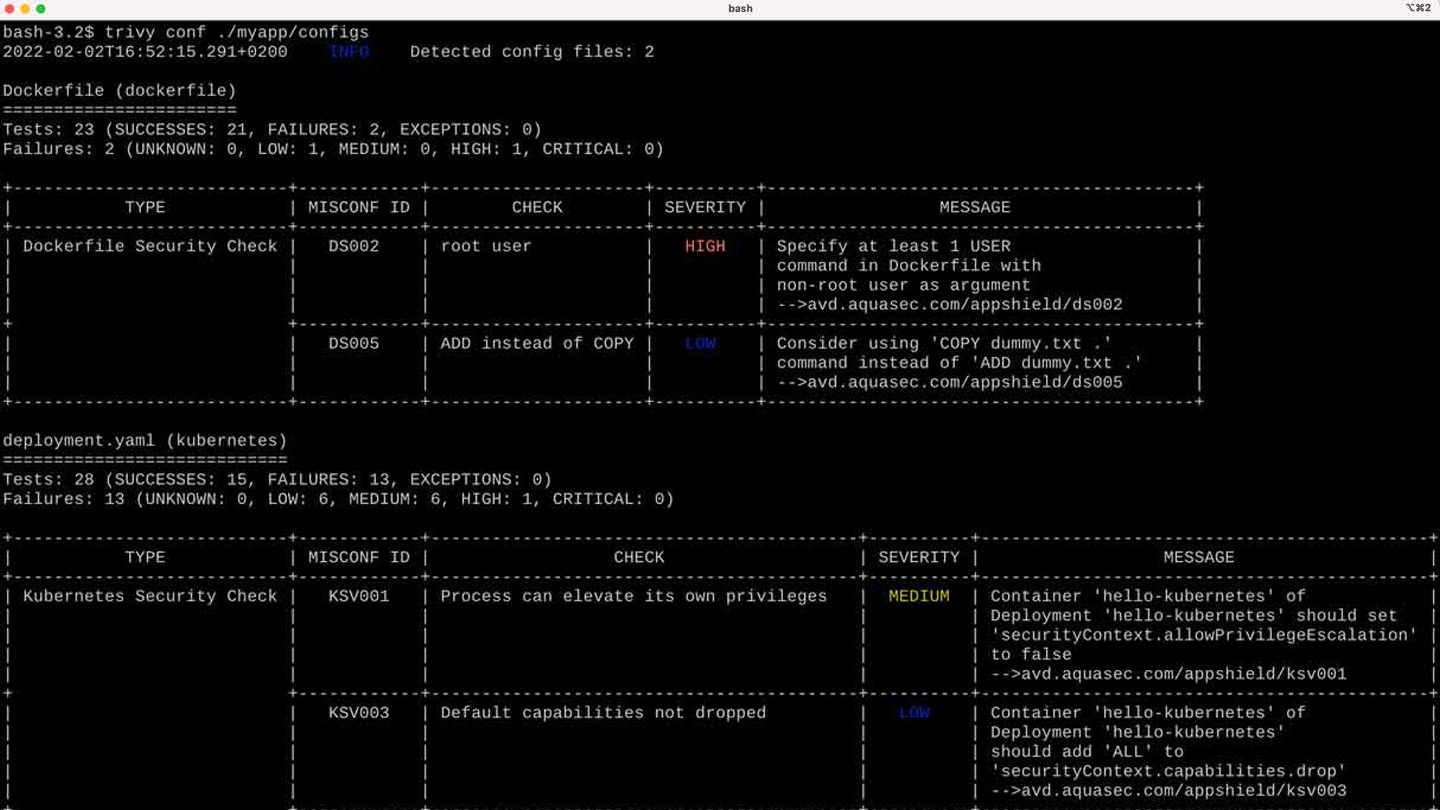

Trivy

Trivy este un instrument de securitate open-source cu mai multe scanere capabile să detecteze probleme de securitate și diverse ținte. Printre țintele pe care le scanează Trivy se numără: sistemul de fișiere, imaginile containerului, depozitele Git, imaginile mașinilor virtuale, Kubernetes și depozitele AWS.

Scanând aceste ținte, Trivy poate găsi vulnerabilități cunoscute, erori de configurare, secrete sau informații sensibile și licențe software și poate detecta probleme în lanțul de aprovizionare, inclusiv dependențele de software și pachetele sistemului de operare.

Platformele și aplicațiile cu care Trivy se poate integra sunt listate pe pagina Ecosistem. Această listă include nume populare, cum ar fi CircleCI, GitHub Actions, VS Code, Kubernetes sau JetBrains.

Trivy este disponibil în apt, yum, brew și dockerhub, fără a avea cerințe prealabile, cum ar fi baze de date, medii de implementare sau biblioteci de sistem. Prima scanare durează aproximativ 10 secunde.

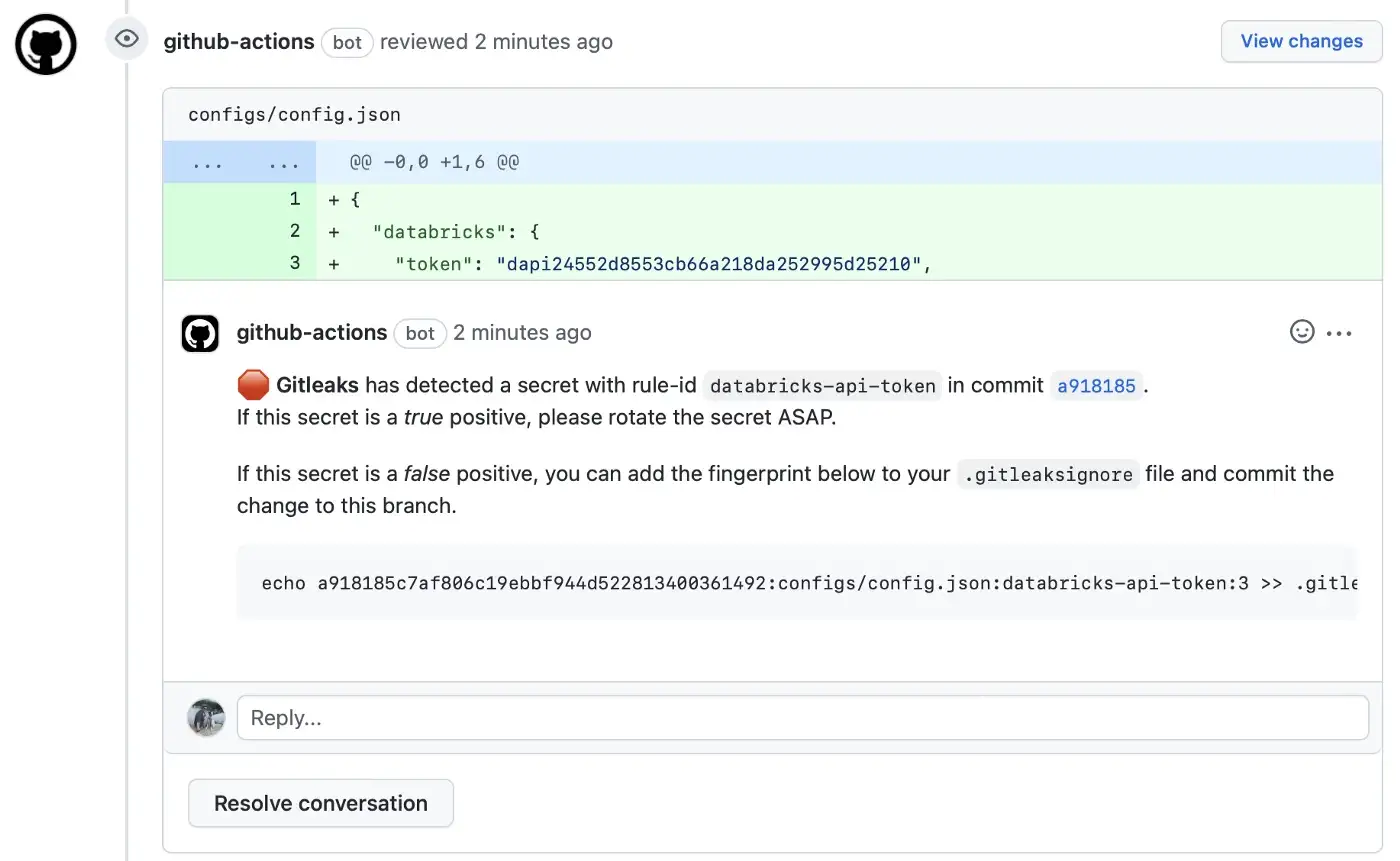

GitLeaks

Gitleaks este un instrument open-source cu interfață de linie de comandă, care poate fi instalat folosind Docker, Homebrew sau Go. Este disponibil și ca executabil binar pentru platformele și sistemele de operare populare. De asemenea, poate fi implementat direct în repo-ul dvs. ca un hook pre-commit sau ca o partajare GitHub prin Gitleaks-Action.

Interfața sa de comandă este simplă și minimalistă. Este formată din 5 comenzi pentru a detecta secrete în cod, a proteja secrete, a genera scripturi, a obține ajutor sau a afișa versiunea instrumentului. Comanda detect permite scanarea depozitelor, fișierelor și directoarelor. Poate fi folosit pe mașini de dezvoltare și în medii CI.

Cea mai mare parte a muncii cu GitLeaks se face folosind comenzile detect și protect. Acestea analizează rezultatul comenzilor git log sau git diff și generează corecții pe care GitLeaks le utilizează pentru a detecta și proteja secretele.

Mențineți competitivitatea și securitatea

Pe de o parte, agilitatea și viteza conductelor CI/CD sunt esențiale pentru lansarea rapidă pe piață, cheia menținerii competitivității ca dezvoltator de software.

Pe de altă parte, includerea instrumentelor de securitate în procesul de dezvoltare este o necesitate incontestabilă. Instrumentele DevSecOps reprezintă soluția pentru a integra securitatea fără a afecta termenele SDLC.