Progresele tehnologice recente au generat inovații remarcabile, menite să satisfacă cerințele companiilor și ale utilizatorilor contemporani.

Tehnologia, instrumentele și serviciile digitale au transformat modul nostru de lucru și de viață. Acestea ne-au simplificat existența și ne-au sporit confortul în toate aspectele, fie că ne referim la activitățile profesionale sau la viața personală.

Totuși, odată cu progresul tehnologic, au apărut și numeroase preocupări și riscuri legate de securitatea cibernetică, care pot afecta ambele sfere ale vieții noastre.

Companiile au înregistrat pierderi financiare semnificative, alături de erodarea încrederii clienților și a reputației în industrie. În mod similar, indivizii au fost afectați de infracțiuni și amenințări, ca urmare a expunerii datelor personale.

Hackerii și metodele lor de atac evoluează constant, aceștia fiind profesioniști calificați. Unii își folosesc abilitățile pentru a comite infracțiuni, în timp ce alții sunt angajați de organizații pentru a contracara acțiunile hackerilor rău intenționați.

Pentru a vă proteja afacerea și propria persoană împotriva atacurilor informatice, este esențial să fiți la curent cu tendințele din industria securității cibernetice și cu diferitele tipuri de atacuri și hackeri.

Acest articol își propune să vă familiarizeze cu diversele tipuri de atacuri și hackeri, pentru a le putea distinge și pentru a implementa măsurile de securitate adecvate, astfel încât să vă mențineți siguranța.

Ce este un atac informatic?

Un atac informatic (hack) reprezintă o acțiune desfășurată de un individ sau un grup de hackeri cu scopul de a compromite securitatea unei organizații. Aceștia obțin acces neautorizat la date, rețele, sisteme și aplicații, efectuând atacuri. Utilizarea necorespunzătoare a dispozitivelor și sistemelor poate avea consecințe financiare și reputaționale grave pentru o afacere.

Un atac informatic este inițiat de un hacker care deține abilități avansate de codare și cunoștințe de software și hardware.

În atacurile moderne, hackerii utilizează metode ascunse, concepute pentru a ocoli echipele IT și de securitate cibernetică. Aceștia pot convinge utilizatorii să deschidă link-uri sau atașamente malițioase, ceea ce poate duce la expunerea informațiilor sensibile.

Exemple de atacuri informatice includ implementarea de viruși și coduri malware, atacuri de tip „man-in-the-middle”, DDoS, DoS, phishing, ransomware etc.

Diferite tipuri de atacuri informatice

Iată câteva dintre cele mai comune tipuri de atacuri informatice:

Phishing

Phishing-ul este o tactică utilizată de infractorii cibernetici pentru a vă fura identitatea și banii prin intermediul e-mailurilor. Hackerii încearcă să obțină informații personale, inclusiv date bancare, parole, detalii ale cardurilor etc.

Atacatorul trimite un e-mail cu un limbaj complex, care pare autentic. Acesta se prezintă drept o persoană de încredere, cum ar fi un intervievator, un manager de bancă sau un reprezentant al unui furnizor de servicii. Phishing-ul se combină adesea cu alte atacuri, cum ar fi injecția de cod, atacurile de rețea și programele malware, pentru a facilita atacul.

Există mai multe tipuri de atacuri de tip phishing, cum ar fi phishing prin e-mail, spear phishing, whale phishing, smishing, vishing și angler phishing.

DoS și DDoS

Un atac de tip „Denial of Service” (DoS) are ca scop blocarea funcționării unei rețele sau a unui dispozitiv, făcându-l inaccesibil utilizatorilor finali.

În acest tip de atac, infractorii cibernetici întrerup funcționalitatea unui dispozitiv prin inundarea rețelei sau a mașinii cu un număr excesiv de solicitări, blocând traficul normal.

Atacurile DoS se împart în două categorii principale:

Atacuri de tip „Buffer Overflow”: Aceste atacuri consumă resursele sistemului, cum ar fi timpul CPU, spațiul de stocare și memoria RAM, cu scopul de a bloca sistemul și de a perturba funcționarea serverului.

Atacuri de tip „Flood”: Aceste atacuri supraîncarcă serverele cu un volum masiv de pachete de date. Atacatorul depășește capacitatea serverului, rezultând un atac DoS. Pentru a reuși un atac de tip „flood”, atacatorul trebuie să dețină o lățime de bandă mai mare decât cea a mașinii vizate.

În cadrul atacului DDoS, traficul nociv provine din surse multiple. Acest tip de atac este mai periculos decât DoS, deoarece nu se pot închide mai multe surse simultan.

Momeală și Înlocuire

Tehnica „Momeală și Înlocuire” este folosită de escroci pentru a fura date personale și acreditări de conectare prin reclame și link-uri false. Aceștia conving utilizatorii să viziteze site-uri malițioase și să ofere informații confidențiale fără să-și dea seama.

Aceste atacuri sunt efectuate în principal prin spațiul publicitar vândut de site-urile web. Odată ce atacatorii achiziționează spațiul publicitar, aceștia îl înlocuiesc imediat cu un link malițios, care poate bloca browserul și compromite sistemele.

Marketingul de conținut online este un canal important pentru aceste atacuri, în care utilizatorii sunt înșelați să deschidă link-uri care se dovedesc a fi dăunătoare.

Furtul de cookie-uri

Furtul de cookie-uri reprezintă o tehnică prin care un atacator obține acces la informațiile utilizatorului. În acest caz, o terță parte copiază datele nesecurizate ale sesiunii și le folosește pentru a uzurpa identitatea utilizatorului. Acest lucru se întâmplă de obicei când un utilizator accesează site-uri web prin Wi-Fi public sau printr-o rețea neprotejată.

Odată ce un atacator obține acces la cookie-uri, acesta poate utiliza informațiile sau contul respectiv pentru a trimite mesaje false, a transfera bani sau a efectua alte acțiuni dăunătoare.

Acest tip de atac poate fi prevenit dacă un utilizator utilizează conexiuni SSL pentru a se conecta și evită rețelele neprotejate atunci când accesează site-uri web.

Viruși, troieni, malware

Un virus este un program de calculator care se atașează la un alt program sau fișier pentru a deteriora sistemul. Hackerii introduc codul malițios în program și așteaptă până când cineva rulează respectivul program. În acest fel, virusul infectează alte programe de pe computer.

Un troian este un program care se prezintă ca fiind inofensiv și util, dar, de fapt, efectuează acțiuni dăunătoare. Similar calului troian folosit de greci, troianul informatic este utilizat pentru a instala alte programe malware în sistem, care pot compromite securitatea utilizatorului.

Un vierme informatic este un tip de malware similar cu un virus. Acesta execută sarcini malițioase și se autoreplică în sistemele informatice. Singura diferență este metoda de răspândire. Un virus are nevoie de un program gazdă, în timp ce un vierme funcționează independent. Viermii se pot răspândi automat, fără intervenția utilizatorului.

Pe lângă acestea, există și alte tipuri de amenințări malițioase, cum ar fi ransomware, adware, spyware, rootkit-uri, roboți etc.

Atacuri de tip ClickJacking

ClickJacking, cunoscut și sub numele de atac de tip „UI redress”, vizează utilizatorii prin intermediul unor straturi opace sau transparente, pentru a-i înșela. Când un utilizator dă clic pe un buton sau un link fără să-și dea seama că a ales unul greșit, informațiile sale ajung pe mâini nepotrivite.

De exemplu, când vizitați un site web și dați clic pe un link, este posibil să vedeți alte reclame care vă îndeamnă să faceți clic pe acel link. În acest fel, atacatorii vă direcționează către o altă pagină. Așa funcționează atacurile de tip ClickJacking.

De exemplu, dacă vizitați site-ul www.wyz.com și vedeți foi de stil sau casete de text pe pagină, puteți primi oferte gratuite și alte promoții care vă atrag să deschideți linkul. În acest fel, vă puteți pierde datele de conectare și informațiile personale.

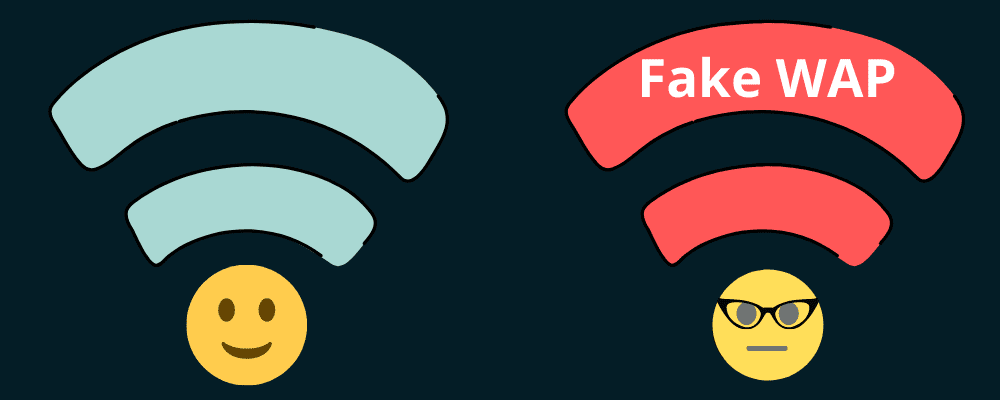

WAP fals

Un punct de acces wireless (WAP) este o tehnică utilizată pentru a conecta mai mulți utilizatori simultan printr-un canal public. Un WAP fals înseamnă a realiza același lucru, dar prin falsificarea tehnicii originale.

De obicei, hackerii aleg un loc public cu Wi-Fi gratuit, cum ar fi aeroporturi, centre comerciale și cafenele.

Uneori, aceștia creează rețele Wi-Fi false, oferind acces gratuit și acționând în secret. În acest caz, oferiți toate informațiile dvs. în timpul conectării la contul Wi-Fi și la alte site-uri web populare. În acest fel, pot fi sparte și conturile de pe Facebook, Instagram, Twitter etc.

Keylogger

Un keylogger, cunoscut și ca „capturarea tastelor” sau „key logger”, este o tehnică utilizată pentru a înregistra fiecare apăsare de tastă pe un dispozitiv sau computer. Există și software de tip keylogger care poate fi utilizat pe smartphone-uri.

De obicei, hackerii folosesc un keylogger pentru a fura acreditări de conectare, date sensibile ale companiilor etc. Keylogger-ul este de fapt un software care înregistrează toate activitățile, inclusiv clicurile mouse-ului. Există și keyloggere hardware, unde un dispozitiv este inserat între CPU și tastatură, oferind mai multe funcții pentru înregistrarea apăsărilor de taste.

Hackerii folosesc această tehnică pentru a obține acces la numerele conturilor, codurile PIN, adresele de e-mail, parolele și alte informații confidențiale.

Ascultarea

Ascultarea este o amenințare de securitate cibernetică veche, în care un atacator monitorizează comunicațiile rețelei pentru a obține informații private, cum ar fi actualizări de rutare, date ale aplicațiilor, numere de identificare a nodurilor etc.

Hackerul folosește aceste date pentru a compromite nodurile, perturbând rutarea, degradând performanțele aplicațiilor și conectivitatea în rețea. Căile de atac includ e-mailul, rețelele celulare și liniile telefonice.

Atacurile de tip Watering Hole

Un atac de tip „watering hole” (adăpătoare) este un atac cibernetic în care un hacker observă sau ghicește site-urile web pe care o organizație sau un individ le utilizează frecvent. Atacatorii infectează apoi aceste site-uri web cu programe malware, afectând astfel și membrii respectivi.

Această tehnică este dificil de detectat, deoarece hackerii caută o anumită adresă IP pentru a ataca și pentru a obține informații specifice. Scopul este de a viza sistemul utilizatorului și de a obține acces la site-urile web frecventate de victimă.

Injecție SQL

Injecția SQL (SQLi) este un atac în care un infractor folosește cod malițios pentru a manipula baza de date. În acest mod, aceștia obțin acces la informațiile stocate în siguranță în baza de date a unei organizații. Atacatorii modifică interogările aplicației pentru a vizualiza date, inclusiv datele utilizatorilor, datele companiei și multe altele.

Odată ce obțin acces, aceștia pot șterge sau modifica datele, provocând schimbări în comportamentul aplicației. În unele cazuri, hackerul poate obține drepturi administrative, ceea ce este extrem de dăunător pentru o organizație.

Atacurile SQLi vizează aplicații web sau site-uri web care utilizează baze de date SQL, cum ar fi Oracle, SQL Server, MySQL și altele. Acesta este cel mai vechi și periculos tip de atac, care, dacă reușește, permite hackerilor să acceseze secretele comerciale, datele personale și proprietatea intelectuală a unei companii.

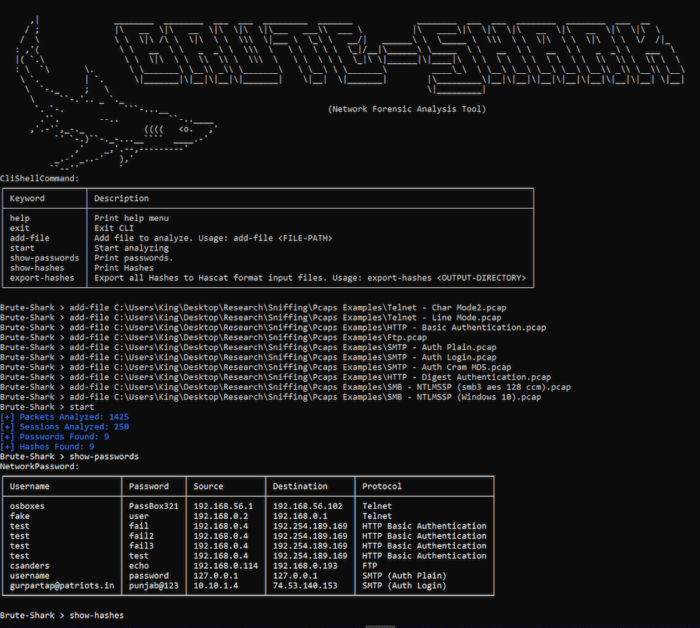

Atacurile de tip Forță Brută

Un atac de tip forță brută este o metodă de hacking simplă, care se bazează pe încercări repetate pentru a sparge parole, chei de criptare, acreditări de conectare etc. Atacatorii încearcă toate variantele posibile până când reușesc să găsească combinația corectă.

În acest caz, „forța brută” înseamnă că hackerii utilizează încercări repetate pentru a obține acces neautorizat la conturi private. Această metodă de atac este veche, dar încă populară și eficientă. Hackerii profită de reclame, fură date private, răspândesc programe malware, vă deturnează sistemul pentru activități malițioase, ruinează reputația site-ului web etc.

Există mai multe tipuri de atacuri de tip forță brută, cum ar fi atacurile simple de forță brută, atacurile de dicționar, atacurile hibride de forță brută, atacurile inverse de forță brută și „credential stuffing”.

Spoofing DNS (otrăvire cache DNS)

În acest tip de atac, atacatorul folosește înregistrări DNS alternative pentru a redirecționa traficul către un site malițios.

De exemplu, dacă sunteți nou la facultate și colegii vă schimbă numărul sălii de clasă, veți ajunge în sala greșită. Acest lucru se întâmplă până când obțineți directorul corect al campusului.

Falsificarea DNS funcționează în mod similar. Hackerul introduce date false în memoria cache, astfel încât interogările DNS să vă ofere un răspuns incorect, ducându-vă pe site-uri web greșite. Acest atac reprezintă o amenințare cibernetică periculoasă.

Spargerea parolelor

Spargerea parolelor reprezintă metoda prin care hackerii obțin acreditările de conectare. Un atac de tip forță brută este, de asemenea, o tehnică de spargere a parolelor.

În acest proces, toate parolele trebuie să fie stocate folosind o funcție de derivare a cheilor (KDF). Dacă sunt stocate în format text simplu, un atacator care sparge baza de date va obține toate informațiile despre cont. Hackerii utilizează diverse tehnici pentru a sparge parole, cum ar fi phishing, malware, atacuri de tip „curcubeu”, ghicire, căutare în dicționar etc.

Cine este un hacker?

Un hacker este o persoană care deține abilități de rețea, programare, cunoștințe de informatică și alte abilități, pe care le utilizează pentru a rezolva probleme sau pentru a provoca daune.

Aceștia pătrund în sistemele informatice pentru a instala malware, pentru a distruge date, a fura informații, a perturba dispozitive etc.

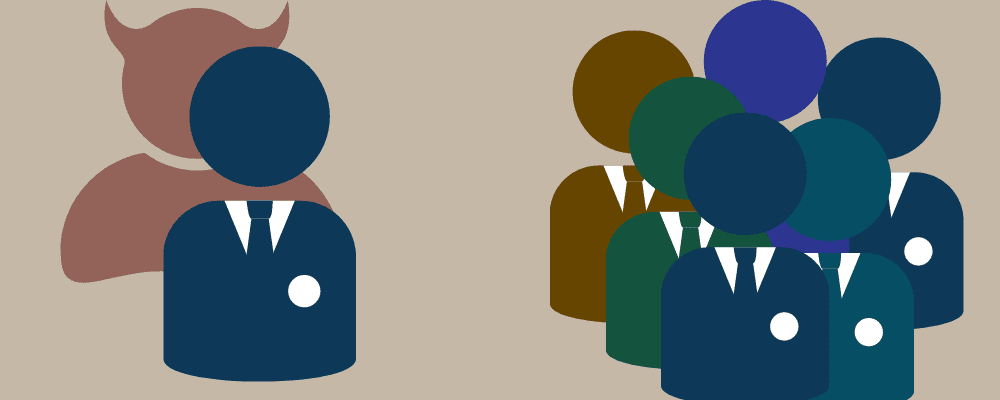

Însă nu toți hackerii sunt infractori. Aceștia pot fi atât bine intenționați, cât și rău intenționați.

În unele cazuri, hacking-ul este utilizat ca o procedură legală de către persoane autorizate pentru a securiza propriile sisteme și date sau pentru a proteja o țară.

Cu toate acestea, majoritatea hackerilor își utilizează abilitățile tehnice pentru a dăuna organizațiilor și indivizilor, furând sau expunând informații, solicitând răscumpărări, distrugându-le imaginea în industrie etc.

Hackerii sparg barierele de securitate ale unei organizații pentru a obține acces neautorizat la telefoane, dispozitive IoT, sisteme de calcul, rețele, tablete și computere. Aceștia profită de vulnerabilitățile rețelei sau ale sistemului pentru a lansa atacuri. Aceste vulnerabilități pot fi de natură tehnică sau socială.

Diferite tipuri de hackeri

Ați aflat despre atacurile informatice și tipurile lor. Dar cine se află în spatele acestor atacuri și cum pot fi identificați și deosebiți hackerii?

Deoarece nu toți hackerii sunt infractori, să analizăm diversele tipuri de hackeri și să înțelegem diferențele dintre ei.

Hackeri cu pălărie albă (White Hat)

Hackerii „White Hat” sunt hackeri autorizați, care dețin cunoștințele tehnice necesare pentru a identifica vulnerabilitățile în rețele și sisteme. Aceștia au dreptul de a testa sistemele pentru a detecta eventualele probleme de securitate și pentru a le proteja împotriva hackerilor criminali.

Acești hackeri remediază deficiențele și vulnerabilitățile sistemului de securitate și protejează o organizație împotriva încălcărilor de date și a diferitelor tipuri de atacuri externe și interne.

Hackeri cu pălărie neagră (Black Hat)

Hackerii „Black Hat” au aceleași abilități ca hackerii „White Hat”, dar le utilizează în scopuri negative. Aceștia sunt considerați infractori cibernetici, care pătrund în sisteme cu intenții criminale sau malițioase.

Hackerii „Black Hat” dețin seturi avansate de abilități pentru a efectua diferite tipuri de atacuri. Aceștia identifică vulnerabilitățile și deficiențele de securitate pentru a lansa atacuri care pot provoca daune grave organizațiilor, atât financiare, cât și reputaționale.

Hackeri cu pălărie gri (Grey Hat)

Un hacker „Grey Hat” este, de asemenea, un expert în securitate, care identifică modalități simple de a accesa sisteme și rețele. Aceștia se situează între hackerii „Black Hat” și hackerii „White Hat”.

De ce? Acești hackeri se implică în activități de hacking fie pentru a ajuta proprietarii de site-uri web să înțeleagă vulnerabilitățile, fie pentru a fura informații. În funcție de acțiunile lor, aceștia sunt clasificați. Unii hackeri „Grey Hat” fac hacking din plăcere, fără a avea autorizație, dar aleg singuri cum să își folosească abilitățile.

Script Kiddies

Termenul „Script Kiddies” (copii cu scenarii) se referă la hackerii amatori, care nu au abilități avansate în domeniul hacking-ului. Aceștia urmează instrucțiunile (scripturile) unor hackeri mai experimentați pentru a accesa sisteme și rețele.

De obicei, „Script Kiddies” efectuează aceste activități doar pentru a atrage atenția hackerilor experimentați. Nu dețin cunoștințe complete despre procesul de hacking, dar știu cum să inunde o adresă IP cu trafic excesiv.

De exemplu, „Script Kiddies” pot încerca să acceseze sisteme în timpul ofertelor speciale de Black Friday.

Hacktiviști

Hacktiviștii sunt un grup de persoane care desfășoară activități de hacktivism cu scopul de a viza teroriști, pedofili, traficanți de droguri, organizații religioase etc.

Acești hackeri desfășoară anumite acțiuni pentru a susține cauze politice. Ei vizează organizații sau industrii care nu se aliniază cu opiniile și practicile lor.

Hacker rău intenționat / informator

Un informator rău intenționat este o persoană care are acces la rețeaua, datele sau sistemul unei organizații, cum ar fi un contractant, fost angajat sau partener. Aceștia utilizează intenționat și depășesc limitele de acces la date într-un mod ilicit.

Sunt greu de detectat, deoarece au acces autorizat la date și cunosc toate căile de atac, efectuând atacuri planificate. Securitatea în cloud este, de asemenea, compromisă de aceste persoane rău intenționate.

Hackeri cu pălărie verde (Green Hat)

Hackerii „Green Hat” sunt începători sau persoane fără experiență în domeniul hacking-ului. Aceștia nu sunt familiarizați cu mecanismele de securitate și cu funcționarea internetului.

Deși nu au experiență, hackerii „Green Hat” sunt dornici să învețe tehnici noi pentru a avansa în acest domeniu. Nu sunt neapărat infractori cibernetici, dar pot provoca daune în timp ce își testează abilitățile.

Uneori, aceștia pot fi periculoși, deoarece nu cunosc consecințele acțiunilor lor și pot crea probleme dificil de rezolvat.

Hackeri cu pălărie albastră (Blue Hat)

Hackerii „Blue Hat” sunt diferiți de ceilalți hackeri, deoarece nu vizează rețeaua și sistemele unei organizații pentru a fura ceva. Aceștia sunt persoane care doresc să se răzbune și care atacă sistemele informatice pentru a se răzbuna pe o organizație.

Aceștia folosesc tehnici pentru a obține acces la conturi sau e-mailuri. Odată ce au informații, încep să exploateze profilurile trimițând mesaje nepotrivite etc. Uneori, foștii angajați atacă serverele companiei pentru a fura informații confidențiale și a le divulga publicului, cu scopul de a afecta reputația companiei.

Hackerii „Red Hat” sunt similari cu hackerii „White Hat”, dar nu sunt autorizați să efectueze operațiuni de hacking. Hackerii „Red Hat” fac tot posibilul pentru a opri hackerii „Black Hat” sau alți hackeri rău intenționați.

Se știe că aceștia declanșează un război împotriva hackerilor ilegali, distrugându-le serverele și resursele. Uneori, aceștia aleg metode ilegale pentru a planifica acțiunile de hacking. Pe scurt, hackerii „Red Hat” încearcă să facă bine, urmând o cale greșită. De obicei, aceștia infectează sistemele infractorilor cibernetici, lansează atacuri DDoS și utilizează instrumente pentru a accesa sistemul hackerului rău intenționat, cu scopul de a-l distruge.

Hackeri de elită

Hackerii de elită sunt cei mai pricepuți hackeri în domeniul hacking-ului. Aceștia își aleg calea, devenind fie hackeri „White Hat”, fie hackeri „Black Hat”. Intrarea în sisteme și colectarea informațiilor este o sarcină simplă pentru ei, datorită abilităților excepționale.

Hackerii de elită scriu propriile lor „exploit-uri” (programe care exploatează vulnerabilitățile de securitate) datorită cunoștințelor profunde despre sisteme. Aceștia utilizează adesea distribuții Linux personalizate, create special pentru nevoile lor, care conțin toate instrumentele necesare pentru hacking.

Indiferent dacă este vorba despre un sistem de operare Windows, Unix, Mac sau Linux, hackerii de elită sunt experți în toate domeniile.

Teroriști cibernetici

Teroriștii cibernetici vizează populația prin blocarea infrastructurilor majore, cum ar fi operațiunile guvernamentale, transportul, energia etc. Orice atac cibernetic care dăunează populației prin mijloace indirecte este cunoscut sub denumirea de terorism cibernetic.

Aceștia urmăresc câștiguri ideologice sau politice prin intimidare sau amenințare. Teroriștii cibernetici cu experiență pot provoca daune majore sistemelor guvernamentale, folosindu-și abilitățile. Aceștia pot lăsa un mesaj terorist pentru a anunța alte atacuri.

Concluzie

Cunoașterea diferitelor tipuri de atacuri și hackeri vă ajută să rămâneți la curent cu riscurile actuale de securitate cibernetică. De asemenea, vă va ajuta să distingeți între diferitele tipuri de hackeri, deoarece nu toți sunt rău intenționați. Astfel, puteți lua măsuri de securitate adecvate la momentul potrivit, pentru a preveni atacurile și a minimiza riscurile.