Pe măsură ce datele circulă neîncetat prin rețelele și sistemele întreprinderii, la fel crește și riscul amenințărilor cibernetice. Deși există multe forme de atacuri cibernetice, DoS și DDoS sunt două tipuri de atacuri care funcționează diferit în ceea ce privește amploarea, execuția și impactul, dar au obiective similare.

Vom face lumină asupra diferențelor dintre aceste două tipuri de atacuri cibernetice pentru a vă ajuta să vă protejați sistemele.

Cuprins

Ce este un atac DoS?

Un atac de tip Denial of Service DoS este un atac efectuat asupra unui serviciu care are ca scop cauzarea unei perturbări a funcției normale sau interzicerea accesului altor utilizatori la acel serviciu. Acest lucru ar putea fi prin trimiterea unui serviciu mai mult decât poate face față, făcându-l lent sau întrerupt.

Esența DoS este de a inunda un sistem țintă cu mai mult trafic decât poate gestiona, cu unicul scop de a-l face inaccesibil pentru utilizatorii săi. Un atac DoS este de obicei efectuat pe o singură mașină.

Ce este un atac DDoS?

Un DDoS distribuit de refuzare a serviciului este, de asemenea, similar cu un atac DoS. Totuși, diferența este că DDoS utilizează o colecție de mai multe dispozitive online conectate, cunoscute și sub denumirea de rețele bot, pentru a inunda un sistem țintă cu trafic de internet excesiv pentru a-i perturba funcționarea normală.

DDoS funcționează ca un blocaj de trafic neașteptat care blochează autostrada, împiedicând alte vehicule să ajungă la destinație la timp. Un sistem de întreprindere împiedică traficul legitim să ajungă la destinație prin blocarea sistemului sau supraîncărcarea acestuia.

Principalele tipuri de atacuri DDoS

Odată cu progresul tehnologiei apar diverse forme de atacuri DoS/DDoS, dar în această secțiune ne vom uita la formele majore de atacuri care există. Pe scară largă, aceste atacuri vin sub forma atacului volumului, protocolului sau stratului de aplicație al unei rețele.

#1. Atacurile bazate pe volum

Fiecare rețea/serviciu are o cantitate de trafic pe care o poate gestiona la o anumită perioadă. Atacurile bazate pe volum urmăresc supraîncărcarea unei rețele cu o cantitate falsă de trafic, făcând rețeaua să nu mai proceseze trafic sau să devină lentă pentru alți utilizatori. Exemple de acest tip de atac sunt ICMP și UDP.

#2. Atacurile bazate pe protocol

Atacurile bazate pe protocol urmăresc să depășească resursele serverului prin trimiterea de pachete mari către rețelele țintă și instrumentele de gestionare a infrastructurii, cum ar fi firewall-urile. Aceste atacuri vizează slăbiciunea din straturile 3 și 4 ale modelului OSI. SYN flood este un tip de atac bazat pe protocol.

#3. Atacurile la nivelul aplicației

Stratul de aplicație al modelului OSI generează răspunsul la cererea HTTP a unui client. Un atacator vizează stratul 7 al modelului OSI responsabil de livrarea acestor pagini către un utilizator prin trimiterea de cereri multiple pentru o singură pagină, făcând serverul ocupat cu aceeași cerere și devine imposibil să livreze paginile.

Aceste atacuri sunt greu de detectat deoarece o cerere legitimă nu poate fi diferențiată cu ușurință de cererea unui atacator. Tipul acestui atac include atacul slowloris și un flood HTTP.

Diferite tipuri de atacuri DDoS

#1. Atacurile UDP

User Datagram Protocol (UDP) este un tip de comunicare fără conexiune cu un mecanism de protocol minim utilizat în principal pe aplicațiile în timp real în care o întârziere în primirea datelor nu poate fi tolerată, de exemplu, videoconferințe sau jocuri. Aceste atacuri au loc atunci când un atacator trimite un număr mare de pachete UDP către o țintă, ceea ce face ca serverul să nu poată răspunde solicitărilor legitime.

#2. Atacurile de inundații ICMP

Atacurile Flood Protocol ICMP (Internet Control Message Protocol) sunt un tip de atac DoS care trimite un număr excesiv de pachete de solicitare ecou ICMP către o rețea, ceea ce duce la congestionarea rețelei și risipa lățimii de bandă a rețelei, ducând la o întârziere a timpului de răspuns pentru alți utilizatori. De asemenea, ar putea duce la o defecțiune completă a rețelei/serviciului atacat.

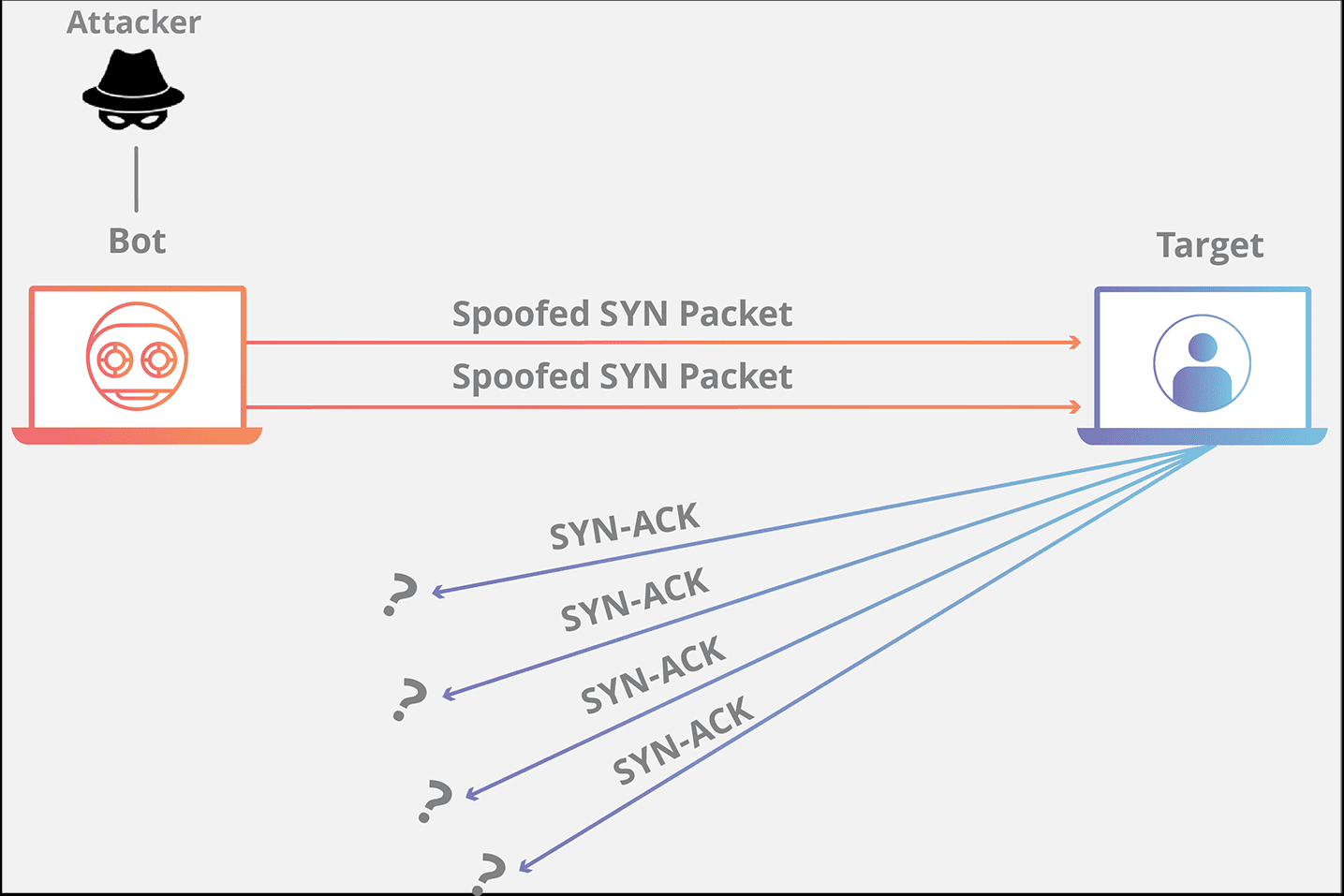

#3. Atacurile de inundații SYN

Sursa imagine: Cloudflare

Sursa imagine: Cloudflare

Acest tip de atac poate fi explicat de un chelner dintr-un restaurant. Când un client plasează o comandă, chelnerul livrează comanda în bucătărie, iar apoi bucătăria îndeplinește comanda clientului, iar clientul este servit într-un scenariu ideal.

Într-un atac de inundații SYN, un singur client continuă să plaseze comandă la comandă numai după ce a primit oricare dintre comenzile anterioare, până când bucătăria este prea aglomerată cu atât de multe comenzi și nu poate îndeplini comenzile altcuiva. Atacul inundațiilor SYN exploatează punctele slabe ale conexiunii TCP.

Atacatorul trimite mai multe cereri SYN, dar nu răspunde la niciunul dintre răspunsurile SYN-ACK, făcând gazda să aștepte în mod continuu un răspuns de la cerere, care blochează resurse până când nicio cerere de comandă nu poate fi făcută gazdei.

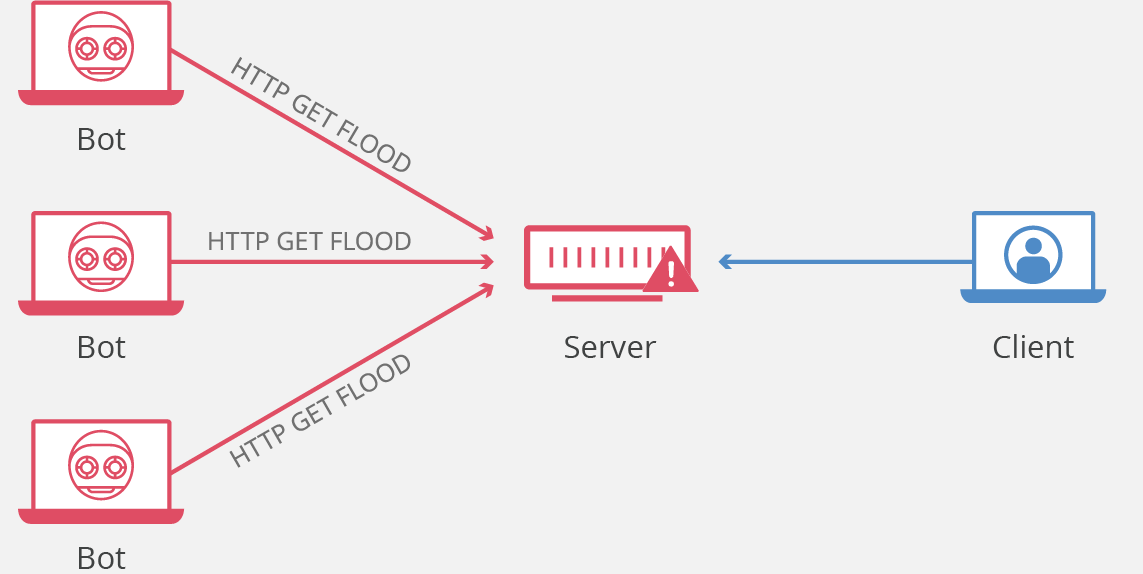

#4. Atacuri HTTP flood

Sursa imagine: Cloudflare

Sursa imagine: Cloudflare

Una dintre cele mai comune și mai simple metode ale acestui atac este atacul HTTP flood, care este efectuat prin trimiterea mai multor solicitări HTTP către un server de la o altă adresă IP. Scopul acestor atacuri este de a consuma puterea serverului, lățimea de bandă a rețelei și memoria cu solicitări cu aspect legitim, făcându-l inaccesibil pentru traficul real al utilizatorilor.

#5. Atacul Slowloris

Un atac slowloris este efectuat prin stabilirea de cereri parțiale multiple către o țintă, menținând serverul deschis la conexiune, așteptând cererea completă care nu este trimisă niciodată, depășind conexiunea maximă permisă permisă și ducând la refuzul serviciului pentru alți utilizatori. .

Alte atacuri includ ping of death POD, amplificare, atac de lacrimă, atac de fragmentare IP și atac de inundații, printre altele. Scopul acestui atac este de a supraîncărca serviciul/serverul, limitându-l să poată procesa cereri legitime de la utilizatorii legitimi.

De ce au loc atacuri DoS?

Spre deosebire de alte atacuri care se concentrează pe obținerea de date de la server, atacatorul DoS își propune să împiedice serverul utilizând resursele sale, făcându-l să nu răspundă la solicitările utilizatorilor legitimi.

Cu mai multe progrese tehnologice, mai multe companii deservesc clienții care folosesc cloud-ul prin web. Pentru ca întreprinderile să mențină un avantaj în spațiul actual de piață, este aproape indispensabil ca acestea să aibă o prezență pe web. Pe de altă parte, concurenții ar putea folosi atacurile DDoS pentru a-și discredita concurența prin închiderea serviciilor, făcându-le să pară nesigure.

Atacurile DoS ar putea fi folosite și ca ransomware de către atacatori. Inundarea unui server de afaceri cu cereri irelevante și solicitarea companiei să plătească o răscumpărare înainte de a-și anula atacurile și de a face serverul accesibil utilizatorilor legitimi.

Unele grupuri au vizat, de asemenea, platforme care nu sunt de acord cu ideologiile lor, fie din motive politice, fie sociale. În general, atacurile DoS nu au permisiunea de a modifica datele de pe server; mai degrabă, pot opri doar serverul pentru a nu fi utilizat de alți utilizatori.

Atenuarea atacurilor DoS/DDoS

Știind că există o posibilitate de a fi atacate, companiile ar trebui să se asigure că iau măsuri pentru a se asigura că sistemele/serverele lor nu sunt ușor vulnerabile la acest atac fără a lupta. Iată câteva măsuri pe care companiile le pot lua pentru a se asigura că sunt în siguranță.

Monitorizați-vă traficul

Înțelegerea traficului în rețea poate juca un rol important în atenuarea atacurilor DoS. Fiecare server are un model de trafic pe care îl primește. O creștere bruscă pe partea înaltă, departe de tiparele obișnuite de trafic, indică prezența unei nereguli, care ar putea fi și un atac DoS. Înțelegerea traficului dvs. vă poate ajuta să acționați rapid în astfel de cazuri.

Limitare de rata

Prin limitarea numărului de solicitări care pot fi trimise către un server/rețea într-un anumit timp, atacurile DoS pot fi atenuate. Atacatorii vor trimite de obicei mai multe solicitări simultan pentru a supraîncărca serverul. Cu o limită de rată în vigoare, atunci când cantitatea permisă de solicitări este primită într-un anumit interval de timp, serverul va întârzia automat cererea în exces, făcând dificil pentru atacatorul DoS să depășească serverul.

Server distribuit

A avea un server distribuit într-o regiune diferită este o bună practică globală. De asemenea, ajută la atenuarea atacurilor DoS. Dacă un atacator lansează un atac cu succes asupra unui server, celelalte servere ale întreprinderii nu vor fi afectate și pot deservi în continuare solicitările legitime. Utilizarea unei rețele de livrare de conținut pentru a stoca în cache serverele din diferite locații din apropierea utilizatorilor servește și ca un nivel de prevenire împotriva atacurilor DoS.

Pregătiți un plan de atac DoS/DDoS

A fi pregătit pentru orice formă de atac este cheia pentru a reduce cantitatea de daune pe care atacul le poate provoca. Fiecare echipă de securitate ar trebui să aibă un plan de acțiune pas cu pas despre ce trebuie să facă atunci când are loc un incident, pentru a evita căutarea de soluții în cadrul unui atac. Planul ar trebui să includă ce să facă, la cine să meargă, cum să menținem cererile legitime etc.

Monitorizarea sistemului dvs

Monitorizarea continuă a serverului pentru orice anomalie este foarte importantă pentru siguranța generală. Monitorizarea în timp real ajută la detectarea cu ușurință a atacurilor la timp și la abordarea lor înainte ca acestea să escaladeze. De asemenea, ajută echipa să știe din ce provine traficul obișnuit și anormal. Monitorizarea ajută, de asemenea, la blocarea adreselor IP care trimit cu ușurință solicitări rău intenționate.

Un alt mijloc de atenuare a atacurilor DoS/DDoS este folosirea instrumentelor de firewall pentru aplicații web și a sistemelor de monitorizare care au fost construite pentru a detecta și a preveni rapid apariția unui atac de succes. Aceste instrumente sunt automatizate pentru a îndeplini această funcție și pot oferi securitate completă în timp real.

Sucuri

Sucuri este un firewall pentru aplicații web (WAF) și un sistem de prevenire a intruziunilor (IPS) pentru site-uri web. Sucuri blochează orice formă de atac DoS care vizează straturile 3, 4 și 7 ale modelului OSI. Unele dintre caracteristicile sale cheie includ serviciul proxy, protecție DDoS și scanare rapidă.

Cloudflare

Cloudflare este unul dintre cele mai apreciate instrumente de atenuare a DDoS. Cloudflare oferă, de asemenea, rețele de livrare de conținut CDN, precum și trei straturi de protecție, protecție DDoS pentru site-ul web (L7), protecție DDoS pentru aplicații (L4) și protecție DDoS în rețea (L3).

Imperva

Imperva WAF este un server proxy care filtrează toate trimiterile de trafic de intrare și se asigură că acestea sunt în siguranță înainte de a-l transfera pe serverul web. Serviciul proxy, corecțiile de securitate și continuitatea disponibilității site-ului sunt câteva dintre caracteristicile cheie ale Imperva WAF.

Stack WAF

Stack WAF este ușor de configurat și ajută la identificarea precisă a amenințărilor. Stack WAF oferă protecție aplicațiilor, inclusiv site-uri web, API-uri și produse SaaS, protecție a conținutului și protecție împotriva atacurilor DDoS la nivel de aplicație.

AWS Shield

AWS Shield monitorizează traficul în timp real, analizând datele de flux pentru a detecta traficul suspect. De asemenea, utilizează filtrarea pachetelor și prioritizarea traficului pentru a ajuta la controlul traficului prin server. Este de remarcat faptul că scutul AWS este disponibil numai în mediul AWS.

Am analizat câteva practici care ar putea ajuta la atenuarea unui atac DoD/DDoS de succes pe un server. Este important de reținut că niciun semn de amenințări/anomalii nu trebuie înlăturat fără a fi tratat corespunzător

Atacurile DoS vs. DDoS

DoS și DDoS la nivel de suprafață sunt foarte asemănătoare. În această secțiune, vom acoperi câteva dintre diferențele notabile care le deosebesc unele de altele.

ParameterDoSDDoSTrafficDoS provine dintr-o singură origine. Prin urmare, cantitatea de trafic pe care o poate genera este relativ scăzută în comparație cu atacul DDoSDDoS care utilizează mai mulți roboți/sisteme, ceea ce înseamnă că poate provoca o cantitate mare de trafic din diferite origini simultan și poate deborda rapid un server. timpAtenuare Atacurile DoS sunt mai ușor de detectat și terminat, deoarece provin dintr-o singură origine. Atacurile DDoS au origini multiple, ceea ce face dificilă identificarea sursei tuturor țintelor și terminarea atacului. Complexitate Mai ușor de executat Necesită resurse mari și un pic de cunoștințe tehnice Viteză Lentă în comparație cu Atacurile DDoSDDoS sunt foarte rapide. Impact Impact limitat. Impact extrem asupra sistemului/serverului

Concluzie

Organizațiile ar trebui să se asigure că securitatea sistemului lor are prioritate în fiecare caz; o încălcare/încălcare a serviciilor ar putea duce la o potențială pierdere a încrederii din partea utilizatorilor. Atacurile DoS și DDoS sunt toate ilegale și dăunătoare sistemului țintă. Prin urmare, toate măsurile pentru a se asigura că aceste atacuri pot fi detectate și gestionate ar trebui luate în serios.

De asemenea, puteți explora cea mai bună protecție DDoS bazată pe cloud pentru site-urile web de mici dimensiuni.