NAC a devenit un instrument puternic pentru a ajuta companiile să-și securizeze rețelele prin controlul accesului utilizatorilor și dispozitivelor.

Pe măsură ce organizațiile continuă să adopte progrese tehnologice moderne pentru a-și gestiona infrastructura de rețea, nevoia de a-și asigura accesul la rețea devine o preocupare critică.

Cu NAC, organizațiile pot preveni accesul neautorizat și pot proteja împotriva amenințărilor precum programele malware și virușii.

În acest articol, ne vom scufunda în lumea NAC și vom explora beneficiile, tipurile și cum să alegem soluția NAC potrivită pentru organizația dvs.

Să începem!

Cuprins

Ce este controlul accesului la rețea?

Network Access Control (NAC) este un mecanism de securitate pe care organizațiile îl folosesc pentru a-și menține infrastructura de rețea în siguranță. Acesta asigură că numai dispozitivele autorizate și conforme au permisiunea de a accesa rețeaua.

Este ca scutul de protecție care îți ține castelul ferit de intruși!

Obiectivul principal al NAC este de a preveni accesul neautorizat la rețea, care poate duce la încălcări de securitate, timpi de nefuncționare și alte incidente dăunătoare.

Cum funcționează NAC?

Network Access Control (NAC) este o soluție avansată de securitate care ajută la controlul accesului la rețele prin aplicarea politicilor care determină ce utilizatori și dispozitive au voie să se conecteze și ce nivel de acces li se acordă.

Modul în care funcționează NAC poate fi destul de complex și implică o varietate de componente diferite.

Identificarea dispozitivului

Pentru a fi mai specific, atunci când un dispozitiv încearcă să se conecteze la rețea, este mai întâi identificat prin diferite mijloace, cum ar fi adresa MAC, adresa IP sau numele de gazdă.

Autentificare

Dispozitivul este apoi autentificat de sistemul NAC pentru a se asigura că este autorizat să se conecteze la rețea. Autentificarea se poate face folosind diverse metode, cum ar fi un nume de utilizator și o parolă, certificate digitale, autentificare biometrică sau carduri inteligente.

Conformitatea punctului final

Odată ce dispozitivul este autentificat, sistemul NAC verifică dacă dispozitivul îndeplinește politicile de securitate și cerințele de conformitate ale organizației. Aceasta include verificarea faptului că dispozitivul are software antivirus actualizat, protecție firewall și cele mai recente corecții ale sistemului de operare.

Acces la retea

Dacă dispozitivul respectă politicile de securitate ale organizației, i se acordă acces la rețea. Cu toate acestea, în cazul în care dispozitivul nu este conform, sistemul NAC poate fie să refuze accesul, fie să îl plaseze în carantină într-o rețea restricționată unde se poate efectua remedierea.

Monitorizare continuă

După ce dispozitivului i se acordă acces la rețea, sistemul NAC continuă să monitorizeze dispozitivul pentru conformitatea cu politicile de securitate. Dacă dispozitivul nu este conform, sistemul NAC poate lua măsuri, cum ar fi revocarea accesului la rețea sau re-carantinarea dispozitivului.

Importanța NAC

Importanța controlului accesului la rețea (NAC) nu poate fi subestimată în lumea hiperconectată de astăzi, unde atacurile cibernetice și încălcările de date sunt frecvente.

Există mai multe motive cheie pentru care NAC este esențială în peisajul securității cibernetice de astăzi.

NAC îmbunătățește performanța rețelei controlând numărul și tipurile de dispozitive care au voie să se conecteze. Acest lucru reduce riscul congestionării rețelei și a potențialelor perioade de nefuncționare, ceea ce poate fi o sursă majoră de frustrare pentru administratorii de rețea.

Simplifică gestionarea dispozitivelor prin furnizarea de gestionare centralizată a dispozitivelor din rețea. Acest lucru facilitează monitorizarea și gestionarea accesului la rețea, ceea ce reduce volumul de muncă al administratorilor IT și asigură configurarea corectă a dispozitivelor.

În cele din urmă, NAC ajută la reducerea riscului de amenințări interne, asigurându-se că numai utilizatorii și dispozitivele autorizate au voie să se conecteze la rețea. Acest lucru ajută la prevenirea încălcării datelor și a altor incidente de securitate cauzate de accesul neautorizat, ceea ce oferă un nivel suplimentar de protecție pentru rețelele organizațiilor.

Pași pentru implementarea NAC

Implementarea NAC poate fi o sarcină complexă și provocatoare, care necesită o serie de pași pentru a vă asigura că soluția este configurată și integrată corespunzător cu infrastructura de rețea existentă a organizației.

#1. Definiți politica de securitate

În primul rând, organizația trebuie să creeze o politică de securitate cuprinzătoare care stabilește cerințele pentru ca dispozitivele să primească acces la rețea. Această politică ar trebui să acopere măsurile cheie de securitate, cum ar fi software-ul antivirus, firewall-urile și actualizările sistemului de operare.

#2. Alegeți o soluție NAC

Organizația trebuie să aleagă o soluție NAC adecvată care să îndeplinească cerințele sale specifice. Aceasta ar putea implica selectarea unei soluții bazate pe hardware sau software sau o combinație a ambelor.

#3. Configurare

În acest pas, soluția NAC selectată trebuie configurată pentru a se potrivi cu politica de securitate a organizației. Aceasta include configurarea politicilor de autentificare și autorizare, configurarea listelor de control al accesului la rețea (ACL) și definirea politicilor de remediere pentru dispozitivele neconforme.

#4. Testare

Soluția NAC trebuie testată într-un mediu controlat pentru a se asigura că funcționează conform așteptărilor și că toate dispozitivele sunt autentificate și autorizate corespunzător. Această testare implică simularea diferitelor scenarii pentru a valida funcționalitatea soluției.

#5. Implementare

Odată ce soluția NAC a fost validată, aceasta poate fi implementată în întreaga organizație. Aceasta ar putea implica instalarea de dispozitive NAC bazate pe hardware, implementarea agenților software pe dispozitive sau integrarea soluției NAC cu infrastructura de rețea existentă.

#6. Monitorizare în timp real

În cele din urmă, monitorizarea și întreținerea continuă a soluției NAC sunt esențiale pentru a se asigura că aceasta continuă să funcționeze corect. Aceasta include actualizări regulate de software și audituri periodice de securitate.

Tipuri de NAC

#1. Pre admitere

Acest tip de soluție NAC se referă la verificarea pentru a vedea dacă dispozitivele sunt conforme cu politicile de securitate ale unei organizații înainte de a li se permite să se conecteze la rețea.

Pentru a realiza acest lucru, NAC pre-admitere implică evaluarea poziției de securitate a unui dispozitiv, care de obicei include asigurarea că toate actualizările software necesare și măsurile de securitate sunt în vigoare.

#2. Post-admitere

Spre deosebire de NAC de pre-admitere, acesta se concentrează pe monitorizarea dispozitivelor după ce acestea s-au conectat deja la rețea. Acest lucru este pentru a ne asigura că rămân în conformitate cu politicile de securitate ale organizației.

Aceasta implică monitorizarea și evaluarea constantă a poziției de securitate a dispozitivului și aplicarea politicilor de remediere în cazul în care sunt identificate dispozitive neconforme.

#3. În linie

Soluțiile NAC în linie bazate pe hardware sunt plasate în linie cu rețeaua, ceea ce le permite să monitorizeze întregul trafic care trece prin ele. Acest tip de soluție NAC este perfectă pentru aplicarea politicilor de control al accesului și pentru detectarea și răspunsul la potențialele amenințări de securitate în timp real.

#4. În afara benzii

Soluțiile NAC out-of-band sunt bazate pe software și funcționează în paralel cu rețeaua. Ei monitorizează și controlează accesul la rețea prin canale separate, ceea ce le permite să autentifice și să autorizeze dispozitivele înainte de a li se permite să se conecteze la rețea.

Cum să alegi o soluție NAC?

Există diferiți factori de luat în considerare atunci când alegeți o soluție NAC pentru infrastructura dvs. Unii dintre ei sunt:

Topologie de rețea

Structura rețelei unei organizații poate influența semnificativ tipul de soluție NAC care este cel mai potrivit. De exemplu, organizațiile cu o rețea foarte distribuită pot necesita o soluție NAC bazată pe cloud, în timp ce cele cu o rețea mai centralizată pot beneficia de o soluție NAC on-premise.

Model de implementare

Soluțiile NAC pot fi implementate în diferite moduri, inclusiv hardware, software și soluții bazate pe cloud. Modelul de implementare selectat va depinde de cerințele specifice ale organizației, bugetul și alți factori.

Integrare cu soluțiile de securitate existente

Este important să selectați o soluție NAC care să se integreze perfect cu soluțiile de securitate existente ale organizației, cum ar fi firewall-urile și sistemele de prevenire a intruziunilor. Această integrare va asigura că politicile de securitate sunt aplicate în rețea.

Scalabilitate

Soluția NAC aleasă trebuie să fie scalabilă pentru a satisface cerințele unei organizații pe măsură ce rețeaua crește. Ar trebui să poată adăuga noi utilizatori și dispozitive în rețea fără a compromite securitatea.

Utilizabilitate

Ușurința de utilizare a unui model ales afectează atât utilizatorii finali, cât și administratorii, ceea ce reduce volumul de muncă al personalului IT și asigură că utilizatorii finali pot accesa rețeaua rapid și eficient.

Conformitate

Conformitatea este un aspect vital atunci când alegeți o soluție NAC. Soluția trebuie să fie capabilă să impună politici și reglementări de conformitate, cum ar fi HIPAA și PCI-DSS.

Buget

Costul poate varia în funcție de modelul de implementare, caracteristici și nivelul de suport necesar. Organizațiile trebuie să aleagă o soluție care să se alinieze bugetului lor, satisfăcând în același timp cerințele lor.

Ce este NACL?

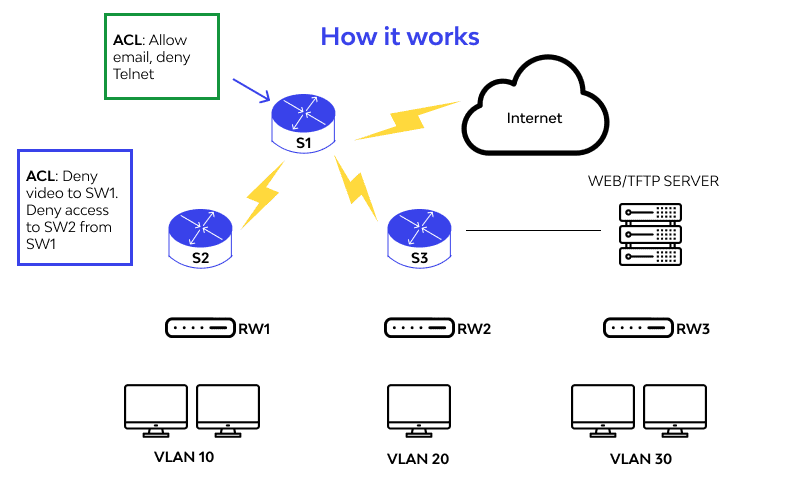

Sursa imaginii – wallarm.com

Sursa imaginii – wallarm.com

O listă de control al accesului la rețea (NACL) este o caracteristică de securitate utilizată pentru a controla traficul de intrare și de ieșire într-o rețea.

Este un set de reguli care determină ce trafic i se permite să intre sau să părăsească o rețea pe baza unor criterii precum adrese IP sursă și destinație, numere de porturi și protocoale.

NACL poate fi folosit pentru a bloca anumite tipuri de trafic, cum ar fi malware sau încercări de acces neautorizat, permițând în același timp trecerea traficului legitim.

Ele sunt utilizate în mod obișnuit în routere, firewall-uri și alte dispozitive de rețea pentru a îmbunătăți postura de securitate a unei rețele.

Cum se creează NACL?

Determinați obiectivul:

Identificați obiectivele și cerințele specifice pentru NACL, cum ar fi tipurile de trafic de permis sau blocat și criteriile de filtrare a traficului.

Identificați resursele rețelei:

Determinați dispozitivele și sistemele care necesită protecție prin NACL și adresele de rețea asociate acestora.

Definiți regulile:

Stabiliți un set de reguli pentru NACL care detaliază tipurile de trafic de permis sau de refuzat pe baza unor criterii predefinite, cum ar fi adrese și protocoale IP sursă și destinație.

Implementeaza regulile:

Aplicați regulile NACL dispozitivelor de rețea relevante, cum ar fi routerele și firewall-urile

Efectuați testarea:

Verificați dacă NACL funcționează corect testând fluxurile de trafic și asigurându-vă că regulile sunt aplicate corect.

Monitorizează și întreține:

Monitorizați și actualizați regulat NACL pentru a vă asigura că îndeplinește cerințele de securitate ale organizației.

Este important de reținut că pașii implicați în crearea unui NACL pot varia în funcție de mediul de rețea și de politicile de securitate organizaționale. Prin urmare, este foarte recomandat să vă consultați cu profesioniști în securitatea rețelei pentru a asigura configurația optimă NACL și protecția eficientă a rețelei.

Capabilitățile NAC

- Identificarea dispozitivului și crearea de profiluri

- Aplicarea politicii pentru accesul la rețea

- Segmentarea dinamică a rețelei bazată pe identitatea utilizatorului și a dispozitivului.

- Acțiuni automate de remediere pentru dispozitivele neconforme

- Integrare cu alte tehnologii de securitate, cum ar fi firewall-uri și sisteme de prevenire a intruziunilor

- Monitorizare în timp real și vizibilitate asupra activității rețelei

- Gestionarea și raportarea centralizată a accesului la rețea.

Limitările NAC

- Implementarea poate fi complexă și consumatoare de timp

- Pot fi necesare investiții suplimentare în hardware sau software

- Poate fi costisitor, în special pentru organizațiile mai mari

- Performanța rețelei poate fi afectată dacă nu este configurată corect.

- Necesită întreținere și actualizări regulate pentru a rămâne eficient

- Pot fi necesare modificări ale infrastructurii de rețea existente.

Resurse de învățare

Există multe resurse disponibile pe NAC care oferă o înțelegere detaliată a conceptelor sale cheie, protocoalelor, arhitecturilor și scenariilor de implementare. Am înscris câteva dintre aceste resurse pentru confortul dvs.

#1. Controlul accesului la rețea Un ghid complet

Această carte este cu adevărat remarcabilă datorită abordării sale unice de a se concentra asupra artei de a pune întrebări. Autorul consideră că adresarea întrebărilor potrivite este cheia pentru înțelegerea provocărilor și oportunităților asociate cu NAC și oferă cititorilor un set de întrebări pe care le pot folosi pentru a descoperi provocările NAC cu care se confruntă și pentru a genera soluții mai bune pentru a rezolva aceste probleme.

Pe lângă cartea în sine, cititorii au acces și la componente digitale care le îmbunătățesc experiența de învățare. Aceste componente includ un instrument de autoevaluare online care permite cititorilor să diagnosticheze proiectele, inițiativele, organizațiile și procesele NAC folosind standarde și practici de diagnostic acceptate.

Instrumentul oferă, de asemenea, un tablou de punctaj NAC care le permite cititorilor să dezvolte o imagine clară a zonelor NAC care necesită atenție.

#2. ForeScout Network Access Control- Training pentru administratori

Acest curs Udemy este o experiență de învățare cuprinzătoare și informativă concepută atât pentru începători, cât și pentru cei care învață intermediari în domeniul NAC. Este o necesitate pentru cei care doresc să dobândească o înțelegere profundă a soluției ForeScout NAC, una dintre cele mai importante soluții NAC disponibile astăzi.

În timpul cursului, cursanții vor instala sistemul de operare ForeScout într-un mediu virtual, cu ajutorul vrăjitorului de configurare inițială, ajutându-i să stabilească comunicarea cu comutatoare, servere de domeniu și alte setări relevante. Cursul include diverse configurații ForeScout, cum ar fi segmente și politici pentru clasificare, evaluare și control, cu laboratoare însoțitoare.

Pe parcursul cursului, cursanții vor avea acces la o serie de resurse de învățare, inclusiv prelegeri video, chestionare și exerciții practice care oferă studenților experiență practică în configurarea și gestionarea implementărilor Forescout NAC.

#3. Securitatea rețelei – Implementați tabelul de rutare L3 și ACL în C/C++

Acest curs Udemy este o resursă excelentă pentru oricine dorește să obțină o înțelegere mai profundă a structurilor de date utilizate în tabelele de rutare IPV4 și listele de control al accesului (ACL). Oferă o imagine de ansamblu cuprinzătoare a acestor concepte cheie de rețea și oferă explicații clare despre proiectarea și implementarea lor internă.

Acest curs servește ca o resursă excelentă pentru oricine dorește să obțină o înțelegere mai profundă a listelor de control al accesului și a tabelelor de rutare IPV4 și a rolului lor esențial în securitatea rețelei. Indiferent dacă sunteți începător sau expert, prelegerile și exercițiile practice îl fac o experiență de învățare ideală pentru toți.

#4. Stăpânirea listelor de control al accesului (ACL)

ACL este un instrument crucial pentru administratorii de rețea care doresc să controleze fluxul de trafic și să restricționeze accesul utilizatorilor. În acest curs, studenții vor obține o înțelegere aprofundată a tehnologiei ACL, inclusiv sintaxa și alte aplicații. Cu exemple de implementări Cisco ACL, cursanții se vor familiariza cu sintaxa configurației și vor vedea tehnologia în acțiune în setările rețelei live.

Listele de acces IPv4 standard și extinse sunt examinate în detaliu, iar studenții vor învăța cum să implementeze fiecare tip pe un router. De asemenea, sunt acoperite depanarea ACL-urilor și abordarea erorilor comune.

Gânduri finale

La finalizarea acestor trei cursuri Udemy, cursanții vor primi un certificat de absolvire care le validează expertiza în administrarea NAC. Acest certificat poate servi drept o acreditare valoroasă pentru cursanții care doresc să-și avanseze cariera în domeniul securității rețelei.

Sper că ați găsit acest articol util pentru a afla despre NAC și cum să-l implementați. Ați putea fi, de asemenea, interesat să aflați despre IGMP Snooping pentru a reduce congestionarea rețelei.