Nmap este un instrument puternic de scanare a rețelei pentru Linux, BSD și alte sisteme de operare. Are zeci de caracteristici excelente, cum ar fi scanarea adreselor IP pentru porturi deschise, maparea dispozitivelor active dintr-o rețea, identificarea serviciilor care rulează pe ținte de scanare și multe altele.

În acest ghid, vom analiza cum să folosim acest instrument puternic de administrare a rețelei pe Linux și vom aborda cum să folosim unele dintre cele mai utile caracteristici ale acestuia, inclusiv scanarea gazdei, maparea rețelei și multe altele!

Notă: Nmap este un instrument de linie de comandă. Dacă aveți nevoie de un instrument bun de mapare a rețelei, dar nu sunteți un fan al terminalului, consultați Zenmap. Este un front-end GUI pentru Nmap care are aceleași caracteristici, dar împachetat într-o interfață elegantă.

Cuprins

Scanați o singură gazdă

Una dintre caracteristicile de bază ale Nmap este capacitatea sa de a scana o țintă (AKA gazdă) pentru porturi deschise, informații despre sistem etc. Pentru a începe o scanare, lansați o fereastră de terminal pe Linux apăsând Ctrl + Alt + T sau Ctrl + Shift + T De acolo, ridicați terminalul la Root cu su sau sudo -s.

su -

Sau

sudo -s

După obținerea accesului Root în terminal, este posibil să faceți o scanare de bază rulând nmap împreună cu adresa IP țintă, numele de gazdă sau site-ul web.

Notă: pentru ca Nmap să scaneze nume de domenii ale site-urilor web la distanță, poate fi necesar să adăugați https:// în fața adresei.

nmap target-local-or-remote-ip-address

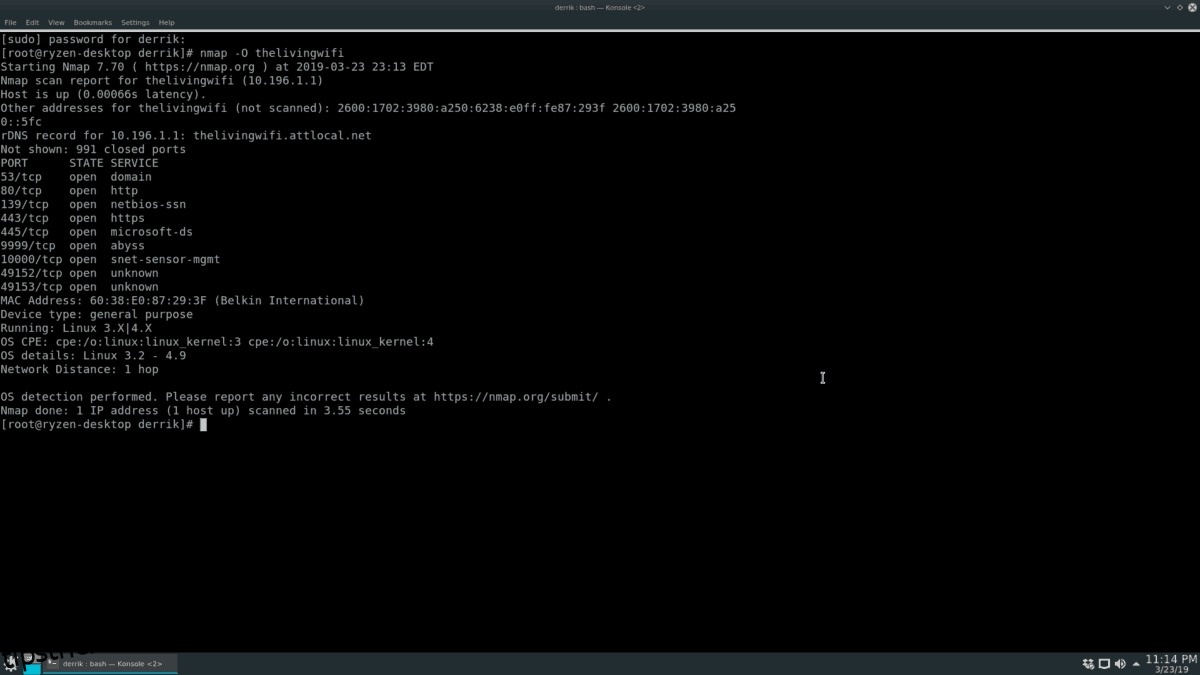

Trebuie să vă dați seama ce sistem de operare rulează ținta dvs.? Utilizați opțiunea O.

nmap -O target-local-or-remote-ip-address

Rularea scanării cu comanda O dezvăluie informații despre sistemul de operare despre scanările Nmap țintă, dar pentru unii, acestea nu sunt suficiente informații. Din fericire, comutatorul V din linia de comandă poate afișa și mai multe informații (porturi deschise etc.)

nmap -O -v target-local-or-remote-ip-address

Pentru și mai multe informații, nu ezitați să utilizați comutatorul V de două ori.

nmap -O -vv target-local-or-remote-ip-address

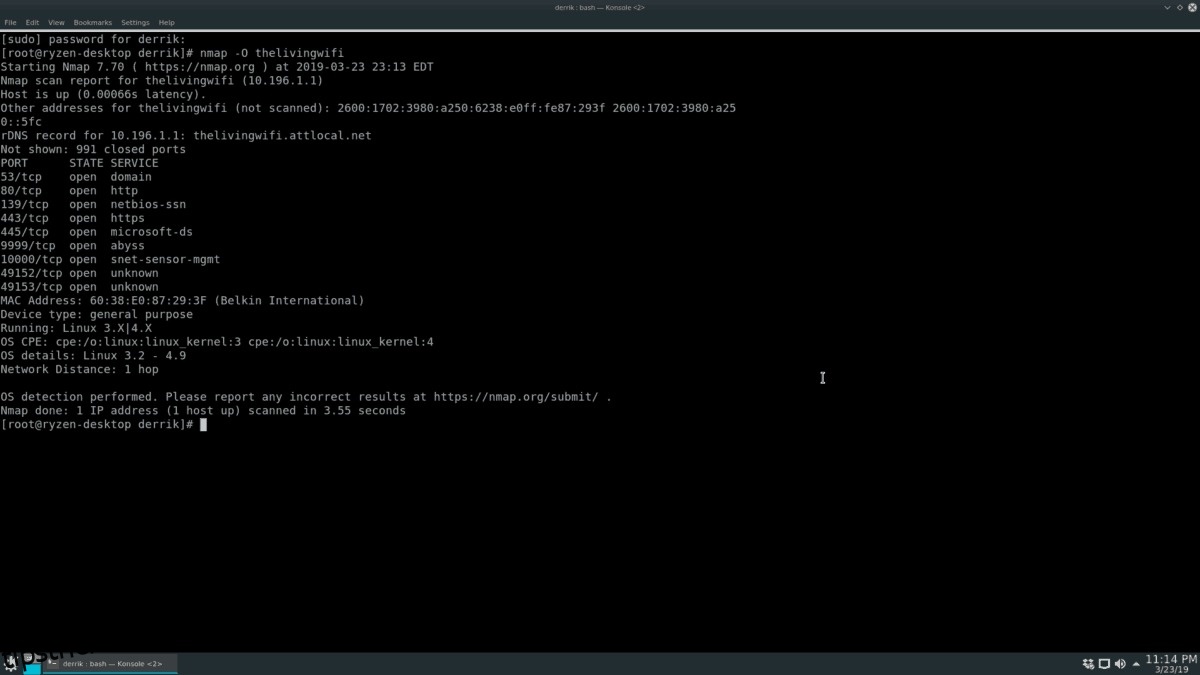

Scanați mai multe gazde

Cu Nmap, este posibil să scanați mai multe gazde simultan. Pentru a face acest lucru, scrieți comanda pe care ați folosi-o pentru o singură țintă, dar adăugați alte adrese la sfârșitul comenzii. De exemplu, pentru a verifica care sunt două sisteme de operare ținte separate, ați face:

nmap -O target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

Pentru a găsi mai multe informații despre cele două gazde scanate mai sus, utilizați comutatorul V.

nmap -O -v target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

sau

nmap -O -vv target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

Nmap nu are o limită la numărul de nume de gazdă sau adrese IP individuale pe care le adăugați la sfârșitul comenzii, așa că nu ezitați să adăugați câte aveți nevoie!

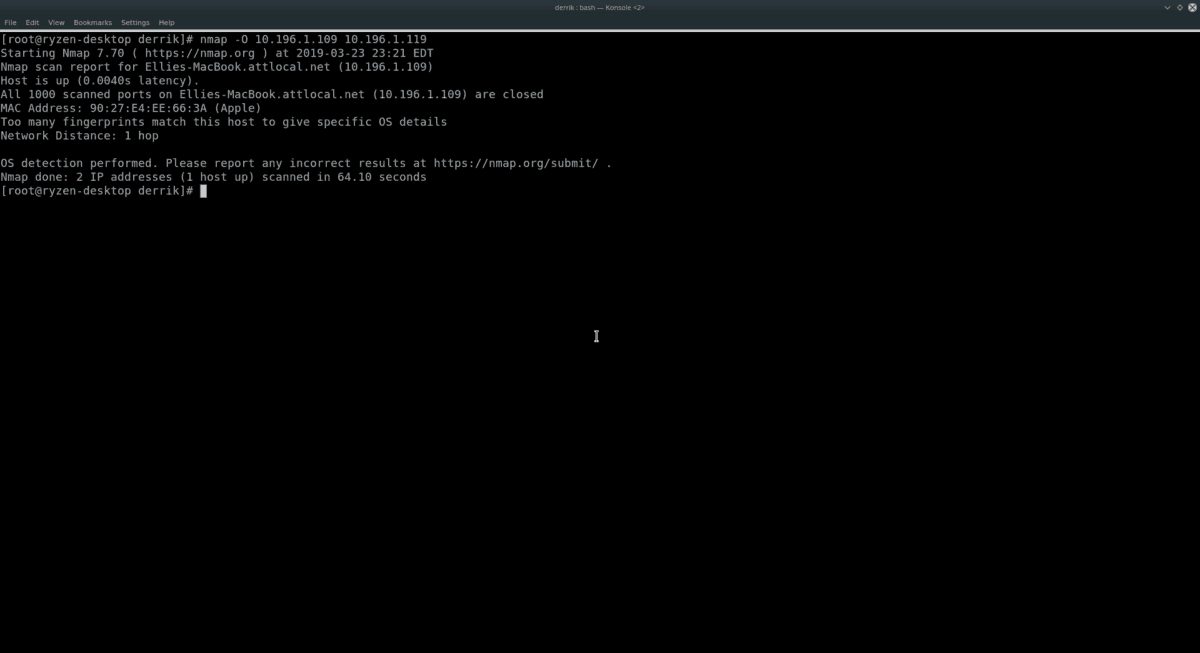

Scanați intervalul IP

Scanarea gazdelor individuale prin enumerarea lor una după alta este o modalitate de a rezolva lucrurile. Totuși, dacă aveți o mulțime de computere sau dispozitive de rețea la care să vă uitați, este mai inteligent să faceți o scanare a intervalului IP cu Nmap.

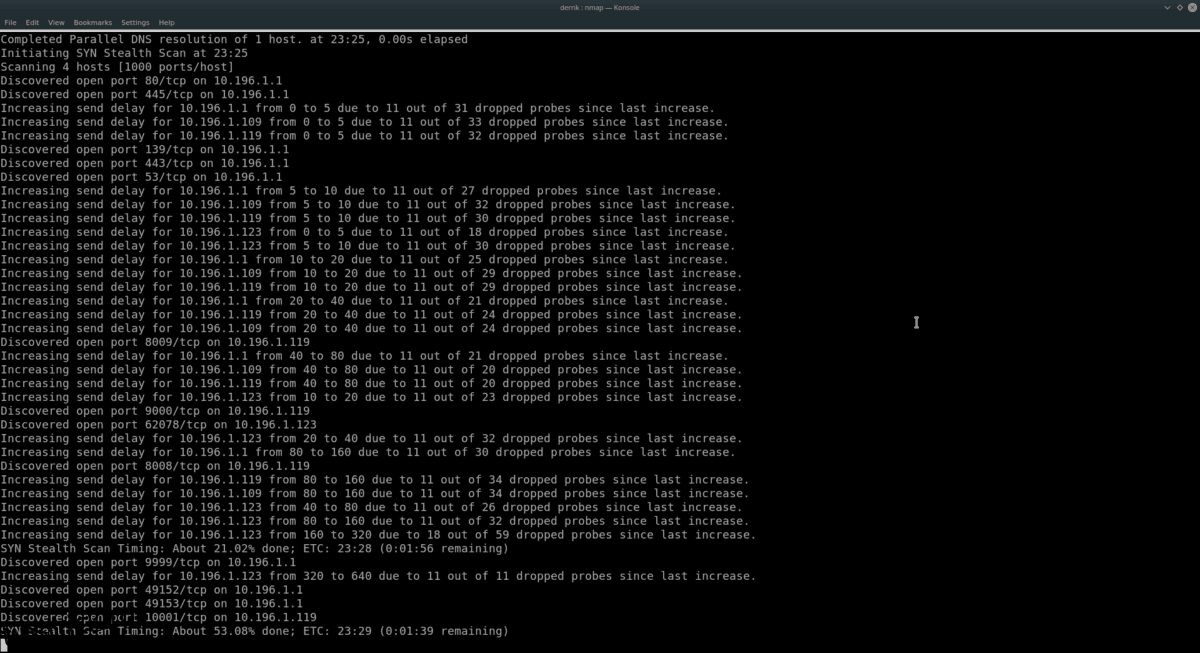

Pentru a face o scanare a unui interval de IP, rulați Nmap pe un IP, utilizați comutatorul sn. De exemplu, pentru a scana o rețea locală care rulează în intervalul 192.168.1, încercați următorul exemplu.

Notă: asigurați-vă că înlocuiți X și Y în comanda de mai jos la numărul IP maxim la care să scanați. Cum ar fi 0-50, 1-100 etc.

nmap -sS 192.168.1.X-Y

Doriți să aveți mai multe informații în scanarea intervalului IP, luați în considerare adăugarea comutatoarelor din linia de comandă O și VV.

nmap -sS -O -vv 192.168.1.X-Y

Dacă rețeaua dvs. funcționează pe 10.196.1.1, încercați:

nmap -sS 10.196.1.X-Y

Sau

nmap -sS -O -vv 10.196.1.X-Y

Nu folosiți 10.196.1.1 sau 192.168.1.0? Descoperiți gama de IP-uri pe care doriți să le scanați și utilizați următorul exemplu de mai jos.

Notă: Nmap poate scana orice interval de adrese IP. Pentru cele mai bune rezultate, consultați IP-ul routerului rețelei locale și începeți de acolo.

nmap -sS x.x.x.x-yy

Sau

nmap -sS -O -vv x.x.x.x-yy

Scanați subrețea

Utilizarea instrumentului Nmap pentru a căuta printr-o serie de adrese IP este eficientă. O alternativă la scanarea unui interval este scanarea tuturor dispozitivelor dintr-o subrețea. Pentru a face acest lucru, introduceți IP-ul de bază al routerului dvs. (sau orice folositi pentru a furniza o conexiune la rețea la fiecare computer din rețea) și utilizați notația /24.

De exemplu, pentru a scana fiecare adresă IP de pe un router care rulează de la adresa IP de bază 192.168.1.1, ați face:

nmap -sS 192.168.1.1/24

Pentru mai multe informații cu această scanare, adăugați în O și VV.

nmap -sS -O -vv 192.168.1.1/24

Sau, pentru un dispozitiv router cu adresa IP de bază 10.196 .1.1, încercați această comandă.

nmap -sS 10.196.1.1/24

Sau, pentru mai multe informații, faceți:

nmap -sS -O -vv 10.196.1.1/24

Exemplele 192.168.1.1 și 10.196.1.1 ar trebui să funcționeze pentru majoritatea. Cu toate acestea, acestea nu sunt singurele adrese IP de pornire care există. Dacă trebuie să scanați dispozitive dintr-o subrețea și nu utilizați aceste IP-uri de bază, încercați următorul exemplu:

nmap -sS x.x.x.x/24

Sau

nmap -sS -O -vv x.x.x.x/24

Mai multe informații Nmap

În acest ghid, doar am zgâriat suprafața a ceea ce poate face Nmap pe Linux. Dacă sunteți interesat să aflați și mai multe despre el, rulați nmap cu comutatorul –help. Va tipări fiecare opțiune și comandă disponibilă.

nmap --help