Microsoft a recunoscut o vulnerabilitate critică zero-day în Windows, care afectează toate versiunile majore, inclusiv Windows 11, Windows 10, Windows 8.1 și chiar Windows 7. Vulnerabilitatea, identificată cu tracker-ul CVE-2022-30190 sau Follina, permite atacatorilor să ruleze de la distanță malware pe Windows fără a declanșa Windows Defender sau alt software de securitate. Din fericire, Microsoft a distribuit o soluție oficială pentru a reduce riscul. În acest articol, am detaliat pașii pentru a vă proteja computerele Windows 11/10 de cea mai recentă vulnerabilitate zero-day.

Cuprins

Remediați vulnerabilitatea „Follina” MSDT Windows Zero-Day (iunie 2022)

Ce este Vulnerabilitatea Follina MSDT Windows Zero-Day (CVE-2022-30190)?

Înainte de a ajunge la pașii pentru a remedia vulnerabilitatea, să înțelegem despre ce este vorba despre exploit. Cunoscut cu codul de urmărire CVE-2022-30190, exploit-ul zero-day este legat de Microsoft Support Diagnostic Tool (MSDT). Cu acest exploit, atacatorii pot rula de la distanță comenzi PowerShell prin MSDT atunci când deschid documente Office rău intenționate.

„Există o vulnerabilitate de execuție a codului de la distanță atunci când MSDT este apelat folosind protocolul URL de la o aplicație care apelează, cum ar fi Word. Un atacator care exploatează cu succes această vulnerabilitate poate rula cod arbitrar cu privilegiile aplicației care apelează. Atacatorul poate apoi să instaleze programe, să vizualizeze, să modifice sau să șteargă date sau să creeze conturi noi în contextul permis de drepturile utilizatorului”, explică Microsoft.

După cum explică cercetătorul Kevin Beaumont, atacul folosește caracteristica de șablon la distanță a Word pentru a prelua un fișier HTML de pe un server web la distanță. Apoi utilizează schema URI MSProtocol ms-msdt pentru a încărca codul și a executa comenzile PowerShell. Ca o notă secundară, exploit-ul a primit numele „Follina” deoarece fișierul eșantion face referire la 0438, codul de zonă din Follina, Italia.

În acest moment, s-ar putea să vă întrebați de ce Vizualizarea protejată de la Microsoft nu va împiedica deschiderea linkului documentului. Ei bine, asta pentru că execuția s-ar putea întâmpla chiar și dincolo de domeniul de aplicare al Vizualizării protejate. După cum a subliniat cercetătorul John Hammond pe Twitter, linkul ar putea fi executat chiar din panoul de previzualizare al Explorer ca fișier Rich Text Format (.rtf).

Potrivit raportului ArsTechnica, cercetătorii de la Shadow Chaser Group au adus vulnerabilitatea în atenția Microsoft încă din 12 aprilie. Deși Microsoft a răspuns o săptămână mai târziu, compania pare să fi respins, deoarece nu au putut replica aceeași pe partea lor. Cu toate acestea, vulnerabilitatea este acum semnalată zero-day și Microsoft recomandă dezactivarea protocolului URL MSDT ca o soluție pentru a vă proteja computerul de exploit.

Este PC-ul meu Windows vulnerabil la Follina Exploit?

Pe pagina sa de ghid de actualizare de securitate, Microsoft a enumerat 41 de versiuni de Windows care sunt vulnerabile la vulnerabilitatea Follina CVE-2022-30190. Include edițiile Windows 7, Windows 8.1, Windows 10, Windows 11 și chiar Windows Server. Consultați mai jos lista completă a versiunilor afectate:

- Windows 10 Versiunea 1607 pentru sisteme pe 32 de biți

- Windows 10 Versiunea 1607 pentru sisteme bazate pe x64

- Windows 10 Versiunea 1809 pentru sisteme pe 32 de biți

- Windows 10 Versiunea 1809 pentru sisteme bazate pe ARM64

- Windows 10 Versiunea 1809 pentru sisteme bazate pe x64

- Windows 10 Versiunea 20H2 pentru sisteme pe 32 de biți

- Windows 10 Versiunea 20H2 pentru sisteme bazate pe ARM64

- Windows 10 Versiunea 20H2 pentru sisteme bazate pe x64

- Windows 10 Versiunea 21H1 pentru sisteme pe 32 de biți

- Windows 10 Versiunea 21H1 pentru sisteme bazate pe ARM64

- Windows 10 Versiunea 21H1 pentru sisteme bazate pe x64

- Windows 10 Versiunea 21H2 pentru sisteme pe 32 de biți

- Windows 10 Versiunea 21H2 pentru sisteme bazate pe ARM64

- Windows 10 Versiunea 21H2 pentru sisteme bazate pe x64

- Windows 10 pentru sisteme pe 32 de biți

- Windows 10 pentru sisteme bazate pe x64

- Windows 11 pentru sisteme bazate pe ARM64

- Windows 11 pentru sisteme bazate pe x64

- Windows 7 pentru sisteme pe 32 de biți Service Pack 1

- Windows 7 pentru sisteme bazate pe x64 Service Pack 1

- Windows 8.1 pentru sisteme pe 32 de biți

- Windows 8.1 pentru sisteme bazate pe x64

- Windows RT 8.1

- Windows Server 2008 R2 pentru sisteme bazate pe x64 Service Pack 1

- Windows Server 2008 R2 pentru sisteme bazate pe x64 Service Pack 1 (instalare Server Core)

- Windows Server 2008 pentru sisteme pe 32 de biți Service Pack 2

- Windows Server 2008 pentru sisteme pe 32 de biți Service Pack 2 (instalare Server Core)

- Windows Server 2008 pentru sisteme bazate pe x64 Service Pack 2

- Windows Server 2008 pentru sisteme bazate pe x64 Service Pack 2 (instalare Server Core)

- Windows Server 2012

- Windows Server 2012 (instalare Server Core)

- Windows Server 2012 R2

- Windows Server 2012 R2 (instalare Server Core)

- Windows Server 2016

- Windows Server 2016 (instalare Server Core)

- Windows Server 2019

- Windows Server 2019 (instalare Server Core)

- Windows Server 2022

- Windows Server 2022 (instalare Server Core)

- Windows Server 2022 Azure Edition Core Hotpatch

- Windows Server, versiunea 20H2 (instalare de bază server)

Dezactivați protocolul URL MSDT pentru a proteja Windows de vulnerabilitatea Follina

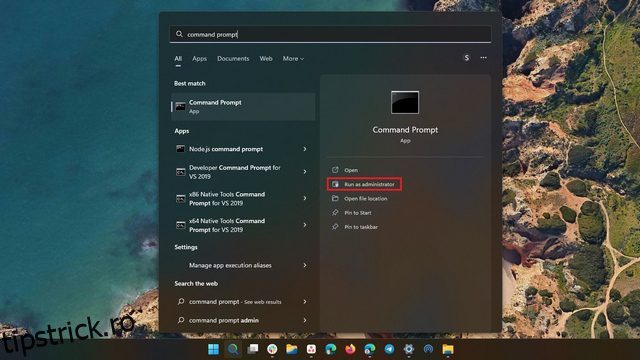

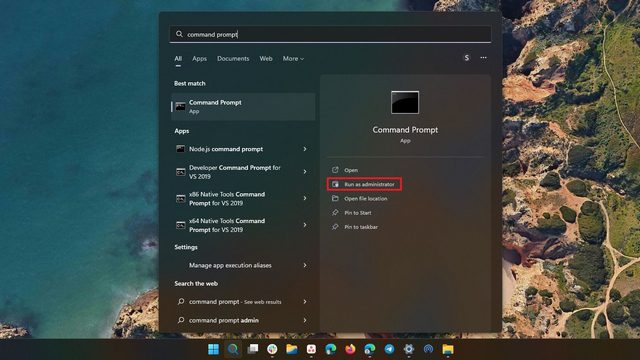

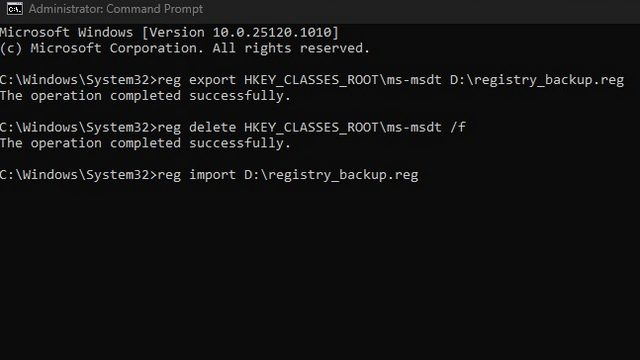

1. Apăsați tasta Win de pe tastatură și tastați „Cmd” sau „Command Prompt”. Când apare rezultatul, alegeți „Run as administrator” pentru a deschide o fereastră de comandă ridicată.

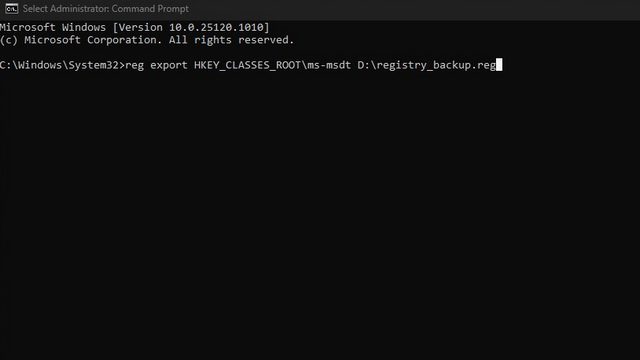

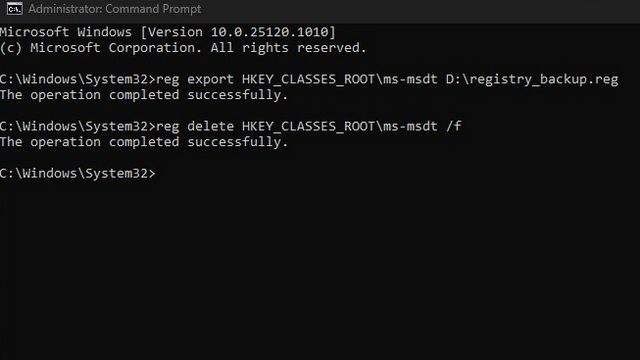

2. Înainte de a modifica registry, utilizați comanda de mai jos pentru a face o copie de rezervă. În acest fel, puteți alege să restabiliți protocolul odată ce Microsoft lansează un patch oficial. Aici, calea fișierului se referă la locația în care doriți să salvați fișierul de rezervă .reg.

reg export HKEY_CLASSES_ROOTms-msdt <file_path.reg>

3. Acum puteți rula următoarea comandă pentru a dezactiva protocolul URL MSDT. Dacă a avut succes, veți vedea textul „Operațiunea sa finalizat cu succes” în fereastra Prompt de comandă.

reg delete HKEY_CLASSES_ROOTms-msdt /f

4. Pentru a restabili protocolul mai târziu, va trebui să utilizați backup-ul de registry pe care l-ați făcut la pasul al doilea. Rulați comanda de mai jos și veți avea din nou acces la protocolul URL MSDT.

reg import <file_path.reg>

Protejați-vă PC-ul Windows de vulnerabilitatea MSDT Windows Zero-Day

Deci, aceștia sunt pașii pe care trebuie să îi urmați pentru a dezactiva protocolul URL MSDT pe computerul dvs. Windows pentru a preveni exploatarea Follina. Până când Microsoft va lansa un patch de securitate oficial pentru toate versiunile de Windows, puteți folosi această soluție convenabilă pentru a rămâne protejat de vulnerabilitatea de zi zero CVE-2022-30190 Windows Follina MSDT. Vorbind despre protejarea PC-ului împotriva programelor rău intenționate, ați putea lua în considerare și instalarea de instrumente dedicate de eliminare a programelor malware sau de software antivirus pentru a vă proteja de alți viruși.