Protejează-ți datele personale cu ajutorul comenzii GPG în Linux

Asigură-ți confidențialitatea prin intermediul instrumentului GPG (GNU Privacy Guard) disponibil în Linux. Utilizează criptarea avansată pentru a proteja informațiile tale sensibile. În acest ghid, îți vom arăta cum să gestionezi cheile, să criptezi și să decriptezi fișiere cu GPG.

GPG îți permite să criptezi fișierele, astfel încât doar persoana autorizată să le poată decripta. Această unealtă respectă standardul OpenPGP, fiind inspirată de programul PGP (Pretty Good Privacy), creat de Phil Zimmerman în 1991.

GPG funcționează pe baza conceptului de perechi de chei: o cheie privată, pe care o păstrezi în secret, și o cheie publică, pe care o distribui. Cheia publică este folosită pentru a cripta informații, iar cheia privată pentru a le decripta.

Pentru a trimite un fișier în siguranță, îl criptezi cu cheia ta privată și cheia publică a destinatarului. Destinatarul va folosi propria cheie privată și cheia ta publică pentru a-l decripta. Este esențial ca cheile publice să fie distribuite, dar cheile private să fie păstrate confidențial. Există servere dedicate stocării cheilor publice, ceea ce ușurează procesul.

Configurarea GPG necesită mai mulți pași, dar odată realizată, utilizarea sa devine simplă.

Generarea cheilor personale

Comanda gpg este preinstalată pe majoritatea distribuțiilor Linux, inclusiv Ubuntu, Fedora și Manjaro.

Deși GPG poate fi folosit și pentru e-mail, poți cripta fișiere pe care le distribui ulterior prin alte mijloace. În procesul de generare a cheilor, va trebui să asociezi o adresă de e-mail.

Pentru a-ți genera cheile, utilizează următoarea comandă. Aceasta va iniția un proces interactiv, solicitându-ți și o frază de acces. Alege o frază de acces ușor de reținut, dar dificil de ghicit. Un model bun este format din câteva cuvinte simple, unite cu semne de punctuație.

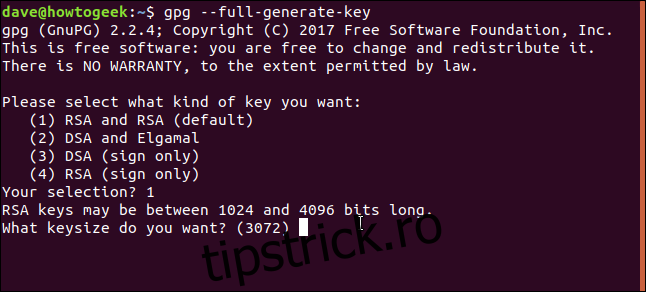

gpg --full-generate-key

Sistemul te va întreba tipul de criptare dorit. Dacă nu ai preferințe speciale, alege opțiunea implicită, introducând „1” și apăsând Enter.

Apoi, va trebui să specifici lungimea cheilor. Poți accepta valoarea implicită apăsând Enter.

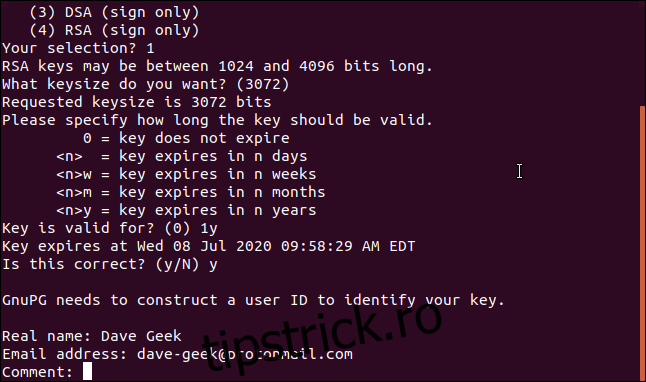

Alege o perioadă de valabilitate pentru cheie. Pentru teste, 5 zile sunt suficiente. Pentru utilizare pe termen lung, recomandăm 1 an. Confirma alegerea cu „Y”.

Introdu numele tău, adresa de e-mail și, opțional, un comentariu.

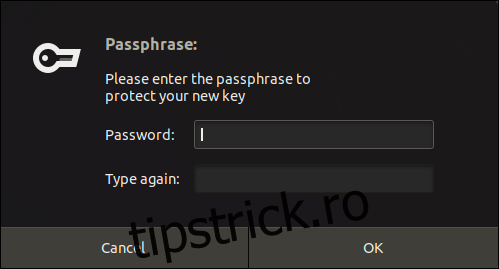

Acum, introdu fraza de acces. Memorează-o bine, deoarece o vei folosi de fiecare dată când lucrezi cu cheile tale.

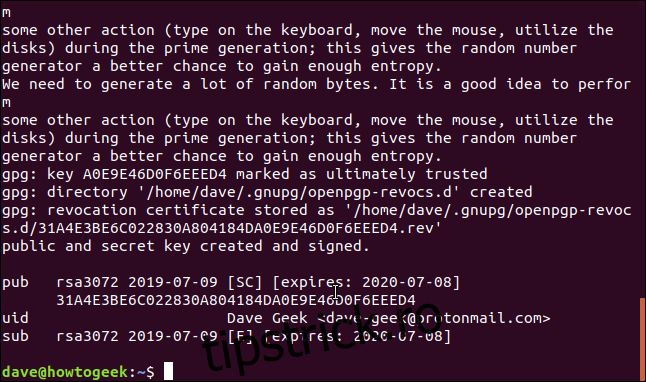

Apasă OK și așteaptă generarea cheilor. Vei reveni la promptul de comandă.

Crearea unui certificat de revocare

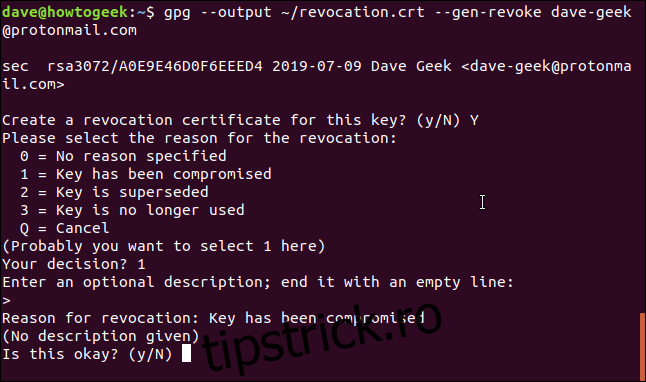

Un certificat de revocare este necesar pentru situațiile în care cheia ta privată este compromisă. Acesta permite dezactivarea cheilor vechi și generarea altora noi. Pentru a crea acest certificat, folosește comanda următoare:

gpg --output ~/revocation.crt --gen-revoke [email protected]

Confirmați generarea certificatului introducând „Y”. Alege un motiv (poți alege „1” pentru „nu cunosc motivul”) și, opțional, adaugă o descriere.

Confirmați setările apăsând „Y”. Certificatul va fi creat.

Asigură-te că păstrezi certificatul într-un loc sigur, deoarece este esențial în caz de compromitere a cheii private. Pentru o securitate sporită, modifică permisiunile fișierului:

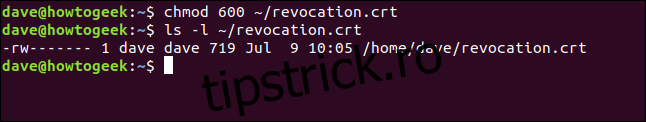

chmod 600 ~/revocation.crt

Verifică permisiunile cu:

ls -l

Acum, doar tu ai acces la acest certificat.

Importul cheii publice a altcuiva

Pentru a cripta un mesaj destinat altcuiva, ai nevoie de cheia publică a acelei persoane.

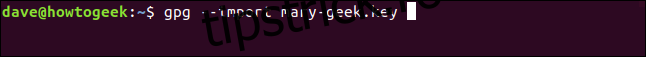

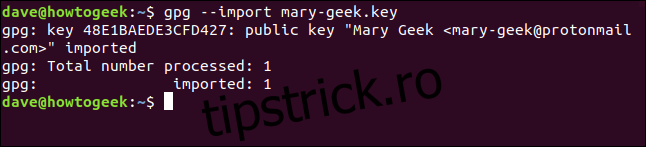

Dacă ai primit cheia într-un fișier, o poți importa cu:

gpg --import mary-geek.key

Verifică dacă numele și adresa de e-mail corespund persoanei de la care ai primit cheia.

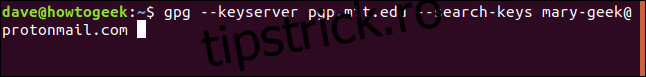

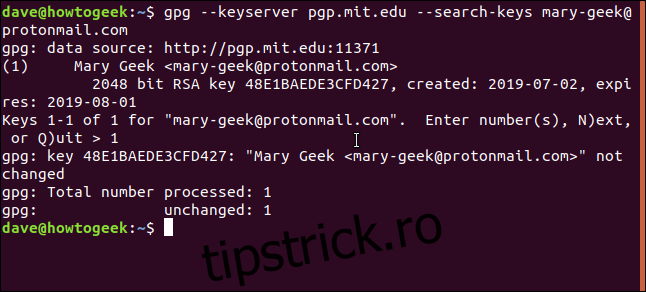

Alternativ, poți căuta cheia pe un server public. Serverele se sincronizează periodic, făcând cheile disponibile universal.

Pentru a căuta o cheie, folosește:

gpg --keyserver pgp.mit.edu --search-keys [email protected]

Selectează cheia dorită introducând numărul corespunzător.

Cheia va fi importată.

Verificarea și semnarea unei chei

Dacă ai primit cheia de la o sursă sigură, poți fi sigur de autenticitatea ei. În caz contrar, verifică amprenta digitală a cheii:

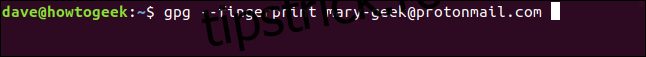

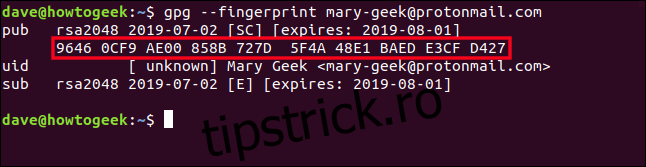

gpg --fingerprint [email protected]

Compară amprenta digitală cu cea furnizată de proprietar. Dacă acestea coincid, cheia este autentică.

Când ești sigur de autenticitatea cheii, o poți semna:

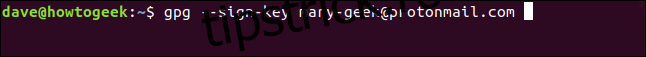

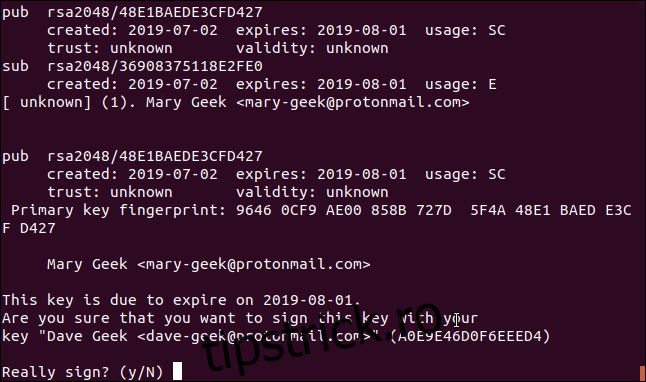

gpg --sign-key [email protected]

Confirma semnarea cheii introducând „Y”.

Cum să îți partajezi cheia publică

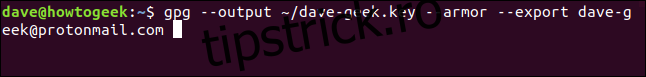

Pentru a partaja cheia ca fișier, exportă-o folosind:

gpg --output ~/dave-geek.key --armor --export [email protected]

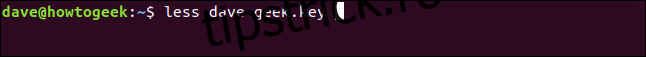

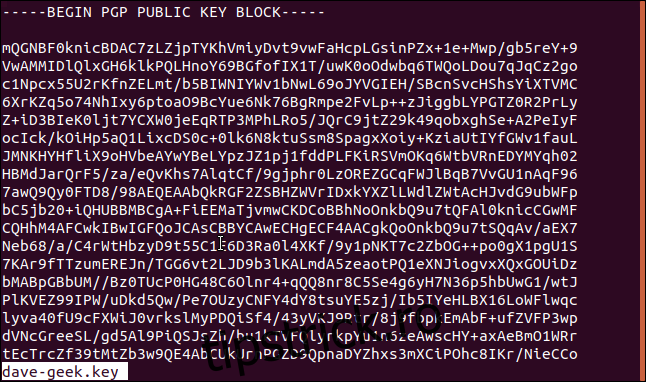

Verifică conținutul fișierului cu:

less dave-geek.key

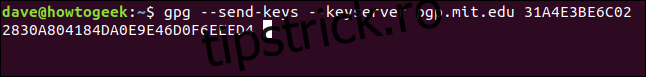

Poți partaja cheia și pe un server public:

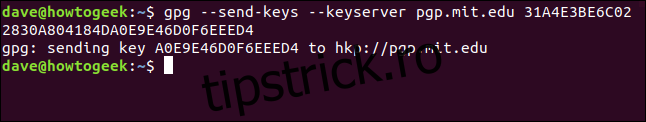

gpg --send-keys --keyserver pgp.mit.edu 31A4E3BE6C022830A804DA0EE9E4D6D0F64EEED4

Vei primi confirmarea încărcării.

Criptarea fișierelor

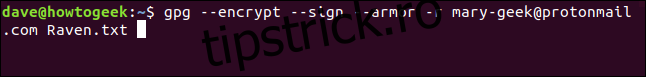

Pentru a cripta un fișier, folosește:

gpg --encrypt --sign --armor -r [email protected]

Fișierul criptat va avea extensia „.asc”.

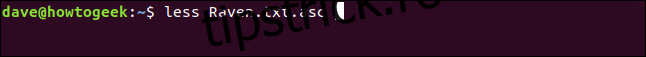

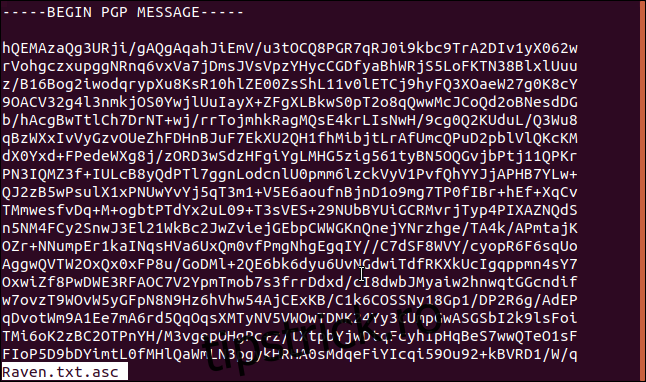

less Raven.txt.asc

Doar destinatarul, care are cheia ta publică și propria cheie privată, va putea decripta fișierul.

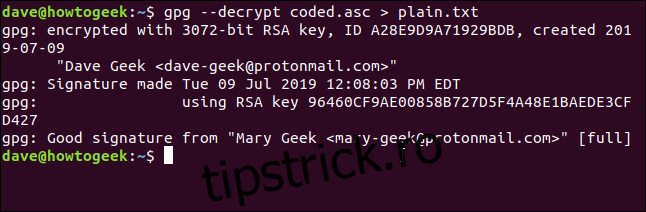

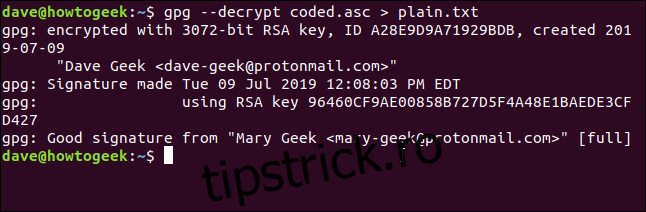

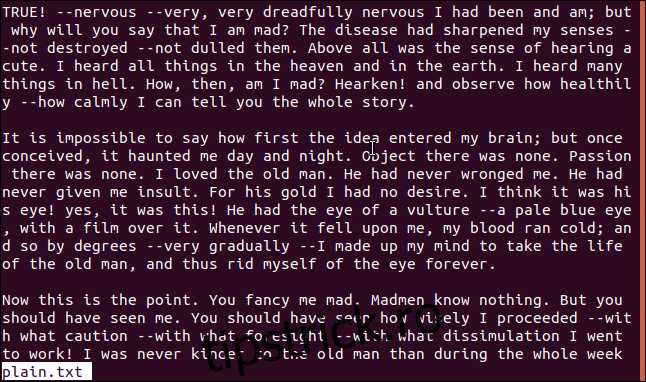

Decriptarea fișierelor

Pentru a decripta un fișier, folosește:

gpg --decrypt coded.asc > plain.txt

Verifică conținutul fișierului decriptat:

less plain.txt

Fișierul a fost decriptat cu succes.

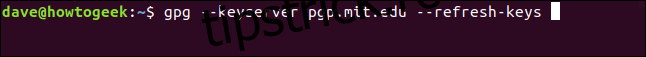

Reîmprospătarea cheilor

Periodic, poți reîmprospăta cheile de pe serverul public cu:

gpg --keyserver pgp.mit.edu --refresh-keys

Sistemul va lista cheile verificate și te va anunța dacă au fost actualizări.

Confidențialitatea este crucială

Confidențialitatea datelor este un subiect important în zilele noastre. GPG este un instrument simplu și eficient pentru a cripta fișierele și comunicațiile, oferind un nivel ridicat de securitate.

Există și alte modalități de a folosi GPG. De exemplu, poți instala un plugin numit Enigmail pentru Thunderbird, care îți permite să criptezi direct e-mailurile din interiorul clientului de e-mail.