Dacă efectuați un audit de securitate pe computerul dumneavoastră Linux cu Lynis, acesta se va asigura că aparatul dumneavoastră este cât se poate de protejat. Securitatea este totul pentru dispozitivele conectate la internet, așa că iată cum să vă asigurați că dispozitivele dvs. sunt blocate în siguranță.

Cuprins

Cât de sigur este computerul tău Linux?

Lynis efectuează o suită de teste automate care inspectează în detaliu multe componente ale sistemului și setări ale sistemului dumneavoastră de operare Linux. Își prezintă constatările într-un cod de culoare ASCII raportați ca o listă de avertismente gradate, sugestii și acțiuni care ar trebui întreprinse.

Securitatea cibernetică este un act de echilibru. Paranoia totală nu este utilă nimănui, așa că cât de îngrijorat ar trebui să fii? Dacă vizitați doar site-uri web de renume, nu deschideți atașamente sau urmați linkuri în e-mailuri nesolicitate și utilizați parole diferite, robuste, pentru toate sistemele la care vă conectați, ce pericol rămâne? Mai ales când folosești Linux?

Să le abordăm invers. Linux nu este imun la malware. De fapt, chiar primul vierme de calculator a fost conceput pentru a viza computerele Unix în 1988. Rootkit-uri au fost denumite după superutilizatorul Unix (rădăcină) și colecția de software (kituri) cu care se instalează pentru a evita detectarea. Acest lucru oferă superutilizatorului acces la actorul amenințării (adică, tipul rău).

De ce sunt numite după rădăcină? Pentru că primul rootkit a fost lansat în 1990 și vizat Microsisteme solare rularea SunOS Unix.

Deci, malware-ul a început pe Unix. A sărit gardul când Windows a decolat și a acaparat lumina reflectoarelor. Dar acum că Linux conduce lumea, s-a întors. Sistemele de operare Linux și Unix, cum ar fi macOS, atrag toată atenția actorilor amenințărilor.

Ce pericol rămâne dacă ești atent, sensibil și atent când folosești computerul? Răspunsul este lung și detaliat. Pentru a o condensa oarecum, atacurile cibernetice sunt multe și variate. Sunt capabili să facă lucruri care, cu puțin timp în urmă, erau considerate imposibile.

Rootkit-uri, cum ar fi Ryuk, poate infecta computerele atunci când sunt oprite prin compromiterea wake-on-LAN functii de monitorizare. Cod de dovadă a conceptului a fost de asemenea dezvoltat. Un „atac” de succes a fost demonstrat de cercetătorii de la Universitatea Ben-Gurion din Negev care ar permite actorilor amenințărilor să exfiltreze date dintr-un computer cu aer întrefier.

Este imposibil de prezis de ce vor fi capabile amenințările cibernetice în viitor. Cu toate acestea, înțelegem ce puncte din apărarea unui computer sunt vulnerabile. Indiferent de natura atacurilor prezente sau viitoare, este logic să acoperiți acele goluri în avans.

Din numărul total de atacuri cibernetice, doar un mic procent sunt vizate în mod conștient de organizații sau persoane specifice. Majoritatea amenințărilor sunt indiscriminate, deoarece programelor malware nu îi pasă cine ești. Scanarea automată a porturilor și alte tehnici doar caută sisteme vulnerabile și le atacă. Te nominalizezi ca victimă fiind vulnerabil.

Și aici intervine Lynis.

Instalarea Lynis

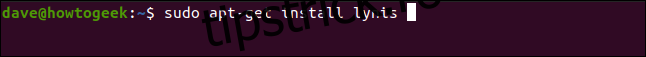

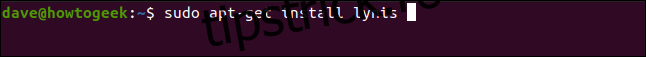

Pentru a instala Lynis pe Ubuntu, executați următoarea comandă:

sudo apt-get install lynis

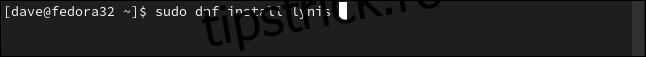

Pe Fedora, tastați:

sudo dnf install lynis

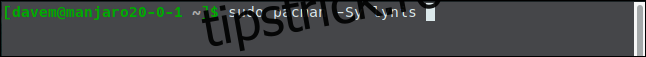

Pe Manjaro, folosești pacman:

sudo pacman -Sy lynis

Efectuarea unui audit

Lynis este bazat pe terminal, deci nu există GUI. Pentru a începe un audit, deschideți o fereastră de terminal. Faceți clic și trageți-l până la marginea monitorului pentru a-l face să cadă la înălțimea maximă sau pentru a-l întinde cât de înalt poate. Există o mulțime de rezultate de la Lynis, așa că cu cât fereastra terminalului este mai înaltă, cu atât va fi mai ușor de revizuit.

De asemenea, este mai convenabil dacă deschideți o fereastră de terminal special pentru Lynis. Veți derula mult în sus și în jos, așa că nu trebuie să vă ocupați de aglomerația comenzilor anterioare va face navigarea mai ușoară în rezultatul Lynis.

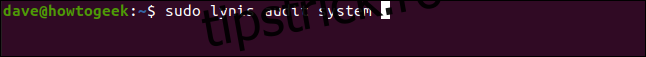

Pentru a începe auditul, tastați această comandă răcoritoare de simplă:

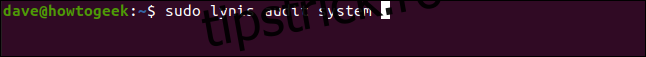

sudo lynis audit system

Numele categoriilor, titlurile testelor și rezultatele vor derula în fereastra terminalului pe măsură ce fiecare categorie de teste este finalizată. Un audit durează cel mult câteva minute. Când s-a terminat, veți reveni la promptul de comandă. Pentru a revizui constatările, trebuie doar să derulați fereastra terminalului.

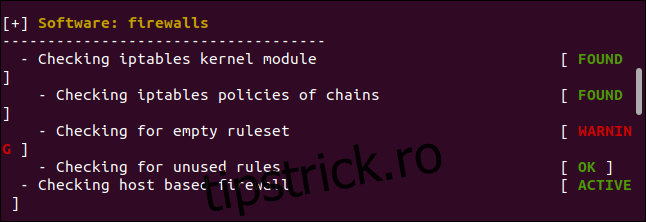

Prima secțiune a auditului detectează versiunea Linux, lansarea kernelului și alte detalii de sistem.

Zonele care trebuie privite sunt evidențiate cu chihlimbar (sugestii) și roșu (avertismente care ar trebui abordate).

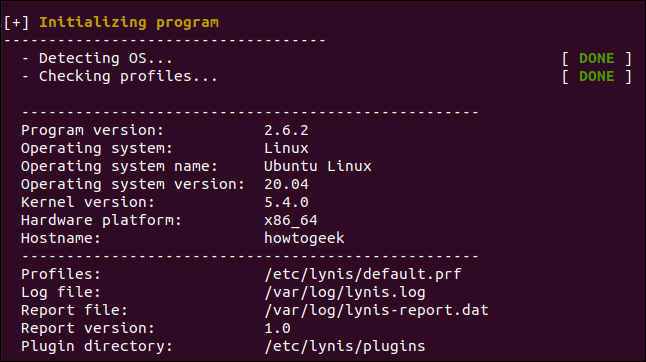

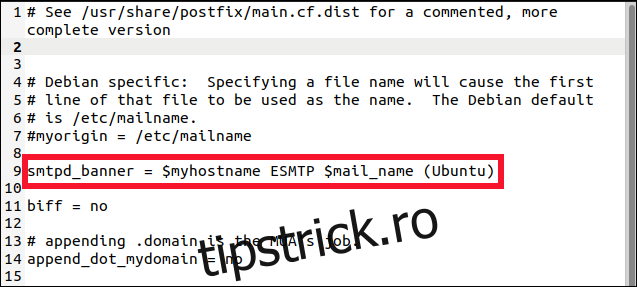

Mai jos este un exemplu de avertizare. Lynis a analizat postfixul configurarea serverului de e-mail și a semnalat ceva de-a face cu bannerul. Putem obține mai multe detalii despre exact ce a găsit și de ce ar putea fi o problemă mai târziu.

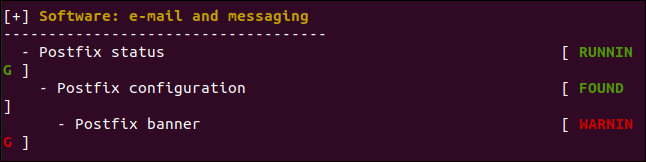

Mai jos, Lynis ne avertizează că firewall-ul nu este configurat pe mașina virtuală Ubuntu pe care o folosim.

Parcurgeți rezultatele pentru a vedea ce a semnalat Lynis. În partea de jos a raportului de audit, veți vedea un ecran rezumat.

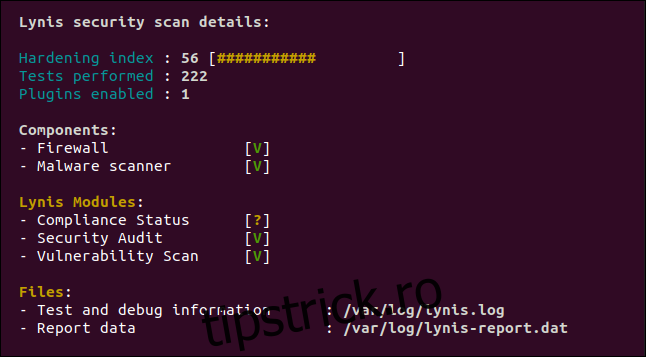

„Indexul de întărire” este scorul la examen. Avem 56 din 100, ceea ce nu este grozav. Au fost efectuate 222 de teste și un plugin Lynis este activat. Dacă accesați pluginul Lynis Community Edition pagina de descărcare și abonați-vă la newsletter, veți primi link-uri către mai multe plugin-uri.

Există multe plugin-uri, inclusiv unele pentru auditarea conform standardelor, cum ar fi GDPR, ISO27001, și PCI-DSS.

Un V verde reprezintă o bifă. Este posibil să vedeți, de asemenea, semne de întrebare chihlimbar și X roșii.

Avem bife verzi pentru că avem un firewall și un scanner de malware. În scopuri de testare, am instalat și noi rkhunter, un detector de rootkit, pentru a vedea dacă Lynis îl va descoperi. După cum puteți vedea mai sus, a făcut-o; avem o bifă verde lângă „Scaner malware”.

Starea de conformitate este necunoscută, deoarece auditul nu a folosit un plugin de conformitate. Modulele de securitate și vulnerabilitate au fost utilizate în acest test.

Sunt generate două fișiere: un fișier jurnal și un fișier de date. Fișierul de date, situat la „/var/log/lynis-report.dat”, este cel care ne interesează. Va conține o copie a rezultatelor (fără evidențierea culorilor) pe care o putem vedea în fereastra terminalului . Acestea sunt utile pentru a vedea cum se îmbunătățește indicele de întărire în timp.

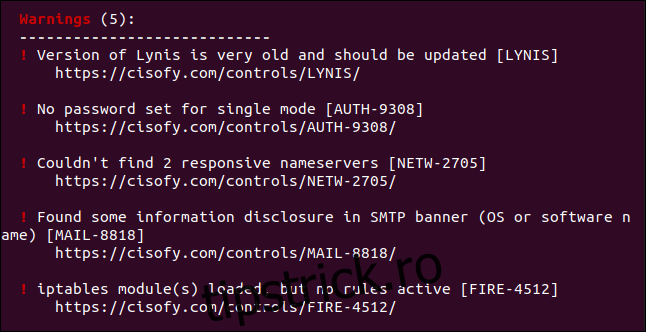

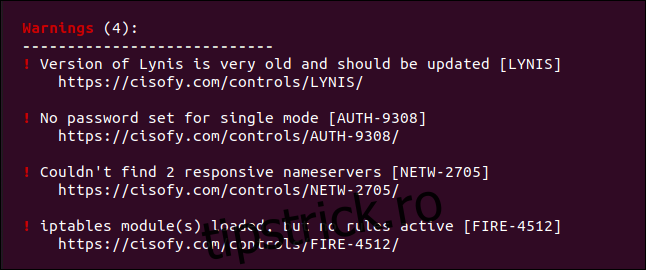

Dacă derulați înapoi în fereastra terminalului, veți vedea o listă de sugestii și alta de avertismente. Avertismentele sunt elementele „bilet mare”, așa că ne vom uita la acestea.

Acestea sunt cele cinci avertismente:

„Versiunea de Lynis este foarte veche și ar trebui actualizată”: Aceasta este de fapt cea mai nouă versiune de Lynis din arhivele Ubuntu. Deși are doar 4 luni, Lynis îl consideră foarte vechi. Versiunile din pachetele Manjaro și Fedora erau mai noi. Actualizările din managerii de pachete sunt întotdeauna ușor în urmă. Dacă vrei cu adevărat cea mai recentă versiune, poți clonează proiectul din GitHub și păstrați-l sincronizat.

„Nici o parolă setată pentru modul unic”: Single este un mod de recuperare și întreținere în care numai utilizatorul root este operațional. În mod implicit, nu este setată nicio parolă pentru acest mod.

„Nu s-au putut găsi 2 servere de nume receptive”: Lynis a încercat să comunice cu două servere DNS, dar nu a reușit. Acesta este un avertisment că, dacă serverul DNS actual a eșuat, nu ar exista o trecere automată la altul.

„A fost găsită o dezvăluire de informații în bannerul SMTP”: dezvăluirea informațiilor are loc atunci când aplicațiile sau echipamentele de rețea prezintă numerele de marcă și model (sau alte informații) în răspunsurile standard. Acest lucru poate oferi actorilor amenințărilor sau programelor malware automatizate informații despre tipurile de vulnerabilități de verificat. Odată ce au identificat software-ul sau dispozitivul la care s-au conectat, o simplă căutare va găsi vulnerabilitățile pe care le pot încerca să le exploateze.

„Module iptables încărcate, dar nu există reguli active”: firewall-ul Linux este activ și rulează, dar nu există reguli stabilite pentru el.

Ștergerea avertismentelor

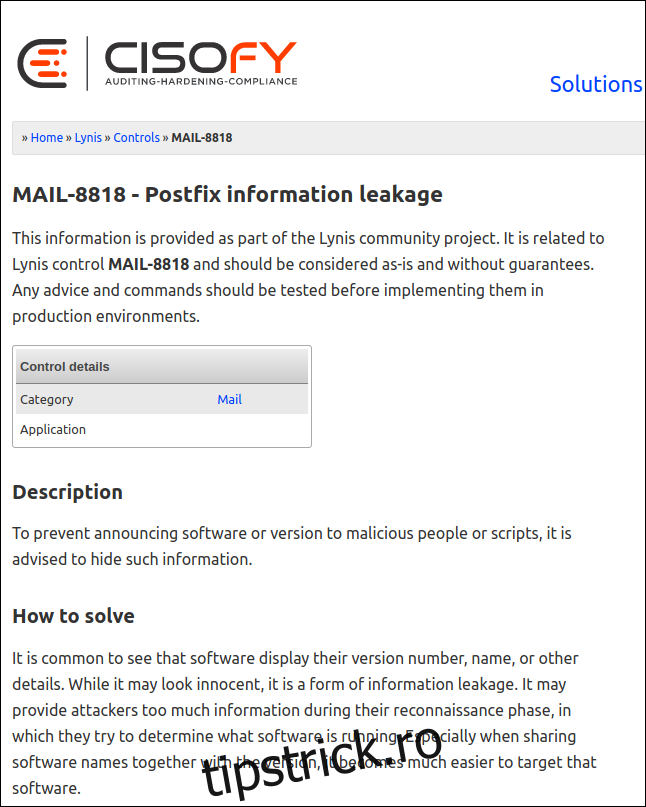

Fiecare avertisment are un link către o pagină web care descrie problema și ce puteți face pentru a o remedia. Doar treceți cursorul mouse-ului peste unul dintre linkuri, apoi apăsați Ctrl și faceți clic pe el. Browserul dvs. implicit se va deschide pe pagina web pentru acel mesaj sau avertisment.

Pagina de mai jos s-a deschis pentru noi când am făcut Ctrl+clic pe linkul pentru al patrulea avertisment pe care l-am acoperit în secțiunea anterioară.

Puteți examina fiecare dintre acestea și puteți decide ce avertismente să abordați.

Pagina web de mai sus explică faptul că fragmentul implicit de informații („bannerul”) trimis către un sistem de la distanță atunci când se conectează la serverul de e-mail postfix configurat pe computerul nostru Ubuntu este prea pronunțat. Nu există niciun beneficiu să oferi prea multe informații – de fapt, acestea sunt adesea folosite împotriva ta.

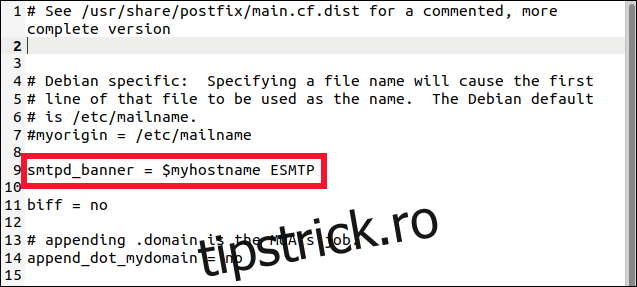

Pagina web ne spune, de asemenea, că bannerul se află în „/etc/postfix/main.cf”. Ne sfătuiește că ar trebui să fie tăiat înapoi pentru a afișa doar „$myhostname ESMTP”.

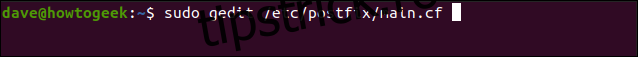

Introducem următoarele pentru a edita fișierul așa cum ne recomandă Lynis:

sudo gedit /etc/postfix/main.cf

Localizăm linia în fișierul care definește bannerul.

Îl edităm pentru a afișa doar textul recomandat de Lynis.

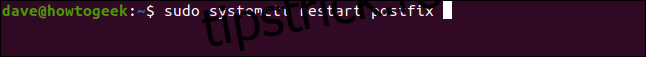

Salvăm modificările noastre și închidem gedit. Acum trebuie să repornim serverul de e-mail postfix pentru ca modificările să intre în vigoare:

sudo systemctl restart postfix

Acum, să mai rulăm Lynis o dată și să vedem dacă modificările noastre au avut un efect.

Secțiunea „Avertismente” arată acum doar patru. Cel care se referă la postfix a dispărut.

Unul în jos și încă patru avertismente și 50 de sugestii mai sunt!

Cât de departe ar trebui să mergi?

Dacă nu ați făcut niciodată vreo întărire a sistemului pe computer, probabil că veți avea aproximativ același număr de avertismente și sugestii. Ar trebui să le revizuiți pe toate și, ghidat de paginile web Lynis pentru fiecare dintre ele, să faceți un apel pentru a decide dacă să o abordați.

Metoda manualului, desigur, ar fi să încercăm să le ștergeți pe toate. Ar putea fi mai ușor de spus decât de făcut, totuși. În plus, unele dintre sugestii ar putea fi exagerate pentru computerul obișnuit de acasă.

Lista neagră a driverelor nucleului USB pentru a dezactiva accesul USB atunci când nu îl utilizați? Pentru un computer esențial care oferă un serviciu de afaceri sensibil, acest lucru ar putea fi necesar. Dar pentru un computer de acasă Ubuntu? Probabil ca nu.