Cuprins

Legături rapide

Recomandări cheie

- Cheile de criptare ale BitLocker pot fi furate cu un Raspberry Pi Pico, dar exploit-ul funcționează numai cu TPM-uri externe care utilizează magistrala LPC.

- Majoritatea hardware-ului modern integrează TPM-ul, ceea ce face mai dificilă extragerea cheilor BitLocker. Procesoarele AMD și Intel sunt probabil sigure.

- În ciuda exploit-ului, criptarea AES-128 sau AES-256 a BitLocker este încă sigură, așa că nu este nevoie să o renunți.

BitLocker de la Microsoft este unul dintre cele mai populare instrumente de criptare a discurilor complete și este încorporat în Windows 10 și 11 Pro, oferind o opțiune de criptare simplă pentru milioane de utilizatori Windows din întreaga lume. Dar reputația BitLocker ca instrument de criptare de top ar putea fi amenințată după ce un YouTuber a furat cu succes cheile de criptare și a decriptat date private în doar 43 de secunde, folosind un Raspberry Pi Pico care costă 6 USD.

Cum a fost întreruptă criptarea BitLocker?

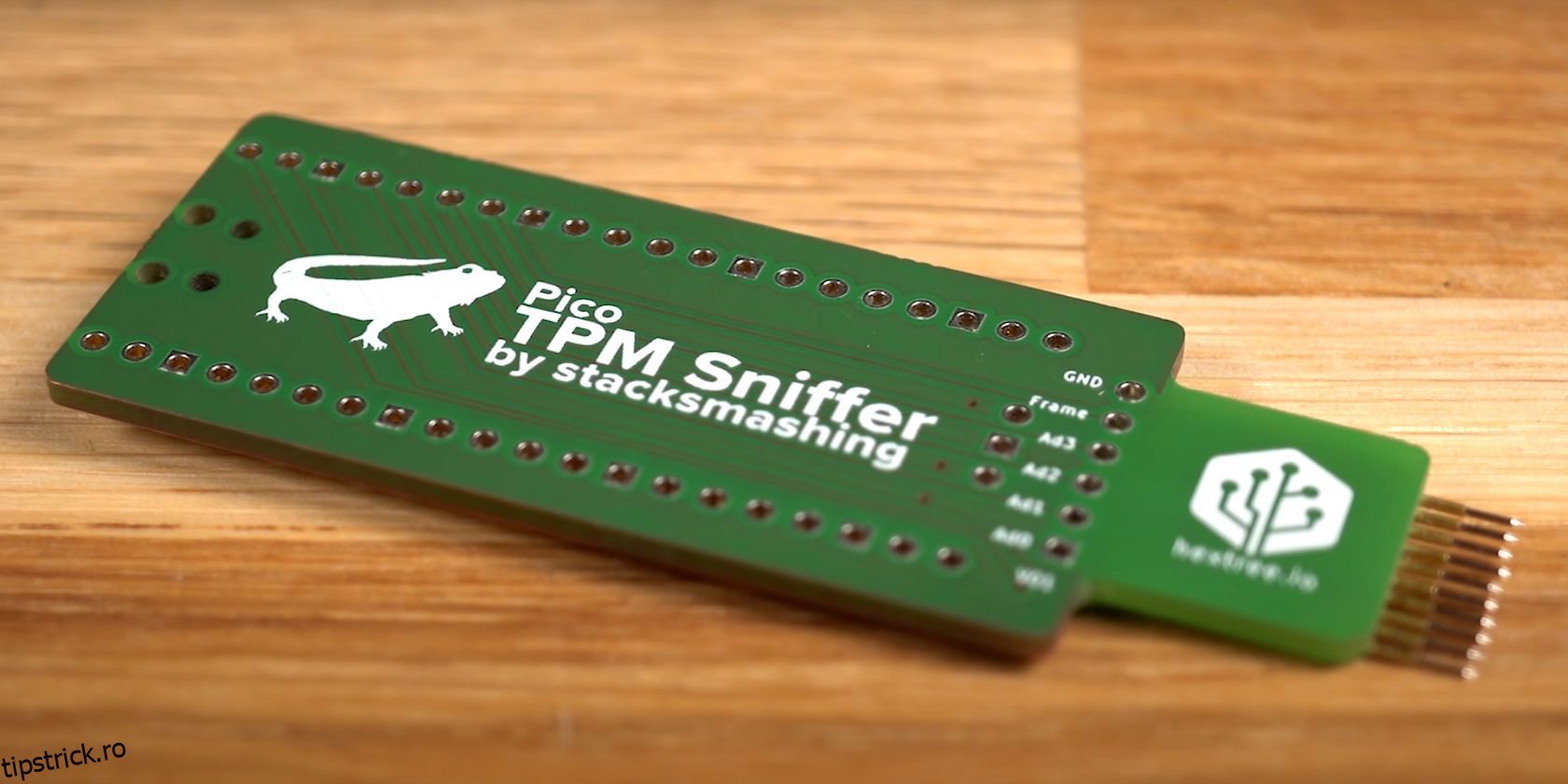

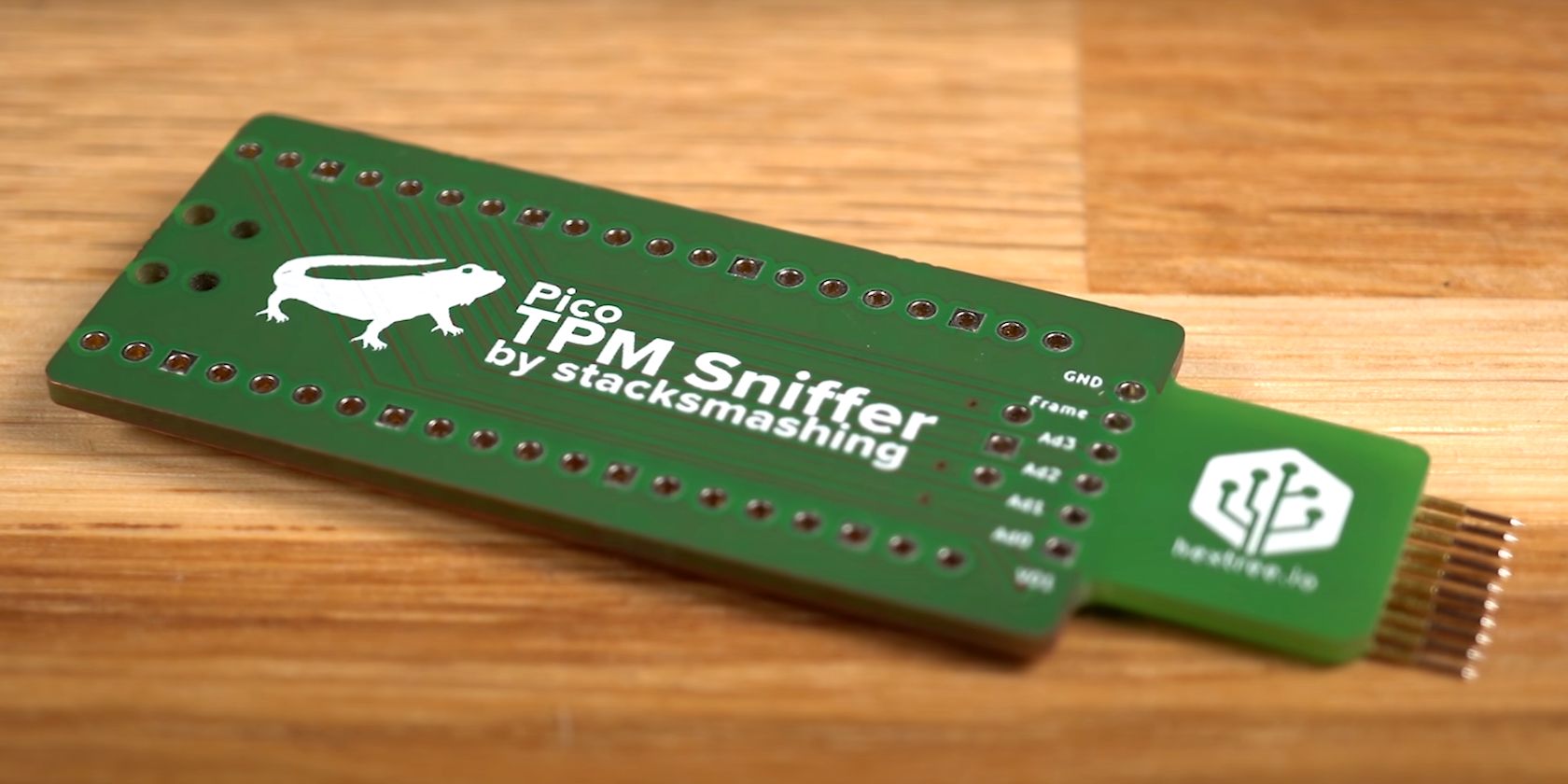

Criptarea lui BitLocker a fost ruptă de YouTuber Stacksmashing, care a postat un videoclip care detaliază cum a interceptat datele BitLocker, a extras cheile de decriptare și a exploatat cu succes procesul de criptare BitLocker.

Exploatarea Stacksmashing implică Trusted Platform Module (TPM) extern – același cip TPM care oprește upgrade-urile Windows 11 – găsit pe unele laptopuri și computere. În timp ce multe plăci de bază integrează cipul TPM și procesoarele moderne integrează TPM-ul în designul lor, alte mașini încă folosesc un TPM extern.

Acum, iată problema și exploit-ul descoperit de Stacksmashing. TPM-urile externe comunică cu CPU folosind ceea ce este cunoscut sub numele de magistrală LPC (Low Pin Count), care este o modalitate prin care dispozitivele cu lățime de bandă redusă pot menține comunicarea cu alt hardware fără a crea o suprasarcină de performanță.

Cu toate acestea, Stacksmashing a constatat că, în timp ce datele de pe TPM sunt sigure, în timpul procesului de pornire, canalele de comunicație (magistrala LPC) dintre TPM și CPU sunt complet necriptate. Cu instrumentele potrivite, un atacator poate intercepta datele trimise între TPM și CPU care conțin chei de criptare nesigure.

Instrumente precum Raspberry Pi Pico, computerul cu o singură placă de 6 USD, care are o mulțime de utilizări. În acest caz, Stacksmashing a conectat un Raspberry Pi Pico la conectorii neutilizați de pe un laptop de testare și a reușit să citească datele binare pe măsură ce mașina a pornit. Datele rezultate au conținut cheia principală de volum stocată pe TPM, pe care apoi o putea folosi pentru a decripta alte date.

Este timpul să renunțați la BitLocker?

Interesant, Microsoft era deja conștient de potențialul acestui atac. Cu toate acestea, este prima dată când un atac practic apare în general, ilustrând cât de repede pot fi furate cheile de criptare BitLocker.

Se ridică întrebarea vitală dacă ar trebui să luați în considerare trecerea la o alternativă BitLocker, cum ar fi VeraCrypt gratuit și open-source. Vestea bună este că nu trebuie să sari pe navă din câteva motive.

În primul rând, exploit-ul funcționează numai cu TPM-uri externe care solicită date de la modul folosind magistrala LPC. Majoritatea hardware-ului modern integrează TPM. În timp ce un TPM bazat pe placă de bază ar putea fi teoretic exploatat, ar necesita mai mult timp, efort și o perioadă extinsă cu dispozitivul țintă. Extragerea datelor BitLocker Volume Master Key dintr-un TPM devine și mai dificilă dacă modulul este integrat în CPU.

Procesoarele AMD au integrat TPM 2.0 din 2016 (odată cu lansarea lui AM4, cunoscut sub numele de fTPM), în timp ce procesoarele Intel au integrat TPM 2.0 odată cu lansarea CPU-urilor Coffee Lake de a 8-a generație în 2017 (cunoscute sub numele de PTT). Este suficient să spunem că, dacă utilizați o mașină cu un producător de procesoare AMD sau Intel după acele date, cel mai probabil sunteți în siguranță.

De asemenea, merită remarcat faptul că, în ciuda acestui exploit, BitLocker rămâne securizat, iar criptarea reală care îl sprijină, AES-128 sau AES-256, este încă sigură.