Multe SSD-uri pentru consumatori pretind că acceptă criptarea și BitLocker le-a crezut. Dar, după cum am aflat anul trecut, acele unități de multe ori nu criptau în siguranță fișierele. Microsoft tocmai a schimbat Windows 10 pentru a nu mai avea încredere în acele SSD-uri incomplete și implicit la criptarea software.

În rezumat, unitățile SSD și alte hard disk-uri pot pretinde că sunt „auto-criptabile”. Dacă o fac, BitLocker nu ar efectua nicio criptare, chiar dacă ați activat BitLocker manual. În teorie, asta a fost bine: unitatea ar putea efectua criptarea în sine la nivel de firmware, accelerând procesul, reducând utilizarea procesorului și poate economisind ceva energie. În realitate, a fost rău: multe unități aveau parole principale goale și alte erori de securitate îngrozitoare. Am aflat că nu se poate avea încredere în SSD-urile de consum pentru a implementa criptarea.

Acum, Microsoft a schimbat lucrurile. În mod implicit, BitLocker va ignora unitățile care pretind că se auto-criptează și va face munca de criptare în software. Chiar dacă aveți o unitate care pretinde că acceptă criptarea, BitLocker nu va crede.

Această schimbare a sosit în Windows 10 KB4516071 actualizare, lansată pe 24 septembrie 2019. A fost observată de SwiftOnSecurity pe Twitter:

Microsoft renunță la producătorii de SSD: Windows nu va mai avea încredere în unitățile care spun că se pot cripta singure, BitLocker va utiliza implicit criptarea AES accelerată de CPU. Aceasta este după o expunere asupra problemelor ample legate de criptarea bazată pe firmware.https://t.co/6B357jzv46 pic.twitter.com/fP7F9BGzdD

— SwiftOnSecurity (@SwiftOnSecurity) 27 septembrie 2019

Sistemele existente cu BitLocker nu vor fi migrate automat și vor continua să utilizeze criptarea hardware dacă au fost configurate inițial în acest fel. Dacă aveți deja activată criptarea BitLocker pe sistemul dvs., trebuie să decriptați unitatea și apoi să o criptați din nou pentru a vă asigura că BitLocker utilizează criptarea software și nu criptarea hardware. Acest buletin de securitate Microsoft include o comandă pe care o puteți utiliza pentru a verifica dacă sistemul dvs. utilizează criptare hardware sau software.

După cum notează SwiftOnSecurity, procesoarele moderne pot face față acestor acțiuni în software și nu ar trebui să vedeți o încetinire vizibilă atunci când BitLocker trece la criptarea bazată pe software.

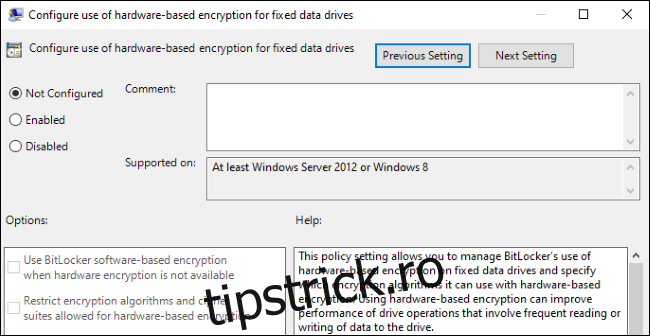

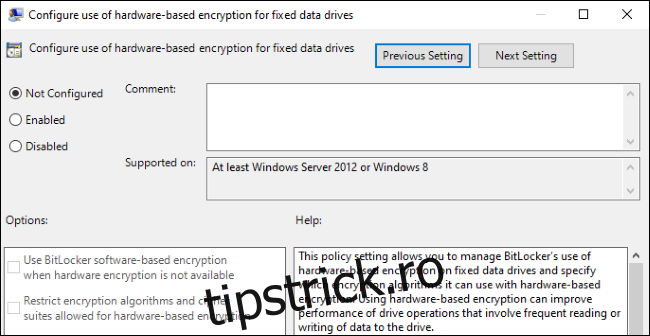

BitLocker poate avea în continuare încredere în criptarea hardware, dacă doriți. Această opțiune este doar dezactivată implicit. Pentru întreprinderile care au unități cu firmware în care au încredere, opțiunea „Configurați utilizarea criptării bazate pe hardware pentru unitățile de date fixe” din Configurarea computerului Șabloane administrative Componente Windows Criptare unitate BitLocker Unități de date fixe din Politica de grup le va permite să reactiveze utilizarea criptării bazate pe hardware. Toți ceilalți ar trebui să o lase în pace.

Este păcat că Microsoft și ceilalți dintre noi nu avem încredere în producătorii de discuri. Dar are sens: Sigur, laptopul tău ar putea fi produs de Dell, HP sau chiar de Microsoft. Dar știi ce unitate este în acel laptop și cine l-a produs? Aveți încredere că producătorul acelei unități va gestiona criptarea în siguranță și va emite actualizări dacă există o problemă? După cum am aflat, probabil că nu ar trebui. Acum, nici Windows nu o va face.