De la începuturile sale, cadrul cyber kill chain a fost crucial în identificarea și neutralizarea amenințărilor cibernetice sofisticate. Dar acum, mulți experți în securitate cibernetică consideră că metodologia lanțului de distrugere cibernetică este inadecvată pentru a oferi protecție împotriva atacatorilor cibernetici în peisajul amenințărilor în continuă evoluție de astăzi.

Ce este cadrul cyber kill chain, cum funcționează și care sunt limitările acestuia? Citiți mai departe pentru a afla.

Cuprins

Ce este un cadru Cyber Kill Chain?

Dezvoltat de Lockheed Martin, cadrul cyber kill chain încorporează modelul kill-chain al armatei pentru a identifica și preveni activitatea inamicului.

Ajută echipele de securitate să înțeleagă și să combată intruziunile, subliniind diferitele etape ale atacurilor cibernetice. De asemenea, explică diferite puncte ale acelor etape în care profesioniștii în securitate cibernetică pot identifica, detecta și intercepta atacatorii.

Lanțul de ucidere cibernetică ajută la protejarea împotriva amenințărilor persistente avansate (APT), în care actorii amenințărilor petrec mult timp urmărindu-și victimele și planificând atacuri cibernetice. Aceste atacuri amestecă adesea malware, troieni, atacuri de inginerie socială etc.

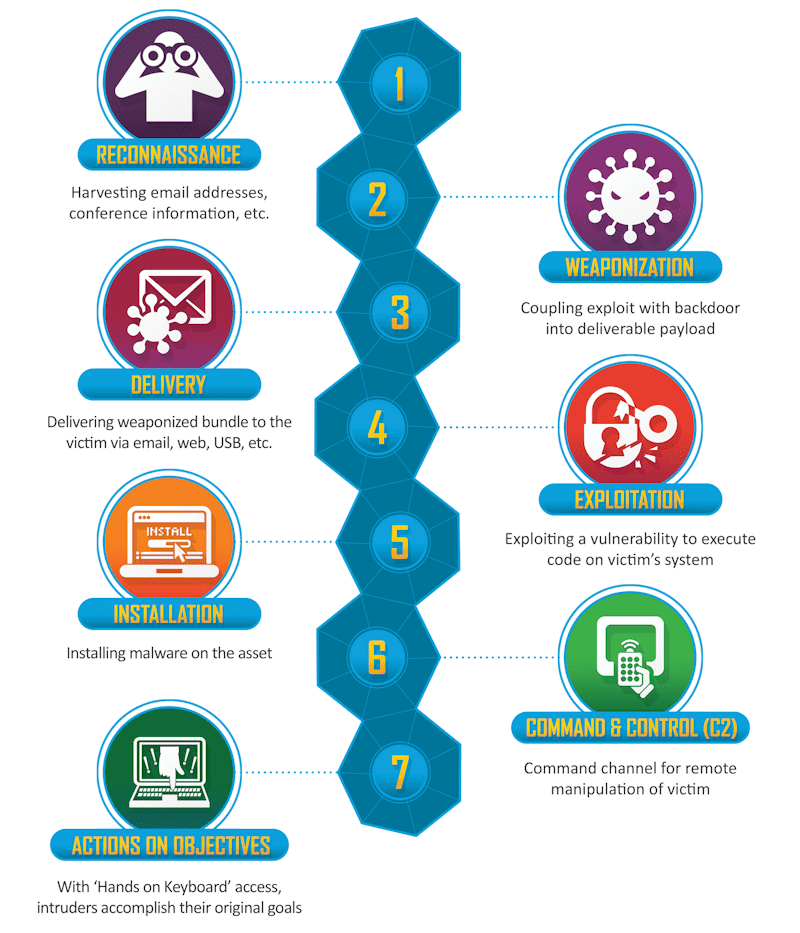

Modelul cyber kill chain are șapte pași: recunoaștere, armare, livrare, exploatare, instalare, comandă și control și acțiuni asupra obiectivelor.

Fiecare etapă reprezintă un pas în călătoria atacatorului.

Fazele cadrului Cyber Kill Chain

Cadrul de securitate cibernetică a lanțului de distrugeri cibernetice ajută echipele de securitate să prezică mișcările atacatorilor pentru o interceptare mai rapidă.

Credit imagine: Lockheed Martin

Credit imagine: Lockheed Martin

Iată șapte pași ai procesului lanțului de ucidere cibernetică.

#1.Recunoaştere

Faza de recunoaștere se referă la colectarea de informații despre victima sau rețeaua țintă.

Există două tipuri de faze de recunoaștere.

Recunoaștere pasivă

În această fază, hackerii încearcă să adune informații din surse disponibile public. Aceasta poate include verificarea WHOIS, a listelor de joburi, LinkedIn, profiluri de rețele sociale, site-uri web ale companiilor etc. De asemenea, pot folosi ARIN, SHODAN și alte instrumente pentru a găsi vulnerabilități și potențiale puncte de intrare.

Deoarece faza de recunoaștere pasivă nu implică interacțiunea cu organizațiile, hackerii încearcă să colecteze cât mai multe informații despre ținta lor în această fază.

Recunoaștere activă

În faza de recunoaștere activă, actorii amenințărilor contactează organizația dvs. la un anumit nivel pentru a colecta informații care îi pot ajuta să intre în rețeaua dvs. corporativă. Ei folosesc instrumente precum NMAP, scanere de vulnerabilitate, scanere de porturi, preluare de bannere etc.

Etapa de recunoaștere joacă un rol crucial în orice atac cibernetic. Cu cât un actor de amenințări are mai multe informații despre rețeaua țintei sale, cu atât își pot planifica mai bine atacurile.

Pentru a opri actorii amenințărilor la recunoaștere pasivă și activă, puteți face următorii pași:

- Limitați expunerea informațiilor publice pe care hackerii le pot folosi pentru a planifica atacuri de tip phishing.

- Faceți o politică pentru utilizarea acceptabilă a rețelelor sociale.

- Modificați mesajele de eroare ale serverului, astfel încât acestea să nu scurgă în mod public informații cruciale despre rețeaua dvs.

- Dezactivați porturile și serviciile neutilizate.

- Implementați un firewall cu un sistem de prevenire a instrucțiunilor (IPS).

Scopul principal al fazei de recunoaștere este de a găsi o slăbiciune pe care hackerii o pot exploata pentru a intra în rețea.

Deci, configurarea honeypots și honeynets este o modalitate excelentă de a găsi vulnerabilități în rețeaua dvs. și de a consolida apărarea.

#2.Armare

Etapa de armare are ca scop crearea unui instrument de atac (vector de atac) care poate exploata vulnerabilitatea sistemului sau a rețelei identificată în faza de recunoaștere.

Procesul de armare poate include selectarea (sau crearea) malware-ului, ransomware-ului sau codului rău intenționat pentru acces la distanță potrivit pentru a se potrivi cu vulnerabilitatea.

Atacatorul împachetează malware-ul într-un format de fișier care pare inofensiv. Ei pot folosi un document Word sau un PDF. Scopul este de a păcăli ținta să o deschidă.

Metasploit, SQLMAP, Exploit-DB și trusele de instrumente de inginerie socială sunt instrumente utilizate în mod obișnuit în etapa de armare.

Etapa de armare este cea pe care hackerii de vectori de atac l-ar folosi pentru a ataca sistemele și rețelele.

Așadar, creșterea apărării este o strategie solidă de securitate cibernetică pentru a preveni pătrunderea vectorilor de atac în sistemele și rețelele dvs.

Iată câteva sfaturi pentru a începe.

- Fiți agresiv în ceea ce privește gestionarea patch-urilor în compania dvs. Acest lucru va reduce suprafața de atac dacă nu există vulnerabilități în software și sisteme de operare.

- Instalați un antivirus bun pe toate punctele finale.

- Dezactivați macrocomenzile de birou, JavaScript și pluginurile de browser inutile.

- Implementați instrumentele de securitate pentru e-mail și utilizați izolarea browserului în compania dvs.

- Jurnalele de audit pentru a identifica orice anomalie în rețea.

De asemenea, ar trebui să aveți un sistem bun de detectare și prevenire a intruziunilor. Și asigurați-vă că autentificarea cu mai mulți factori este implementată în compania dvs.

#3. Livrare

Deci, hackerii au selectat un vector de atac potrivit pentru a exploata vulnerabilitățile. Acum vine momentul livrării, când atacatorii vor încerca să se infiltreze în rețeaua dvs.

Mijloacele de livrare pot varia, în funcție de tipul de vector de atac utilizat.

Exemplele tipice de livrare pot include:

- Site-uri web — Actorii amenințărilor pot infecta site-uri web ale terților pe care potențialele ținte le vizitează frecvent.

- E-mailuri — Atacatorii pot trimite e-mailuri infectate încărcate cu software rău intenționat.

- USB-uri — Ei pot lăsa USB-urile infectate în zonele comune, în speranța că utilizatorii vor conecta acele USB-uri în sistemele lor.

- Social Media — Infractorii cibernetici pot folosi rețelele sociale pentru a rula atacuri de tip phishing care pot atrage utilizatorii să facă clic pe linkuri infectate.

Cea mai eficientă apărare împotriva furnizării de vectori de atac obișnuiți este concentrarea pe formarea angajaților.

Alte măsuri de securitate pe care le puteți lua sunt implementarea unei soluții de filtrare web, de filtrare DNS și dezactivarea porturilor USB de pe dispozitive.

#4. Exploatare

În timpul fazei de exploatare în cadrul lanțului de ucidere cibernetică, atacatorii folosesc arma pentru a exploata punctele slabe ale sistemului țintei. Aceasta marchează începutul atacului real după livrarea armei.

Iată o examinare mai atentă:

- Atacatorii localizează vulnerabilități în software, sistem sau rețea.

- Ei introduc instrumentul sau codul rău intenționat care vizează exploatarea acestor vulnerabilități.

- Codul de exploatare este activat, valorificând vulnerabilitățile pentru a obține acces sau privilegii neautorizate.

- Pătrunzând perimetrul, atacatorii pot exploata în continuare sistemele țintei instalând instrumente rău intenționate, executând scripturi sau modificând certificate de securitate.

Această fază este esențială, deoarece trece de la o simplă amenințare la un incident de securitate. Obiectivul fazei de exploatare este de a obține acces la sistemele sau rețeaua dumneavoastră.

Un atac real poate veni sub formă de injecție SQL, depășire a memoriei tampon, programe malware, deturnare JavaScript și multe altele.

Se pot deplasa lateral în cadrul rețelei, identificând puncte de intrare suplimentare pe măsură ce merg.

În această etapă, un hacker se află în rețeaua dvs. exploatând vulnerabilități. Aveți resurse limitate pentru a vă proteja sistemele și rețeaua.

Puteți folosi prevenirea execuției datelor (DEP) funcția și caracteristica anti-exploatare a antivirusului dvs. (dacă are vreunul) pentru a vă proteja împotriva exploatării.

Unele instrumente EDR pot ajuta, de asemenea, să detecteze și să răspundă rapid la atacurile cibernetice.

#5. Instalare

Cunoscută și sub denumirea de etapa de escaladare a privilegiilor, etapa de instalare se referă la instalarea de programe malware și la implementarea altor instrumente rău intenționate, astfel încât actorii amenințărilor să poată avea acces persistent la sistemele și rețelele dvs. chiar și după ce ați corectat și repornit sistemul compromis.

Tehnicile standard implicate în faza de instalare includ:

- Deturnarea DLL

- Instalarea unui troian de acces la distanță (RAT)

- Registrul se modifică, astfel încât programele rău intenționate să poată porni automat

Atacatorii pot încerca, de asemenea, să creeze o ușă în spate pentru a accesa sisteme sau rețele în mod continuu, chiar și atunci când punctul de intrare inițial este închis de experții în securitate.

Dacă infractorii cibernetici au ajuns cu succes în această etapă, aveți o protecție limitată. Sistemul sau rețeaua dvs. a fost infectată.

Acum, puteți utiliza instrumente post-infecție, cum ar fi instrumentele de analiză a comportamentului utilizatorului (UBA) sau instrumentele EDR, pentru a verifica dacă există vreo activitate neobișnuită relevantă pentru fișierele de sistem și de registru. Și ar trebui să fiți gata să implementați planul dvs. de răspuns la incident.

#6. Comanda si control

În faza de Comandă și Control, atacatorul stabilește o conexiune cu sistemul compromis. Această legătură permite controlul de la distanță asupra țintei. Atacatorul poate acum să trimită comenzi, să primească date sau chiar să încarce programe malware suplimentare.

Două tactici folosite adesea aici sunt Obfuscare și Denial of Service (DoS).

- Obfuscarea îi ajută pe atacatori să-și ascundă prezența. Acestea pot șterge fișiere sau pot modifica codul pentru a evita detectarea. În esență, își acoperă urmele.

- Refuzarea serviciului distrage atenția echipelor de securitate. Cauzând probleme în alte sisteme, vă distrag atenția de la obiectivul lor principal. Acest lucru ar putea implica întreruperi ale rețelei sau închiderea sistemelor.

În această etapă, sistemul dumneavoastră este complet compromis. Ar trebui să vă concentrați pe limitarea a ceea ce hackerii pot controla și pe detectarea activităților neobișnuite.

Segmentarea rețelei, sistemele de detectare a intruziunilor (IDS) și managementul informațiilor și evenimentelor de securitate (SIEM) vă pot ajuta să limitați daunele.

#7. Acțiuni pe obiectiv

Cei șapte pași ai lanțului de ucidere cibernetice atinge vârful în faza „Acțiuni privind obiectivele”. Aici, atacatorii își îndeplinesc scopul principal. Această etapă poate dura săptămâni sau luni, pe baza succeselor anterioare.

Obiectivele finale tipice includ, dar nu se limitează la furtul de date, criptarea datelor sensibile, atacurile lanțului de aprovizionare și multe altele.

Implementând soluții de securitate a datelor, soluții de securitate pentru punctele terminale și securitate zero-trust, puteți limita daunele și puteți împiedica hackerii să-și atingă obiectivele.

Poate Cyber Kill Chain să facă față provocărilor de securitate de astăzi?

Modelul Cyber Kill Chain ajută la înțelegerea și combaterea diferitelor atacuri cibernetice. Însă structura sa liniară ar putea să fie insuficientă în fața atacurilor sofisticate, multi-vectorale de astăzi.

Iată care sunt deficiențele cadrului tradițional al lanțului de ucidere cibernetică.

#1. Ignoră amenințările din interior

Amenințările interne provin de la persoane din cadrul organizației, cum ar fi angajații sau contractanții, care au acces legitim la sistemele și rețeaua dvs. Aceștia își pot folosi greșit accesul în mod intenționat sau neintenționat, ceea ce poate duce la încălcări ale datelor sau la alte incidente de securitate.

De fapt, 74% dintre companii cred că amenințările interne au devenit mai frecvente.

Modelul tradițional cyber kill chain nu ține cont de aceste amenințări interne, deoarece este conceput pentru a urmări activitățile atacatorilor externi.

În scenariul amenințărilor interne, un atacator nu trebuie să treacă prin multe dintre etapele descrise în lanțul de ucidere cibernetică, cum ar fi recunoașterea, armarea sau livrarea, deoarece are deja acces la sisteme și rețea.

Această supraveghere semnificativă a cadrului îl face incapabil să detecteze sau să atenueze amenințările interne. Lipsa unui mecanism care să monitorizeze și să analizeze comportamentul sau modelele de acces ale indivizilor din cadrul organizației este o limitare substanțială în cadrul lanțului cibernetic de distrugere.

#2. Au o capacitate limitată de detectare a atacurilor

Lanțul de ucidere cibernetică are un domeniu de aplicare relativ îngust atunci când identifică diferite atacuri cibernetice. Acest cadru se învârte în principal în jurul detectării activităților de malware și a sarcinilor utile rău intenționate, lăsând un decalaj semnificativ în abordarea altor forme de atacuri.

Un exemplu principal include atacuri bazate pe web, cum ar fi SQL Injection, Cross-Site Scripting (XSS), diferite tipuri de atacuri Denial of Service (DoS) și atacuri Zero-Day. Aceste tipuri de atacuri pot trece cu ușurință prin fisuri, deoarece nu urmează tiparele tipice pe care lanțul de ucidere este proiectat să le detecteze.

În plus, cadrul nu ține cont de atacurile inițiate de persoane neautorizate care exploatează acreditările compromise.

În astfel de scenarii, există o neglijență flagrantă, deoarece aceste atacuri pot cauza daune substanțiale, dar pot trece neobservate din cauza capacității limitate de detectare a lanțului de distrugere cibernetică.

#3. Lipsește flexibilitate

Cadrul cyber kill chain, axat în principal pe malware și atacuri bazate pe sarcină utilă, nu are flexibilitate.

Modelul liniar al cadrului cyber kill chain nu se potrivește cu natura dinamică a amenințărilor moderne, ceea ce îl face mai puțin eficient.

În plus, se luptă să se adapteze la noile tehnici de atac și poate trece cu vederea activitățile esențiale de după încălcare, sugerând necesitatea unor abordări mai adaptative de securitate cibernetică.

#4. Se concentrează numai pe securitatea perimetrului

Modelul Cyber Kill Chain este adesea criticat pentru concentrarea sa pe securitatea perimetrului și prevenirea programelor malware, ceea ce devine o preocupare pe măsură ce organizațiile trec de la rețelele tradiționale on-premise la soluții bazate pe cloud.

În plus, creșterea lucrului la distanță, a dispozitivelor personale, a tehnologiei IoT și a aplicațiilor avansate precum Robotic Process Automation (RPA) au extins suprafața de atac pentru multe întreprinderi.

Această expansiune înseamnă că infractorii cibernetici au mai multe puncte de acces de exploatat, ceea ce face dificil pentru companii să securizeze fiecare punct final, arătând limitările modelului în peisajul amenințărilor în evoluție de astăzi.

Citește mai mult: Cum Mesh de securitate cibernetică Ajută în Noua Eră a Protecției

Alternative la modelul Cyber Kill Chain

Iată câteva alternative la modelul cyber kill chain pe care le puteți explora pentru a alege unul dintre cele mai bune cadre de securitate cibernetică pentru compania dvs.

#1. Cadrul MITRE ATT&CK

The cadru MITRE ATT&CK prezintă tacticile, tehnicile și procedurile pe care le folosesc atacatorii. Gândiți-vă la el ca la un manual pentru înțelegerea amenințărilor cibernetice. Cyber Kill Chain se concentrează doar pe etapele de atac, în timp ce ATT&CK oferă o vedere detaliată. Arată chiar ce fac atacatorii după ce intră, făcându-l mai cuprinzător.

Experții în securitate preferă adesea MITRE ATT&CK pentru adâncimea sa. Este util atât pentru atac, cât și pentru apărare.

#2. Cadrul de securitate cibernetică NIST

The Cadrul de securitate cibernetică NIST oferă orientări organizațiilor pentru a gestiona și a atenua riscurile de securitate cibernetică. Subliniază o abordare proactivă. În schimb, Cyber Kill Chain se concentrează pe înțelegerea acțiunilor atacatorului în timpul unei breșe.

Cadrul subliniază cinci funcții de bază: Identificare, Protecție, Detectare, Răspuns și Recuperare. Acești pași ajută organizațiile să înțeleagă și să își gestioneze riscurile de securitate cibernetică.

Domeniul de aplicare mai larg al cadrului NIST ajută la îmbunătățirea poziției generale de securitate cibernetică, în timp ce Cyber Kill Chain ajută în principal la analizarea și întreruperea secvențelor de atac.

Prin abordarea holistică a securității, cadrul NIST se dovedește adesea mai eficient în stimularea rezilienței și a îmbunătățirii continue.

Concluzie

Lanțul de ucidere cibernetică, când a fost lansat, a fost un cadru bun de securitate cibernetică pentru a identifica și a atenua amenințările. Dar acum, atacurile cibernetice au devenit mai complicate datorită utilizării cloud-ului, IoT-urilor și a altor tehnologii de colaborare. Mai rău, hackerii comită din ce în ce mai mult atacuri bazate pe web, cum ar fi injecțiile SQL.

Așadar, un cadru de securitate modern precum MITRE ATT&CK sau NIST va oferi o protecție mai bună în peisajul amenințărilor în continuă schimbare de astăzi.

De asemenea, ar trebui să utilizați în mod regulat instrumente de simulare a atacurilor cibernetice pentru a vă evalua securitatea rețelei.