Înțelegerea Modelului Cyber Kill Chain și Rolul Său în Securitatea Cibernetică

Modelul Cyber Kill Chain (Lanțul Cibernetic al Uciderii) a fost creat de Lockheed Martin în 2011. Acesta prezintă o succesiune de etape pe care le parcurge un atac cibernetic, oferind o structură pentru a înțelege, identifica și contracara amenințările.

Pentru cei interesați, Lockheed Martin este o corporație globală specializată în domeniul aerospațial, al apărării, al armelor și al securității.

Cyber Kill Chain este un model de securitate frecvent utilizat de specialiștii în securitate cibernetică. Acesta oferă o bază pentru crearea de strategii defensive și protejarea organizațiilor împotriva atacurilor cibernetice.

De ce este Important Cyber Kill Chain în Securitatea Cibernetică?

Este clar că securitatea cibernetică este o problemă complexă. Deși sfaturile de bază pentru utilizatorii finali par simple, abordarea unui atac cibernetic real necesită o înțelegere tehnică profundă. Nu ne putem aștepta ca o organizație să se apere eficient doar pe baza unor sfaturi de securitate generale.

Un cadru structurat este esențial pentru a înțelege diferitele etape ale unui atac cibernetic și pentru a construi o apărare eficientă. Modelul Cyber Kill Chain servește ca punct de plecare, prezentând pașii pe care îi parcurge un atac cibernetic, pe care îi vom analiza mai departe.

Rolul Cyber Kill Chain în Securitatea Cibernetică

Cyber Kill Chain nu se limitează doar la descrierea unui atac. Ajută organizațiile să identifice atacatorii, să prevină accesul neautorizat, să atenueze atacurile active și să blocheze activitatea atacatorilor în cadrul rețelei. Prin urmare, oferă o bază pentru dezvoltarea unei strategii de securitate cibernetică eficientă.

Cu toate acestea, modelul nu este atotcuprinzător. Există factori externi și interni care pot influența un atac, iar acest model nu le acoperă pe toate.

Etapele Modelului Cyber Kill Chain

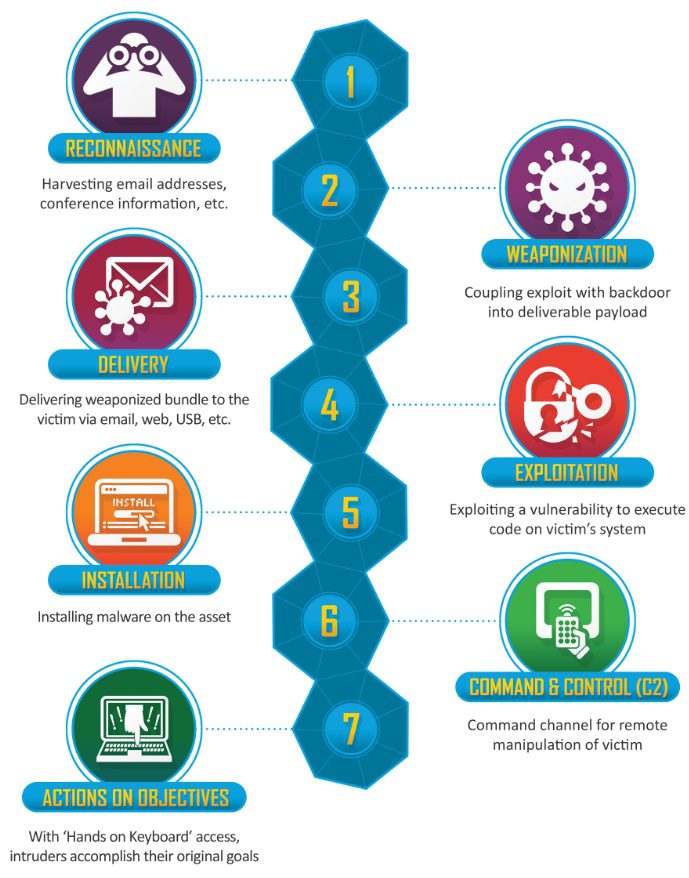

Credit imagine: Lockheed Martin

Credit imagine: Lockheed Martin

Modelul CKC este compus din șapte etape care descriu un atac cibernetic:

- Recunoaștere

- Armarea

- Livrarea

- Exploatarea

- Instalarea

- Comanda și Control

- Acțiunea asupra Obiectivelor

1. Recunoașterea

Prima etapă este recunoașterea, în care atacatorul colectează informații. Acesta caută puncte de intrare și vulnerabilități ale rețelei, colectând date despre e-mailuri, adrese și software. Cu cât atacatorul are mai multe detalii, cu atât atacul său va fi mai eficient. Această etapă poate fi realizată atât online, cât și offline, făcând detectarea inițială dificilă.

Pentru a contracara această etapă, organizațiile trebuie să acorde prioritate confidențialității, restricționând accesul fizic la sedii și instruind angajații să nu partajeze informații sensibile online. De asemenea, este important să se utilizeze instrumente de confidențialitate pentru a proteja identitatea online.

2. Armarea

În această etapă, atacatorul creează „arma” – malware-ul sau instrumentul care va fi utilizat în atac. Acesta poate fi un instrument nou sau unul modificat, adaptat scopului atacului, care va fi livrat în pasul următor. Scopul poate varia, de la perturbarea serviciilor până la furtul de date sau cererea de răscumpărare.

3. Livrarea

Livrarea este etapa crucială, în care atacatorul încearcă să introducă malware-ul în sistem. Dacă livrarea reușește, atacul poate continua, dar eșecul înseamnă sfârșitul planului atacatorului. Aceasta se poate face prin diverse metode, cum ar fi atașamente de e-mail malițioase, mesaje de phishing sau link-uri compromise. Conștientizarea angajaților despre aceste tehnici este vitală pentru a preveni succesul livrării.

4. Exploatarea

După ce a pătruns în sistem, atacatorul exploatează vulnerabilitățile cunoscute pentru a executa codul malițios. Acesta va încerca să obțină mai multe informații despre sistem și să identifice alte puncte slabe. Orice sistem vulnerabil conectat la rețea poate deveni o țintă.

5. Instalarea

În această etapă, atacatorul instalează malware-ul și introduce cod suplimentar pentru a explora alte vulnerabilități inițial necunoscute. Scopul este de a se infiltra profund în rețeaua compromisă.

6. Comanda și Control

După infiltrare, atacatorul preia controlul asupra sistemului sau rețelei compromise. Acesta poate monitoriza informațiile de la distanță, poate începe atacuri de tip DDoS sau poate instala porți ascunse pentru acces ulterior. Obiectivul este de a menține accesul la sistem fără a fi observat.

7. Acțiunea asupra Obiectivelor

În ultima etapă, atacatorul își execută planul inițial. Acesta poate cripta date pentru a cere răscumpărare, poate infecta sistemul cu malware, poate întrerupe serviciile sau poate fura date pentru a le vinde sau a le modifica. O gamă largă de acțiuni este posibilă în această etapă.

Cum Ajută Cyber Kill Chain la Protejarea Împotriva Atacurilor?

Înțelegerea etapelor unui atac cibernetic ajută organizațiile să își îmbunătățească apărarea. De exemplu, conștientizarea vulnerabilităților rețelei poate determina organizațiile să implementeze instrumente de detectare timpurie și răspuns la incidente. Firewall-urile, VPN-urile și serviciile de protecție DDoS bazate pe cloud pot fi utilizate pentru a consolida securitatea.

Prin aplicarea modelului Cyber Kill Chain, organizațiile pot alege soluții de securitate care abordează fiecare etapă a unui posibil atac.

Este Cyber Kill Chain Suficient?

Modelul Cyber Kill Chain oferă o bază solidă, acoperind elementele fundamentale ale unui atac cibernetic, însă nu este complet. Unii specialiști au extins modelul la o a 8-a etapă, „Monetizarea”.

Această etapă descrie cum atacatorii transformă atacurile în profit, fie prin cerere de răscumpărare, fie prin utilizarea criptomonedelor. Este esențial ca organizațiile să se pregătească pentru astfel de scenarii.

Cu toate acestea, modelul este considerat depășit, având în vedere evoluția continuă a peisajului digital și complexitatea tot mai mare a atacurilor. Modelul se concentrează în principal pe malware, ignorând alte tipuri de atacuri. În plus, nu ia în considerare amenințările interne, unde un angajat rău intenționat poate reprezenta un risc.

În contextul creșterii complexității atacurilor cibernetice, se recomandă consultarea unor modele alternative, precum MITRE ATT&CK și Unified Kill Chain.