Analizează vulnerabilitățile de securitate ale centrului tău de date înainte ca infractorii cibernetici să o facă!

În era digitală, una dintre cele mai frecvente știri este despre atacurile cibernetice. Acestea perturbă activitatea firmelor, afectează reputația și creează panică în rândul utilizatorilor.

Cum te asiguri că infrastructura rețelei tale poate face față atacurilor cibernetice?

S-au dus zilele în care te bazai exclusiv pe rezultatele testelor de penetrare anuale sau trimestriale. În prezent, ai nevoie de simulări automate de atacuri, scanarea continuă a activelor și, desigur, de o protecție solidă.

Aceste instrumente îți permit să simulezi atacuri reale asupra centrului tău de date, oferindu-ți posibilitatea de a evalua rezultatele și de a lua măsuri. Un avantaj important este că unele dintre aceste instrumente permit automatizarea acțiunilor.

Ești pregătit să te confrunți cu ce e mai rău?

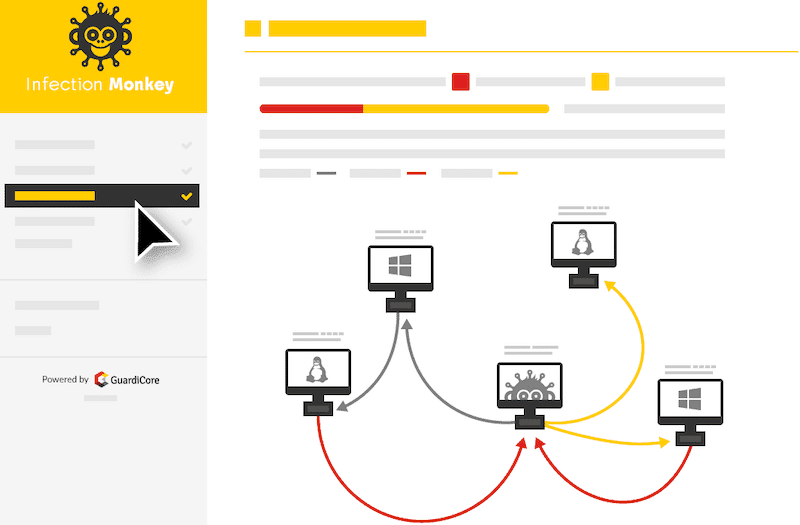

Infection Monkey

Îți rulezi aplicația în cloud? Folosește Infection Monkey pentru a testa infrastructura care funcționează pe Google Cloud, AWS, Azure sau în mediul local.

Infection Monkey este un instrument open-source care poate fi instalat pe Windows, Debian și Docker.

Poți realiza simulări automate de atacuri, vizând furtul de date de autentificare, configurații incorecte, active compromise etc. Unele dintre caracteristicile sale notabile includ:

- Simulări de atac neintruzive, care nu afectează operațiunile rețelei.

- Rapoarte detaliate de audit, cu recomandări practice pentru securizarea serverelor web sau a altor componente ale infrastructurii.

- Amprentă redusă asupra procesorului și memoriei.

- Vizualizarea hărții rețelei și a vectorilor de atac.

Dacă ești un CISO sau faci parte din echipa de securitate, vei aprecia rapoartele. Este GRATUIT, deci merită să-l încerci astăzi.

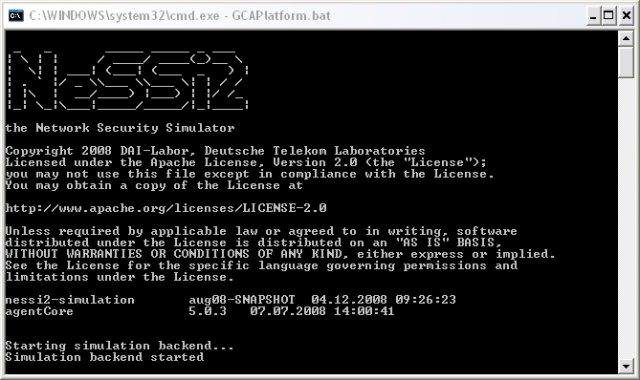

NeSSi2

NeSSi2 este un instrument open-source bazat pe framework-ul JIAC. NeSSi, prescurtarea de la Network Security Simulator, indică funcția sa principală. Este axat pe testarea algoritmilor de detecție a intruziunilor, analiza rețelei, atacurile automate bazate pe profiluri etc.

Pentru a fi configurat și funcțional, necesită Java SE 7 și MySQL.

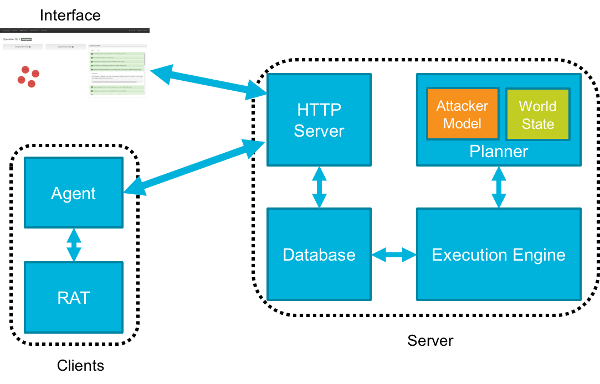

CALDERA

Este un instrument de emulare a adversarilor. CALDERA este compatibil exclusiv cu rețelele Windows Domain.

Utilizează modelul ATT&CK pentru a testa și reproduce comportamentul adversarilor.

O alternativă este Metta de la Uber.

Foreseeti

securiCAD de la Foreseeti permite atacarea virtuală a infrastructurii pentru a evalua și gestiona expunerea la riscuri. Funcționează pe baza a trei concepte de bază:

- Crearea unui model – adăugarea elementelor de testat (servere, routere, firewall-uri, servicii etc.).

- Simularea unui atac – pentru a analiza vulnerabilitățile sistemului.

- Raport de risc – generarea unui raport practic bazat pe simulări, care ajută la reducerea riscului general.

securiCAD este o soluție potrivită pentru organizații mari și oferă o ediție comunitară cu funcționalități limitate. Meritā o testare pentru a vedea cum funcționează.

AttackIQ

AttackIQ este o platformă scalabilă populară pentru validarea securității și consolidarea securității centrului de date. Este un sistem ofensiv-defensiv care ajută inginerii de securitate să evalueze capacitățile echipei roșii.

Platforma este integrată cu framework-ul MITRE ATT&CK. Printre alte caracteristici, se numără:

- Suport oferit de echipa de cercetare AttackIQ și lideri în securitate.

- Personalizarea scenariilor de atac pentru a imita amenințările reale.

- Automatizarea atacurilor și generarea continuă de rapoarte despre starea securității.

- Agenți ușori.

- Compatibilitate cu majoritatea sistemelor de operare și integrare facilă cu infrastructura existentă.

Oferă o perioadă de încercare GRATUITĂ de două săptămâni. Testează și vezi cât de solidă este securitatea infrastructurii tale.

Scythe

Află nivelul de expunere la riscuri de securitate al organizației tale. Platforma Scythe oferă un flux de lucru intuitiv și eficient pentru a crea și lansa campanii de amenințări cibernetice reale. Cu ajutorul datelor, poți analiza punctele finale de securitate în timp real.

Scythe este disponibil ca model SaaS sau on-premise. Se potrivește tuturor, indiferent dacă faci parte dintr-o echipă roșie, albastră sau violetă.

Dacă ești interesat de activitățile echipelor roșii, verifică acest curs online.

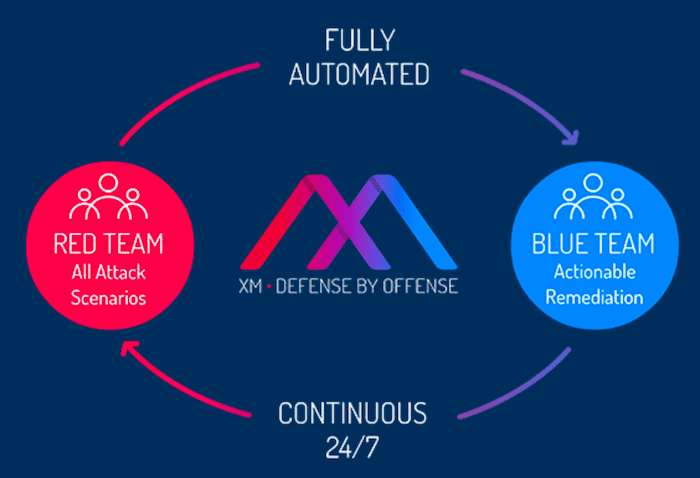

XM Cyber

XM Cyber oferă o soluție automată de simulare a amenințărilor persistente avansate (APT). Rămâi cu un pas înaintea atacatorilor.

Poți alege ținta, configura atacuri și obține un raport cu priorități pentru remediere. Câteva aspecte importante despre acest instrument:

- Personalizarea scenariilor de atac în funcție de cerințe.

- Vizualizarea căilor de atac.

- Metode de atac actualizate.

- Recomandări privind bunele practici și politicile de securitate.

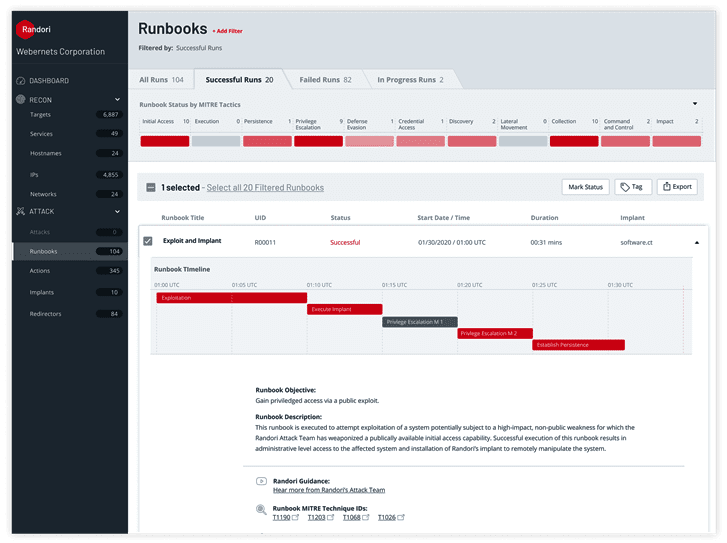

Randori

Randori este o platformă automatizată de atac cibernetic pentru testarea eficacității sistemelor de securitate. Poate genera și lansa exploatări și atacuri reale, într-un mod sigur, similar cu acțiunile unui atacator.

Beneficiile platformei includ:

- Evaluarea întregii soluții de securitate și identificarea punctelor slabe.

- Oferirea unei perspective asupra modului în care un atacator ar vedea activele organizației.

- Permiterea echipelor să simuleze atacuri reale, într-un mod sigur, asupra sistemelor IT.

- Analiza în timp real a țintei atacului.

- Posibilitatea de a testa sistemele de apărare, a identifica punctele slabe și de a înlătura presupunerea că ești în siguranță.

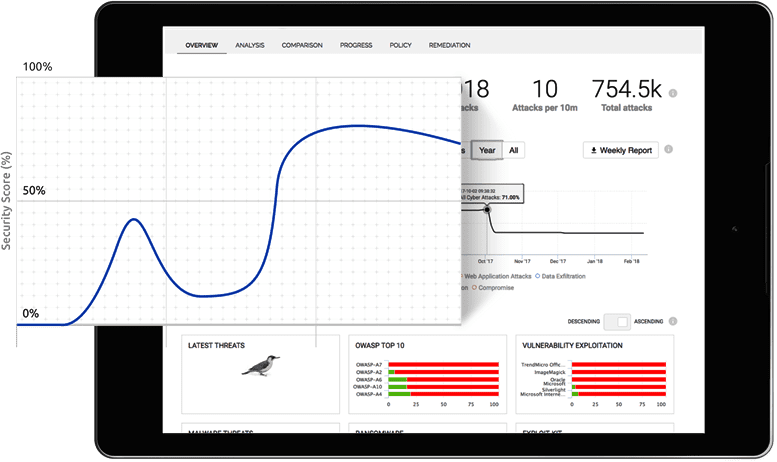

Picus

Picus este o soluție de securitate și gestionare a riscurilor care permite evaluarea, măsurarea și reducerea vulnerabilităților, ajutând organizația să anticipeze acțiunile infractorilor cibernetici. Cu un tablou de bord intuitiv, platforma de simulare a atacurilor Picus oferă atacuri reale pentru a testa sistemele de apărare și pentru a determina dacă oferă protecție adecvată.

Printre beneficii se numără:

- Bază de date extinsă de amenințări și măsuri de protecție corespunzătoare.

- Identificarea în timp real a straturilor de securitate slabe și puternice, permițând remedierea rapidă a deficiențelor de securitate.

- Optimizarea tehnologiilor complexe de securitate.

- Permiterea identificării rapide a vulnerabilităților și sugerarea unor măsuri de atenuare eficiente.

- Oferirea vizibilității în timp real asupra pregătirii organizației pentru atacuri și asupra capacității de a aborda punctele slabe.

Concluzie

Gestionarea riscurilor de securitate IT este o provocare. Sper că instrumentele prezentate mai sus te ajută să implementezi un sistem de control de top pentru a reduce expunerea la riscuri. Majoritatea instrumentelor oferă o perioadă de încercare gratuită, deci cel mai bine este să le testezi pentru a vedea cum funcționează și a alege varianta potrivită.