Reverse Engineering este procesul de analiză a unui produs sau a unui sistem pentru a înțelege designul, funcționarea internă și funcționalitatea acestuia.

Ingineria inversă este adesea folosită pentru a obține o mai bună înțelegere a unui produs sau a unui sistem pentru a-l îmbunătăți, pentru a crea produse sau sisteme concurente sau pentru a identifica și remedia defecte sau vulnerabilități.

Este utilizat în mod obișnuit în domenii precum dezvoltarea de software, producție și securitate. Cu toate acestea, inginerie inversă poate fi folosită și în scopuri rău intenționate, cum ar fi furtul de secrete comerciale sau crearea de produse contrafăcute. Din acest motiv, ingineria inversă este adesea reglementată de legile care guvernează proprietatea intelectuală și secretele comerciale.

Pentru a deveni competent în inginerie inversă, un profesionist în securitate ar trebui să aibă o înțelegere puternică a informaticii și a programării, precum și experiență cu instrumente și tehnici utilizate în mod obișnuit în inginerie inversă, cum ar fi dezasamblarea și depanatoarele.

Cuprins

Cum funcționează ingineria inversă?

Ingineria inversă este procesul de analiză a unui sistem pentru a înțelege componentele, funcțiile și operațiunile sale pentru a înțelege cum funcționează sau pentru a crea o copie sau o imitare a acestuia.

Ingineria inversă este un mecanism valoros pentru o varietate de scopuri, inclusiv înțelegerea funcționalității unui sistem, identificarea vulnerabilităților sau punctelor slabe ale sistemului, crearea de versiuni compatibile sau alternative ale sistemului și îmbunătățirea designului original.

Procesul de inginerie inversă implică de obicei dezasamblarea unui sistem sau dispozitiv pentru a înțelege componentele sale și modul în care acestea se potrivesc. Aceasta poate implica demontarea dispozitivelor fizice sau analiza codului și structurii sistemelor software.

Odată ce sistemul a fost dezasamblat, componentele individuale sunt studiate și analizate pentru a înțelege funcția lor și modul în care lucrează împreună pentru a permite întregului sistem să funcționeze.

Cu toate acestea, este important să respectați drepturile de proprietate intelectuală ale altora atunci când utilizați inginerie inversă și să o utilizați numai în scopuri legale și etice.

Scopul ingineriei inverse în securitate

Scopul ingineriei inverse în securitate este de a identifica și atenua potențialele vulnerabilități dintr-un produs sau sistem. Acest lucru se face de obicei prin examinarea designului, codului sau componentelor produsului sau sistemului pentru a înțelege cum funcționează și a identifica eventualele puncte slabe.

De exemplu, un cercetător în securitate poate folosi inginerie inversă pentru a studia proiectarea unei aplicații software pentru a identifica eventualele vulnerabilități care ar putea fi exploatate de atacatori. Aceasta ar putea implica examinarea codului aplicației, analizarea comunicațiilor din rețea sau studierea interacțiunilor sale cu alte sisteme sau componente.

Odată ce potențialele vulnerabilități au fost identificate, cercetătorul în securitate poate lucra pentru a dezvolta soluții pentru a atenua aceste vulnerabilități, cum ar fi corectarea codului aplicației sau implementarea unor măsuri de securitate suplimentare. Acest lucru poate ajuta la îmbunătățirea securității generale a produsului sau a sistemului și la protejarea de potențiale atacuri.

Pași în inginerie inversă

Inginerie inversă implică de obicei următorii pași:

Să începem cu cele mai bune instrumente de inginerie inversă.

Ghidra

Ghidra este o suită de instrumente de inginerie inversă software (SRE) gratuită și open source dezvoltată de Agenția Națională de Securitate (NSA). Este folosit pentru a dezasambla, decompila și analiza codul binar.

Ghidra a fost conceput pentru a fi un instrument SRE robust și scalabil și este utilizat atât de agențiile guvernamentale, cât și de comunitatea SRE mai largă. Acest instrument a fost pus la dispoziția publicului în 2019 și poate fi descărcat și utilizat gratuit.

Are o interfață ușor de utilizat și un design modular, care permite utilizatorilor să personalizeze instrumentul pentru a satisface nevoile lor specifice.

În plus, Ghidra include un decompilator care poate converti codul de asamblare într-un limbaj de nivel superior, cum ar fi C sau Java, ceea ce poate facilita înțelegerea funcționalității unui fișier binar.

Androguard

Androguard este un set de instrumente open-source pentru inversarea și analiza aplicațiilor Android. Este scris în Python și poate fi folosit pentru a analiza structura și comportamentul aplicațiilor Android.

Androguard include o varietate de instrumente pentru efectuarea diferitelor tipuri de analize, inclusiv dezasamblarea, decompilarea și deobscurcarea aplicațiilor Android. Poate fi folosit pentru a analiza codul unei aplicații, a extrage resursele acesteia și a identifica potențialele vulnerabilități.

Androguard este utilizat pe scară largă de către cercetători și profesioniști în securitate pentru a analiza securitatea aplicațiilor Android.

Oferă o varietate de caracteristici pentru inginerie inversă, inclusiv suport pentru mai multe formate de fișiere, capacitatea de a efectua analize statice și dinamice și integrarea cu alte instrumente precum IDA Pro și radare2.

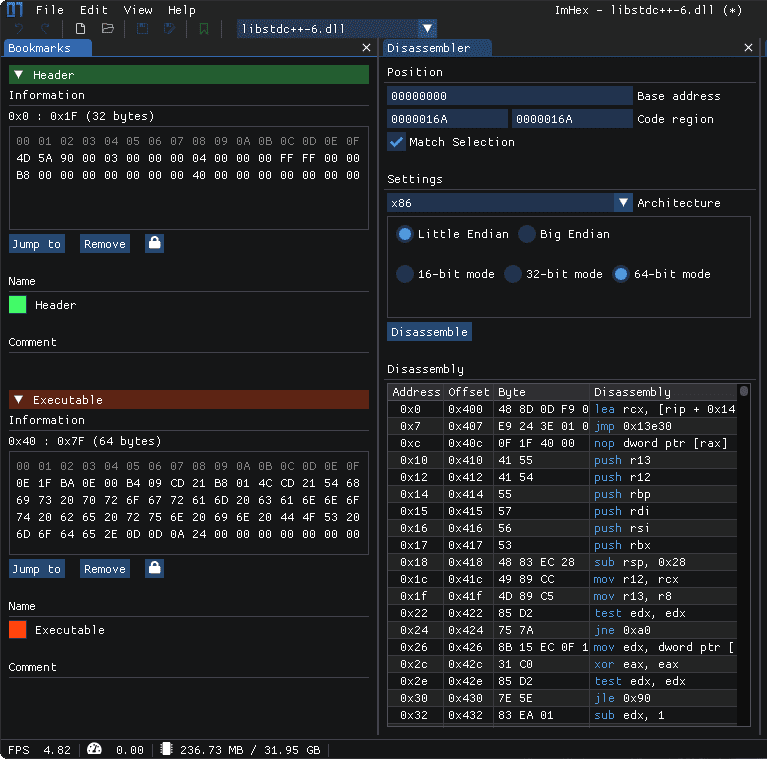

ImHex

ImHex este un editor hex, care este un tip de software care permite utilizatorilor să vizualizeze și să editeze datele binare brute ale unui fișier. Editorii hexadecimale sunt adesea folosiți de programatori, cercetători de securitate și alți utilizatori tehnici pentru a examina conținutul unui fișier la un nivel scăzut. Sunt utile în special pentru analiza fișierelor care sunt într-un format binar, cum ar fi executabile sau alte tipuri de cod compilat.

ImHex este un editor hexadecimal gratuit și open-source care este disponibil pentru Windows și Linux. Are o interfață ușor de utilizat și o varietate de caracteristici care îl fac ușor de utilizat.

Unele dintre caracteristicile cheie ale ImHex includ suport pentru fișiere mari, o funcție flexibilă de căutare și înlocuire și abilitatea de a compara fișiere unul lângă altul. ImHex permite, de asemenea, utilizatorilor să-și definească propriile tipuri de date, ceea ce poate fi util pentru examinarea anumitor tipuri de date dintr-un fișier.

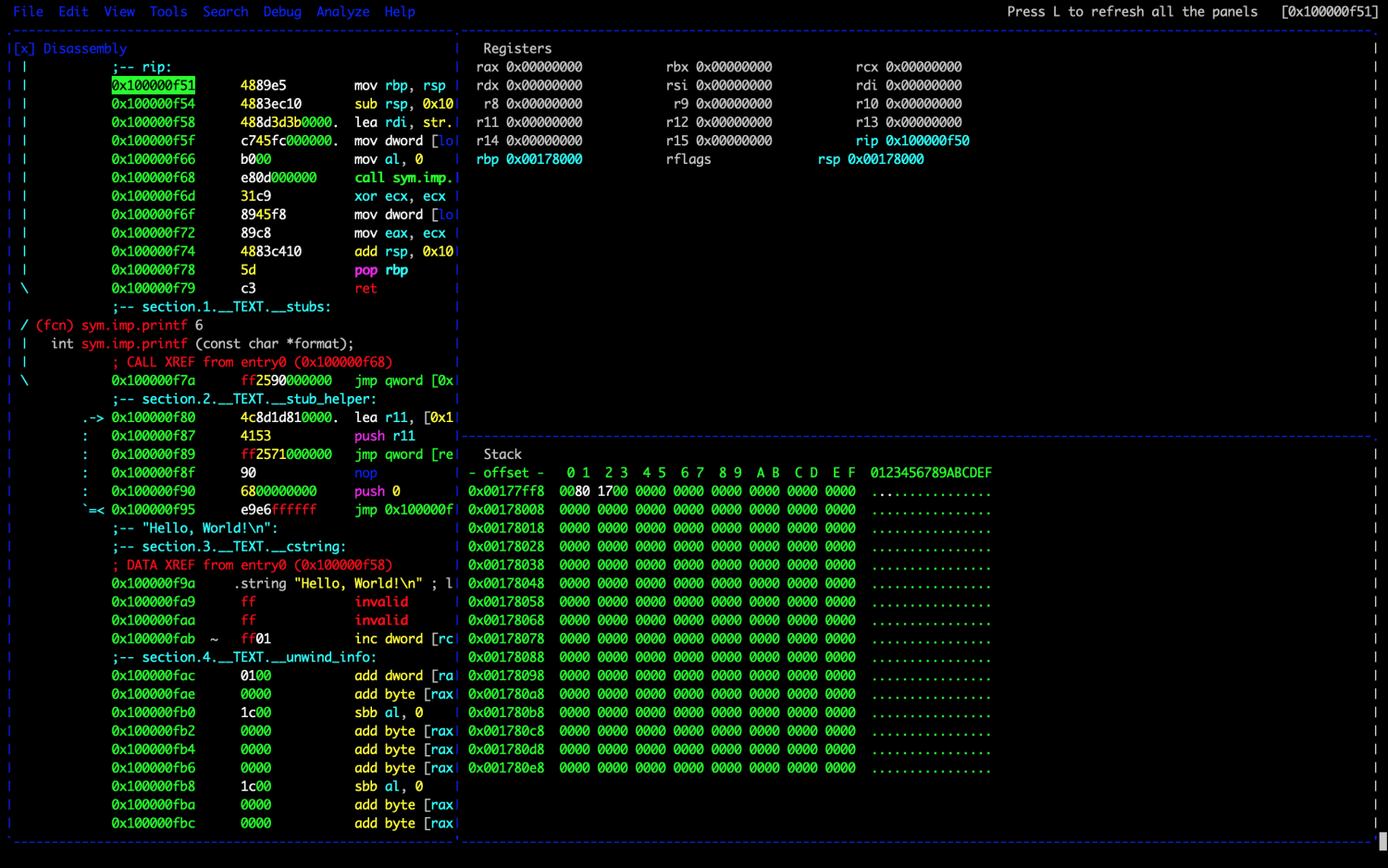

Radare2

Radare2 este un cadru de inginerie inversă open-source care este utilizat pentru dezasamblarea, analizarea și depanarea fișierelor binare. Este scris în C și este disponibil pentru o gamă largă de platforme, inclusiv Windows, Linux și macOS.

Acest instrument este utilizat pe scară largă de cercetătorii de securitate pentru o varietate de scopuri, inclusiv inginerie inversă, analiza vulnerabilităților și criminalistică. Are o interfață de linie de comandă și un motor puternic de scripting care permite utilizatorilor să automatizeze sarcini complexe și să extindă capacitățile instrumentului.

Radare2 include, de asemenea, un dezasamblator care poate fi folosit pentru a converti codul binar în instrucțiuni de asamblare care pot fi citite de om, facilitând înțelegerea funcționării interioare a unui fișier binar.

Oferă diverse caracteristici pentru inginerie inversă, inclusiv suport pentru mai multe arhitecturi și formate de fișiere, capacitatea de a efectua analize statice și dinamice și integrarea cu alte instrumente, cum ar fi depanatoarele și dezasamblarea.

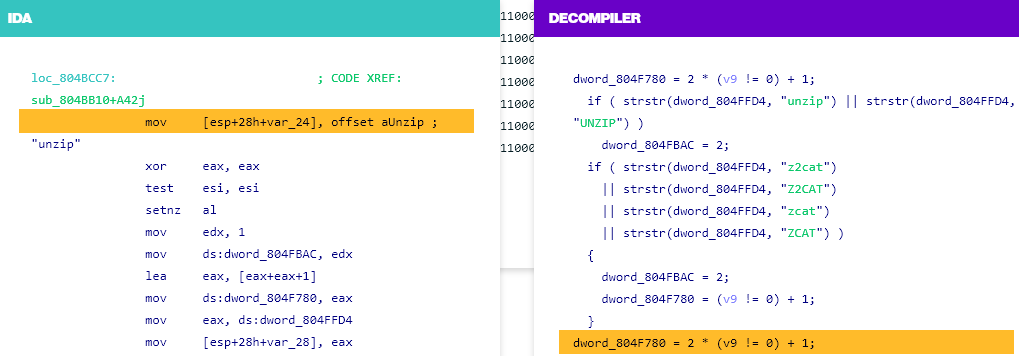

IDA Pro

IDA Pro (prescurtare de la Interactive Disassembler Pro) este un dezasamblator și depanator comercial care este folosit în mod obișnuit de cercetătorii de securitate pentru a analiza codul compilat. Poate fi folosit pentru a face inginerie inversă executabile și alte fișiere binare.

De asemenea, oferă o varietate de caracteristici pentru analiza statică și dinamică, inclusiv suport pentru mai multe arhitecturi și formate de fișiere, capacitatea de a crea și modifica dezasamblari și integrarea cu alte instrumente, cum ar fi depanatoarele și decompilerele.

IDA Pro acceptă compatibilitatea între platforme și oferă, de asemenea, o interfață grafică de utilizator, precum și un limbaj de scripting pentru automatizarea sarcinilor complexe. Este considerat unul dintre cele mai puternice și mai bogate funcții de dezasamblare disponibile, dar este cunoscut și pentru curba de învățare abruptă și prețul ridicat.

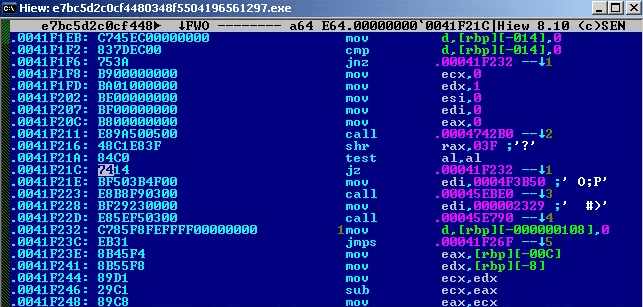

Hiew

Hiew este un vizualizator și un editor de fișiere binare pentru Microsoft Windows. Este un instrument popular printre dezvoltatorii de software și cercetătorii de securitate. Hiew permite utilizatorilor să vizualizeze și să editeze datele brute ale unui fișier binar, precum și să dezasamblați codul mașinii în limbaj de asamblare.

De asemenea, poate fi folosit pentru a căuta modele sau șiruri de caractere într-un fișier binar și pentru a compara două fișiere pentru diferențe. Hiew nu este open source și nu este disponibil gratuit, dar poate fi achiziționat de pe site-ul dezvoltatorului său.

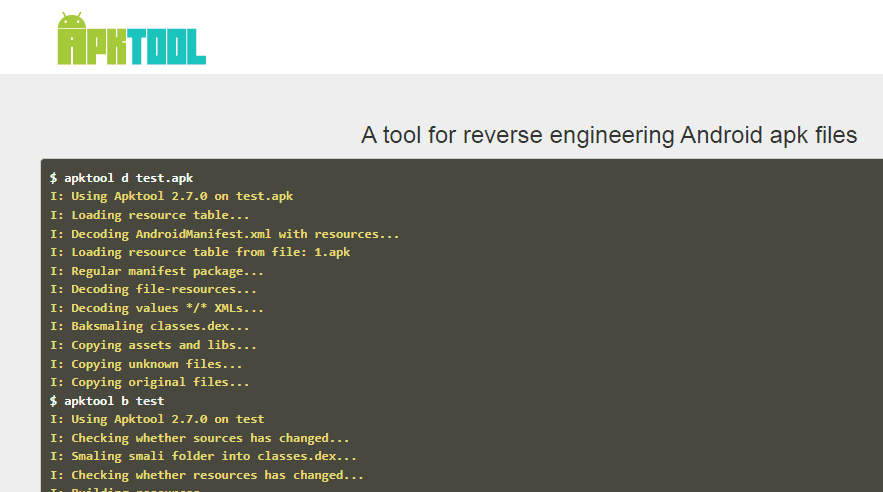

Apktool este un instrument gratuit și open-source pentru inginerie inversă a fișierelor apk Android. Este scris în Java și poate fi rulat pe orice platformă care acceptă Java. Apktool permite utilizatorilor să decodeze resursele dintr-un fișier apk și să reconstruiască aplicația cu unele modificări.

Este folosit în mod obișnuit de dezvoltatorii și modderii Android pentru a personaliza aplicațiile, precum și de cercetătorii de securitate pentru a efectua analize statice pe aplicațiile Android.

Poate decoda resursele într-un fișier apk și poate crea o reprezentare care poate fi citită de om a codului și conținutului aplicației.

Apktool poate fi folosit și pentru a efectua analize de securitate pe aplicațiile Android, deoarece permite utilizatorilor să inspecteze codul și resursele aplicației. Acest lucru permite utilizatorilor să modifice aspectul și comportamentul aplicației.

Cu toate acestea, este important ca utilizatorii să respecte drepturile de proprietate intelectuală ale dezvoltatorilor de aplicații și să utilizeze Apktool numai în scopuri legale și etice.

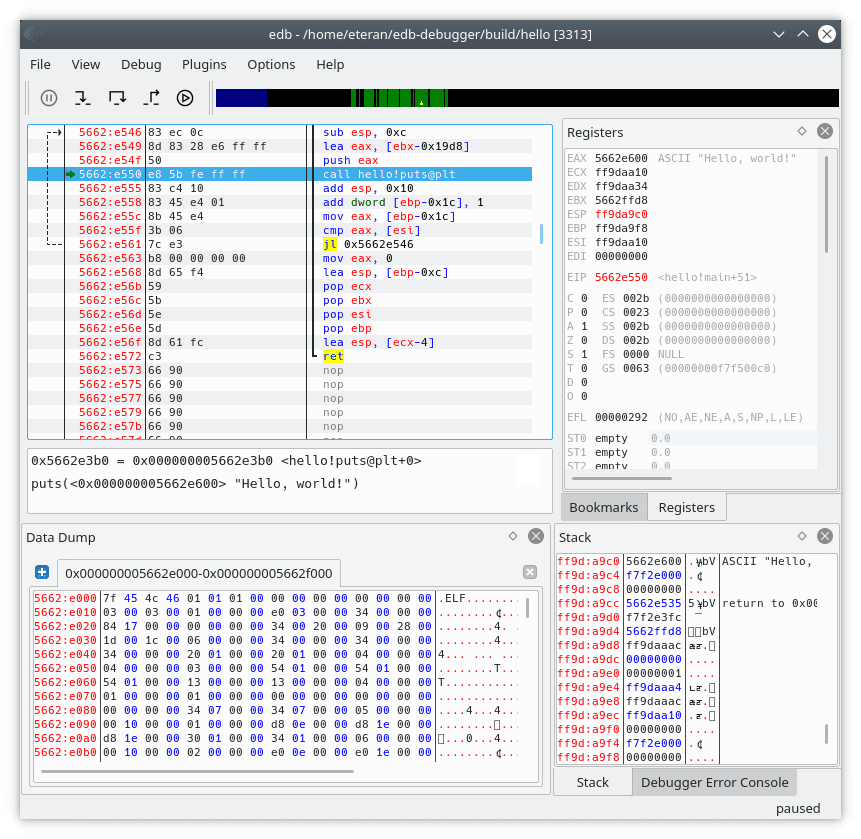

edb-debugger

EDB este un depanator gratuit și open-source pentru Linux, Windows și macOS. Este un instrument puternic care poate fi folosit pentru a analiza și depana o gamă largă de executabile, inclusiv fișiere de clasă ELF, PE, Mach-O și Java.

EDB include o varietate de caracteristici care îl fac un instrument valoros pentru dezvoltarea de software și inginerie inversă.

Una dintre caracteristicile cheie ale EDB este interfața sa ușor de utilizat, care o face ușor de utilizat chiar și pentru cei care sunt începători în depanare. Include o varietate de vederi, cum ar fi o vizualizare de dezasamblare, o hartă a memoriei și o vizualizare a registrului, care oferă informații detaliate despre starea programului care este depanat.

De asemenea, EDB permite utilizatorilor să seteze puncte de întrerupere, să treacă un singur pas prin cod și să inspecteze valorile variabilelor, facilitând analiza și depanarea programelor.

În plus, EDB include suport pentru o varietate de arhitecturi de procesoare și sisteme de operare, făcându-l un instrument versatil care poate fi utilizat pe o gamă largă de platforme.

Java Snoop

JavaSnoop este un instrument care permite utilizatorilor să modifice comportamentul aplicațiilor Java în timpul rulării. Este conceput pentru a fi utilizat pentru testarea și analiza de securitate și poate fi folosit pentru a identifica și exploata vulnerabilitățile din aplicațiile Java.

JavaSnoop funcționează atașându-se la un proces Java care rulează și injectând cod în acesta, permițând utilizatorului să modifice comportamentul aplicației din mers. Acest lucru poate fi util pentru identificarea și testarea securității aplicațiilor Java.

JavaSnoop este disponibil ca instrument autonom și ca plug-in pentru populara platformă de testare a securității aplicațiilor web Burp Suite. Este scris în Java și poate fi rulat pe orice platformă care acceptă Java, inclusiv Windows, Linux și macOS.

Unele dintre caracteristicile cheie ale JavaSnoop includ capacitatea de a intercepta și modifica apelurile de metodă, de a vizualiza și de a modifica valorile variabilelor și de a defini cârlige personalizate pentru automatizarea sarcinilor.

Concluzie

Ingineria inversă este o abilitate valoroasă pentru profesioniștii în securitate, deoarece le permite să înțeleagă designul, funcționarea internă și funcționalitatea unui produs sau sistem pentru a identifica și atenua potențialele vulnerabilități sau defecte.

Acest lucru poate fi deosebit de util pentru identificarea și atenuarea vulnerabilităților zero-day, care sunt vulnerabilități necunoscute producătorului sau dezvoltatorului și care nu au fost încă corectate.

Ingineria inversă poate fi o abilitate dificilă și complexă de stăpânit. Totuși, poate fi un instrument valoros pentru profesioniștii în securitate care doresc să identifice și să atenueze potențialele vulnerabilități în aplicațiile și sistemele software.

Ați putea fi, de asemenea, interesat să aflați despre cele mai bune analizoare NetFlow și instrumente de colectare pentru rețeaua dvs.