Pentru sistemul IT al companiei dvs., aveți nevoie de o dovadă concretă care să demonstreze că afacerea dvs. online este solidă împotriva diferitelor tipuri de atacuri cibernetice, în special a atacurilor cu forță brută.

Cuprins

Ce este un atac cu forță brută?

Un atac cu forță brută este unul dintre cele mai periculoase atacuri cibernetice pe care s-ar putea să nu ai niciun truc în a te confrunta! Un atac cu forță brută vizează inima site-ului dvs. web sau securitatea dispozitivului dvs., parola de conectare sau cheile de criptare. Folosește metoda de încercare și eroare continuă pentru a le explora în mod decisiv.

Modalitățile de atac cu forță brută sunt variate, în principal în:

- Atacuri hibride cu forță brută: încercarea sau trimiterea a mii de cuvinte așteptate și din dicționar, sau chiar cuvinte aleatorii.

- Atacurile inverse cu forță brută: încercarea de a obține cheia de derivare a parolei folosind cercetări exhaustive.

De ce avem nevoie de instrumente de testare a penetrației?

Atacatorii cu forță brută folosesc diverse instrumente pentru a atinge acest obiectiv. Puteți folosi aceste instrumente de atac cu forță brută pentru penetrare. Această testare se mai numește și „pentesting” sau „pen testing”.

Testul de penetrare este practica de a încerca să vă piratați propriile sisteme IT folosind aceleași moduri în care o fac hackerii. Acest lucru vă face capabil să identificați orice găuri de securitate.

Notă: următoarele instrumente pot genera multe solicitări pe care ar trebui să le faceți numai împotriva mediului de aplicație.

Gobuster

Gobuster este unul dintre cele mai puternice și rapide instrumente de forță brută care nu are nevoie de un timp de rulare. Utilizează un scanner de directoare programat prin limbajul Go; este mai rapid și mai flexibil decât scenariul interpretat.

Caracteristici

- Gobuster este cunoscut și pentru suportul său uimitor pentru concurență, care îi permite să gestioneze mai multe sarcini și extensii, păstrând viteza de procesare.

- Un instrument ușor fără GUI Java funcționează numai pe linia de comandă în multe platforme.

- Ajutor încorporat

Moduri

- dir – modul director clasic

- dns – modul subdomeniu DNS

- s3 – Enumerați gălețile S3 deschise și căutați listele de existență și găleți

- vhost – modul gazdă virtuală

Cu toate acestea, suferă de o singură greșeală, sărăcie pentru căutarea recursivă în directoare, ceea ce îi reduce eficiența pentru directoarele cu mai multe niveluri.

BruteX

BruteX este un excelent instrument all-in-one bazat pe shell de forță brută și open-source pentru toate nevoile dvs. de a atinge ținta.

- Porturi deschise

- Nume de utilizator

- Parole

Utilizează puterea de a trimite un număr mare de parole posibile în moduri sistematice.

Include multe servicii care s-au adunat din alte instrumente, cum ar fi Nmap, Hydra și enumerarea DNS. Acest lucru vă permite să scanați porturi deschise, să porniți FTP, SSH cu forță brută și să determinați automat serviciul de rulare al serverului țintă.

Dirsearch

Dirsearch este un instrument avansat de forță brută bazat pe o linie de comandă. Este un scaner de căi web AKA și poate directoare și fișiere cu forță brută în servere web.

Dirsearch a devenit recent parte a pachetelor oficiale Kali Linux, dar rulează și pe Windows, Linux și macOS. Este scris în Python pentru a fi ușor compatibil cu proiectele și scripturile existente.

De asemenea, este mult mai rapid decât instrumentul tradițional DIRB și conține multe mai multe funcții.

- Suport proxy

- Multithreading

- Randomizare utilizator-agent

- Suport pentru mai multe extensii

- Arena scannerului

- Solicitare amânare

Pentru scanarea recursivă, Dirsearch este câștigătorul. Se întoarce și se accesează cu crawlere, căutând orice directoare suplimentare. Pe lângă viteză și simplitate, este din cele mai bune camere de forță brută pentru fiecare pentester.

Callow

Callow este un instrument de conectare cu forță brută ușor de utilizat și personalizabil. Scris în python 3. Este conceput pentru a satisface nevoile și circumstanțele începătorilor.

S-au oferit experimente flexibile pentru utilizatori pentru gestionarea ușoară a erorilor, în special pentru începători să înțeleagă și să intuiască cu ușurință.

SSB

Secure Shell Bruteforcer (SSB) este unul dintre cele mai rapide și simple instrumente pentru serverele SSH cu forță brută.

Utilizarea shell-ului securizat al SSB vă oferă o interfață adecvată, spre deosebire de celelalte instrumente care sparg parola unui server SSH.

Thc-Hydra

Hidra este unul dintre cele mai faimoase instrumente pentru cracarea autentificărilor utilizate fie pe Linux, fie pe Windows/Cygwin. În plus, pentru Solaris, FreeBSD/OpenBSD, QNX (Blackberry 10) și macOS. Acceptă multe protocoale, cum ar fi AFP, HTTP-FORM-GET, HTTP-GET, HTTP-FORM-POST, HTTP-HEAD, HTTP-PROXY și multe altele.

Instalat implicit pe Kali Linux, Hydra a proiectat atât cu linia de comandă, cât și cu versiuni grafice. Poate sparge un singur nume sau o listă de nume de utilizator/parole prin metoda de forțare brută.

De asemenea, este paralelizat, instrumentul foarte rapid și flexibil care vă permite să încercați posibilitatea de acces neautorizat la sistemul dumneavoastră de la distanță.

Alte instrumente de hacker de conectare sunt folosite pentru aceeași funcție, dar numai Hydra acceptă multe protocoale diferite și conexiuni paralelizate.

Suita Burp

Burp Suite Professional este un set de instrumente esențial pentru testerii de securitate web și vine cu funcții rapide și de încredere. Și, de asemenea, poate automatiza sarcini de testare monotone. În plus, este proiectat de funcțiile de testare de securitate manuale și semi-automatizate ale experților. Mulți experți îl folosesc pentru a testa primele zece vulnerabilități ale OWASP.

Burp oferă multe caracteristici unice, de la creșterea acoperirii scanării până la personalizarea acesteia până la modul întunecat. Poate testa/scana aplicații web moderne bogate în funcții, JavaScript, API-uri de testare.

Este un instrument conceput cu adevărat pentru testarea serviciilor, nu pentru hacking, cum ar fi multe altele. Deci, înregistrează secvențe complexe de autentificare și scrie rapoarte pentru utilizarea directă și partajarea utilizatorilor finali.

De asemenea, are avantajul de a face teste de securitate a aplicațiilor în afara bandă (OAST) care atinge multe vulnerabilități invizibile pe care alții nu le pot. În plus, este primul care beneficiază de utilizarea PortSwigger Research, care te pune în fruntea curbei.

Patator

Patator este un instrument de forță brută pentru utilizare multifuncțională și flexibilă într-un design modular. Apare într-o frustrare reflexă folosind alte instrumente și scripturi de atacuri pentru a obține parole. Patator alege o nouă abordare pentru a nu repeta greșelile vechi.

Scris în Python, Patator este un instrument cu mai multe fire care dorește să servească testarea de penetrare într-un mod mai flexibil și mai de încredere decât strămoșii. Acceptă multe module, inclusiv următoarele.

- FTP

- SSH

- MySQL

- SMTP

- Telnet

- DNS

- SMB

- IMAP

- LDAP

- login

- Fișiere Zip

- Fișiere Java Keystore

Pydictor

Pydictor este un alt instrument puternic de hacking de dicționar. Când vine vorba de teste lungi și de rezistență a parolelor, poate uimi atât începătorii, cât și profesioniștii. Este un instrument pe care atacatorii nu îl pot distribui în arsenalul lor. În plus, are un surplus de funcții care vă permit să vă bucurați de o performanță puternică în orice situație de testare.

- Asistent permanent: vă permite să creați o listă de cuvinte generală, o listă de cuvinte de inginerie socială, o listă de cuvinte specială folosind conținutul web etc. În plus, conține un filtru pentru a vă ajuta să vă concentrați lista de cuvinte.

- Extrem de personalizat: puteți personaliza atributele listei de cuvinte în funcție de nevoile dvs. utilizând filtrul după lungime, modul leet și mai multe funcții.

- Flexibilitate și compatibilitate: este capabil să analizeze fișierul de configurare, cu capacitatea de a funcționa fără probleme fie pe Windows, Linux sau Mac.

Dicționare Pydictor

- Dicţionar numeric

- Dicţionar alfabetic

- Dicţionar alfabetic majuscule

- Numeric cuplat cu alfabetul majuscule

- Litere mari cuplate cu alfabetul minuscule

- Numerele cuplate cu alfabetul minuscule

- Combinând litere mari, minuscule și cifre

- Adăugarea capului static

- Dicţionar de manipulare Complexity Filter

Ncrack

Ncrack este un fel de instrument de spargere a rețelei cu performanță de mare viteză. Este conceput pentru companii pentru a le ajuta să-și testeze dispozitivele de rețea pentru parole slabe. Mulți profesioniști în securitate recomandă utilizarea Ncrack pentru auditarea securității rețelelor de sistem. A fost lansat ca instrument independent sau ca parte a Kali Linux.

Printr-o abordare modulară și un motor dinamic, Ncrack proiectat cu o linie de comandă își poate conforma comportamentul în funcție de feedback-ul rețelei. Și poate efectua auditări ample de încredere pentru multe gazde în același timp.

Caracteristicile Ncrack nu se limitează la o interfață flexibilă, ci asigură controlul complet al operațiunilor de rețea pentru utilizator. Acest lucru permite atacuri sofisticate uimitoare de forțare brută, interacțiunea de rulare și șabloane de sincronizare pentru a facilita utilizarea, cum ar fi Nmap.

Protocoalele acceptate includ SSH, RDP, FTP, Telnet, HTTP(S), WordPress, POP3(S), IMAP, CVS, SMB, VNC, SIP, Redis, PostgreSQL, MQTT, MySQL, MSSQL, MongoDB, Cassandra, WinRM, OWA și DICOM, care îl califică pentru o gamă largă de industrii.

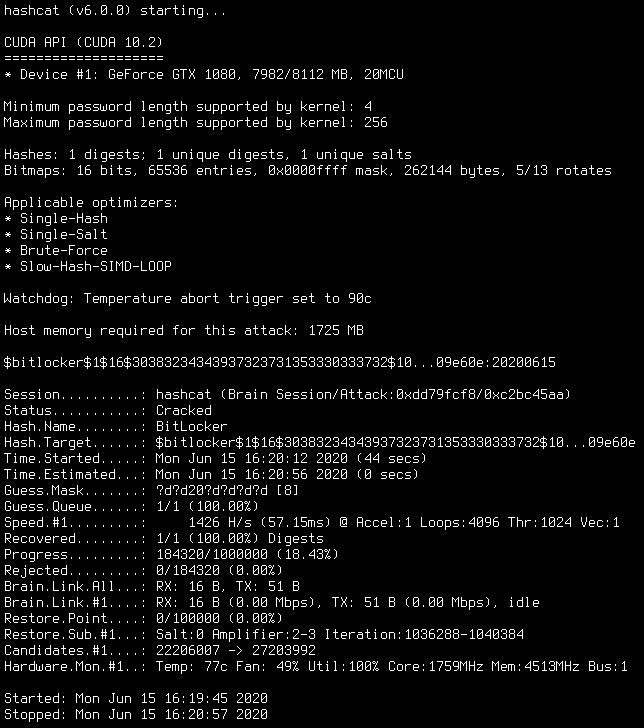

Hashcat

Hashcat este un instrument de recuperare a parolei. Poate funcționa pe Linux, OS X și Windows și poate suporta mulți algoritmi Hashcat acceptați de hashcat, cum ar fi formatele MD4, MD5, SHA-family, LM hash și Unix Crypt.

Hashcat a devenit binecunoscut datorită optimizărilor sale depind parțial de software-ul pe care l-a descoperit creatorul Hashcat.

Hashcat are două variante:

- Instrument de recuperare a parolei bazat pe CPU

- Instrument de recuperare a parolei bazat pe GPU

Instrumentul GPU poate sparge unele moșteniri hashcat într-un timp mai scurt decât instrumentul CPU (MD5, SHA1 și altele). Dar nu orice algoritm poate fi spart mai rapid de GPU-uri. Cu toate acestea, Hashcat a fost descris ca fiind cel mai rapid spartor de parole din lume.

Concluzie

După acest spectacol detaliat, aveți un arsenal variat de instrumente de înlocuit. Alegeți ceea ce vi se potrivește cel mai bine pentru fiecare situație și circumstanță cu care vă confruntați. Nu există niciun motiv să credem că nu există diversitate în alternative. În unele cazuri, cele mai simple instrumente sunt cele mai bune, iar în alte cazuri, opusul.

Apoi, explorați câteva dintre instrumentele de investigație criminalistică.