Recomandări Esențiale pentru Securizarea Serverului Samba

- Activați criptarea comunicațiilor SMB pentru a bloca accesul neautorizat și potențialele atacuri cibernetice. Folosiți Transport Layer Security (TLS) pentru a asigura comunicațiile serverului Samba pe Linux.

- Implementați controale de acces detaliate și permisiuni specifice pentru resursele partajate, folosind fișierul /etc/samba/smb.conf. Definiți reguli precise pentru acces, permisiuni și restricții, garantând că numai utilizatorii autorizați pot accesa datele.

- Asigurați-vă că folosiți parole complexe și unice pentru conturile de utilizator SMB pentru a crește nivelul de securitate. Actualizați periodic sistemul Linux și Samba pentru a elimina vulnerabilitățile și a preveni atacurile cibernetice. Evitați utilizarea protocolului SMBv1, care este depășit și nesigur.

- Configurați firewall-ul pentru a limita accesul la porturile SMB și luați în considerare segmentarea rețelei pentru a separa traficul SMB de rețelele nesigure. Analizați jurnalele Samba pentru a identifica activitățile suspecte și incidente de securitate. Reduceți la minim accesul pentru oaspeți și conexiunile anonime.

- Implementați restricții bazate pe gazdă pentru a controla accesul anumitor dispozitive și a bloca accesul celorlalte. Luați măsuri de securitate suplimentare pentru a vă proteja rețeaua și a securiza serverele Linux.

Protocolul SMB (Server Message Block) este fundamentul pentru partajarea fișierelor și imprimantelor în cadrul rețelelor. Cu toate acestea, setările implicite ale Samba pot crea vulnerabilități de securitate semnificative, expunând rețeaua la acces neautorizat și atacuri cibernetice.

Dacă dețineți un server Samba, este esențial să analizați cu atenție setările de configurare. Vă prezentăm 10 pași esențiali pentru a menține securitatea și integritatea serverului SMB.

1. Criptarea Traficului SMB

În mod normal, traficul SMB nu este criptat. Acest lucru poate fi verificat prin capturarea pachetelor de rețea cu instrumente precum tcpdump sau Wireshark. Este foarte important să criptați întregul trafic pentru a evita interceptarea și analiza datelor de către atacatori.

Se recomandă să configurați Transport Layer Security (TLS) pentru a cripta și securiza traficul serverului Samba pe Linux.

2. Controale Stricte de Acces și Permisiuni

Este necesar să aplicați controale stricte de acces și permisiuni, pentru a garanta că utilizatorii autorizați nu pot accesa resurse nepermise. Samba folosește fișierul de configurare /etc/samba/smb.conf pentru a defini regulile de acces și permisiunile.

Prin intermediul unei sintaxe specifice, puteți configura resursele partajate, utilizatorii sau grupurile care au permisiunea de a le accesa, precum și opțiunile de vizualizare, scriere sau citire a resurselor. Mai jos este un exemplu de sintaxă pentru declararea unei resurse și controlul accesului:

[nume_partajare]

comment= Exemplu Samba

path = /home/nume_utilizator/nume_partajare

browseable = yes

writable = yes

valid users = @nume_grup

În exemplul de mai sus, adăugăm o nouă locație de partajare cu o cale și restricționăm accesul la aceasta doar pentru un anumit grup. Există mai multe moduri de a configura controlul accesului. Pentru mai multe informații, consultați ghidul nostru detaliat despre cum să configurați un folder partajat în rețea pe Linux cu Samba.

3. Parole Puternice și Unice pentru Conturile SMB

Este o practică esențială de securitate să folosiți politici de parole puternice pentru conturile de utilizator SMB. În calitate de administrator de sistem, trebuie să încurajați toți utilizatorii să folosească parole complexe și unice.

Pentru a accelera procesul, puteți utiliza instrumente pentru a genera automat parole puternice. Alternativ, puteți impune rotirea regulată a parolelor, pentru a minimiza riscul de acces neautorizat și de scurgeri de date.

4. Actualizări Periodice pentru Linux și Samba

Cea mai simplă formă de apărare împotriva atacurilor cibernetice este să vă asigurați că folosiți versiuni actualizate de software. SMB-ul este o țintă atractivă pentru atacatori, fiind predispus la vulnerabilități.

Au existat multiple vulnerabilități critice SMB în trecut, care au dus la preluarea controlului asupra sistemului sau la pierderea de date confidențiale. Este important să mențineți atât sistemul de operare, cât și serviciile esențiale actualizate.

5. Evitarea Protocolului SMBv1

SMBv1 este un protocol nesigur. Când folosiți SMB, fie pe Windows, fie pe Linux, este recomandat să evitați utilizarea SMBv1 și să folosiți doar SMBv2 sau versiuni superioare. Pentru a dezactiva SMBv1, adăugați următoarea linie în fișierul de configurare:

min protocol = SMB2

Aceasta asigură că protocolul minim folosit va fi SMBv2.

6. Regulile Firewall pentru Porturile SMB

Configurați firewall-ul pentru a permite accesul la porturile SMB (139 și 445) numai din surse de încredere. Această măsură previne accesul neautorizat și reduce riscul de atacuri SMB din exterior.

De asemenea, luați în considerare instalarea unui sistem de detecție a intruziunilor (IDS) în combinație cu un firewall dedicat, pentru un control și o înregistrare îmbunătățită a traficului. Dacă nu sunteți sigur ce firewall să folosiți, puteți găsi unul potrivit în lista celor mai bune firewall-uri Linux gratuite.

7. Segmentarea Rețelei pentru Izolarea Traficului SMB

Segmentarea rețelei este metoda de a împărți o rețea într-o serie de subrețele, numite segmente de rețea. Scopul acestei segmentări este de a îmbunătăți securitatea, performanța și gestionarea rețelei.

Pentru a izola traficul SMB de rețelele nesigure, puteți crea un segment de rețea dedicat pentru traficul SMB și puteți configura reguli de firewall pentru a permite doar traficul SMB în interiorul segmentului respectiv. Acest lucru vă permite să gestionați și monitorizați traficul SMB într-un mod controlat.

Pe Linux, puteți folosi iptables sau un instrument similar pentru a configura regulile firewall și a controla fluxul de trafic între segmentele rețelei. Puteți crea reguli pentru a permite traficul SMB în interiorul segmentului, blocând restul traficului. În acest fel, traficul SMB va fi izolat de rețelele nesigure.

8. Monitorizarea Jurnalelor SMB pentru Activități Suspecte

Monitorizarea regulată a jurnalelor SMB este esențială pentru menținerea securității rețelei. Jurnalele SMB conțin informații despre accesul la fișiere, autentificările și alte evenimente. Analizând aceste jurnale, puteți identifica potențialele amenințări de securitate și le puteți combate.

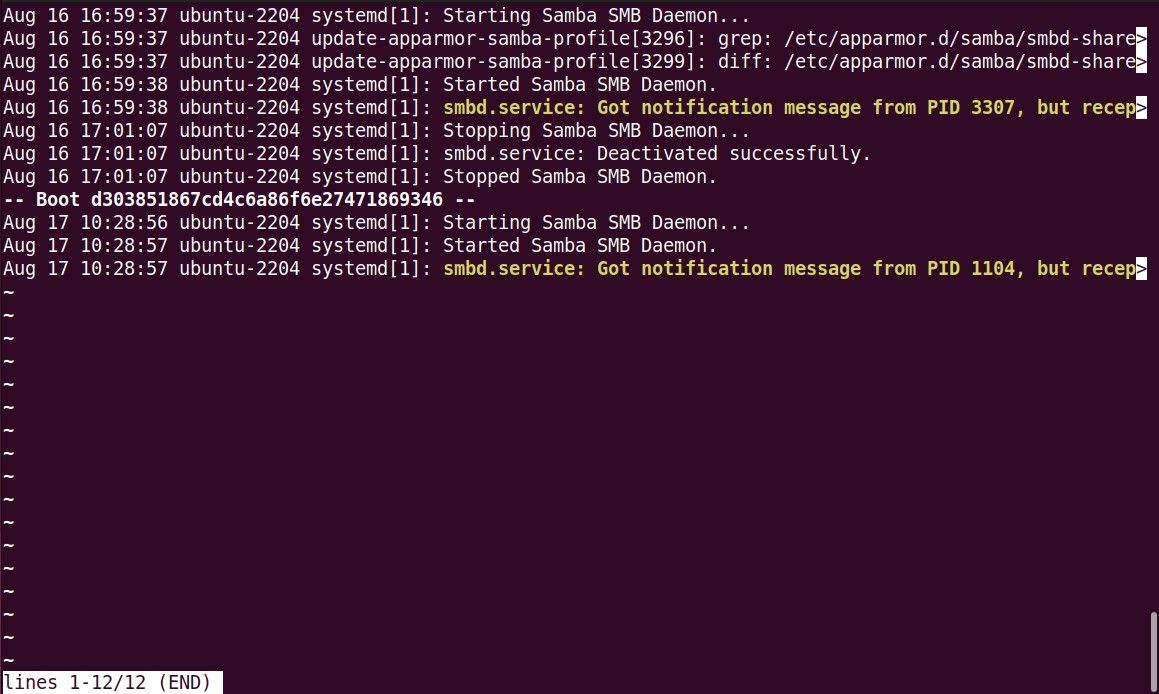

Pe Linux, puteți folosi comanda journalctl împreună cu comanda grep pentru a vizualiza și analiza jurnalele SMB.

journalctl -u smbd.service

Această comandă va afișa jurnalele unității smbd.service, responsabilă cu gestionarea traficului SMB. Puteți folosi opțiunea -f pentru a urmări jurnalele în timp real sau opțiunea -r pentru a vizualiza mai întâi cele mai recente înregistrări.

Pentru a căuta anumite evenimente sau modele în jurnale, combinați comanda journalctl cu grep. De exemplu, pentru a căuta încercări eșuate de autentificare, rulați:

journalctl -u smbd.service | grep -i "authentication failure"

Aceasta va afișa toate înregistrările din jurnal care conțin textul „eșec de autentificare”, permițându-vă să identificați rapid orice activitate suspectă sau încercări de atac de tip „brute-force”.

9. Limitarea Accesului pentru Oaspeți și Conexiunilor Anonime

Accesul pentru oaspeți permite utilizatorilor să se conecteze la serverul Samba fără a introduce un nume de utilizator sau o parolă, în timp ce conexiunile anonime le permit utilizatorilor să se conecteze fără a furniza detalii de autentificare.

Ambele opțiuni pot prezenta riscuri de securitate, dacă nu sunt gestionate corespunzător. Este recomandat să le dezactivați. Pentru a face acest lucru, adăugați sau modificați următoarele linii în secțiunea globală a fișierului smb.conf:

map to guest = never

restrict anonymous = 2

10. Implementarea Restricțiilor Bazate pe Gazdă

În mod normal, un server Samba expus este accesibil de orice gazdă (adresă IP) fără restricții. Scopul este să stabilească o conexiune, nu să acceseze resurse direct.

Pentru a permite accesul numai anumitor gazde și a bloca restul, folosiți opțiunile hosts allow și hosts deny. Iată sintaxa pentru a permite sau bloca gazde în fișierul de configurare:

hosts allow = 127.0.0.1 192.168.1.0/24

hosts deny = 0.0.0.0/0

Prin această configurație, serverul Samba refuză toate conexiunile, cu excepția celei locale și a rețelei 192.168.1.0/24. Aceasta este o metodă fundamentală pentru securizarea serverului și a serverului SSH.

Securizarea Serverului Samba Linux: Concluzii

Linux este o platformă excelentă pentru găzduirea serverelor. Însă, este necesar să gestionați serverele cu precauție și atenție, deoarece serverele Linux sunt ținte atractive pentru atacatori.

Este esențial să depuneți eforturi pentru a consolida rețeaua și a securiza serverele Linux. Pe lângă configurarea corectă a serverului Samba, există și alte măsuri de securitate pe care ar trebui să le luați pentru a proteja serverul Linux de atacuri.