Managementul poziției securității în cloud oferă un mijloc de a monitoriza în mod continuu mediul cloud, de a oferi vizibilitate și de a identifica și aborda vulnerabilitățile, în timp ce se anticipează riscurile potențiale.

Securizarea unui mediu cloud astăzi este dificilă din cauza naturii sale dinamice și a modului în care se conectează și se deconectează la sute de rețele și alte resurse. Lipsa unei vizibilități adecvate ar putea duce la configurații greșite neobservate și la alte defecte de securitate pe care atacatorii le pot exploata și obține acces neautorizat la infrastructură.

De obicei, configurațiile incorecte și nesigure măresc suprafața de atac, făcând mai ușor atacarea infractorilor. În cele din urmă, acest lucru duce la expunerea de informații sensibile sau confidențiale, amenzi de neconformitate și pierderi financiare și de reputație și alte riscuri.

În mod ideal, o implementare Cloud Security Posture Management (CSPM) asigură că securitatea mediului cloud se aliniază cu cele mai bune practici și stabilește reguli și așteptări.

Sursa: my.f5.com

Cuprins

Ce este Cloud Security Posture Management (CSPM)?

Cloud Security Posture Management (CSPM) este un set de instrumente și practici care permit organizațiilor să evalueze cloud-ul și să identifice și să rezolve configurările greșite, încălcările conformității și alte riscuri de securitate.

În timp ce unii furnizori de servicii cloud, cum ar fi Amazon AWS, Google Cloud, Microsoft și alții, au capabilități CSPM încorporate, organizațiile de pe alte platforme care nu oferă acestea ar trebui să ia în considerare instrumente terțe.

Soluțiile joacă un rol major în securitatea cloud prin identificarea, remedierea sau alertarea echipelor IT cu privire la configurări greșite de securitate, riscuri, neconformitate și alte vulnerabilități. Unele instrumente asigură detectarea automată și remedierea defectelor.

Pe lângă detectarea și atenuarea riscurilor, un instrument CSPM oferă monitorizare continuă și vizibilitate asupra poziției de securitate cloud a organizației. În plus, unele instrumente oferă recomandări pentru întărirea securității.

De ce este important managementul posturii de securitate în cloud?

Având în vedere că cloud-ul cuprinde o gamă largă de tehnologii și componente diferite, devine dificil pentru organizații să țină evidența tuturor, mai ales dacă nu au instrumentele potrivite.

Orice organizație care utilizează servicii cloud ar trebui să ia în considerare utilizarea unui instrument CSPM. În special, acest lucru este esențial pentru organizațiile cu sarcini critice de lucru, în industrii foarte reglementate și pentru cele cu mai multe conturi de servicii cloud.

Beneficiile utilizării CSPM includ:

- Efectuarea scanării continue și determinarea posturii de securitate în timp real.

- Permite unei organizații să obțină vizibilitate continuă în întreaga infrastructură cloud.

- Detectarea automată și remedierea erorilor de configurare și a problemelor de conformitate

- Efectuarea de benchmarking și audituri de conformitate pentru a se asigura că organizația urmează cele mai bune practici.

În ciuda flexibilității și productivității pe care le oferă infrastructura cloud, aceasta suferă de o gamă largă de provocări de securitate, mai ales atunci când configurarea greșită și alte practici proaste măresc suprafața de atac. Pentru a aborda acestea, organizațiile ar trebui să implementeze instrumente CSPM pentru a oferi vizibilitate și pentru a identifica și remedia riscurile.

Un instrument tipic CSPM va monitoriza continuu infrastructura cloud și va genera o alertă ori de câte ori detectează o problemă. În funcție de problemă, instrumentul poate remedia riscul în mod automat.

În caz contrar, o alertă promptă permite, de asemenea, securității, dezvoltatorilor sau altor echipe să remedieze problema în timp util. În plus, un CSPM permite organizațiilor să identifice și să abordeze orice decalaj care ar putea exista între starea prezentă și cea dorită a mediului lor cloud.

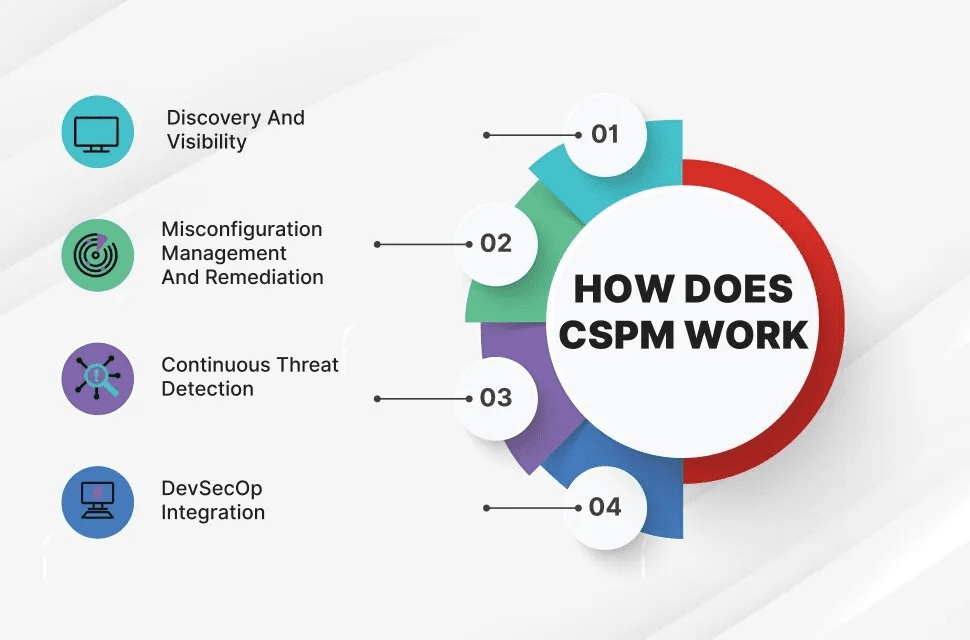

Cum funcționează CSPM?

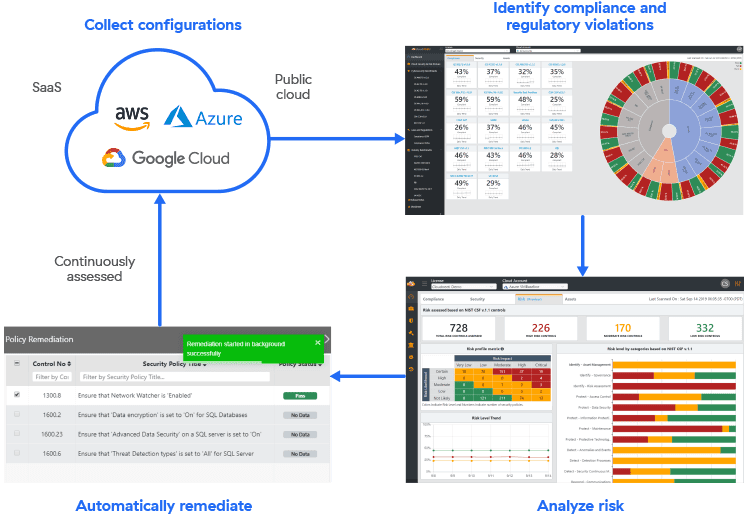

O soluție CSPM oferă monitorizarea și vizualizarea continuă a infrastructurii cloud pentru a permite descoperirea și clasificarea diferitelor componente cloud și pentru a evalua riscurile existente și potențiale.

Majoritatea instrumentelor compară politicile și configurațiile active cu o linie de referință stabilită pentru a identifica deviațiile și riscurile. În plus, unele soluții CSPM bazate pe reguli funcționează conform regulilor stabilite.

Pe de altă parte, unele soluții folosesc învățarea automată pentru a detecta schimbările în tehnologii și comportamentul utilizatorilor și apoi ajusta modul în care se compară.

Un CSPM tipic are următoarele funcții principale:

- Monitorizați continuu mediul și serviciile cloud și oferiți vizibilitate completă a componentelor și configurațiilor.

- Comparați configurațiile și politicile cloud cu un set de linii directoare acceptabile.

- Detectați configurațiile greșite și modificările politicii.

- Identificați amenințările existente, noi și potențiale.

- Corectați configurațiile greșite pe baza regulilor prefabricate și a standardelor din industrie. Acest lucru ajută la reducerea riscurilor datorate erorilor umane care ar putea duce la configurații incorecte.

Sursa: fortinet.com

Sursa: fortinet.com

Deși CSPM ajută la abordarea unei game largi de probleme de configurare greșită și de conformitate, acestea pot diferi în ceea ce privește modul în care funcționează. Unele acceptă remedierea automată în timp real.

Cu toate acestea, remedierea automată poate diferi de la un instrument la altul. Altele acceptă automatizarea personalizată. În plus, unele sunt specifice anumitor medii cloud, cum ar fi Azure, AWS sau alt serviciu.

Unele soluții CSPM oferă monitorizare automată și continuă, vizibilitate, detectarea amenințărilor și remedierea. În funcție de soluție, poate rezolva automat riscurile, poate trimite alerte și poate face recomandări și alte funcții.

Ce este o configurație greșită de securitate și de ce apare?

Configurarea greșită a securității are loc atunci când controalele de securitate sunt configurate greșit sau sunt lăsate nesigure, cum ar fi setările implicite. Acest lucru creează vulnerabilități, lacune de securitate și erori care lasă rețelele, sistemele și datele expuse și expuse riscului de diferite atacuri cibernetice.

Configurațiile greșite apar în principal din cauza unei erori umane atunci când echipele nu reușesc să implementeze setările de securitate corect sau deloc.

Practicile proaste tipice includ utilizarea setărilor implicite, documentația slabă sau inexistentă a modificărilor de configurare, acordarea de permisiuni excesive sau riscante, setări incorecte de către furnizorul de servicii și multe altele.

De asemenea, apare din cauza activării funcțiilor, conturilor, porturilor, serviciilor și altor componente inutile care măresc suprafața de atac.

Alte motive pentru care apar configurații greșite includ următoarele:

- Afișarea informațiilor sensibile despre mesajele de eroare

- Slab, slab sau lipsă de criptare

- Instrumente de securitate configurate greșit, platforme, directoare și fișiere neprotejate.

- Configurații hardware greșite, cum ar fi utilizarea adresei IP implicite, acreditările hardware și software și setările.

Cum să implementați CSPM în organizația dvs.?

Un CSPM vă permite să vă evaluați continuu mediul cloud și să identificați și să abordați lacunele de securitate. Cu toate acestea, implementarea unei soluții CSPM eficace necesită planificare, strategie și timp adecvate. Datorită diferitelor medii și obiective cloud, procesul poate diferi de la o organizație la alta.

Pe lângă alegerea corectă a instrumentului, echipele ar trebui să urmeze cele mai bune practici atunci când implementează soluția. Și sunt mai mulți factori de luat în considerare.

La fel ca orice alt angajament financiar, echipele de securitate trebuie să definească obiectivele CSPM pe lângă obținerea avizului conducerii superioare. După aceea, ar trebui să facă următorii pași.

- Definiți obiectivele, cum ar fi riscurile pe care doriți să le detectați și să le rezolvați. În plus, identificați și implicați echipele relevante pentru a supraveghea implementarea.

- Identificați soluția CSPM potrivită și utilizați regulile preconfigurate sau personalizate pentru a detecta configurațiile greșite și alte vulnerabilități.

- Stabiliți cum să evaluați sau să evaluați mediile cloud.

- Scanați-vă în mod continuu mediul cloud și activele pentru a identifica și aborda riscurile de securitate, inclusiv cele pe care le pot introduce schimbările în mediul cloud.

- Evaluați rezultatele și stabiliți zonele critice pentru a prioritiza remedierea. Unele instrumente pot ajuta la evaluarea severității riscurilor pe care le detectează și la prioritizarea celor care trebuie rezolvate mai întâi.

- Rezolvați automat sau manual riscurile detectate. De asemenea, puteți configura instrumentul pentru a notifica echipele relevante să ia măsuri.

- Repetați în mod regulat procesul și ajustați-l pentru a aborda schimbările care ar fi putut avea loc în mediile cloud în continuă evoluție.

Este posibil ca majoritatea organizațiilor să nu cunoască numărul și tipurile resurselor lor cloud, cele care rulează și cum sunt configurațiile lor. În cele mai multe cazuri, lipsa vizibilității în mediul lor cloud poate duce la rularea diferitelor servicii cu mai multe configurări greșite.

Un instrument tipic CSPM scanează continuu mediul cloud pentru a oferi vizibilitate asupra poziției de securitate. În timp ce face acest lucru, descoperă activele, serviciile și alte resurse cloud în timp ce evaluează securitatea verificând configurațiile greșite și alte vulnerabilități.

În general, instrumentul vizualizează activele și ajută organizațiile să descopere și să înțeleagă interconexiunile de rețea, serviciile, sarcinile de lucru, căile către date și alte resurse. Acest lucru permite echipelor să identifice configurațiile greșite, vulnerabilitățile de securitate, activele neutilizate și serviciile, precum și să verifice integritatea sistemelor hardware sau software instalate recent etc.

De exemplu, instrumentul CSPM descoperă activele cloud, cum ar fi mașinile virtuale, compartimentele Amazon S3 și alte resurse. Apoi oferă vizibilitatea mediului cloud, inclusiv activele, configurațiile de securitate, conformitatea și riscurile acestuia. De asemenea, vizibilitatea permite echipelor să găsească și să abordeze punctele moarte.

Sursa: zscaler.com

Sursa: zscaler.com

Provocări ale managementului posturii de securitate în cloud

Deși instrumentele CAPM oferă mai multe beneficii de securitate, ele au și diverse dezavantaje. Acestea includ:

- Unele instrumente CSPM fără caracteristici de scanare a vulnerabilităților se bazează pe alte soluții. Și acest lucru poate complica implementarea și răspunsul.

- Lipsa competențelor adecvate pentru implementarea și menținerea soluției CSPM.

- Remedierea automată poate duce la probleme. În general, rezolvarea automată a problemelor este mai rapidă și mai eficientă dacă este făcută corect. Cu toate acestea, unele probleme pot necesita intervenție manuală.

- În practică, majoritatea instrumentelor CSPM nu opresc în mod proactiv atacurile ransomware, malware și alte atacuri. Atenuarea unui atac poate dura câteva ore, ceea ce ar putea însemna mai multe daune. În plus, este posibil ca instrumentul să nu detecteze amenințările care se propagă lateral în mediul cloud.

- Unele funcții CSPM sunt de obicei disponibile ca produse ale furnizorului de servicii cloud sau caracteristici ale altor instrumente bazate pe cloud, cum ar fi platforma de protecție a sarcinii de lucru în cloud (CWPP) și Cloud Access Security Broker (CASB). Din păcate, aceste instrumente bazate pe cloud nu oferă securitate la nivel local.

Resurse de învățare

Mai jos sunt câteva cursuri și cărți care vă vor ajuta să înțelegeți mai multe despre managementul securității în cloud și alte practici

#1. Punct de verificare Jump Start: CloudGuard Posture Management: Udemy

Check Point Jump Start: CloudGuard Posture Management este un curs online gratuit, simplu și informativ oferit de Udemy. Aveți nevoie doar de aceleași abilități de bază de calculator pentru a înțelege CSPM.

#2. Securitatea containerelor și securitatea în cloud folosind AQUA – Udemy

Cursul Container Security & Cloud Security utilizând AQUA vă va ajuta să aflați despre imaginile containerelor, securitatea acestora și cum să le scanați cu soluțiile de securitate Aqua.

Veți învăța, de asemenea, cum să detectați configurațiile greșite într-o platformă AWS, despre gestionarea securității în cloud și cum să o implementați folosind soluția Aqua.

#3. Cloud Security Posture Management Ghid complet de autoevaluare

Cartea vă îndrumă cu privire la modul în care să vă evaluați postura de securitate, să vizualizați resursele cloud și să determinați cine le folosește. De asemenea, vine cu instrumente digitale care vă permit să evaluați măsurile de securitate, politicile și alte soluții existente.

În plus, veți analiza atacurile și provocările trecute prin care trece organizația dvs. pentru a proteja sarcinile de lucru. În plus, veți evalua cât de sigure sunt aplicațiile și datele dvs., cine are acces la ele și cine este autorizat să întreprindă anumite acțiuni.

Ghidul de autoevaluare CSPM vă va ajuta să vă stabiliți provocările CSPM și cum să le depășiți și să vă protejați mediul cloud.

#4. Arhitectura de referință tehnică de securitate în cloud

Cartea oferă arhitectura de referință recomandată de CISA, OBD și alte agenții de securitate.

Acesta arată că organizațiile și agențiile care își migrează sarcinile de lucru în cloud ar trebui să își protejeze colectarea și raportarea datelor folosind diverse instrumente, inclusiv CSPM.

Cuvinte finale

Infrastructura cloud se schimbă continuu, iar organizațiile fără vizibilitate adecvată își pot expune mediul la atacuri. Ca atare, este esențial să auditați în mod regulat setările de securitate, configurațiile și controalele pentru a asigura conformitatea, chiar și după adăugarea unei noi componente. Echipele ar trebui apoi să abordeze orice deviere în configurație cât mai curând posibil.

O modalitate de a realiza acest lucru este utilizarea unei soluții fiabile de management al securității în cloud. Instrumentul oferă vizibilitate care permite organizațiilor să-și protejeze activele cloud împotriva neconformității și a configurărilor greșite, cum ar fi actualizări de securitate învechite, permisiuni incorecte, date necriptate, chei de criptare expirate etc.

Apoi, verificați cum să găsiți vulnerabilitățile serverului web cu scanerul Nikto.