Abordarea riscurilor de securitate în cloud cu BYOE

Unul dintre argumentele principale împotriva utilizării cloud computing este legat de securitate. Însă, abordarea „Bring Your Own Encryption” (BYOE) oferă o soluție solidă pentru protejarea informațiilor stocate în cloud. Să explorăm cum funcționează.

În cloud computing, proprietarul datelor nu are un control direct asupra acestora, fiind nevoit să se bazeze pe furnizorul de servicii cloud pentru a le asigura protecția împotriva accesului neautorizat. Criptarea datelor este, în general, considerată cea mai eficientă metodă de securizare a informațiilor din cloud.

Totuși, criptarea prezintă o provocare: deși previne accesul neautorizat, poate complica și utilizarea datelor de către utilizatorii legitimi.

Să presupunem că o companie stochează datele criptate pe infrastructura unui furnizor de servicii cloud (CSP). Aceasta necesită o metodă eficientă de decriptare, care să nu îngreuneze utilizarea datelor sau a aplicațiilor și să nu afecteze negativ experiența utilizatorilor.

Mulți furnizori de servicii cloud oferă clienților opțiunea de a menține datele criptate, furnizând instrumente care permit o decriptare transparentă pentru utilizatorii autorizați.

Cu toate acestea, orice sistem de criptare robust necesită chei de criptare. Atunci când criptarea este realizată de același CSP care deține datele, și cheile de criptare sunt gestionate tot de acesta.

Astfel, ca utilizator al serviciilor unui CSP, nu poți avea control complet asupra datelor, deoarece nu ai garanția că CSP-ul va asigura securitatea cheilor de criptare. O eventuală scurgere a acestor chei ar putea expune datele la riscul accesului neautorizat.

De ce este necesar BYOE?

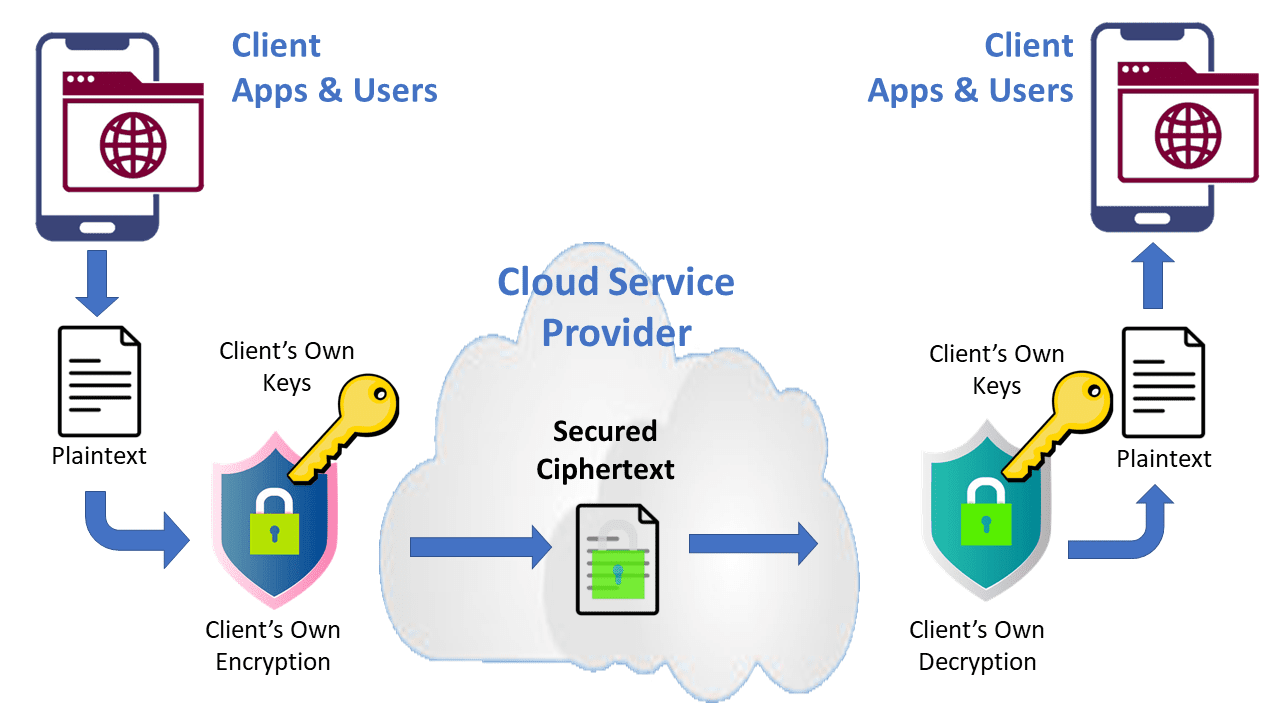

BYOE (Bring Your Own Encryption) sau BYOK (Bring Your Own Keys) este un model de securitate adaptat special pentru cloud, care permite clienților să utilizeze propriile instrumente de criptare și să-și gestioneze propriile chei de criptare. Deși acești termeni sunt relativ noi, este posibil ca diferite companii să le atribuie semnificații ușor diferite.

În esență, BYOE permite clienților unui CSP să implementeze o instanță virtualizată a propriului software de criptare, alături de aplicația găzduită în cloud.

Aplicația este configurată astfel încât toate informațiile să fie procesate de acest software de criptare. Acesta criptează datele și le stochează sub formă de text cifrat în spațiul fizic de stocare al furnizorului de servicii cloud.

Un avantaj major al BYOE este că permite companiilor să beneficieze de avantajele serviciilor cloud pentru găzduirea datelor și a aplicațiilor, respectând în același timp cerințele de confidențialitate impuse de autoritățile de reglementare, chiar și în medii cu mai mulți utilizatori.

Această metodă permite companiilor să utilizeze tehnologia de criptare care se potrivește cel mai bine nevoilor lor, indiferent de infrastructura IT a furnizorului de servicii cloud.

Beneficiile oferite de BYOE

Principalele avantaje ale utilizării BYOE includ:

- Nivel sporit de securitate pentru datele găzduite pe infrastructuri terțe.

- Control total asupra procesului de criptare, inclusiv alegerea algoritmului și a cheilor.

- Monitorizare și control îmbunătățit al accesului la date.

- Criptare și decriptare transparentă, care nu afectează experiența de utilizare.

- Posibilitatea de a consolida securitatea prin intermediul modulelor de securitate hardware.

Este important de înțeles că simpla criptare a datelor nu este suficientă pentru a asigura securitatea completă. Nivelul de securitate al datelor criptate este direct proporțional cu securitatea cheilor folosite pentru decriptare. Dacă cheile sunt compromise, datele vor fi expuse, indiferent de nivelul de criptare.

BYOE este o modalitate de a elimina riscul ca securitatea cheilor de criptare să fie lăsată la discreția unui terț, adică a CSP-ului.

BYOE reprezintă o măsură suplimentară de protecție a datelor, care poate preveni o eventuală breșă de securitate. Chiar dacă cheile de criptare ale CSP-ului sunt compromise, datele tale rămân protejate.

Cum funcționează BYOE?

Implementarea unui sistem de securitate BYOE implică oferirea de către CSP a posibilității ca clienții să folosească propriii algoritmi și chei de criptare.

Pentru a implementa acest mecanism fără a afecta experiența utilizatorului, trebuie să instalezi o instanță virtualizată a software-ului de criptare alături de aplicațiile găzduite pe CSP.

Aplicațiile de nivel enterprise dintr-un sistem BYOE trebuie configurate astfel încât toate datele să fie procesate prin intermediul software-ului de criptare.

Acest software acționează ca un proxy între partea frontală și cea din spate a aplicațiilor, asigurând că datele nu sunt niciodată stocate sau mutate în formă necriptată.

Trebuie să te asiguri că backend-ul aplicațiilor stochează o versiune criptată a datelor în sistemul de stocare al CSP-ului.

BYOE vs. criptare nativă

Arhitecturile care utilizează BYOE oferă o încredere mai mare în protecția datelor comparativ cu soluțiile de criptare oferite de CSP. Acest lucru este posibil datorită unei arhitecturi care protejează atât bazele de date structurate, cât și fișierele nestructurate sau cantitățile mari de date.

Prin intermediul unor extensii, cele mai bune soluții BYOE permit utilizarea datelor chiar și în timpul operațiunilor de criptare și decriptare. Mai mult, monitorizarea și înregistrarea accesului la date prin BYOE oferă posibilitatea de a detecta și preveni amenințările.

Există soluții BYOE care oferă, ca avantaj suplimentar, criptare AES de înaltă performanță, optimizată prin accelerare hardware și politici detaliate de control al accesului.

Astfel, se poate stabili exact cine are acces la date, în ce momente și prin ce procese, fără a mai fi necesare instrumente specifice de monitorizare.

Gestionarea cheilor

Pe lângă utilizarea propriului modul de criptare, ai nevoie și de software specializat pentru gestionarea cheilor de criptare (EKM).

Acesta permite administratorilor IT și de securitate să gestioneze accesul la chei, facilitând stocarea lor sigură și protejându-le de accesul terților.

Există mai multe tipuri de chei de criptare, în funcție de tipul de date. Un software EKM eficient trebuie să fie capabil să gestioneze toate aceste tipuri.

O gestionare flexibilă și eficientă a cheilor de criptare este esențială atunci când companiile combină sisteme cloud cu sisteme on-premise și virtuale.

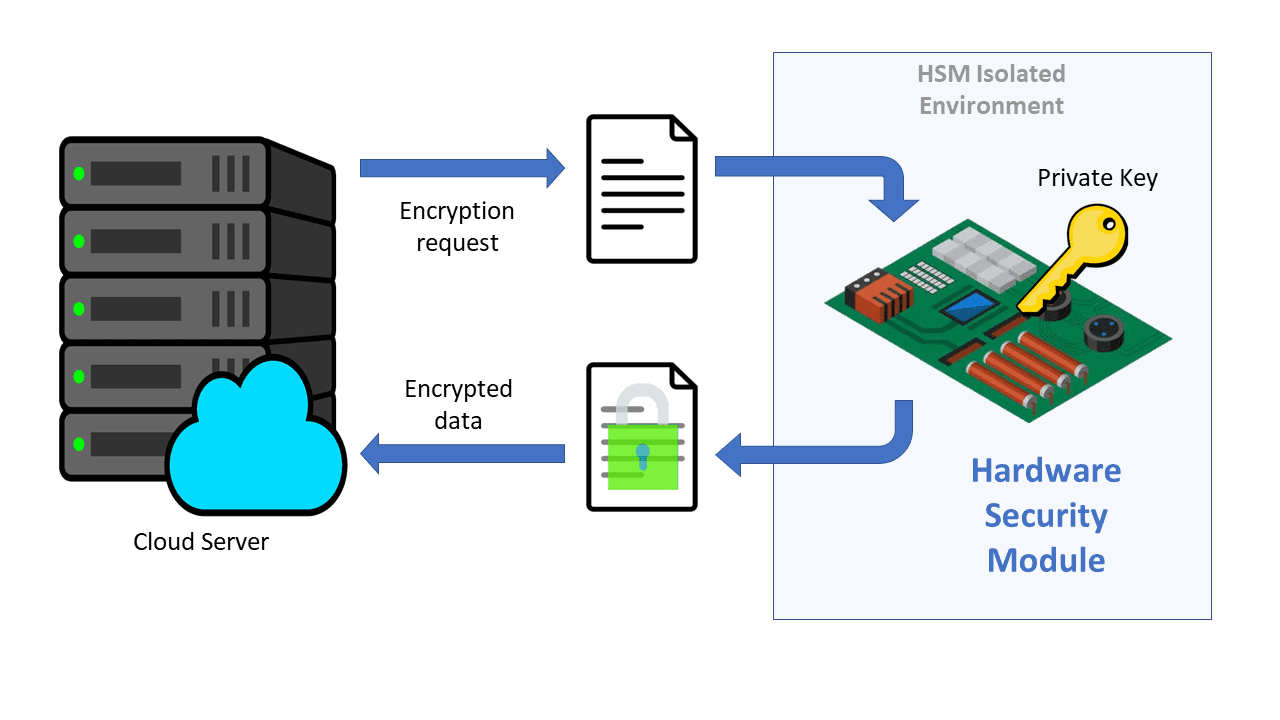

Consolidarea BYOE cu un HSM

Un modul de securitate hardware (HSM) este un dispozitiv fizic conceput pentru a efectua operațiuni criptografice rapid și sigur. Operațiunile includ criptarea, gestionarea cheilor, decriptarea și autentificarea.

HSM-urile sunt proiectate pentru fiabilitate și siguranță maximă, fiind ideale pentru protejarea datelor sensibile. Ele pot fi implementate ca plăci PCI Express, dispozitive independente cu interfețe de rețea sau dispozitive USB externe.

Au propriile sisteme de operare, special create pentru a maximiza securitatea, iar accesul la rețea este protejat de un firewall.

Atunci când se utilizează un HSM în combinație cu BYOE, HSM preia rolul de proxy între aplicații și sistemele de stocare ale CSP-ului, ocupându-se de toate operațiunile criptografice.

Folosind HSM pentru sarcinile de criptare, te asiguri că acestea nu vor afecta performanța aplicațiilor. În plus, se reduce riscul ca utilizatorii neautorizați să intervină în gestionarea cheilor sau a algoritmilor de criptare.

Alegerea standardelor potrivite

Atunci când adopți un sistem de securitate BYOE, este important să analizezi ce oferă CSP-ul tău. Pentru ca datele să fie cu adevărat în siguranță pe infrastructura unui CSP, acesta trebuie să permită instalarea propriului software de criptare sau HSM, alături de aplicații, să asigure criptarea datelor stocate și să garanteze că numai tu ai acces la cheile de criptare.

Poți explora și cele mai bune soluții de broker de securitate pentru acces la cloud, pentru a extinde sistemele de securitate locale ale organizației.