[*]

[*]Enumerarea este una dintre fazele esențiale ale testării de penetrare (pentesting) a unei rețele. Să vedem cum să efectuăm acest lucru folosind GoScan.

[*]Multe scanere de rețea precum Nmap, zmap necesită efort și mult timp pentru a scana, în funcție de dimensiunea rețelei și, deși există o curbă de învățare, sunt convenabile.

[*]Cu toate acestea, GoScan, un scanner interactiv de rețea, automatizează sarcinile și enumeră rapid rețelele și serviciile.

Cuprins

Ce este GoScan?

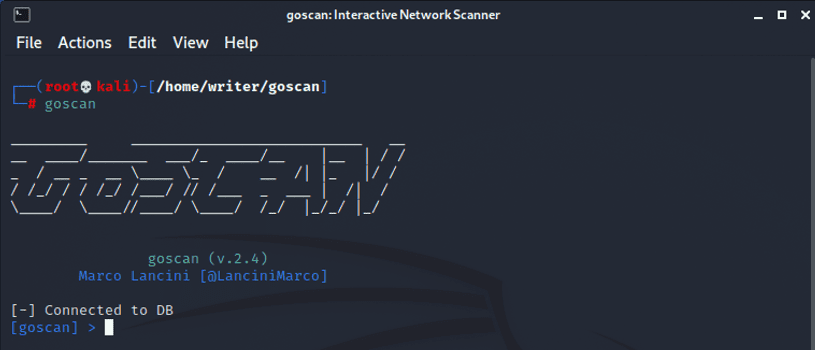

[*]GoScan este un scanner de rețea cu o interfață interactivă care automatizează unele funcții de enumerare Nmap. Are completare automată inteligentă a filelor și o bază de date SQLite pe partea din spate pentru a menține conexiunile și datele stabile chiar și în circumstanțe nesigure.

[*]

[*]Nu este același lucru cu diferitele scanere comunitare. Este mult mai mare ca un cadru construit pe vârful diferitelor echipamente pentru abstractizarea și automatizarea mai multor sarcini. GoScan utilizează în primul rând capabilitățile de scanare a porturilor și enumerare a serviciilor Nmap, utilizând alte scanere de porturi, cum ar fi scanerul Nikto.

[*]GoScan poate efectua toți pașii principali ai scanării în rețea:

- Descoperire gazdă (ARP + ping sweep)

- enumerare DNS

- Enumerarea serviciului

- Scanare porturi

- Enumerarea domeniului

Instalarea instrumentului

Construiți din sursă

[*]Clonează depozitul:

$ git clone https://github.com/marco-lancini/goscan.git

[*]Navigați la directorul GoScan și construiți:

$ cd goscan/goscan $ make setup $ make build

[*]Rulați următoarea comandă pentru a crea un binar multiplatform:

$ make cross

Instalați prin Docker

$ git clone https://github.com/marco-lancini/goscan.git $ cd goscan/ $ docker-compose up --build

Instalare binară

[*]Aceasta este metoda de instalare recomandată. Obține binar:

# Linux (64bit) $ wget https://github.com/marco-lancini/goscan/releases/download/v2.4/goscan_2.4_linux_amd64.zip $ unzip goscan_2.4_linux_amd64.zip # Linux (32bit) $ wget https://github.com/marco-lancini/goscan/releases/download/v2.4/goscan_2.4_linux_386.zip $ unzip goscan_2.4_linux_386.zip # Next step is to place the executable in the PATH $ chmod +x goscan $ sudo mv ./goscan /usr/local/bin/goscan

Lucrul cu GoScan

Ping Sweep

[*]GoScan este simplu de utilizat, deoarece are sugestii automate de comenzi și completare a filelor. Începeți să introduceți o comandă și va apărea o sugestie cu o descriere.

[*]

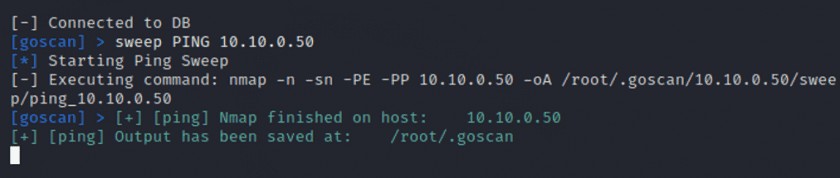

[*]Vom începe prin a încărca o țintă. Putem încărca mai multe adrese IP sau, în cazul nostru, adresa IP unică a mașinii noastre țintă:

[goscan] > load target SINGLE 10.0.1.24 [*] Imported target: 10.0.1.24

[*]În continuare, să efectuăm o baleiaj ping:

[*]

[*]GoScan stabilește mai întâi un director în care vor fi stocate rezultatele. Directorul poate fi setat într-un loc diferit, deși implicit este bine. După aceea, putem vedea comanda Nmap pe care o folosește și o execută și timpul necesar pentru ao finaliza. Putem vedea rezultatul în câteva formate diferite dacă navigăm în directorul nou format în care sunt stocate rezultatele.

Scanare porturi

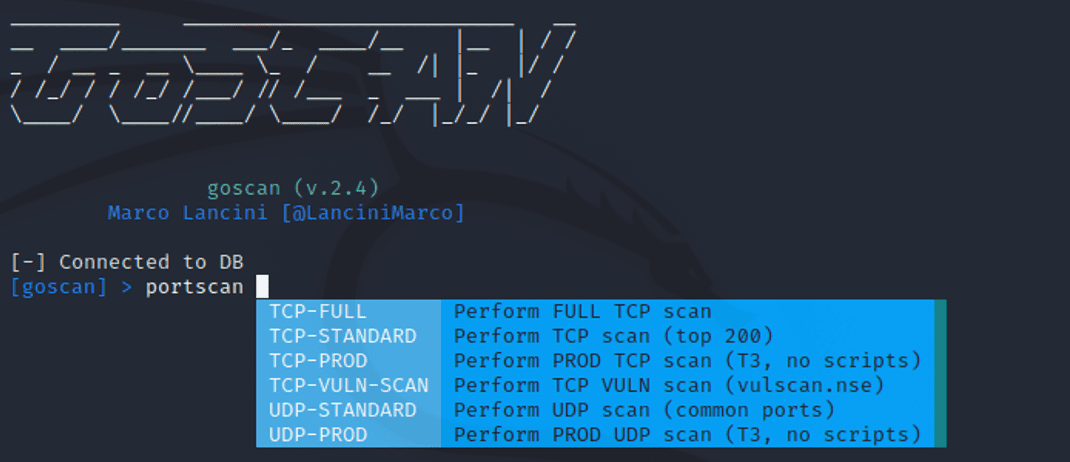

[*]Capacitățile de scanare porturi ale GoScan sunt probabil cea mai puternică caracteristică a sa. Când introducem portscan, putem vedea mai multe tipuri de scanări pe care le poate efectua:

[*]

[*]Orice informație stocată în prezent de instrumentul GoScan poate fi afișată folosind comanda show. Putem vizualiza obiectivele:

[goscan] > show targets +------------+---------+ | ADDRESS | STEP | +------------+---------+ | 10.0.1.24 | SWEEPED | +------------+---------+

Enumerați serviciile

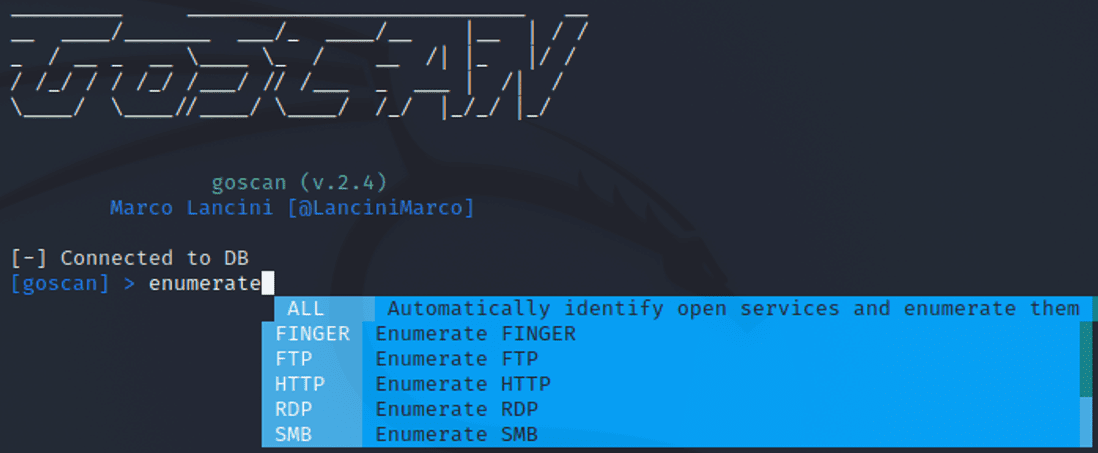

[*]GoScan ne permite, de asemenea, să enumerăm serviciile care rulează pe țintă, pe lângă scanarea portului. Putem vedea modulele disponibile tastând enumerate, inclusiv FINGER, FTP, HTTP, RDP și SMB.

[*]

[*]Fiecare serviciu include, de asemenea, câteva alternative, precum DRY, care efectuează o rulare uscată; POLIT, care aleargă, dar evită forțarea brută; și BRUTEFORCE, care rulează, dar evită forțarea brută.

Scanări speciale

[*]Există câteva scanări specifice în GoScan care pot fi utile pentru recunoaștere. Pentru a vedea opțiunile disponibile, tastați special la prompt:

[goscan] > special

eyewitness Takes screenshots of websites and open VNC servers

domain Extracts domain information from enumerated data

dns Performs DNS enumeration

[*]Funcția EyeWitness, care face capturi de ecran ale paginilor web și ale serverelor VNC, este inclusă în scanarea martorilor oculari. Singura constrângere este că EyeWitness trebuie instalat în PATH de sistem pentru ca acesta să funcționeze. Scanarea domeniului poate fi folosită și pentru a enumera informații despre domeniu, cum ar fi utilizatori, gazde și servere.

Notă finală ✍

[*]Deși instrumentul GoScan este destul de util pentru descoperirea rapidă a rețelelor și serviciilor, acesta ar putea fi îmbunătățit în câteva domenii. În primul rând, în cadrul, ar putea exista mai multe module de enumerare a serviciilor, cum ar fi SNMP și SMTP. Dar, în general, GoScan este un instrument fantastic care simplifică unele sarcini de enumerare Nmap.