Explorarea detaliată a unei rețele este o etapă crucială în testarea de penetrare, cunoscută și ca pentesting. Vom analiza cum se poate realiza acest proces eficient cu ajutorul GoScan.

Multe instrumente de scanare a rețelelor, precum Nmap sau zmap, pot solicita un efort semnificativ și timp considerabil pentru a finaliza o scanare, în special în cazul rețelelor extinse. Deși aceste instrumente sunt performante și utile, ele implică o curbă de învățare.

GoScan se distinge ca un scaner interactiv, care automatizează numeroase funcții și permite o identificare rapidă a rețelelor și a serviciilor asociate.

Ce reprezintă GoScan?

GoScan este un instrument de scanare a rețelelor cu o interfață interactivă, care simplifică diverse operațiuni de enumerare Nmap. Acest instrument dispune de facilități inteligente de auto-completare și o bază de date SQLite pentru a păstra datele și conexiunile stabile, chiar și în condiții dificile.

Spre deosebire de alte scanere disponibile, GoScan este un cadru amplu, construit pe o varietate de tehnologii pentru a simplifica și automatiza o serie de activități. GoScan utilizează în principal funcționalitățile Nmap pentru scanarea porturilor și enumerarea serviciilor, alături de alte scanere, cum ar fi Nikto.

GoScan este capabil să efectueze majoritatea pașilor cheie în analiza unei rețele:

- Detectarea gazdelor (prin ARP și ping sweep)

- Enumerarea DNS

- Identificarea serviciilor

- Scanarea porturilor

- Enumerarea domeniului

Cum se instalează instrumentul?

Compilare din codul sursă

Clonarea depozitului:

$ git clone https://github.com/marco-lancini/goscan.gitNavigarea în directorul GoScan și compilarea:

$ cd goscan/goscan

$ make setup

$ make buildExecutarea comenzii pentru a genera un binar multiplatform:

$ make crossInstalarea cu ajutorul Docker

$ git clone https://github.com/marco-lancini/goscan.git

$ cd goscan/

$ docker-compose up --buildInstalarea binarului

Aceasta este metoda recomandată de instalare. Descărcați binarul:

# Linux (64bit)

$ wget https://github.com/marco-lancini/goscan/releases/download/v2.4/goscan_2.4_linux_amd64.zip

$ unzip goscan_2.4_linux_amd64.zip

# Linux (32bit)

$ wget https://github.com/marco-lancini/goscan/releases/download/v2.4/goscan_2.4_linux_386.zip

$ unzip goscan_2.4_linux_386.zip

# Următorul pas este plasarea executabilului în PATH

$ chmod +x goscan

$ sudo mv ./goscan /usr/local/bin/goscanCum se utilizează GoScan?

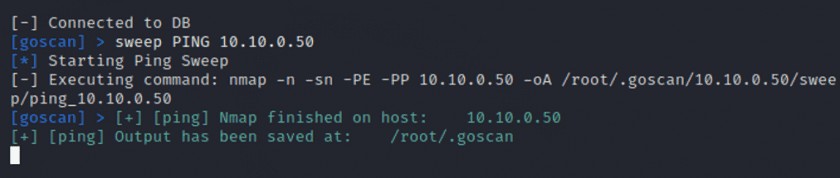

Ping Sweep

GoScan este ușor de utilizat datorită sugestiilor automate și completării tab-urilor. Începeți să introduceți o comandă și veți vedea sugestii cu descrieri.

Vom începe prin a încărca o țintă. Putem adăuga mai multe adrese IP, dar în exemplul nostru vom utiliza o singură adresă IP, cea a mașinii țintă:

[goscan] > load target SINGLE 10.0.1.24

[*] Imported target: 10.0.1.24Apoi, vom realiza un ping sweep:

GoScan creează mai întâi un director în care se vor stoca rezultatele. Deși locația implicită este adecvată, utilizatorul o poate schimba. Apoi, putem observa comanda Nmap utilizată, precum și timpul necesar execuției. Rezultatele pot fi vizualizate în diverse formate, accesând directorul creat.

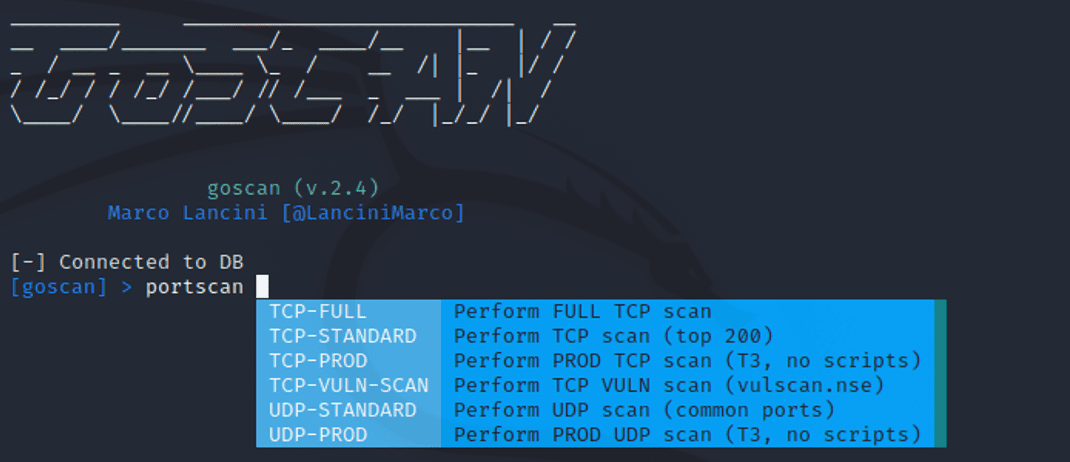

Scanarea porturilor

Capacitatea de scanare a porturilor este o caracteristică de bază a GoScan. Când introducem comanda `portscan`, observăm mai multe opțiuni de scanare:

Informațiile colectate de GoScan pot fi vizualizate cu ajutorul comenzii `show`. De exemplu, putem vedea țintele active:

[goscan] > show targets

+------------+---------+

| ADDRESS | STEP |

+------------+---------+

| 10.0.1.24 | SWEEPED |

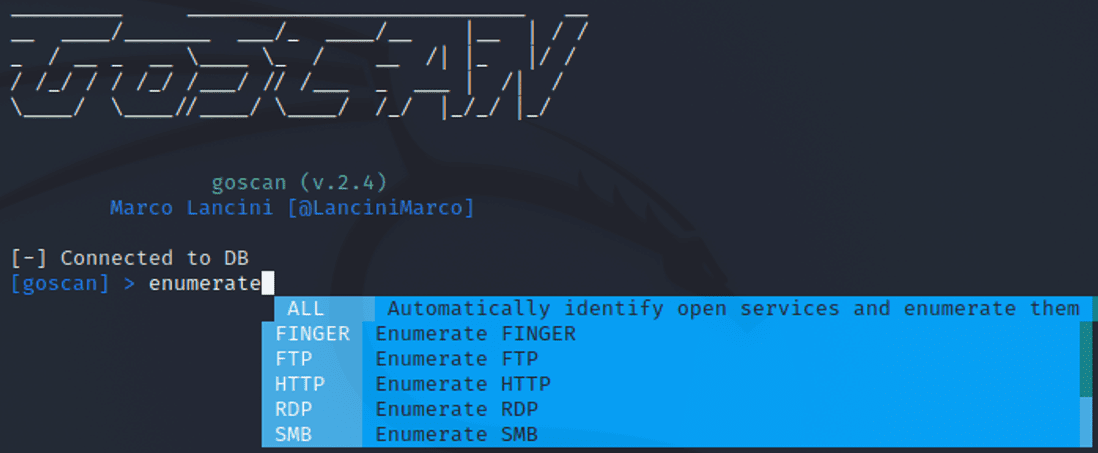

+------------+---------+Enumerarea serviciilor

Pe lângă scanarea porturilor, GoScan permite identificarea serviciilor active pe țintă. Comanda `enumerate` dezvăluie modulele disponibile, cum ar fi FINGER, FTP, HTTP, RDP și SMB.

Fiecare modul oferă opțiuni suplimentare precum `DRY` (rulare uscată), `POLIT` (evită forța brută) și `BRUTEFORCE`.

Scanări specializate

GoScan include scanări speciale utile pentru recunoaștere. Introducând `special` la prompt, vedem următoarele opțiuni:

[goscan] > special

eyewitness Takes screenshots of websites and open VNC servers

domain Extracts domain information from enumerated data

dns Performs DNS enumerationFuncția EyeWitness permite capturarea de capturi de ecran ale paginilor web și serverelor VNC, dar necesită ca EyeWitness să fie instalat în PATH-ul sistemului. Scanarea domeniului ajută la identificarea detaliilor despre domeniu, cum ar fi utilizatori, servere și gazde.

Concluzie ✍

GoScan este un instrument practic pentru descoperirea rapidă a rețelelor și serviciilor. Totuși, ar putea fi îmbunătățit prin adăugarea unor module de enumerare a serviciilor precum SNMP și SMTP. În general, GoScan este un instrument util, care simplifică sarcinile de enumerare realizate cu Nmap.