Cyber Kill Chain este un model de securitate dezvoltat de Lockheed Martin în 2011, care prezintă pașii unui atac cibernetic, care ajută la înțelegerea, identificarea și apărarea împotriva amenințărilor.

Daca esti curios, Lockheed Martin este o companie globală din domeniul aerospațial, apărării, armelor și securității.

Și Cyber Kill Chain (CKC) este unul dintre modelele de securitate populare la care fac referire experții în securitate cibernetică pentru a forma o strategie și a apăra organizațiile împotriva atacurilor cibernetice.

Cuprins

De ce este Cyber Kill Chain important în securitatea cibernetică?

Să fim sinceri; Securitatea cibernetică nu este atât de simplă. Uneori, poate suna simplu și convingător atunci când oferiți utilizatorilor finali sfaturile de care au nevoie pentru a rămâne în siguranță pe internet.

Cu toate acestea, atunci când abordează un atac cibernetic real, organizațiile trebuie să cunoască multe lucruri tehnice despre acesta. Nu te poți aștepta ca o organizație să se apere împotriva atacurilor cibernetice cu câteva sfaturi de securitate, nu-i așa?

Deci, este necesar un cadru (sau un model) pentru a pune bazele pentru a înțelege atacurile cibernetice și pentru a se apăra împotriva lor în consecință.

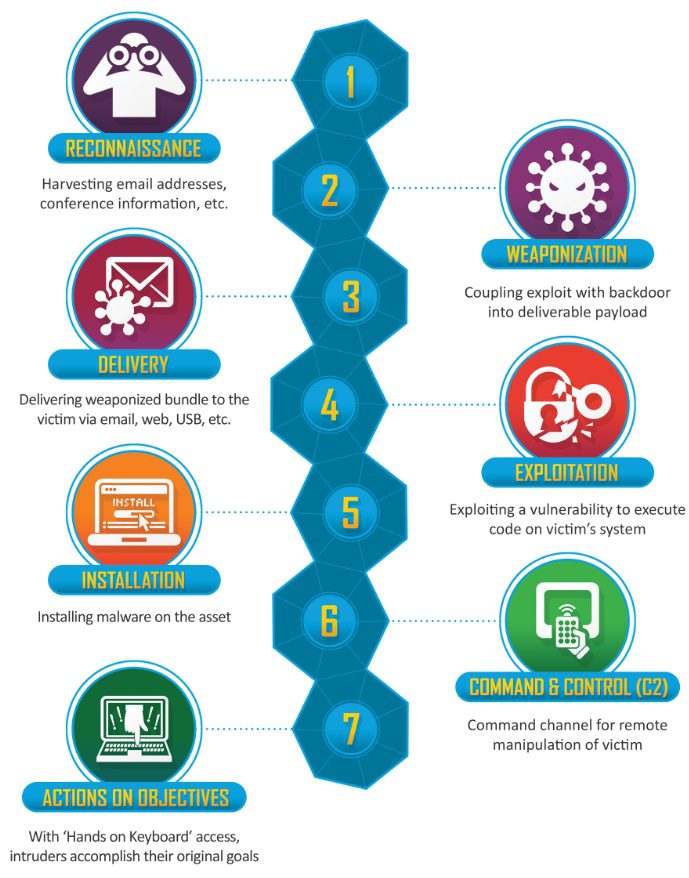

Cyber Kill Chain este un model tradițional de securitate care servește drept bază pentru a ajuta la înțelegerea etapelor unui atac cibernetic. Include șapte etape, pe care le vom discuta mai jos.

Rolul Cyber Kill Chain în securitatea cibernetică

Nu se limitează doar la furnizarea de informații despre un atac cibernetic, Cyber Kill Chain ajută organizațiile să cunoască modalități de a detecta atacatorii, de a preveni accesul utilizatorilor neautorizați, de a atenua un atac activ și de a opri un atacator în rețea.

Acest lucru ajută organizațiile și experții în securitate cibernetică să formeze o strategie care ar ajuta.

Cyber Kill Chain singur nu poate garanta totul, diverse lucruri contează în afara rețelei sau în interiorul unei organizații, iar acest model nu include nimic din toate acestea.

Etapele lanțului Cyber Kill

Credite de imagine: Lockheed Martin

Credite de imagine: Lockheed Martin

Cadrul CKC constă din șapte pași pentru a descrie un atac cibernetic. Sunt:

#1. Recunoaştere

Recunoașterea este prima fază a lanțului Cyber Kill, care se referă la colectarea de informații.

Atacatorul va aduna informații despre punctele de intrare și punctele slabe ale rețelei și va căuta vulnerabilități. Nu se limitează doar la identificarea acestora, ci și la colectarea de adrese de e-mail, adrese și alte date legate de software care ar putea ajuta la elaborarea de strategii rău intenționate pentru a efectua atacul.

Cu cât atacatorul are mai multe detalii, cu atât atacul poate fi mai influent. Această fază de supraveghere a atacului poate fi atât offline, cât și online. Deci, s-ar putea să nu fie posibil ca cineva să aibă o bănuială despre un actor rău intenționat în acest stadiu.

Pentru a aborda această fază, organizațiile și angajații lor trebuie să se concentreze pe confidențialitate, fie că este vorba de păstrarea locației fizice limitate la utilizatorii autorizați sau de a cere tuturor utilizatorilor asociați să nu partajeze informații personale sensibile online.

De exemplu, toată lumea ar trebui să folosească instrumente de confidențialitate pentru a-și proteja identitatea online.

#2. Armonizarea

Aici, actorul rău intenționat face arma, adică malware-ul sau instrumentul de utilizat în atacul cibernetic.

Uneori, folosesc instrumente existente sau le modifică conform țintei pentru a se pregăti pentru livrare, care este următorul pas.

Arma creată pentru atac va depinde de scopul actorului rău intenționat. De exemplu, unii preferă să întrerupă serviciile, unii vor să fure date, iar alții vor să ceară răscumpărare pentru deținerea datelor sensibile.

Arma poate fi orice se aliniază cu acest scop.

#3. Livrare

Aceasta este una dintre etapele cruciale în care începe norocul atacatorului.

Dacă livrarea reușește, malware-ul intră și își începe activitatea. Și, dacă eșuează, toate strategiile de atac ajung la sfârșit.

Atacatorul folosește instrumente sau medii pentru a furniza malware-ul. De exemplu, atașamente de e-mail rău intenționate, e-mailuri de phishing pentru a preda acreditările, un mesaj text care păcălește un utilizator în autorizarea utilizatorului și similare. Desigur, actorul rău intenționat folosește oricare dintre informațiile din faza de supraveghere pentru a face ținta convingătoare cu privire la un mesaj sau un link, așa că dă clic pe el fără să se gândească la el.

Dacă organizația și angajații săi sunt conștienți de atacuri de tip phishing și alte atacuri cibernetice comune, livrarea va fi dificil de reușit.

#4. Exploatare

Atacatorul cunoaște defectele și a intrat în sistemul victimei.

Acum, vulnerabilitatea cunoscută va fi exploatată pentru a putea executa codul rău intenționat livrat. În acest proces, atacatorul va putea, de asemenea, să obțină mai multe informații despre sistem și să descopere punctele slabe.

Orice sistem vulnerabil conectat la rețea va avea șanse să fie compromis.

#5. Instalare

Odată ce atacatorul a scanat toate defectele, atacatorul se va concentra pe instalarea malware-ului și va introduce alt cod rău intenționat pentru a exploata diverse alte lucruri care erau necunoscute inițial.

Cu alte cuvinte, infiltrarea se completează cu această fază în care atacatorul pătrunde adânc în rețea compromisă.

#6. Comanda si control

Odată ce infiltrarea este finalizată, este timpul ca actorul rău intenționat să preia controlul asupra sistemului sau a rețelei compromise.

Aceștia ar putea alege să urmărească și să monitorizeze informațiile de la distanță sau să înceapă să facă ravagii pentru a perturba sistemul și serviciile. Acestea ar putea fi sub formă de atacuri DDoS sau adăugarea unei uși din spate care să le permită să intre în sistem la convenția lor, fără ca nimeni să observe.

#7. Acțiune asupra obiectivelor

Conform scopului atacului, actorul rău intenționat execută lovitura finală pentru a îndeplini obiectivul.

Aceștia ar putea cripta datele și pot deține răscumpărare pentru ele, ar putea infecta sistemul pentru a răspândi programe malware, pot întrerupe serviciile sau pot fura date pentru a le scurge sau modifica. O mulțime de posibilități similare includ pentru acțiuni.

Cum ajută Cyber Kill Chain la protejarea împotriva atacurilor?

Înțelegerea modului în care atacatorii intră în rețeaua și sistemele dvs. ajută organizațiile și angajații acestora să se apere împotriva atacurilor cibernetice.

De exemplu, cu Cyber Kill Chain, se înțelege că vulnerabilitățile dintr-o rețea pot ajuta atacatorul să se infiltreze rapid. Prin urmare, organizațiile pot lua în considerare utilizarea instrumentelor de detectare și răspuns a punctelor finale pentru a adăuga tehnici de detectare timpurie la strategia lor de securitate cibernetică.

În mod similar, puteți alege să utilizați un firewall pentru a proteja infrastructura cloud și serviciile de protecție DDoS bazate pe cloud pentru a intensifica jocul de securitate.

Ca să nu uităm, VPN-urile pot fi folosite și pentru a securiza lucrurile într-o afacere.

Organizațiile pot folosi modelul Cyber Kill Chain în mod eficient, alegând soluții care abordează fiecare etapă a unui atac cibernetic.

Este Cyber Kill Chain suficient?

Da și nu.

După cum am menționat anterior, Cyber Kill Chain abordează doar câteva dintre elementele de bază ale unui atac cibernetic. Și, chiar dacă o organizație se apără de toate acestea, este deja un mare câștig.

Deși unii experți în securitate cibernetică au extins modelul cu o a 8-a etapă.

A 8-a etapă implică monetizarea:

Această fază explică modul în care atacatorii câștigă bani dintr-un atac de succes. Fie că este vorba despre cererea de răscumpărare sau despre utilizarea criptomonedei, organizația ar trebui, de asemenea, să se închidă pentru a face față unor astfel de situații.

În general, modelul este considerat oarecum depășit pe măsură ce inovația în lumea digitală progresează. Atacurile cibernetice sunt acum mai complexe, chiar dacă elementele de bază rămân aceleași. De exemplu, cadrul CKC nu menționează toate tipurile de atacuri – dar se limitează la malware.

În plus, nu se ocupă de amenințările din interior, având în vedere că un angajat necinstit poate afecta și organizația.

Având în vedere că atacurile cibernetice devin din ce în ce mai complexe cu cloud și inteligența artificială, în amestec, se poate face referire și la alte modele, cum ar fi MITRE ATT&CK și Unified Kill Chain.