Acest articol vă va învăța despre metadatele EC2 și de ce sunt importante. De asemenea, veți învăța cum să dezactivați metadatele pentru a vă proteja de atacuri precum SSRF.

Amazon Web Services (AWS) are un serviciu Amazon Elastic Compute Cloud (Amazon EC2), care oferă capacitate de procesare scalabilă. Folosind Amazon EC2, puteți dezvolta și implementa aplicații mai rapid fără a face o investiție hardware în avans.

În funcție de nevoile dvs., lansați cât mai multe sau cât mai puține servere virtuale. Configurați setările de rețea și securitate și controlați stocarea folosind Amazon EC2.

Informațiile despre instanța dvs. care pot fi personalizate sau gestionate într-o instanță care rulează sunt cunoscute ca metadate ale instanței. Categoriile de metadate ale instanțelor includ numele de gazdă, evenimentele și grupurile de securitate. În plus, puteți accesa datele utilizatorului pe care le-ați specificat la lansarea instanței folosind metadatele instanței.

Puteți include un script scurt sau puteți specifica parametri în timp ce vă configurați instanța. Folosind datele utilizatorului, puteți crea AMI-uri generice și puteți modifica fișierele de configurare la momentul lansării.

Puteți configura instanțe noi sau existente pentru a îndeplini următoarele sarcini utilizând opțiunile de metadate ale instanțelor:

- Solicitați ca cererile de metadate ale instanțelor să fie trimise prin IMDSv2

- Introduceți limita de salt de răspuns PUT.

- Accesul la metadatele instanței de blocare

Este posibil să accesați metadatele dintr-o instanță EC2 activă utilizând una dintre următoarele tehnici: IMDSv1sIMDSv2

Serviciul de metadate ale instanțelor este cunoscut sub numele de IMDS. După cum ați putea presupune, metodologiile sunt ușor diferite; IMDSv1 folosește o metodă de cerere/răspuns, în timp ce IMDSv2 este orientat spre sesiune.

AWS vă îndeamnă să utilizați IMDSv2, care este metoda preferată. În mod implicit, SDK-ul AWS utilizează apeluri IMDSv2 și puteți solicita utilizatorilor să configureze un nou EC2 cu IMDSv2 activat utilizând chei de condiție IAM într-o politică IAM.

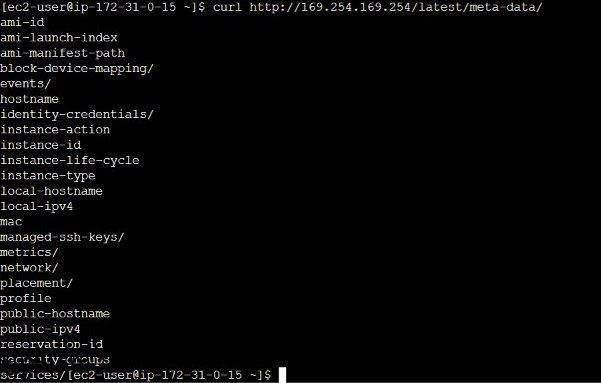

Utilizați următoarele URI-uri IPv4 sau IPv6 pentru a vedea toate tipurile de metadate ale instanței de la o instanță care rulează.

IPv4

curl http://169.254.169.254/latest/meta-data/

IPv6

curl http://[fd00:ec2::254]/latest/meta-data/

Adresele IP sunt adrese link-local și sunt valabile numai din instanță.

Pentru a vedea metadatele instanței, puteți utiliza numai adresa locală a link-ului 169.254.169.254 . Solicitările pentru metadatele prin URI sunt gratuite, deci nu există taxe suplimentare de la AWS.

Cuprins

Necesitatea dezactivarii metadatelor

În setările AWS, atacul SSRF este frecvent și binecunoscut de toată lumea. Atacatorii care automatizează scanarea vulnerabilităților și adună acreditări IAM din aplicații online accesibile publicului au fost găsiți de Mandiant (o firmă de securitate cibernetică).

Implementarea IMDSv2 pentru toate instanțele EC2, care are avantaje suplimentare de securitate, ar reduce aceste riscuri pentru compania dumneavoastră. Posibilitatea ca un inamic să fure acreditările IAM prin SSRF ar scădea semnificativ cu IMDSv2.

Utilizarea Server Side Request Forgery (SSRF) pentru a obține acces la serviciul de metadate EC2 este una dintre tehnicile de exploatare AWS care este predată cel mai frecvent.

Serviciul de metadate este accesibil pentru majoritatea instanțelor EC2 la 169.254.169.254. Acesta conține informații benefice despre instanță, cum ar fi adresa IP, numele grupului de securitate etc.

Dacă un rol IAM este atașat unei instanțe EC2, serviciul de metadate va conține, de asemenea, acreditări IAM pentru a se autentifica ca acest rol. Putem fura acele acreditări în funcție de versiunea IMDS utilizată și de capacitățile SSRF.

De asemenea, merită luat în considerare faptul că un adversar cu acces shell la instanța EC2 ar putea obține aceste acreditări.

În acest exemplu, un server web rulează pe portul 80 al instanței EC2. Acest server web are o vulnerabilitate SSRF simplă, care ne permite să trimitem cereri GET la orice adresă. Acesta poate fi folosit pentru a trimite o solicitare la http://169.254.169.254.

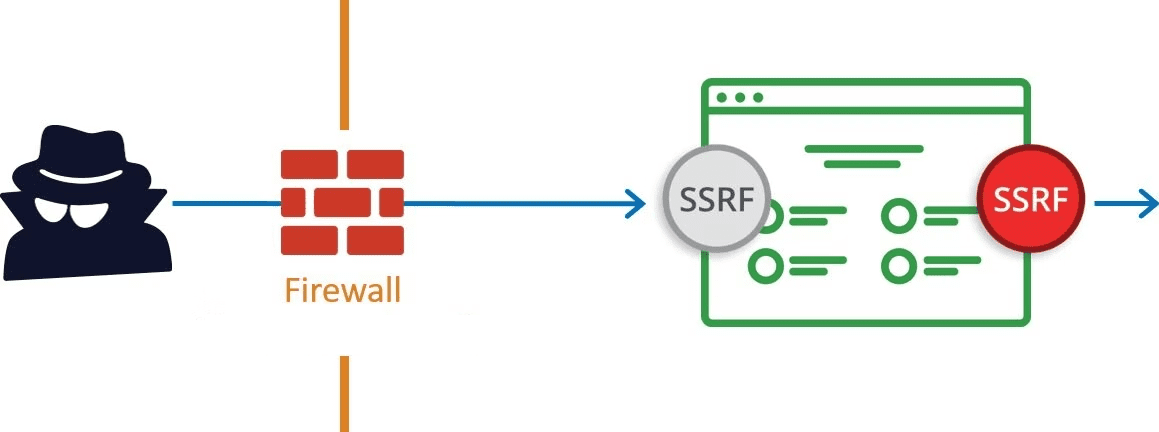

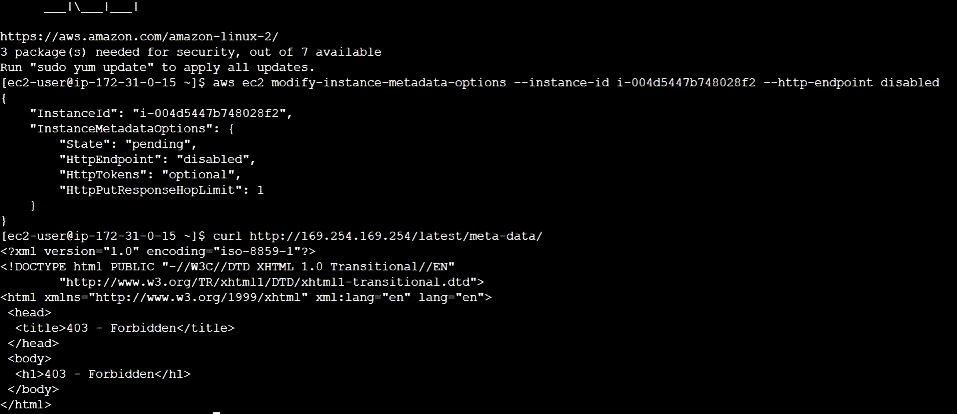

Pentru a dezactiva metadatele

Prin blocarea punctului final HTTP al serviciului de metadate ale instanței, puteți împiedica accesul la metadatele instanței, indiferent de versiunea serviciului de metadate ale instanței pe care o utilizați.

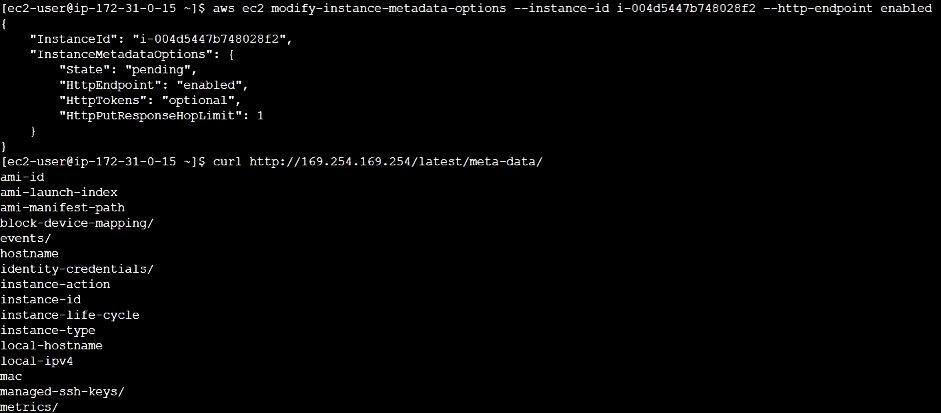

Puteți anula această modificare în orice moment, activând punctul final HTTP. Utilizați comanda CLI modify-instance-metadata-options și setați parametrul http-endpoint la dezactivat pentru a dezactiva metadatele pentru instanța dvs.

Pentru a dezactiva metadatele, rulați această comandă:

aws ec2 modify-instance-metadata-options –instance-id i-0558ea153450674 –http-endpoint dezactivat

dezactivarea metadatelor

dezactivarea metadatelor

Puteți vedea că după ce îmi dezactivez metadatele, dacă încerc să le accesez, primesc un mesaj INTERZIS.

Dacă doriți să vă activați metadatele din nou, executați această comandă:

aws ec2 modify-instance-metadata-options –instance-id i-0558ea153450674 –http-endpoint activat

activând din nou metadatele

activând din nou metadatele

Concluzie

Metadatele pot fi utile pentru extragerea de informații din depozite mari de date. Cu toate acestea, poate fi folosit greșit pentru a ști despre locația sau identitatea unei persoane fără știrea sau consimțământul acesteia. Deoarece înregistrează fiecare modificare pe care o faceți, inclusiv ștergeri și comentarii, trebuie să fiți conștient de faptul că poate conține informații pe care nu ați dori să le poată vedea alții. Drept urmare, eliminarea metadatelor este esențială pentru a vă menține confidențialitatea și anonimatul online.

De asemenea, puteți explora unele terminologii cheie AWS care vă avansează învățarea AWS.