Odată cu fiecare progres tehnologic vine o creștere a atacatorilor și amenințărilor de securitate cibernetică. În acest articol, vom discuta despre unul dintre tipurile de atacuri DDoS pe care atacatorii le pot folosi pentru a întrerupe serviciul în cadrul unui sistem: Ping of Death și modalități de a vă proteja împotriva acestuia.

Cuprins

Ce este Ping of Death

PING of Death este un atac de tip denial of service (DoS) în care atacatorii trimit pachete mari de date către un serviciu dincolo de cerințele de pachete necesare, cu unicul scop de a paraliza sau de a face acel serviciu inaccesibil pentru alți utilizatori. RFC 791 specifică faptul că pachetul IP standard necesar este de 65.535 de octeți.

Orice cantitate de octeți peste aceasta ar putea cauza blocarea sau blocarea sistemului la procesarea cererii.

Cum funcționează Ping of Death?

Credit: Wallarm

Credit: Wallarm

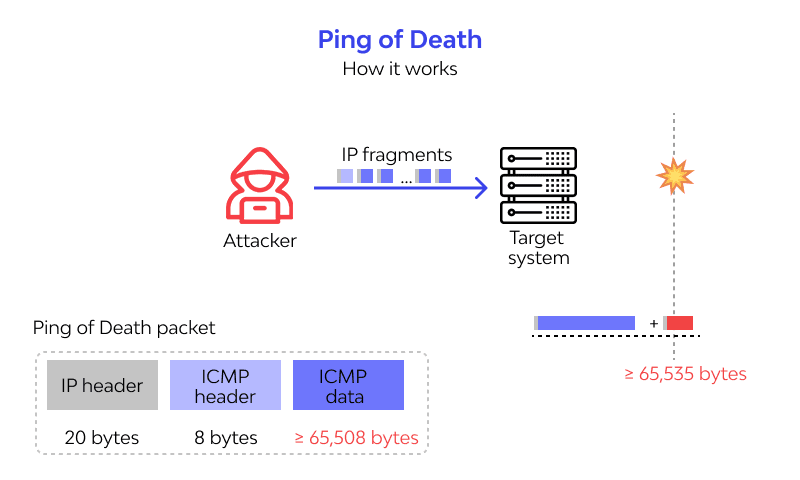

Ping-ul morții este cauzat de un pachet supradimensionat de protocol ICMP (Internet Control Message Protocol) trimis printr-o rețea.

Un ping (Packet Internet sau Inter-Network Groper) sau ICMP echo-reply testează o anumită conexiune de rețea pentru a valida dacă rețeaua există și poate accepta cererea. Acest test este efectuat prin trimiterea unui ping, a unei date și așteptând un răspuns în schimb.

Pe baza răspunsului, se verifică starea serviciului.

Atacatorii efectuează atacul DDoS Ping of death prin trimiterea de pachete mari, încălcând protocolul Internet RFC791 care necesită un pachet IPv4 valid de 65.535 de octeți.

Atacul nu poate trimite pachete mai mari decât această dimensiune. Prin urmare, ei trimit pachete în fragment, care, atunci când sistemul asambla pachetul, rezultă într-un pachet supradimensionat, determinând înghețarea sistemului, de unde și numele ping al morții.

Ping of Death Attack: Exemple

#1. A lovit campania DNC

În 2018, Comitetul Național Democrat a fost lovit cu un atac DDoS. Aceste atacuri au fost efectuate atunci când DNC și DCCC fie strângeau fonduri, fie aveau o creștere a popularității candidatului. Atacurile DDoS, cum ar fi ping-ul morții, sunt efectuate pentru a asigura întreruperi și pot fi folosite ca armă în situații de rivalitate de către concurenți.

#2. Atacul recensământului australian

Biroul Australian de Statistică ABS 2016 a suferit un atac DDoS, unde cetățenii nu au putut accesa site-ul web al biroului pentru a participa la recensământ. Atacul PoD al atacatorilor a avut ca scop congestionarea rețelei pentru a bloca australienii să participe la recensământ.

#3. Atacul PoD de identitate greșită de la Whitehouse

În 2001, a site parodie casei albe, whitehouse.org, a fost victima atacului Ping of Death. Ținta atacatorului a fost site-ul web whitehouse.gov, dar l-au confundat cu whitehouse.org – un site de parodie slabă.

Brook Talley, care a descoperit atacul, a menționat că timp de 13 ore, site-ul web a primit un aval mare de solicitări de eco ICMP. S-a descoperit că scopul atacatorilor a fost să atace și să provoace o refuzare a serviciului DoS pe site-ul whitehouse.gov.

Cele mai bune practici pentru a fi protejat de un atac Ping of Death

Atacatorii folosesc vulnerabilitățile și lacunele din cadrul sistemelor pentru a obține acces. Fiecare sistem și serviciu trebuie să se asigure că sistemele lor sunt protejate în mod adecvat pentru a menține securitatea și defectele sistemului care ar putea fi valorificate. Mai jos sunt câteva dintre cele mai bune practici care vă pot ajuta să vă mențineți sistemul în siguranță.

Păstrați-vă sistemele actualizate

Asigurarea că sistemul dvs. are cel mai recent patch și actualizare este cea mai bună practică. Actualizările și corecțiile pentru sistem sunt dezvoltate în mod constant pentru a se asigura că toate problemele de securitate sunt remediate și, știind că atacatorii folosesc aceste probleme de securitate, menținerea sistemului dvs. actualizat va ajuta la blocarea acestei vulnerabilități.

Pachet de filtrare

Atacul Ping of death folosește transferul de pachete. Fiecare pachet conține antetul, care găzduiește adresa IP sursă, adresa IP destinație, protocolul și portul, în timp ce încărcătura utilă de date include datele de transmis.

Adăugarea unui firewall de filtrare a pachetelor ajută la filtrarea pachetelor trimise către server de la un client și la asigurarea că numai pachetul care îndeplinește regula necesară este îndeplinit. Cu toate acestea, dezavantajul este că sistemul ar putea bloca cererile legitime.

Segmentarea rețelei

Unul dintre obiectivele atacurilor DDoS este de a bloca serviciile de la utilizarea cererilor legitime. Segmentarea rețelei este, de asemenea, o bună practică, deoarece ajută la atenuarea lipsei totale a serviciului dumneavoastră. Izolarea serviciilor și datelor critice în diferite locații va pune la dispoziție alte resurse pentru a fi utilizate ca o rezervă în apariția unui atac.

Monitorizați traficul

Monitorizarea continuă a traficului de rețea și a jurnalelor poate fi o detectare timpurie împotriva multor atacuri DDoS, inclusiv ping-ul morții. Acest lucru vă ajută să înțelegeți traficul obișnuit al sistemului dvs. din traficul anormal și să planificați măsuri preventive pentru a detecta fluxul de trafic anormal.

Utilizați soluții DDoS

Mai multe companii dezvoltă o soluție care să ajute la atenuarea sau să ofere o detectare timpurie a acestor atacuri. Integrarea acestui serviciu în sistemul dumneavoastră poate adăuga un nivel de protecție sistemului dumneavoastră. Mai jos sunt câteva dintre aceste soluții care ar putea fi valorificate.

#1. Cloudflare

Cloudflare este una dintre soluțiile de vârf împotriva atacurilor DDoS. Acesta oferă sistemului dumneavoastră o protecție pe trei straturi împotriva atacurilor în straturile șapte, stratul de aplicație (L4) și rețea (L3).

Cloudflare oferă Firewwall-as-a-service care ajută la configurarea regulilor și politicilor pentru a reduce accesul nedorit la pachete. Cu sistemul de monitorizare încorporat, Cloudflare monitorizează continuu activitățile de rețea împotriva oricărei forme de atac DDoS.

#2. Imperva

Imperva soluție împotriva atacurilor DDoS, cum ar fi PoD, este livrat cu notificare instantanee împotriva activităților rău intenționate, monitorizare accesibilă și continuă a traficului de rețea și integrare ușoară în instrumentele SEIM. Impreva oferă protecție site-ului web, rețelei și protecție IP individuală.

Impreva poate opri traficul rău intenționat printr-un sistem care rulează tot traficul de intrare prin centrele de spălare Imperva, asigurându-se că sunt procesate numai cererile legitime.

Care este diferența dintre Ping of Death (PoD) și Smurf sau SYN Flood Attack?

Atacul SYN Flood este un atac DDoS care vizează procesul de handshaking TCP, spre deosebire de PoD, care vizează ICMP. Acest atac implică atacatorul să trimită un număr mare de pachete TCP SYN (sincronizare) cu adrese IP sursă falsificate.

Sistemul procesează răspunsul, alocă resurse și așteaptă ACK (acknowledgement) de la client, care nu este trimis niciodată. Acesta consumă resursa sistemului și blochează accesul la procesarea noilor cereri.

Atacul Smurf, pe de altă parte, este, de asemenea, un atac DDoS care se bazează pe ICMP și adresa de difuzare IP, în care multe pachete ICMP sunt difuzate către o rețea cu adresa IP a victimei ca origine, făcând rețeaua înghețată.

Pas de urmat în cazul unui atac PoD

În cazul unui atac PoD de succes, trebuie să începeți să lucrați imediat pentru a vă restabili sistemul la starea sa funcțională. Cu cât sistemul/serviciul dvs. este oprit mai mult, cu atât atacul PoD provoacă mai multe daune reputației sistemului dumneavoastră. Mai jos sunt câteva puncte de avut în vedere în cazul în care acest lucru se întâmplă.

Sistem separat

Este esențial să poți izola diferite părți ale sistemului tău. Scopul fiecărui atac este de a obține acces la o singură vulnerabilitate care va oferi acces la întregul sistem. Dacă acest lucru nu este verificat și făcut la timp, iar atacul poate dura mai mult cu sistemul, se pot produce mai multe daune.

Localizați sursa

Monitorizarea este vitală pentru identificarea anomaliilor dintr-un sistem. În cazul unui atac, sursa atacului trebuie identificată cât mai repede posibil pentru a se asigura că sursa este oprită de la procesarea daunelor ulterioare, deoarece cu cât sursa rămâne mai mult timp, cu atât mai mare este daunele provocate.

Rulați actualizarea sistemului

După un atac, este esențial să verificați dacă există actualizări de sistem și patch-uri care nu au fost făcute, deoarece PoD folosește în primul rând vulnerabilitățile; aceste patch-uri și actualizări sunt de obicei făcute pentru a remedia acele erori.

Planificați și monitorizați pentru un atac viitor

Planificarea apariției unui atac ajută o organizație să aibă o listă de activități care trebuie efectuate în cazul unui incident. Acest lucru ajută la atenuarea sarcinii de a nu ști ce să faci atunci când are loc un incident. Monitorizarea continuă este esențială pentru detectarea timpurie a acestor atacuri.

Raportați incidentul

Raportarea oricărui atac este esențială pentru a ne asigura că autoritățile sunt conștiente de problemă și ajută la găsirea și urmărirea atacatorilor.

Gânduri finale

Securitatea este o parte esențială și una dintre cheile succesului pe măsură ce mai multe servicii se deplasează în cloud. Organizațiile care oferă servicii și soluții ar trebui să se asigure că iau toate măsurile din partea lor pentru a evita o scurgere pentru un atacator în sistemul lor.

Apoi, puteți explora, de asemenea, protecția DDoS bazată pe cloud pentru site-urile web de mici dimensiuni.