Securitatea IT este un subiect fierbinte. Este cel puțin ce putem spune. Amenințările sunt peste tot și protejarea împotriva lor este o luptă fără sfârșit. Au dispărut vremurile în care tot ce avea nevoie era un software de protecție împotriva virusurilor. Complexitatea scenei amenințărilor IT de astăzi este egală – dacă nu superioară – cu cea a sistemelor pe care încercăm să le protejăm. Atacurile vin sub toate formele și pun afacerile noastre în pericol în fiecare zi. Pentru a ne proteja împotriva lor, avem nevoie de un sistem de monitorizare a amenințărilor de înaltă calitate. Din fericire, am făcut o parte din munca grea de a le găsi și suntem bucuroși să vă prezentăm cele mai bune sisteme de monitorizare a amenințărilor IT.

Vom începe explorarea încercând să definim ce este monitorizarea amenințărilor IT. Oameni diferiți ar putea avea definiții diferite – și toate sunt la fel de bune – dar, de dragul discuției noastre, este important să fim toți pe aceeași pagină și să împărtășim o înțelegere comună. În continuare, vom încerca să eliminăm unele confuzii cu privire la ce este monitorizarea amenințărilor IT și, mai important, ce nu este. Vom continua apoi să explicăm cum funcționează monitorizarea amenințărilor IT, care sunt beneficiile acesteia și de ce aveți nevoie de ea. În cele din urmă, vom fi gata să dezvăluim rezultatul căutării noastre pentru sistemele de monitorizare a amenințărilor IT de top și vom revizui fiecare dintre sistemele de top pe care le-am găsit.

Cuprins

Ce este monitorizarea amenințărilor IT – O definiție

Monitorizarea amenințărilor IT se referă de obicei la procesul de monitorizare continuă a rețelelor și a componentelor acestora (inclusiv servere, stații de lucru și alte echipamente) pentru orice semn de amenințare la securitate. Acestea ar putea fi, de exemplu, tentative de intruziune sau furtul de date. Este un termen atotcuprinzător pentru supravegherea sau o rețea împotriva a tot felul de activități rău intenționate.

Profesioniștii IT se bazează pe monitorizarea amenințărilor IT pentru a obține vizibilitate asupra rețelelor lor și a utilizatorilor care le accesează. Ideea aici este de a permite o protecție mai puternică a datelor și de a preveni – sau cel puțin de a reduce – posibilele daune care ar putea fi cauzate de încălcări.

În lumea de astăzi, unde nu este deloc neobișnuit să vezi organizații care angajează contractori independenți, lucrători la distanță și chiar personal intern folosind propriile dispozitive la locul de muncă, există un risc suplimentar pentru datele sensibile ale organizațiilor. Fără control direct asupra acestor dispozitive terțe, singura opțiune este să monitorizezi eficient toată activitatea.

Monitorizarea amenințărilor IT este o chestiune destul de complexă, în principal pentru că utilizatorii și grupurile rău intenționate folosesc tehnici care evoluează la fel de repede, dacă nu mai repede decât restul tehnologiilor informaționale, pentru a încălca rețelele și a fura date. Din acest motiv, sistemele de monitorizare a amenințărilor IT trebuie să evolueze constant pentru a rămâne la curent cu scena amenințărilor.

Ce nu este – evitarea confuziei

Securitatea IT este un domeniu vast și complex și este ușor să amesteci lucrurile. Și ar putea exista cu ușurință o confuzie cu privire la ce este sau ce nu este monitorizarea amenințărilor IT. De exemplu, sistemele de detectare a intruziunilor (IDS) sunt, desigur, folosite pentru a monitoriza rețelele pentru amenințări. Asta ar face ca aceste sisteme să fie sisteme de monitorizare a amenințărilor IT. Dar nu la asta ne referim de obicei atunci când vorbim despre monitorizarea amenințărilor IT.

De asemenea, managementul informațiilor și evenimentelor de securitate (SIEM) este adesea considerat a fi o formă de soluție de monitorizare a amenințărilor IT. De înțeles, aceste sisteme pot fi folosite și pentru a ne proteja infrastructurile împotriva utilizării rău intenționate.

Software-ul de protecție împotriva virușilor ar putea fi, de asemenea, considerat a fi sisteme de monitorizare a amenințărilor IT. La urma urmei, și ele sunt folosite pentru a proteja împotriva aceluiași tip de amenințări, deși folosind o abordare diferită.

Dar luate individual, aceste tehnologii nu sunt de obicei la care ne referim atunci când vorbim despre monitorizarea amenințărilor IT.

După cum puteți vedea, conceptul de monitorizare a amenințărilor IT nu este tocmai clar. De dragul acestui articol, ne-am bazat pe vânzătorii înșiși și pe ceea ce ei văd ca un software de monitorizare a amenințărilor IT. Are sens pentru că, în cele din urmă, monitorizarea amenințărilor IT este un termen vag care se poate aplica multor lucruri.

Cum funcționează monitorizarea amenințărilor IT

Pe scurt, monitorizarea amenințărilor IT constă în monitorizarea continuă și evaluarea ulterioară a datelor de securitate cu scopul de a identifica atacurile cibernetice și breșele de date. Sistemele de monitorizare a amenințărilor IT colectează diverse informații despre mediu. Ei dobândesc acele informații folosind diferite metode. Ei pot folosi senzori și agenți care rulează pe servere. Unii se vor baza, de asemenea, pe analiza modelelor de trafic sau analiza jurnalelor și jurnalelor de sistem. Ideea este de a identifica rapid modele specifice care indică o potențială amenințare sau un incident de securitate real. În mod ideal, sistemele de monitorizare a amenințărilor IT încearcă să identifice amenințările înainte ca acestea să aibă consecințe negative.

Odată identificată o amenințare, unele sisteme au un proces de validare care asigură că amenințarea este reală și că nu este un fals pozitiv. Pentru a realiza acest lucru pot fi utilizate diferite metode, inclusiv analiza manuală. Odată ce o amenințare identificată este confirmată, este emisă o alertă, care anunță personalul corespunzător că trebuie luate unele măsuri corective. Alternativ, unele sisteme de monitorizare a amenințărilor IT vor lansa, de asemenea, o formă de contramăsuri sau acțiuni de remediere. Aceasta poate fi fie o acțiune sau un script personalizat, fie, așa cum este adesea cazul cu cele mai bune sisteme, un răspuns complet automatizat bazat pe amenințarea descoperită. Unele sisteme vor permite, de asemenea, combinarea acțiunilor automate, predefinite și personalizate pentru cel mai bun răspuns posibil.

Beneficiile monitorizării amenințărilor IT

Identificarea amenințărilor altfel nedetectate este, desigur, principalul beneficiu pe care îl obțin organizațiile din utilizarea sistemelor de monitorizare a amenințărilor IT. Sistemele de monitorizare a amenințărilor IT vor detecta persoanele din afara care se conectează la rețeaua dvs. sau care o navighează, precum și conturile interne compromise și/sau neautorizate.

Deși acestea pot fi dificil de detectat, sistemele de monitorizare a amenințărilor IT corelează diverse surse de informații despre activitatea punctului final cu date contextuale, cum ar fi adrese IP, adrese URL, precum și detalii despre fișiere și aplicații. Împreună, acestea oferă o modalitate mai precisă de identificare a anomaliilor care ar putea indica activități rău intenționate.

Cel mai mare avantaj al sistemelor de monitorizare a amenințărilor IT este reducerea riscurilor și maximizarea capacităților de protecție a datelor. Acestea vor face orice organizație mai bine poziționată pentru a se apăra atât împotriva amenințărilor externe, cât și a celor din interior, datorită vizibilității pe care o oferă. Sistemele de monitorizare a amenințărilor IT vor analiza accesul și utilizarea datelor și vor aplica politicile de protecție a datelor, prevenind pierderea datelor sensibile.

Concret, sistemele de monitorizare a amenințărilor IT vor:

Vă arătați ce se întâmplă în rețelele dvs., cine sunt utilizatorii și dacă aceștia sunt sau nu în pericol,

Vă permit să înțelegeți cât de bine se aliniază utilizarea rețelei cu politicile,

Vă ajută să obțineți conformitatea cu reglementările care necesită monitorizarea tipurilor de date sensibile,

Găsiți vulnerabilități în rețele, aplicații și arhitectura de securitate.

Necesitatea monitorizării amenințărilor IT

Faptul este că astăzi, administratorii IT și profesioniștii în securitate IT sunt supuși unei presiuni extraordinare într-o lume în care infractorii cibernetici par să fie întotdeauna cu un pas sau doi înaintea lor. Tacticile lor evoluează rapid și funcționează cu adevărat pentru a rămâne mereu în fața metodelor tradiționale de detectare. Dar cele mai mari amenințări nu vin întotdeauna din exterior. Amenințările din interior sunt posibil la fel de importante. Incidentele din interior care implică furtul de proprietate intelectuală sunt mai frecvente decât ar dori să admită majoritatea. Și același lucru este valabil și pentru accesul sau utilizarea neautorizată a informațiilor sau a sistemelor. Acesta este motivul pentru care majoritatea echipelor de securitate IT se bazează acum foarte mult pe soluțiile de monitorizare a amenințărilor IT ca modalitate principală de a rămâne la curent cu amenințările – atât interne, cât și externe – cu care se confruntă sistemele lor.

Există diferite opțiuni pentru monitorizarea amenințărilor. Există soluții dedicate de monitorizare a amenințărilor IT, dar și instrumente complete de protecție a datelor, care includ capabilități de monitorizare a amenințărilor. Mai multe soluții vor oferi capabilități de monitorizare a amenințărilor și le vor încorpora cu controale bazate pe politici, având capacitatea de a automatiza răspunsul la amenințările detectate.

Indiferent de modul în care o organizație alege să se ocupe de monitorizarea amenințărilor IT, cel mai probabil este unul dintre cei mai importanți pași de apărare împotriva infractorilor cibernetici, mai ales când se ia în considerare modul în care amenințările devin din ce în ce mai sofisticate și dăunătoare.

Cele mai bune sisteme de monitorizare a amenințărilor IT

Acum că suntem cu toții pe aceeași pagină și că avem o idee despre ce este monitorizarea amenințărilor IT, cum funcționează și de ce avem nevoie de ea, haideți să aruncăm o privire la unele dintre cele mai bune sisteme de monitorizare a amenințărilor IT care pot fi găsite. Lista noastră include diverse produse care sunt foarte diferite. Dar oricât de diferiți ar fi, toți au un scop comun, detectează amenințările și te alertează despre existența lor. Acesta, de fapt, a fost criteriul nostru minim de includere pe lista noastră.

1. SolarWinds Threat Monitor – IT Ops Edition (Demo disponibilă)

SolarWinds este un nume comun pentru mulți administratori de rețea și de sistem. Este renumit pentru realizarea unuia dintre cele mai bune instrumente de monitorizare SNMP, precum și unul dintre cele mai bune colectoare și analizoare NetFlow. De fapt, SolarWinds produce peste treizeci de produse diferite care acoperă mai multe domenii ale administrării rețelelor și a sistemului. Și nu se oprește aici. De asemenea, este binecunoscut pentru numeroasele sale instrumente gratuite, care se adresează nevoilor specifice ale administratorilor de rețea, cum ar fi un calculator de subrețea sau un server TFTP.

Când vine vorba de monitorizarea amenințărilor IT, compania oferă Monitorul amenințărilor SolarWinds – Ediția IT Ops. Partea „IT Ops Edition” a numelui produsului este de a-l diferenția de ediția de furnizor de servicii gestionate a instrumentului, un software oarecum diferit care vizează în mod specific furnizorii de servicii gestionate (MSP).

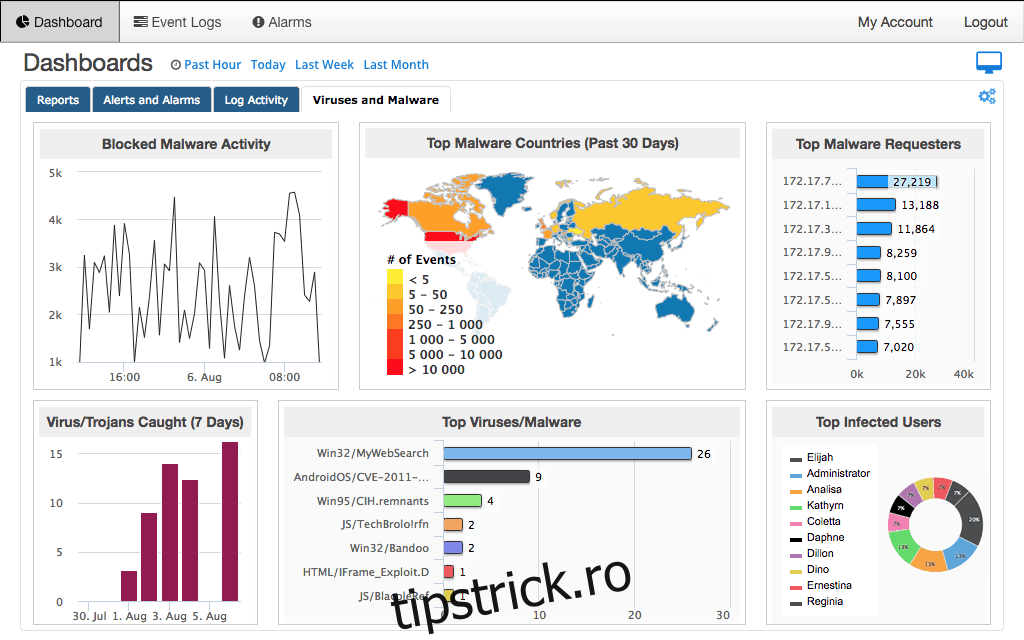

Acest instrument este diferit de majoritatea celorlalte instrumente SolarWinds prin faptul că este bazat pe cloud. Pur și simplu vă abonați la serviciu, îl configurați și acesta începe să vă monitorizeze mediul pentru mai multe tipuri diferite de amenințări. De fapt, SolarWinds Threat Monitor – IT Ops Edition combină mai multe instrumente. Dispune de centralizare și corelare a jurnalelor, gestionarea informațiilor de securitate și a evenimentelor (SIEM) și detectarea intruziunilor în rețea și gazdă (IDS). Acest lucru îl face o suită de monitorizare a amenințărilor foarte amănunțită.

The Monitorul amenințărilor SolarWinds – Ediția IT Ops este mereu la zi. Primește în mod constant informații actualizate despre amenințări din mai multe surse, inclusiv baze de date IP și reputație de domeniu, permițându-i să monitorizeze atât amenințările cunoscute, cât și necunoscute. Instrumentul oferă răspunsuri inteligente automate pentru a remedia rapid incidentele de securitate. Datorită acestei caracteristici, nevoia constantă de evaluare manuală a amenințărilor și interacțiune este mult redusă.

Produsul are, de asemenea, un sistem de alertă foarte puternic. Este ca alarme multicondiționale, corelate încrucișate, care funcționează în tandem cu motorul de răspuns activ al instrumentului pentru a ajuta la identificarea și rezumarea evenimentelor importante. Sistemul de raportare este, de asemenea, unul dintre punctele forte ale produsului și poate fi utilizat pentru a demonstra conformitatea cu auditul utilizând șabloane de raport pre-construite existente. Alternativ, puteți crea rapoarte personalizate care se potrivesc nevoilor dvs. de afaceri.

Prețul pentru SolarWinds Threat Monitor – IT Ops Edition începe de la 4 500 USD pentru până la 25 de noduri cu 10 zile de index. Puteți contacta SolarWinds pentru o ofertă detaliată, adaptată nevoilor dumneavoastră specifice. Și dacă preferați să vedeți produsul în acțiune, puteți solicita a demonstrație gratuită de la SolarWinds.

2. Identificarea TC de la ThreatConnect

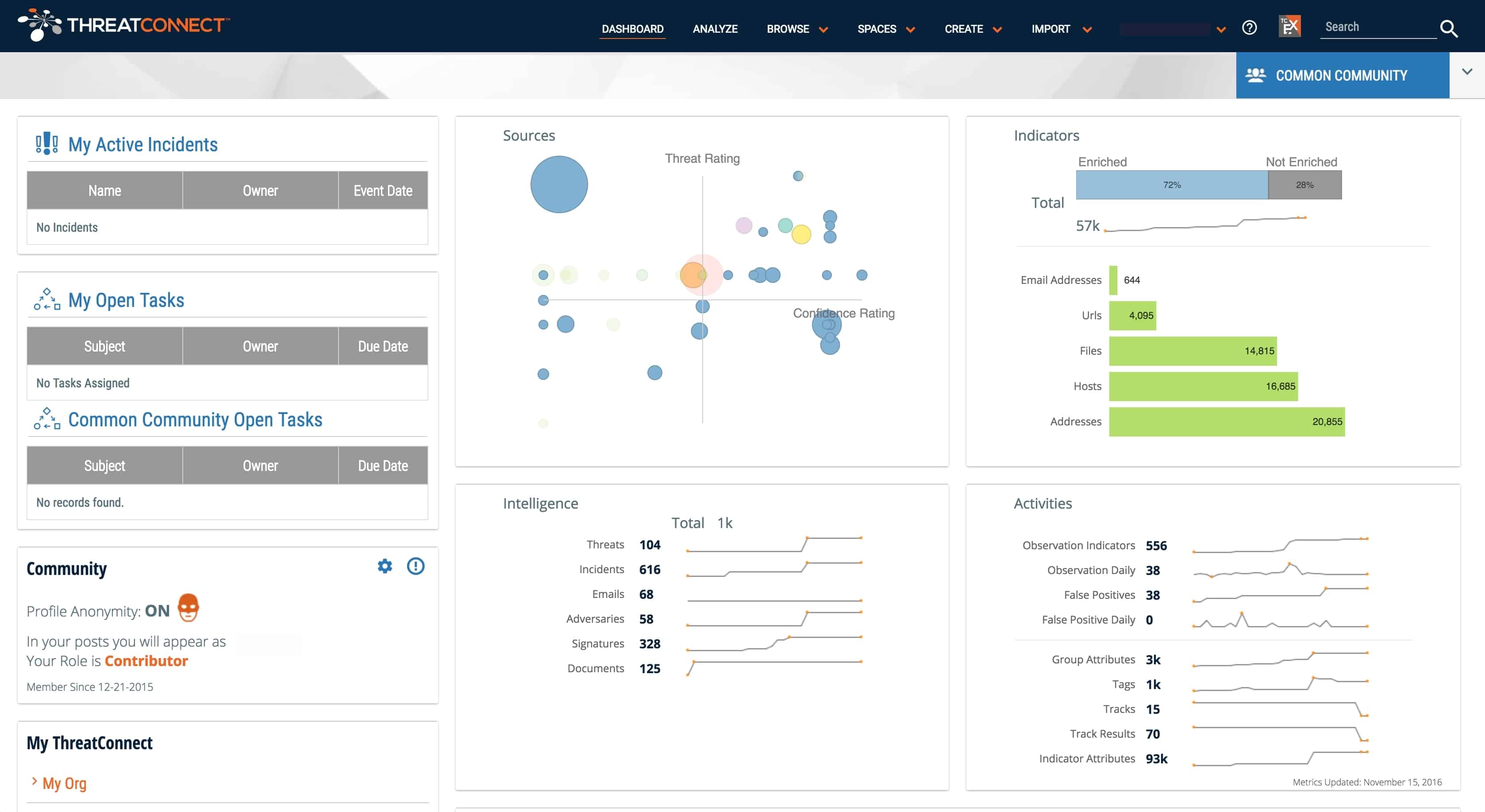

Următorul pe lista noastră este un produs numit de la TreathConnect numit TC Identifică. Este prima componentă de nivel a seriei de instrumente ThreatConnect. După cum sugerează și numele, această componentă are de-a face cu detectarea diferitelor amenințări IT, care este exact ceea ce reprezintă sistemele de monitorizare a amenințărilor IT.

TC Identify oferă informații despre amenințări compilate din peste 100 de fluxuri open source, informații crowdsourced din zeci de comunități și propria echipă de cercetare ThreatConnect. În plus. Vă oferă opțiunea de a adăuga informații de la oricare dintre partenerii TC Exchange. Această inteligență cu surse multiple valorifică întreaga putere a modelului de date ThreatConnect. În plus, instrumentul oferă îmbogățiri automate pentru o experiență robustă și completă. Inteligența platformei ThreatConnect vede ce se află în spatele activității și arată cum este legată de alte evenimente. Acest lucru vă oferă imaginea completă, permițându-vă să luați cea mai bună decizie cu privire la modul de reacție.

ThreatConnect oferă o serie de instrumente progresiv mai bogate în funcții. Cel mai de bază instrument este identificarea TC descrisă aici. Alte instrumente includ TC Manage, TC Analyze și TC complete, fiecare adăugând o mână de caracteristici la nivelul anterior. Informațiile privind prețurile sunt disponibile numai contactând ThreatConnect.

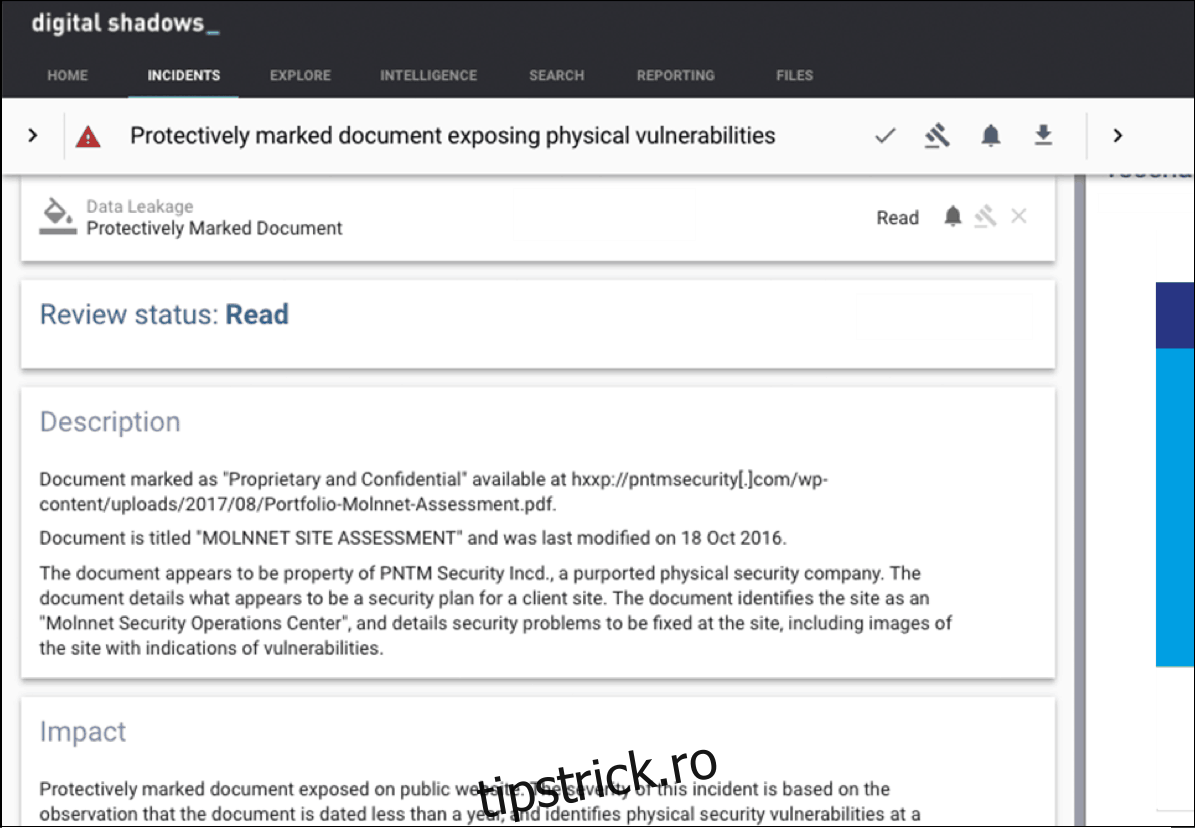

3. Digital Shadows Search Light

Digital Shadows este lider Forrester New Wave în protecția împotriva riscurilor digitale. Este SearchLight platforma monitorizează, gestionează și remediază riscul digital dintr-o gamă largă de surse de date din web-ul deschis, profund și întunecat. Funcționează eficient pentru a proteja afacerea și reputația companiei dvs.

Digital Shadows Search Light poate fi folosit pentru a proteja împotriva a șapte categorii de risc. Prima protecție este împotriva amenințărilor cibernetice care sunt atacuri planificate, direcționate asupra organizației dvs. Instrumentul protejează, de asemenea, împotriva pierderii de date, cum ar fi scurgerea datelor confidențiale. Expunerea mărcii, în cazul în care un site de phishing uzurpa identitatea dvs. este un alt risc de care instrumentul vă protejează. Următorul risc de care se protejează acest produs este ceea ce Digital Shadow numește risc pentru terți, în care angajații și furnizorii dvs. vă pot pune în pericol, fără să știți. Search Light vă poate proteja, de asemenea, VIP-urile de a fi intimidate sau amenințate online, așa cum poate fi folosită pentru a contracara amenințările fizice și pentru a vă proteja împotriva modificărilor rău intenționate ale infrastructurii.

Instrumentul folosește o gamă largă de metode automate și de analiză umană pentru a restrânge anomaliile detectate și pentru a filtra amenințările reale, evitând astfel pozitive rapide cât mai mult posibil. Achiziționarea Search Light necesită mai întâi să vă înscrieți pentru o demonstrație gratuită a produsului, după care informații detaliate despre prețuri pot fi furnizate în funcție de nevoile dumneavoastră specifice.

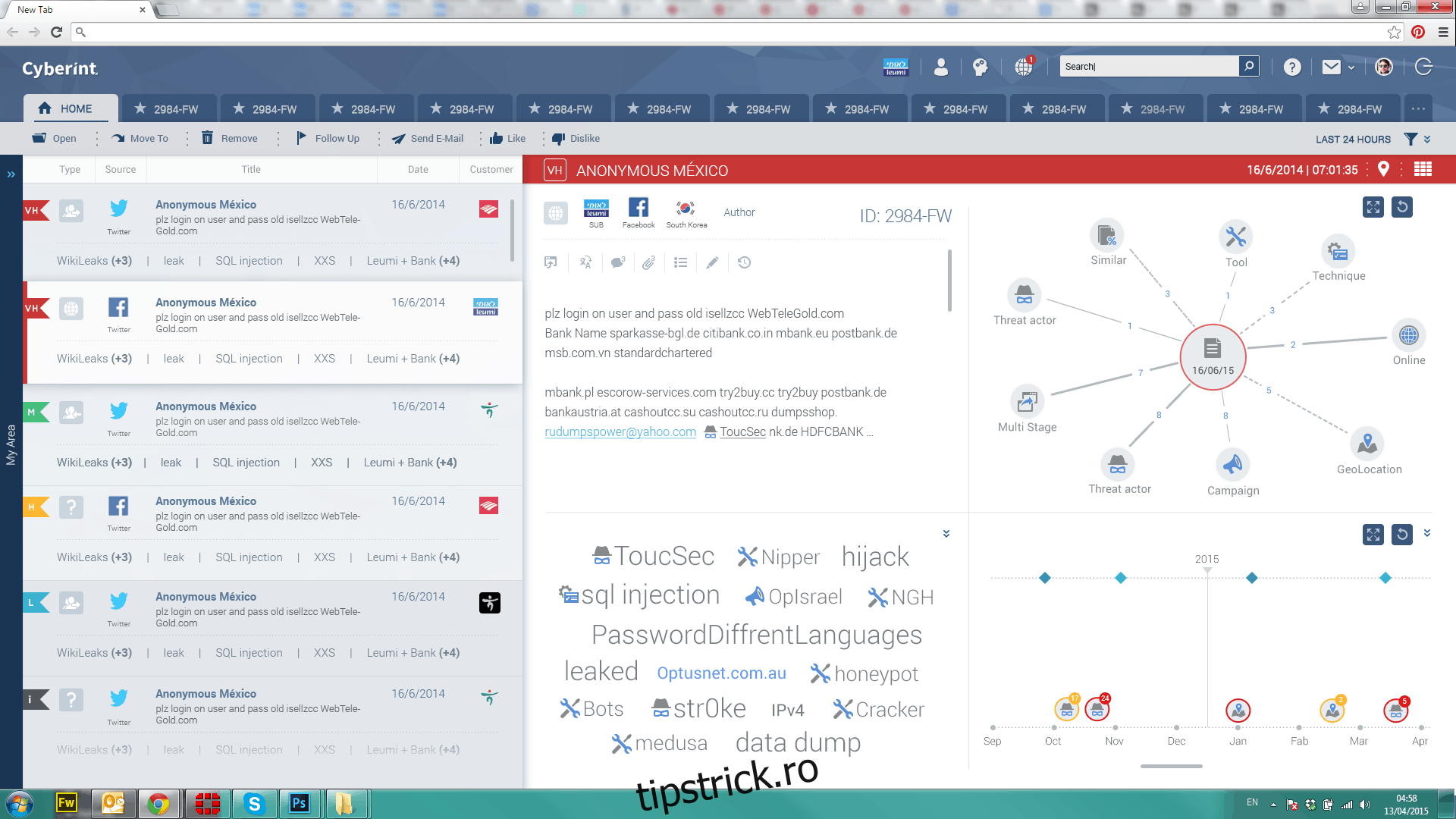

4. Platforma CyberInt Argos Threat Intelligence

The Argos Threat Intelligence Platform de la CyberInt este un software ca serviciu (SaaS), sistem bazat pe cloud, care oferă organizațiilor o soluție sofisticată pentru tendința emergentă a amenințărilor cibernetice cu care se confruntă în mod obișnuit organizațiile. Principalele caracteristici ale platformei Argos sunt tehnologia de detectare și răspuns gestionată direcționată, extrem de automatizată.

Concret, soluția oferă inteligență țintită și acționabilă, obținută prin punerea în comun atât a resurselor tehnologice, cât și a celor umane. Acest lucru permite Argos să genereze incidente în timp real de atacuri direcționate, scurgeri de date și acreditări furate, care ar putea compromite organizația dumneavoastră. Utilizează o bază de date puternică de 10 000 de actori și instrumente de amenințări pentru a maximiza contextul. De asemenea, va identifica actorii amenințărilor în timp real și va furniza date contextuale despre aceștia.

Platforma accesează sute de surse diferite, cum ar fi fluxuri, IRC, Darkweb, bloguri, rețele sociale, forumuri și site-uri de lipire pentru a colecta date vizate și a automatiza un proces de inteligență dovedit. Rezultatele sunt analizate și oferă recomandări aplicabile.

Informațiile privind prețurile pentru platforma CyberInt Argos Threat Intelligence pot fi obținute contactând CyberInt. Din câte am putut afla, compania nu pare să ofere o încercare gratuită.

5. IntSights

Intrarea noastră finală este un produs numit IntSights, o platformă completă de informații despre amenințări. Oferă o gamă largă de protecție împotriva amenințărilor împotriva riscurilor precum frauda și phishingul. De asemenea, oferă protecție a mărcii și monitorizare dark web.

IntSights pretinde a fi o platformă unică de inteligență și atenuare a amenințărilor pentru întreprindere, care stimulează apărarea proactivă, transformând informațiile personalizate asupra amenințărilor în acțiuni de securitate automatizate. Concret, produsul asigură monitorizarea activă și recunoașterea a mii de surse de amenințări de pe suprafață, deep web și dark web, oferind vizibilitate în timp real asupra amenințărilor care vizează rețeaua, marca, activele și oamenii.

Cercetarea și analiza amenințărilor este un alt punct forte al IntSight, folosind o bază de date cu mai multe straturi pentru investigarea amenințărilor de pe webul profund și întunecat, pentru a identifica tendințele, a oferi informații contextuale și a sonda actorii amenințărilor. Sistemul se poate integra cu infrastructura dvs. de securitate existentă, precum și cu registratorii, motoarele de căutare, magazinele de aplicații și sistemele de e-mail de top pentru a permite atenuarea automată a amenințărilor externe și interne.

La fel ca multe alte produse de pe lista noastră, informațiile despre prețuri pentru IntSight sunt disponibile numai contactând furnizorul. Și în timp ce o încercare gratuită nu pare să fie disponibilă, se poate aranja o demonstrație gratuită.