Recomandări Esențiale

- Identificarea structurii directoarelor este o tehnică crucială în testarea etică a securității, folosită pentru a descoperi foldere și fișiere ascunse pe un server web sau într-o aplicație.

- Sistemul de operare Linux pune la dispoziție mai multe instrumente dedicate acestui proces, printre care se numără DIRB, DirBuster, Gobuster, ffuf și dirsearch.

- Aceste instrumente automatizează trimiterea de cereri HTTP către un server web și încearcă să ghicească numele directoarelor, cu scopul de a găsi resurse care nu sunt vizibile în mod normal pe site sau în harta acestuia.

VIDEO MUO AL ZILEI

DERULEAZĂ PENTRU A CONTINUA CU CONȚINUTUL

În faza de explorare preliminară a oricărui test de securitate al unei aplicații web, este vital să se identifice potențialele directoare existente. Acestea ar putea include informații importante care pot ajuta la descoperirea vulnerabilităților și la îmbunătățirea siguranței aplicației.

Din fericire, există instrumente online care simplifică și accelerează procesul de identificare a directoarelor prin tehnica forței brute. Iată cinci instrumente specifice Linux, care pot fi utilizate pentru a descoperi directoarele ascunse ale unei aplicații web.

Ce Înseamnă „Directory Bursting”?

Tehnica de „directory bursting”, cunoscută și sub numele de „forță brută a directoarelor”, este o metodă folosită în hacking-ul etic pentru a localiza directoare și fișiere care sunt ascunse pe un server web sau în cadrul unei aplicații. Această tehnică implică încercarea sistematică de accesare a diferitelor directoare prin ghicirea numelor sau prin utilizarea unei liste de denumiri comune pentru directoare și fișiere.

În general, procesul folosește instrumente sau scripturi automatizate care trimit solicitări HTTP către un server, testând diverse denumiri de directoare și fișiere, cu scopul de a găsi resurse care nu sunt afișate pe site sau în harta acestuia.

Există o multitudine de instrumente gratuite disponibile online pentru a efectua procesul de „directory bursting”. Iată câteva exemple utile pentru următorul test de penetrare:

1. DIRB

DIRB este un instrument popular de linie de comandă Linux, utilizat pentru a scana și a identifica directoare prin forță brută în cadrul aplicațiilor web. Acesta analizează potențialele directoare folosind o listă de cuvinte, în comparație cu adresa URL a unui site.

DIRB este preinstalat în Kali Linux. Dacă nu este instalat, instalarea se face printr-o singură comandă.

Pentru distribuțiile bazate pe Debian, se rulează:

sudo apt install dirb

Pentru distribuțiile Linux non-Debian, cum ar fi Fedora și CentOS, se utilizează:

sudo dnf install dirb

Pe Arch Linux, se execută:

yay -S dirb

Cum se Utilizează DIRB Pentru „Directory Bruteforce”

Sintaxa pentru a efectua un atac de tip forță brută asupra directoarelor unei aplicații web este:

dirb [url] [cale către lista de cuvinte]

De exemplu, pentru a testa https://example.com, comanda ar fi:

dirb https://example.com wordlist.txt

Se poate rula comanda și fără a specifica o listă de cuvinte. DIRB va folosi fișierul său implicit, common.txt, pentru a scana site-ul.

dirb https://example.com

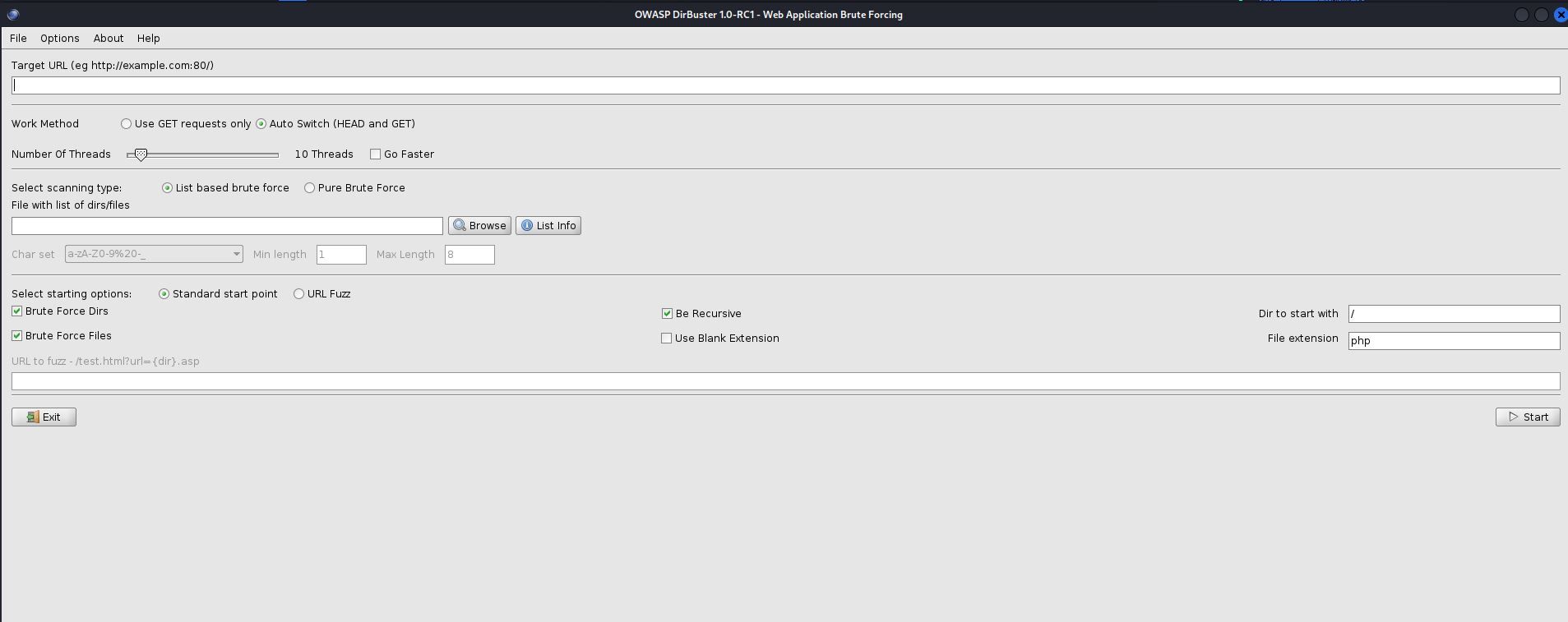

2. DirBuster

DirBuster este similar cu DIRB. Diferența principală este interfața grafică cu utilizatorul (GUI) a DirBuster, în comparație cu interfața de linie de comandă a DIRB. DirBuster oferă posibilitatea de a configura scanările în detaliu și de a filtra rezultatele în funcție de codul de stare și de alți parametri.

De asemenea, se pot stabili numărul de fire, care influențează viteza scanărilor și extensiile specifice de fișiere pe care aplicația le va căuta.

Pentru a începe, trebuie introdusă adresa URL țintă, lista de cuvinte preferată, extensiile de fișiere și numărul de fire (opțional), apoi se apasă Start.

În timpul scanării, DirBuster va afișa directoarele și fișierele descoperite. Se poate vizualiza starea fiecărei cereri (de exemplu, 200 OK, 404 Not Found) și calea elementelor găsite. Rezultatele scanării pot fi salvate într-un fișier pentru analiză ulterioară, facilitând documentarea descoperirilor.

DirBuster este inclus în Kali Linux, dar se poate instala ușor pe Ubuntu.

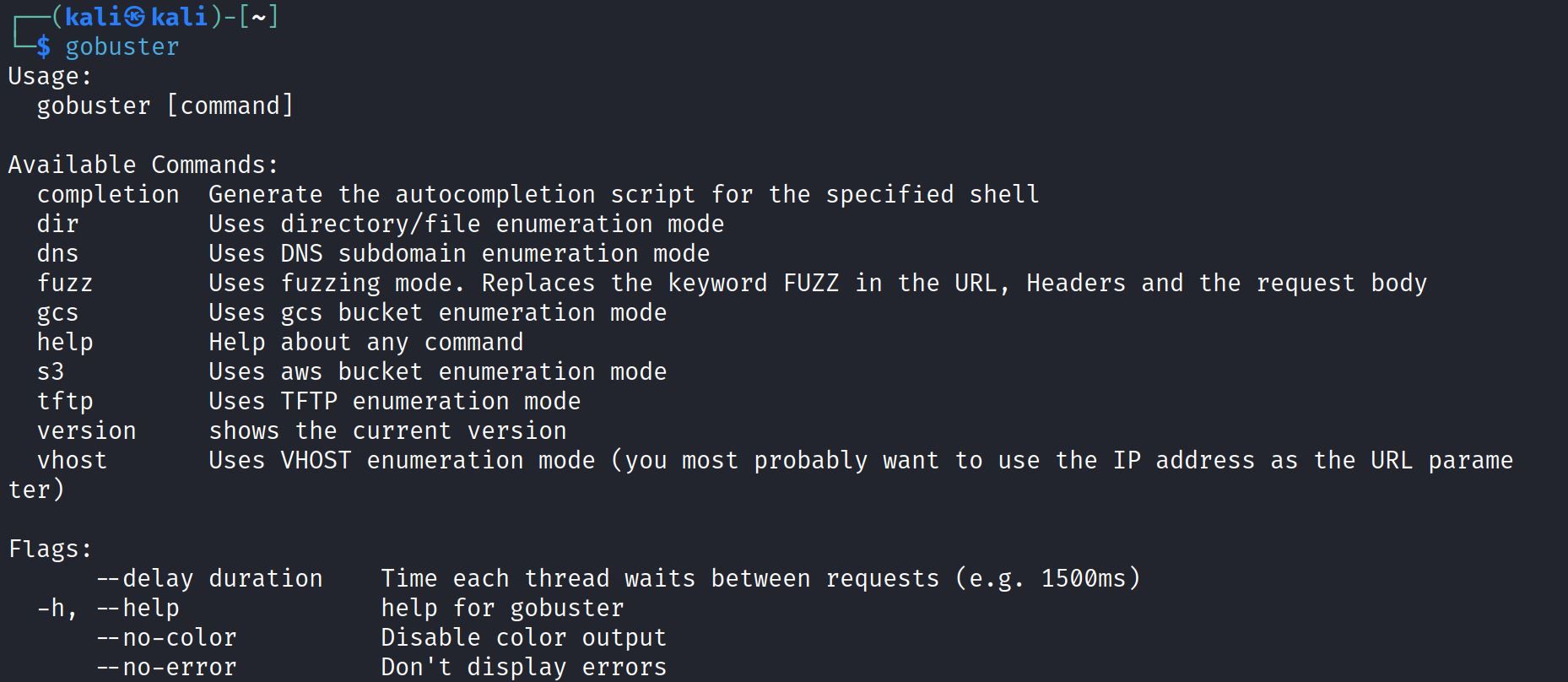

3. Gobuster

Gobuster este un instrument de linie de comandă, scris în Go, folosit pentru a identifica prin forță brută directoare și fișiere pe site-uri web, inclusiv găleți Amazon S3, subdomenii DNS, nume de gazdă virtuală pe serverele web și servere TFTP.

Pentru a instala Gobuster pe distribuțiile Debian ale Linux, precum Kali, se folosește comanda:

sudo apt install gobuster

Pentru sistemele Linux din familia RHEL:

sudo dnf install gobuster

Pe Arch Linux:

yay -S gobuster

Alternativ, dacă Go este instalat, se poate folosi comanda:

go install github.com/OJ/gobuster/v3@latest

Cum se Utilizează Gobuster

Sintaxa generală pentru a utiliza Gobuster la descoperirea directoarelor unei aplicații web prin forță brută este:

gobuster dir -u [url] -w [cale către lista de cuvinte]

De exemplu, pentru a testa https://example.com, comanda ar fi:

gobuster dir -u https://example.com -w /usr.share/wordlist/wordlist.txt

4. ffuf

ffuf este un instrument rapid de forță brută pentru directoare și fuzzer web, dezvoltat în Go. Este versatil și apreciat pentru viteza și ușurința sa de utilizare.

Pentru că ffuf este scris în Go, este necesară prezența Go 1.16 sau o versiune ulterioară instalată pe sistemul Linux. Se poate verifica versiunea Go cu această comandă:

go version

Pentru a instala ffuf, se utilizează:

go install github.com/ffuf/ffuf/v2@latest

Sau se poate clona depozitul github și compila folosind:

git clone https://github.com/ffuf/ffuf ; cd ffuf ; go get ; go build

Cum se Utilizează ffuf Pentru „Directory Bruteforce”

Sintaxa de bază pentru a efectua un atac de tip forță brută asupra directoarelor cu ffuf este:

ffuf -u [URL/FUZZ] -w [cale către lista de cuvinte]

De exemplu, pentru a scana https://example.com, comanda ar fi:

ffuf -u https://example.com/FUZZ -w wordlist.txt

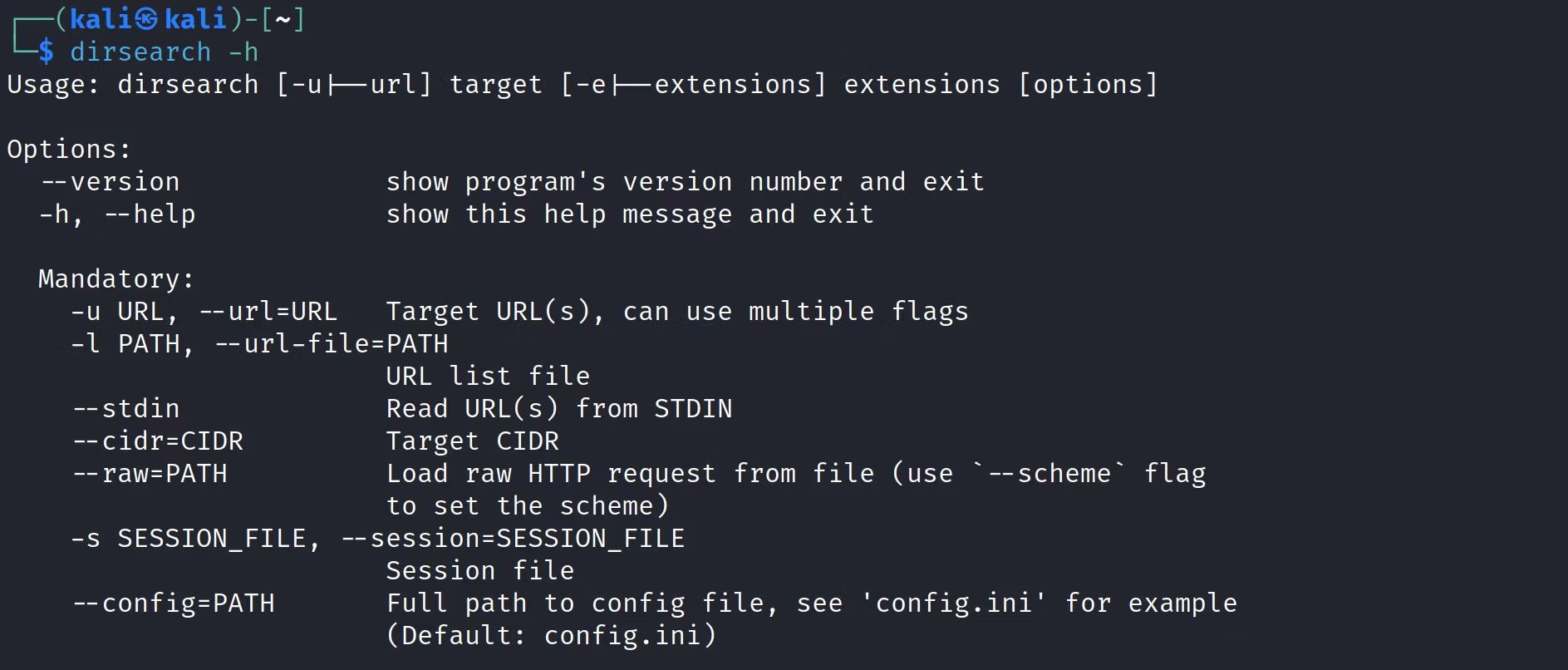

5. dirsearch

dirsearch este un alt instrument de linie de comandă folosit pentru a identifica directoare dintr-o aplicație web prin tehnica forței brute. Este remarcat pentru interfața colorată, deși funcționează în terminal.

dirsearch poate fi instalat prin pip cu comanda:

pip install dirsearch

Sau se poate clona depozitul GitHub prin comanda:

git clone https://github.com/maurosoria/dirsearch.git --depth 1

Cum se Utilizează dirsearch Pentru „Directory Bruteforce”

Sintaxa de bază pentru a utiliza dirsearch în procesul de descoperire a directoarelor este:

dirsearch -u [URL]

Pentru a analiza https://example.com, se folosește comanda:

dirsearch -u https://example.com

Aceste instrumente economisesc semnificativ timp, care altfel ar fi petrecut încercând manual să ghicești directoarele. În domeniul securității cibernetice, timpul este un element valoros, de aceea profesioniștii folosesc instrumente open-source pentru a-și eficientiza procesele zilnice.

Există numeroase instrumente gratuite, în special pe Linux, care pot îmbunătăți eficiența muncii. Este important să explorezi și să alegi cele mai potrivite pentru nevoile individuale!