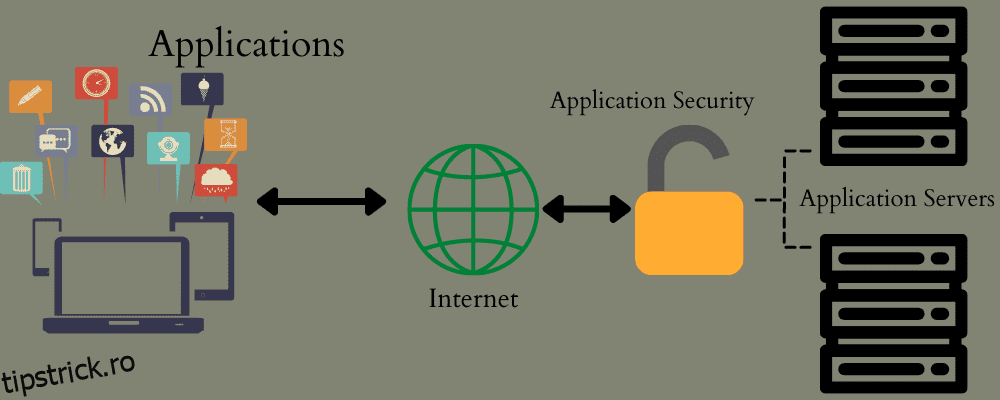

Testarea securității aplicațiilor este esențială pentru a vă asigura că aplicația dvs. este lipsită de vulnerabilități și riscuri și pentru a reduce suprafața de atac pentru a preveni atacurile cibernetice.

Un raport spune că afacerile au avut de suferit Cu 50% mai multe atacuri cibernetice în 2021 în fiecare săptămână. Toate tipurile de afaceri sunt sub radarul atacatorilor, inclusiv instituții de învățământ, organizații guvernamentale, asistență medicală, furnizori de software, finanțe și multe altele.

Inutil să spunem că aplicațiile sunt utilizate pe scară largă în aproape fiecare sector pentru a face mai ușor și convenabil pentru oameni să folosească produse și servicii, consultații, divertisment etc. Și dacă construiți o aplicație, trebuie să verificați securitatea acesteia începând de la cod. faza până la producție și implementare.

SAST și DAST sunt două modalități excelente de a efectua testarea securității aplicațiilor.

În timp ce unii preferă SAST, alții preferă DAST și unora, de asemenea, le plac ambele în conjugare.

Deci, de ce parte ești? Dacă nu te poți decide, lasă-mă să te ajut!

În acest articol, vom face o comparație SAST vs. DAST pentru a înțelege care este mai bine pentru ce caz. Vă va ajuta să alegeți cel mai bun pe baza cerințelor dvs. de testare.

Așadar, rămâneți pe fază pentru a afla cine câștigă această bătălie!

Cuprins

SAST vs. DAST: Ce sunt acestea?

Dacă doriți să înțelegeți diferența dintre SAST și DAST, este esențial să clarificați câteva elemente de bază. Deci, să știm ce sunt SAST și DAST.

Ce este SAST?

Testarea de securitate statică a aplicațiilor (SAST) este o metodă de testare pentru a securiza o aplicație prin revizuirea statistică a codului sursă pentru a identifica toate sursele de vulnerabilitate, inclusiv punctele slabe și defecte ale aplicației, cum ar fi injecția SQL.

SAST este cunoscut și sub denumirea de testare de securitate „cutie albă”, în care părțile interne ale aplicației sunt analizate amănunțit pentru a găsi vulnerabilitățile. Se realizează în primele etape ale dezvoltării aplicației la nivel de cod înainte de finalizarea build-ului. Se poate face și după ce componentele aplicației sunt combinate într-un mediu de testare. În plus, SAST este utilizat pentru asigurarea calității unei aplicații.

În plus, se realizează folosind instrumente SAST, concentrându-se pe conținutul codului unei aplicații. Aceste instrumente scanează codul sursă al aplicației, împreună cu toate componentele sale, pentru a găsi potențiale probleme de securitate și vulnerabilități. De asemenea, ajută la reducerea timpilor de nefuncționare și a riscurilor de a compromite datele.

Unele dintre instrumentele excelente SAST disponibile pe piață sunt:

Ce este DAST?

Testarea dinamică a securității aplicațiilor (DAST) este o altă metodă de testare care utilizează o abordare tip cutie neagră, presupunând că testerii nu au acces sau cunoaștere a codului sursă al aplicației sau a funcționalității sale interioare. Ei testează aplicația din exterior folosind ieșirile și intrările disponibile. Testul seamănă cu un hacker care încearcă să obțină acces la aplicație.

DAST își propune să observe comportamentul aplicației de a ataca vectorii și să identifice vulnerabilitățile rămase în aplicație. Se realizează pe o aplicație funcțională și are nevoie să rulați aplicația și să interacționați cu ea pentru a implementa unele tehnici și a efectua evaluări.

Efectuarea DAST vă ajută să detectați toate vulnerabilitățile de securitate din aplicația dvs. în timpul de execuție după implementarea acesteia. În acest fel, puteți preveni o încălcare a datelor prin reducerea suprafeței de atac prin care hackerii adevărați pot efectua un atac cibernetic.

Mai mult, DAST se poate face atât manual, cât și folosind instrumente DAST pentru a implementa o metodă de hacking, cum ar fi scripting cross-site, injecție SQL, malware și multe altele. Instrumentele DAST pot verifica problemele de autentificare, configurația serverului, configurațiile greșite ale logicii, riscurile terțelor părți, nesiguranța de criptare și multe altele.

Unele dintre instrumentele DAST pe care le puteți lua în considerare sunt:

SAST vs. DAST: Cum funcționează

Cum funcționează SAST?

În primul rând, trebuie să alegeți un instrument SAST pe care să îl implementați în sistemul de compilare al aplicației dvs. pentru a efectua testarea. Deci, trebuie să selectați un instrument SAST pe baza unor criterii, cum ar fi:

- Limbajul de programare al aplicației

- Compatibilitatea instrumentului cu CI actual sau orice alte instrumente de dezvoltare

- Precizia aplicației în găsirea problemelor, inclusiv numărul de fals pozitive

- Câte tipuri de vulnerabilități poate acoperi instrumentul, împreună cu capacitatea sa de a verifica criteriile personalizate?

Deci, odată ce ați ales instrumentul SAST, puteți continua cu el.

Instrumentele SAST funcționează cam așa:

- Instrumentul va scana codul în repaus pentru a avea o vedere detaliată a codului sursă, configurații, mediu, dependențe, flux de date și multe altele.

- Instrumentul SAST va verifica codul aplicației linie cu linie și instrucțiune cu instrucțiune în timp ce le va compara cu liniile directoare stabilite. Acesta va testa codul sursă pentru a detecta vulnerabilități și defecte, cum ar fi injecții SQL, depășiri de buffer, probleme XSS și alte probleme.

- Următorul pas în implementarea SAST este analiza codului prin instrumentele SAST folosind un set de reguli și personalizarea acestora.

Astfel, detectarea problemelor și analiza impactului acestora vă va ajuta să planificați cum să remediați aceste probleme și să îmbunătățiți securitatea aplicației.

Cu toate acestea, instrumentele SAST pot da rezultate false pozitive, așa că trebuie să aveți cunoștințe bune de codificare, securitate și design pentru a detecta aceste rezultate false pozitive. Sau puteți face unele modificări codului dvs. pentru a preveni falsele pozitive sau pentru a le reduce.

Cum funcționează DAST?

Similar cu SAST, asigurați-vă că alegeți un instrument DAST bun, luând în considerare câteva puncte:

- Nivelul de automatizare al instrumentului DAST pentru a programa, rula și automatiza scanările manuale

- Câte tipuri de vulnerabilități poate acoperi instrumentul DAST?

- Este instrumentul DAST compatibil cu CI/CD-ul dvs. actual și cu alte instrumente?

- Câtă personalizare oferă pentru a-l configura pentru un anumit caz de testare?

De obicei, instrumentele DAST sunt ușor de utilizat; dar fac o mulțime de lucruri complexe în culise pentru a face testarea mai ușoară.

- Instrumentele DAST urmăresc să colecteze cât mai multe date posibil despre aplicație. Aceștia accesează cu crawlere fiecare pagină și extrag intrări pentru a mări suprafața de atac.

- Apoi, încep să scaneze aplicația în mod activ. Un instrument DAST va trimite diferiți vectori de atac către punctele finale găsite anterior pentru a verifica vulnerabilități precum XSS, SSRF, injecții SQL etc. De asemenea, multe instrumente DAST vă permit să creați scenarii de atac personalizate pentru a verifica mai multe probleme.

- Odată ce acest pas este finalizat, instrumentul va afișa rezultatele. Dacă detectează o vulnerabilitate, oferă imediat informații complete despre vulnerabilitate, tipul acesteia, adresa URL, gravitatea, vectorul de atac și vă ajută să remediați problemele.

Instrumentele DAST funcționează excelent la detectarea problemelor de autentificare și configurare care apar în timpul conectării la aplicație. Acestea oferă intrări predefinite specifice aplicației testate pentru a simula atacurile. Instrumentul compară apoi rezultatul cu rezultatul așteptat pentru a găsi defecte. DAST este utilizat pe scară largă în testarea securității aplicațiilor web.

SAST vs. DAST: De ce ai nevoie de ele

SAST și DAST oferă atât multe avantaje echipelor de dezvoltare și testare. Să ne uităm la ele.

Beneficiile SAST

Asigură securitatea în stadiile incipiente de dezvoltare

SAST este esențial în asigurarea securității unei aplicații în primele etape ale ciclului de viață al dezvoltării. Vă permite să găsiți vulnerabilități în codul sursă în timpul etapei de codare sau proiectare. Și când puteți detecta probleme în stadiile incipiente, devine mai ușor să le remediați.

Cu toate acestea, dacă nu efectuați teste devreme pentru a găsi probleme, lăsându-le să continue până la sfârșitul dezvoltării, versiunea poate avea multe erori și erori inerente. Prin urmare, va deveni nu numai problematic să le înțelegeți și să le tratați, ci și să consumați timp, ceea ce vă împinge și mai mult termenul de producție și implementare.

Dar efectuarea SAST vă va economisi timp și bani remediați vulnerabilitățile. În plus, poate testa atât vulnerabilitățile serverului, cât și ale clientului. Toate acestea vă ajută să vă securizați aplicația și vă permit să construiți un mediu sigur pentru aplicație și să o implementați rapid.

Mai rapid și precis

Instrumentele SAST vă scanează aplicația și codul sursă mai rapid decât revizuirea manuală a codului. Instrumentele pot scana milioane de linii de cod rapid și precis și pot detecta problemele subiacente în ele. În plus, instrumentele SAST vă monitorizează continuu codul pentru securitate pentru a-i păstra integritatea și funcționalitatea, ajutându-vă în același timp să atenuați rapid problemele.

Codare sigură

Trebuie să vă asigurați de codificare sigură pentru fiecare aplicație, indiferent dacă dezvoltați cod pentru site-uri web, dispozitive mobile, sisteme încorporate sau computere. Când creați codare robustă și sigură de la început, reduceți riscurile de a compromite aplicația.

Motivul este că atacatorii pot viza cu ușurință aplicații prost codificate și pot efectua activități dăunătoare, cum ar fi furtul de informații, parole, preluarea de conturi și multe altele. Are efecte negative asupra reputației dumneavoastră organizaționale și a încrederii clienților.

Utilizarea SAST vă va ajuta să asigurați o practică de codificare sigură încă de la început și să îi oferiți o bază solidă pentru a înflori în ciclul său de viață. De asemenea, vă va ajuta să asigurați conformitatea. În plus, Scrum Masters pot folosi instrumente SAST pentru a se asigura că standardul de codificare mai sigur este implementat în echipele lor.

Detectarea vulnerabilităților cu risc ridicat

Instrumentele SAST pot detecta vulnerabilități de aplicații cu risc ridicat, cum ar fi injecția SQL, care ar putea afecta o aplicație pe tot parcursul ciclului de viață și depășirile de buffer care pot dezactiva aplicația. În plus, detectează eficient scripturile încrucișate (XSS) și vulnerabilitățile. De fapt, instrumentele SAST bune pot identifica toate problemele menționate în Principalele riscuri de securitate ale OWASP.

Ușor de Integrat

Instrumentele SAST sunt ușor de integrat într-un proces existent al ciclului de viață al dezvoltării unei aplicații. Ele pot funcționa fără probleme în medii de dezvoltare, depozite sursă, instrumente de urmărire a erorilor și alte instrumente de testare a securității. Acestea includ, de asemenea, o interfață ușor de utilizat pentru testare consistentă, fără o curbă abruptă de învățare pentru utilizatori.

Audituri automate

Auditurile manuale de cod pentru probleme de securitate pot fi plictisitoare. Este necesar ca auditorul să înțeleagă vulnerabilitățile înainte ca acesta să poată trece efectiv pentru a examina codul în detaliu.

Cu toate acestea, instrumentele SAST oferă performanțe incredibile pentru a examina frecvent codul cu acuratețe și mai puțin timp. De asemenea, instrumentele pot permite securitatea codului mai eficient și pot accelera auditările codului.

Beneficiile utilizării DAST

DAST se concentrează pe funcțiile de rulare ale unei aplicații, oferind o mulțime de beneficii echipei de dezvoltare software, cum ar fi:

Domeniu mai larg de testare

Aplicațiile moderne sunt complexe, incluzând multe biblioteci externe, sisteme vechi, cod șablon etc. Ca să nu mai vorbim că riscurile de securitate evoluează și aveți nevoie de o astfel de soluție care să vă ofere o acoperire mai largă de testare, ceea ce ar putea să nu fie suficient dacă doar utilizați SAST.

DAST poate ajuta aici prin scanarea și testarea tuturor tipurilor de aplicații și site-uri web, indiferent de tehnologiile, disponibilitatea codului sursă și originile acestora.

Prin urmare, utilizarea DAST poate aborda diverse probleme de securitate, verificând, în același timp, modul în care aplicația dvs. apare atacatorilor și utilizatorilor finali. Vă va ajuta să rulați un plan cuprinzător pentru a remedia problemele și a produce o aplicație de calitate.

Securitate ridicată în medii

Deoarece DAST este implementat pe aplicație din exterior, nu pe codul său de bază, puteți obține cel mai înalt nivel de securitate și integritate al aplicației dvs. Chiar dacă faceți unele modificări în mediul aplicației, acesta rămâne sigur și pe deplin utilizabil.

Testează implementările

Instrumentele DAST nu sunt folosite doar pentru a testa aplicațiile într-un mediu de pregătire pentru vulnerabilități, ci și în timpul mediilor de dezvoltare și producție.

În acest fel, puteți vedea cât de sigură este aplicația dvs. după producție. Puteți scana aplicația periodic utilizând instrumentele pentru a găsi orice probleme de fond cauzate de modificările de configurare. De asemenea, poate descoperi noi vulnerabilități, care vă pot amenința aplicația.

Ușor de integrat în fluxurile de lucru DevOps

Să dezvăluim câteva mituri aici.

Mulți cred că DAST nu poate fi folosit în etapa de dezvoltare. A fost dar nu mai era valabil. Există multe instrumente, cum ar fi Invicti, pe care le puteți integra cu ușurință în fluxurile dvs. de lucru DevOps.

Deci, dacă setați corect integrarea, puteți activa instrumentul să scaneze automat vulnerabilități și să identifice problemele de securitate în etapele incipiente ale dezvoltării aplicației. Acest lucru va asigura mai bine securitatea aplicației, va evita întârzierile în găsirea și rezolvarea problemelor și va reduce cheltuielile aferente.

Ajută la testarea de penetrare

Securitatea dinamică a aplicației este ca testarea de penetrare, în care o aplicație este verificată pentru vulnerabilități de securitate prin injectarea unui cod rău intenționat sau rulând un atac cibernetic pentru a verifica răspunsul aplicației.

Utilizarea unui instrument DAST în eforturile dvs. de testare de penetrare vă poate simplifica munca cu capabilitățile sale complete. Instrumentele pot eficientiza testarea generală de penetrare prin automatizarea procesului de identificare a vulnerabilităților și de raportare a problemelor pentru a le remedia imediat.

Prezentare generală a securității

DAST are un avantaj față de soluțiile punctuale, deoarece primele pot revizui în detaliu poziția de securitate a aplicației dvs. De asemenea, poate testa toate tipurile de aplicații, site-uri și alte active web, indiferent de limbajele de programare, originile, codul de curs etc.

Prin urmare, indiferent de tipul de software sau de aplicație pe care îl construiți, puteți înțelege în mod cuprinzător starea securității acestuia. Ca urmare a unei vizibilități mai mari în medii, puteți chiar să detectați tehnologii învechite riscante.

SAST vs DAST: asemănări și diferențe

Testarea de securitate statică a aplicațiilor (SAST) și testarea dinamică a securității aplicațiilor (DAST) sunt ambele un tip de testare de securitate a aplicațiilor. Ei verifică aplicațiile pentru vulnerabilități și probleme și ajută la prevenirea riscurilor de securitate și a atacurilor cibernetice.

Atât SAST, cât și DAST au același scop – să detecteze și să semnalizeze problemele de securitate și să vă ajute să le remediați înainte de a avea loc un atac.

Acum, în această remorcheră SAST vs DAST, să găsim câteva dintre diferențele proeminente dintre aceste două metode de testare a securității.

ParametruSASTDASTTypeTestare de securitate a aplicațiilor în cutie albă.Testări de securitate a aplicațiilor în cutie neagră.Cale de testareTestarea se efectuează din interior spre exterior (a aplicațiilor).Testarea este efectuată din exterior în interior.

Aici, testerul știe despre designul, implementarea și cadrul aplicației.

Abordarea hackerilor.

Aici, testerul nu știe nimic despre designul, implementarea și cadrele aplicației.

Implementare Este implementat pe cod static și nu necesită aplicații implementate. Se numește „static” deoarece scanează codul static al aplicației pentru a testa vulnerabilități. Este implementat pe o aplicație care rulează. Se numește „dinamic” deoarece scanează codul dinamic al aplicației în timp ce rulează pentru a găsi vulnerabilități. TimelineSAST se face în primele etape ale dezvoltării aplicației. DAST se realizează pe o aplicație care rulează spre sfârșitul ciclului de viață al dezvoltării unei aplicații. Acoperire și analiză poate găsi vulnerabilități la nivelul clientului și al serverului cu acuratețe. Instrumentele SAST sunt compatibile cu diverse sisteme și coduri încorporate.

Cu toate acestea, nu poate detecta probleme legate de medii și de rulare.

Poate detecta probleme legate de medii și de rulare. Dar poate analiza doar răspunsurile și solicitările dintr-o aplicație. Cod sursă. Are nevoie de cod sursă pentru testare. Nu necesită cod sursă pentru testare. Conducte CI/CDSAST este integrat direct în conductele CI/CD pentru a ajuta dezvoltatorii să monitorizeze regulat codul aplicației .

Acesta acoperă fiecare etapă a procesului CI, inclusiv analiza de securitate pentru codul aplicației prin scanarea automată a codului și testarea versiunii.

DAST este integrat într-o conductă CI/CD după ce aplicația este implementată și rulează pe un server de testare sau pe computerul dezvoltatorului. Reducerea riscurilor Instrumentele SAST scanează codul complet pentru a găsi vulnerabilități cu locațiile lor precise, ceea ce ajută la remedierea mai ușoară. Deoarece instrumentele DAST funcționează în timpul timp de execuție, este posibil să nu ofere locația exactă a vulnerabilităților. Eficiență a costurilor Pe măsură ce problemele sunt detectate în stadiile incipiente, soluționarea acestor probleme este ușoară și mai puțin costisitoare. Deoarece este implementată spre sfârșitul ciclului de viață de dezvoltare, problemele nu pot fi detectate pana atunci. De asemenea, este posibil să nu ofere locații precise.

Toate acestea fac ca rezolvarea problemelor să fie costisitoare. În același timp, întârzie cronologia generală de dezvoltare, crescând costurile totale de producție.

SAST vs. DAST: Când să le folosiți

Când să utilizați SAST?

Să presupunem că aveți o echipă de dezvoltare pentru scrierea codului într-un mediu monolitic. Dezvoltatorii dvs. încorporează modificări la codul sursă de îndată ce vin cu o actualizare. Apoi, compilați aplicația și o promovați în mod regulat la etapa de producție la o oră programată.

Vulnerabilitățile nu vor apărea prea mult aici, iar când apare după un timp considerabil, îl puteți revizui și corecta. În acest caz, puteți lua în considerare utilizarea SAST.

Când să utilizați DAST?

Să presupunem că aveți un mediu DevOps eficient cu automatizare în SLDC. Puteți utiliza containere și platforme cloud precum AWS. Deci, dezvoltatorii dvs. își pot codifica rapid actualizările și pot folosi instrumentele DevOps pentru a compila codul automat și a genera containere rapid.

În acest fel, puteți accelera implementarea cu CI/CD continuu. Dar acest lucru poate crește și suprafața de atac. Pentru aceasta, utilizarea unui instrument DAST ar putea fi o alegere excelentă pentru a scana aplicația completă și a găsi probleme.

SAST vs. DAST: pot lucra împreună?

Da!!!

De fapt, folosirea lor împreună vă va ajuta să înțelegeți în mod cuprinzător problemele de securitate din aplicația dvs. din interior spre exterior spre interior. De asemenea, va permite un proces DevOps sau DevSecOps sibiotic bazat pe testare, analiză și raportare de securitate eficace și acționabilă.

În plus, acest lucru va ajuta la reducerea vulnerabilităților și a suprafeței de atac și va atenua preocupările legate de atacurile cibernetice. Ca rezultat, puteți crea un SDLC foarte sigur și robust.

Motivul este testarea de securitate a aplicației „statică” (SAST) care verifică codul sursă în repaus. Este posibil să nu acopere toate vulnerabilitățile, plus că nu este potrivit pentru probleme de rulare sau de configurare, cum ar fi autentificarea și autorizarea.

În acest moment, echipele de dezvoltare pot folosi SAST cu alte metode și instrumente de testare, cum ar fi DAST. Aici vine DAST pentru a se asigura că alte vulnerabilități pot fi detectate și remediate.

SAST vs. DAST: Ce este mai bine?

Atât SAST, cât și DAST au avantajele și dezavantajele lor. Uneori SAST va fi mai benefic decât DAST, iar uneori este invers.

Deși SAST vă poate ajuta să detectați problemele din timp, să le remediați, să reduceți suprafața de atac și să oferi mai multe beneficii, bazarea completă pe o singură metodă de testare a securității nu este suficientă, având în vedere atacurile cibernetice în avans.

Așadar, atunci când alegeți unul dintre cele două, înțelegeți-vă cerințele și alegeți-l pe cel corespunzător. Dar cel mai bine este să utilizați SAST și DAST împreună. Vă va asigura că puteți beneficia de aceste metodologii de testare a securității și că puteți contribui la protecția la 360 de grade a aplicației dvs.

Din această concluzie pentru SAST vs. DAST, pot spune că ambii nu sunt de fapt rivali, dar pot fi buni prieteni. Iar prietenia lor poate aduce un nivel mai mare de securitate aplicațiilor tale.

Acum puteți analiza diferitele tipuri de testare a aplicațiilor.