Ascunderea identității online cu Linux, Tor și ProxyChains

Utilizarea unui sistem de operare bazat pe Linux pentru a-ți proteja anonimatul pe internet este un proces destul de simplu, care poate fi realizat fără a apela la serviciile VPN contra cost, disponibile în prezent.

Distribuțiile Linux precum Kali Linux sunt adesea folosite pentru testarea securității rețelelor WiFi, a site-urilor web și a serverelor. Sistemele de operare ca Debian și Ubuntu sunt, de asemenea, populare în acest scop.

ProxyChains și Tor oferă posibilitatea de a înlănțui multiple proxy-uri, asigurând un nivel sporit de anonimitate și îngreunând urmărirea adresei IP reale. ProxyChains funcționează prin mascarea adresei IP autentice, folosind o serie de servere proxy. Trebuie reținut că utilizarea unui număr mare de proxy-uri va conduce la o încetinire a conexiunii la internet.

Ce este ProxyChains?

ProxyChains este un utilitar UNIX care permite ascunderea adresei IP prin redirecționarea traficului de rețea printr-un lanț de proxy-uri, inclusiv TOR, SOCKS și HTTP.

- Este compatibil cu instrumente de recunoaștere TCP, cum ar fi Nmap.

- Permite redirecționarea oricărei conexiuni TCP la internet printr-un lanț configurabil de proxy-uri.

- Rețeaua Tor este folosită ca opțiune implicită.

- Permite combinarea diferitelor tipuri de proxy-uri într-o listă.

- ProxyChains poate fi utilizat pentru a ocoli firewall-urile, sistemele IDS și IPS.

Procesul de înlănțuire a proxy-urilor este accesibil oricui, așa cum este demonstrat în continuare.

Acest ghid va detalia pașii necesari pentru configurarea Tor și ProxyChains în Linux, în scopul anonimizării traficului.

Instalarea Tor și ProxyChains în Linux

Pentru început, actualizează sistemul Linux cu cele mai recente corecții și versiuni ale aplicațiilor. Deschide un terminal și introdu următoarea comandă:

$ sudo apt update && sudo apt upgradeApoi, verifică dacă Tor și ProxyChains sunt deja instalate introducând comenzile de mai jos:

$ proxychains

$ torDacă nu sunt instalate, utilizează comanda următoare în terminal:

$ sudo apt install proxychains tor -yImportant de reținut este faptul că nu instalăm browserul Tor, ci serviciul Tor. Acesta este un serviciu care rulează local pe sistemul virtual sau fizic și este legat de un anumit port local. În acest caz, portul este 9050, fiind configurația implicită pentru serviciul Tor.

Pentru a verifica starea serviciului Tor:

┌──(root💀kali)-[/home/writer]

└─# service tor status

● tor.service - Anonymizing overlay network for TCP (multi-instance-master)

Loaded: loaded (/lib/systemd/system/tor.service; disabled; vendor preset: disabled)

Active: inactive (dead)Pentru a porni serviciul Tor:

$ service tor startPentru a opri serviciul Tor:

$ service tor stopConfigurarea ProxyChains

Mai întâi, identifică directorul ProxyChains cu ajutorul acestei comenzi:

┌──(root💀kali)-[~]

└─# locate proxychains

/etc/proxychains4.conf

/etc/alternatives/proxychains

/etc/alternatives/proxychains.1.gz

/usr/bin/proxychains

/usr/bin/proxychains4

/usr/lib/x86_64-linux-gnu/libproxychains.so.4

/usr/share/applications/kali-proxychains.desktop

/usr/share/doc/libproxychains4

/usr/share/doc/proxychains4Fișierul de configurare este:

/etc/proxychains4.confDin rezultatul de mai sus, se observă că fișierul de configurare ProxyChains se află în directorul /etc/.

Acum, este necesar să facem câteva modificări fișierului de configurare. Deschide fișierul cu un editor de text, precum leafpad, vim sau nano.

În acest exemplu, se va folosi editorul nano.

nano /etc/proxychains.confFișierul de configurare s-a deschis. Pentru configurarea lanțurilor proxy, vom comenta și decomenta anumite linii.

Observați caracterul „#” în configurație, care indică un comentariu în limbajul bash. Folosiți tastele săgeți pentru a naviga și a face modificările.

#1. Decomentează opțiunea `dynamic_chain`. Elimină simbolul `#` de la începutul liniei.

dynamic_chain

#

# Dynamic - Each connection will be done via chained proxies

# all proxies chained in the order as they appear in the list

# at least one proxy must be online to play in chain

# (dead proxies are skipped)

# otherwise EINTR is returned to the app

#2. Comentează liniile `random_chain` și `strict_chain`. Adaugă simbolul `#` la începutul acestora.

#random_chain

#

# Random - Each connection will be done via random proxy

# (or proxy chain, see chain_len) from the list.

# this option is good to test your IDS :)#3. Asigură-te că linia `proxy_dns` este decomentată. Această acțiune previne scurgerile DNS care ar putea dezvălui adresa IP reală.

# Proxy DNS requests - no leak for DNS data

proxy_dns

#4. Adaugă `socks5 127.0.0.1 9050` în lista de proxy-uri, ca ultimă linie.

[ProxyList]

# add proxy here ...

# meanwile

# defaults set to "tor"

socks4 127.0.0.1 9050

socks5 127.0.0.1 9050

Proxy-ul socks4 este deja prezent. Trebuie să adaugi proxy-ul socks5, așa cum este indicat mai sus. În cele din urmă, salvează fișierul de configurare și închide editorul de text.

Utilizarea ProxyChains

Pentru a putea folosi ProxyChains, este necesar ca serviciul Tor să fie pornit.

┌──(root💀kali)-[/home/writer]

└─# service tor start

După pornirea serviciului Tor, poți utiliza ProxyChains pentru navigare, scanare și enumerare anonimă. Poți folosi instrumente ca Nmap sau sqlmap împreună cu ProxyChains pentru scanări anonime. Foarte util, nu-i așa?

Pentru a folosi ProxyChains, introdu comanda `proxychains` în terminal, urmată de numele aplicației dorite. Formatul este următorul:

┌──(writer㉿kali)-[~]

└─$ proxychains firefox www.flippa.comPentru a utiliza Nmap:

$ proxychains nmap -targetaddressPentru a utiliza sqlmap:

$ proxychains python sqlmap -u targetPoți testa vulnerabilitățile în mod anonim, precum:

$ proxychains python sqlmap -u http://www.targetaddress/products.php?product=3Practic, orice instrument de recunoaștere TCP poate fi folosit împreună cu ProxyChains.

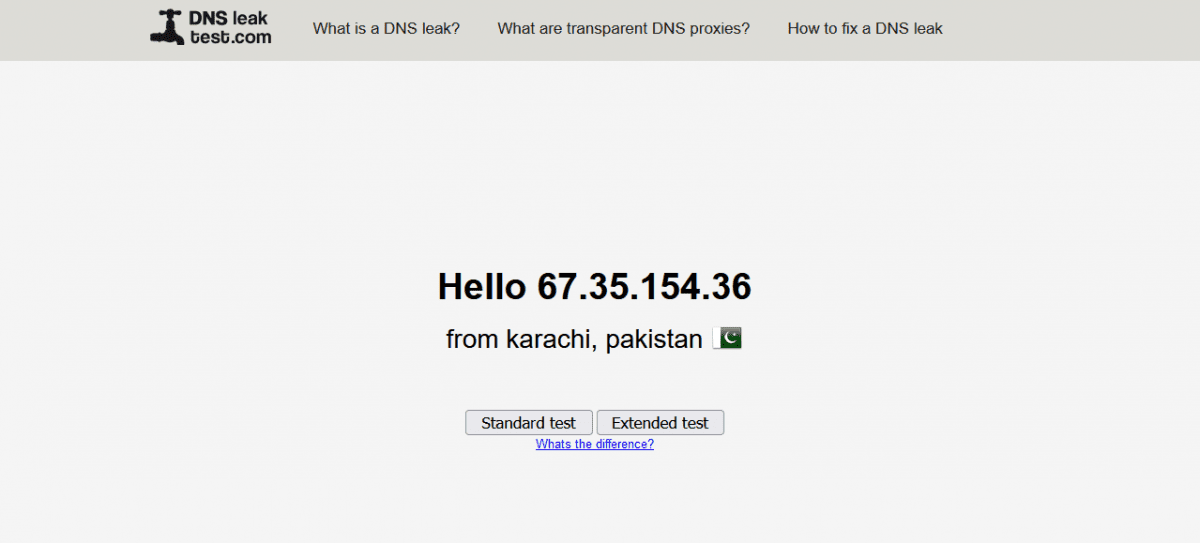

Pentru a verifica dacă ProxyChains funcționează corect, accesează dnsleaktest.com și verifică adresa IP și eventualele scurgeri DNS.

După rularea ProxyChains, este posibil să observi că interfața Firefox s-a încărcat într-o altă limbă. Acum, vom efectua un test de scurgere DNS utilizând o comandă:

$ proxychains firefox dnsleaktest.com

În exemplul dat, locația indicată a fost schimbată din INDIA în PAKISTAN, demonstrând că ProxyChains schimbă dinamic adresa IP, menținând astfel anonimatul.

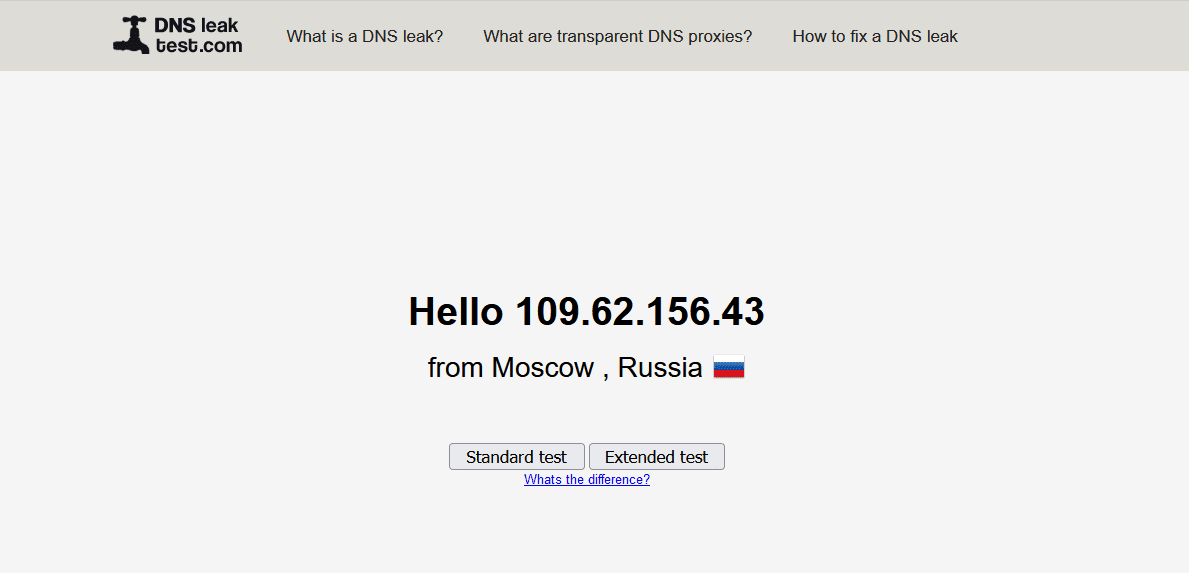

Pentru a vedea un nou rezultat, închide Firefox, curăță terminalul, repornește serviciul Tor și lansează din nou ProxyChains. În testul de scurgeri DNS, vei observa rezultate diferite, ca în exemplul de mai jos.

Se observă că locația s-a mutat din Pakistan în Rusia, ilustrând modul în care funcționează proxy-urile în lanț dinamic, sporind nivelul de anonimat în timpul testelor de securitate.

Concluzie 👨💻

În acest ghid, am învățat cum să ne menținem anonimi pe internet și să ne protejăm confidențialitatea în timpul activităților de testare. ProxyChains poate fi folosit împreună cu instrumente de securitate precum Nmap și Burpsuite, fiind o metodă eficientă pentru a evita detectarea de către sistemele IDS, IPS și firewall.

Alternativ, dacă dorești o soluție rapidă și ușoară, poți lua în considerare utilizarea unui VPN care anonimizează traficul imediat.