Istoricul și importanța testelor de penetrare în securitatea cibernetică

În anul 1967, un grup de experți în securitatea sistemelor informatice, format din Willis Ware, Rein Turn, Harold Petersen și Benard Peters, activi în cadrul Rand Corporation, au elaborat un raport crucial în urma unei conferințe dedicate securității computerelor. Acest raport a scos în evidență vulnerabilitatea mediilor de comunicare inter-computere, semnalând că acestea pot fi compromise cu ușurință.

Acest eveniment a marcat nașterea conceptului de testare de penetrare pentru a evalua vulnerabilitățile sistemelor informatice. James P. Anderson a dezvoltat o metodologie detaliată care a pus bazele testelor de penetrare moderne, un proces ce implica parcurgerea unor etape succesive, de la identificarea unei vulnerabilități până la implementarea măsurilor de contracarare.

Pentru a înțelege mai bine evoluția acestui domeniu, puteți consulta istoricul testelor de penetrare.

Exploatarea deficiențelor de securitate ale unei organizații este un proces complex, ce necesită cunoștințe specializate și timp. Cu toate acestea, tehnologia actuală permite actorilor rău intenționați să identifice cu ușurință punctele slabe ale unei organizații. Testele de penetrare se concentrează pe activele unei companii vizibile pe internet, cum ar fi aplicațiile web, site-urile web, serverele DNS și sistemele de e-mail, cu scopul de a obține acces neautorizat și de a extrage date valoroase.

Prin implementarea testelor de penetrare, organizația dvs. poate identifica și consolida potențialele puncte de atac, prevenind astfel exploatarea acestora. Studiile arată că un procent semnificativ, de aproximativ 73% dintre încălcările de securitate reușite, se produc prin exploatarea vulnerabilităților aplicațiilor web.

Astăzi, mai mult ca oricând, organizațiile trebuie să valideze securitatea aplicațiilor, sistemelor și rețelelor lor. Simularea atacurilor prin teste de penetrare este o metodă eficientă de a evalua nivelul de securitate al unui sistem și eficacitatea măsurilor de control. Aceste teste nu trebuie efectuate o singură dată, ci în mod regulat, frecvența lor fiind adaptată la structura organizațională și la riscurile identificate.

Din fericire, testele de penetrare nu sunt complicate, iar echipele IT pot fi echipate cu competențele necesare pentru a implementa măsuri de securitate eficiente, în special în cazul actualizărilor importante ale infrastructurii sau al introducerii de noi servicii și active digitale. Totul începe cu o înțelegere clară a procesului implicat.

Ce reprezintă testele de penetrare?

Înainte de a explora cum se realizează aceste teste, este esențial să înțelegem ce sunt și de ce sunt necesare. Testele de penetrare, denumite adesea și „pen tests”, reprezintă un tip de atac cibernetic controlat, efectuat asupra sistemelor unei organizații într-un mediu sigur.

În combinație cu auditurile de securitate, testele de penetrare au ca scop identificarea vulnerabilităților din infrastructura organizației. Abordarea tactică este similară cu cea a unui hacker real. Principalele motive pentru care o organizație ar trebui să efectueze teste de penetrare includ:

- Identificarea vulnerabilităților ascunse înainte ca acestea să fie descoperite de atacatori.

- Îmbunătățirea proceselor și strategiilor de securitate.

- Reducerea costurilor de remediere și a timpului de răspuns la incidente de securitate.

- Asigurarea conformității cu reglementările privind securitatea și confidențialitatea datelor.

- Protejarea reputației mărcii și menținerea loialității clienților.

Testele de penetrare evaluează capacitatea unei organizații de a rezista atacurilor cibernetice și evidențiază cât de ușor hackerii ar putea să îi compromită sistemele. Informațiile colectate în urma acestor teste sunt utile pentru a prioritiza investițiile în securitatea cibernetică, pentru a respecta standardele din industrie și pentru a îmbunătăți strategiile de apărare. Acest proces este facilitat de instrumente specializate, numite instrumente de testare a penetrării.

Ce sunt instrumentele de testare a penetrării?

Un hacker etic utilizează instrumente de testare a penetrării pentru a evalua rezistența infrastructurii informatice prin simularea atacurilor cibernetice reale. Cu ajutorul acestor instrumente, echipele de securitate pot automatiza sarcinile repetitive, pot genera rapoarte de testare mai rapid și pot reduce costurile asociate cu multiple scanări.

Există diverse tipuri de instrumente de testare a penetrării, cum ar fi cele open-source, cele specializate pentru aplicații web, rețele, aplicații mobile, cloud, testele manuale, automatizate sau serviciile de testare de penetrare. Indiferent de tipul lor, este important ca aceste instrumente să ofere funcții cheie, cum ar fi generarea de rapoarte acționabile, integrarea cu CI/CD, suport pentru remediere și, acolo unde este posibil, certificate de testare a penetrării publice.

Acum, că am înțeles bazele, haideți să analizăm etapele procesului de testare a penetrării.

Etapele testării de penetrare

Un test de penetrare tipic implică mai multe etape. Deși diferitele surse pot descrie procesul în moduri ușor diferite, structura generală rămâne constantă. Procesul include de obicei recunoașterea, scanarea, evaluarea vulnerabilităților, exploatarea și raportarea.

Profesioniștii în securitate cibernetică se familiarizează cu diverse instrumente pentru a le utiliza pe cele mai potrivite în fiecare fază de testare. În continuare, vom analiza fiecare etapă în detaliu.

Colectarea de informații

Această etapă, adesea neglijată, este crucială pentru a stabili o bază comună între organizație și testerul de penetrare. În această fază, se definesc scopul testului, regulile de implicare, termenele limită și aspectele logistice, cu obiective clare și măsurabile.

Pentru a obține un test complet și util, această etapă ajută la identificarea zonelor care necesită testare și a celor mai bune metode de abordare. Este important ca această etapă inițială să nu fie omisă.

Înainte de a testa un sistem, organizația trebuie să-și dea acordul, altfel acțiunile testerului pot fi considerate ilegale. Pentru a asigura un flux de lucru fluid, organizațiile stabilesc reguli clare (printr-un contract) atunci când angajează testeri. Acordul ar trebui să includă activele critice, obiectivele testului și măsurile de precauție. Această etapă influențează toate acțiunile ulterioare, asigurând că planurile sunt aliniate cu rezultatele așteptate.

Recunoaștere / Colectarea OSINT

În această fază, testerii colectează toate informațiile disponibile despre sistem. Datele obținute sunt relevante pentru etapele ulterioare ale testului și sunt determinate de rezultatele etapei precedente. Testerii determină cu precizie datele necesare și strategiile adecvate. În cazul unei recunoașteri active, testerul interacționează direct cu sistemele țintă. În cazul unei recunoașteri pasive, se colectează informații disponibile publicului. Pentru o abordare completă, se combină ambele tehnici.

Colectarea activă a datelor implică analiza rețelelor, sistemelor de operare, conturilor de utilizator, numelor de domenii, serverelor de e-mail și aplicațiilor. Colectarea pasivă se bazează pe informații open-source, cum ar fi rețelele sociale, informațiile fiscale, site-urile web și alte date publice.

Iată câteva instrumente de inteligență open-source (OSINT) pe care le-am considerat utile și ușor de utilizat în colectarea și corelarea informațiilor de pe web. Utilizând cadrul OSINT, se poate crea o listă extinsă de potențiale puncte de intrare și vulnerabilități. Deși această etapă este esențială pentru testele interne și externe, ea nu este întotdeauna necesară în testarea aplicațiilor web, mobile și API.

Scanarea

În această etapă, se efectuează o analiză tehnică amănunțită a sistemului. Cu ajutorul instrumentelor de scanare, cum ar fi scanerele automate de vulnerabilități și maparea rețelei, se studiază modul în care sistemul țintă reacționează la diverse intruziuni, se identifică porturile deschise, traficul de rețea etc.

Componentele principale ale acestei etape sunt scanarea și analiza activelor. Se pot utiliza instrumente precum Nmap pentru a descoperi servicii și gazde, pentru a trimite pachete și pentru a analiza răspunsurile. La finalul acestei etape, veți avea informații detaliate despre active, inclusiv sistemele de operare, serviciile active și porturile deschise.

Analizând rezultatele, se poate crea baza pentru un atac. Se poate vizualiza peisajul digital al sistemului și se pot identifica posibilele puncte de atac. Analizele statice și dinamice oferă o înțelegere clară a răspunsului sistemului la diverse condiții.

Analiza statică implică examinarea codului aplicațiilor fără ca acesta să fie executat. Se pot utiliza instrumente specializate pentru a scana bazele de cod în mod eficient. Analiza dinamică implică examinarea codului în timpul execuției aplicației. Este important ca informațiile colectate în această etapă să fie precise, deoarece succesul etapelor ulterioare depinde de ele.

Evaluare / Câștig de acces

În acest moment, toate datele colectate în etapele anterioare sunt utilizate pentru a identifica vulnerabilitățile și a stabili dacă acestea pot fi exploatate. Această etapă este esențială, mai ales atunci când este combinată cu alte etape ale testării de penetrare.

Pentru a evalua riscurile asociate vulnerabilităților descoperite, testerii utilizează diverse resurse, inclusiv National Vulnerability Database (NVD), care analizează vulnerabilitățile software publicate în Common Vulnerabilities and Exposures (CVEs).

Apoi, se identifică țintele și se definesc vectorii de atac. Zonele țintă includ activele de mare valoare, cum ar fi datele angajaților, informațiile despre clienți, partenerii/lanțurile de aprovizionare, furnizorii, porturile, aplicațiile și protocoalele. Se lansează atacuri asupra aplicațiilor web.

Cele mai frecvente atacuri includ injecțiile SQL, scripturile cross-site și backdoors. Sistemul este exploatat prin creșterea privilegiilor, interceptarea traficului și furtul de date pentru a demonstra efectele negative ale unui atac. Testerul va acționa în limitele definite în etapele de colectare a informațiilor.

Exploatarea

Cunoscută și sub denumirea de etapă de menținere a accesului, în această etapă testerul verifică dacă vulnerabilitățile identificate pot fi utilizate. Această fază implică o încălcare reală și o încercare de acces la sistem. Cu ajutorul unor instrumente precum Metasploit, testerul simulează un atac din lumea reală.

Pe parcursul acestei etape, testerul este responsabil pentru securitatea resurselor organizației, asigurându-se că sistemele nu sunt compromise după simulări.

Metasploit este o platformă populară pentru exploatarea vulnerabilităților. Această etapă evaluează impactul unei încălcări de securitate. Testerul poate încerca să cripteze sau să exfiltreze date, simulând atacuri de tip ransomware și atacuri zero-day. Un test de penetrare reușit trebuie să găsească un echilibru între depășirea limitelor și menținerea integrității sistemului.

Experții sunt cei mai calificați pentru a lucra în această etapă, ei exploatând vulnerabilitățile care trec de automatizare. La finalul acestei faze, se încearcă obținerea privilegiilor de nivel înalt în informații despre sistem și rețea, identificând datele disponibile. Hackerul etic trebuie să explice rezultatele exploatărilor țintelor de mare valoare.

Analiza riscului, recomandări, revizuire și raportare

După finalizarea etapei de exploatare, testerul generează un raport care documentează constatările. Raportul este esențial pentru remedierea vulnerabilităților descoperite.

Un raport de testare a penetrării de calitate reprezintă o sursă importantă de informații, documentând vulnerabilitățile descoperite într-un mod clar și accesibil, ajutând organizația să remedieze riscurile de securitate. Un raport cuprinzător va include toate vulnerabilitățile identificate, scorurile lor CVVS, rezumatele riscurilor tehnice, impactul posibil asupra afacerii, dificultatea exploatării și recomandări tactice.

În plus, rapoartele trebuie să documenteze toate etapele, modelele de testare, tehnicile utilizate și activele vizate. Testerul ar trebui să includă o opinie despre măsura în care testul a îndeplinit cerințele cadrului aplicabil. Un raport final ar trebui să includă o explicație generală și un ghid tehnic.

După raportare și prezentarea rezultatelor, curățarea sistemului este crucială. Aceasta presupune revenirea sistemului la starea inițială, înainte de începerea testării. Activitățile de curățare includ eliminarea tuturor fișierelor executabile, temporare și scripturilor din sistemele compromise, ștergerea conturilor de utilizator create pentru a accesa sistemul compromis și eliminarea rootkit-urilor din mediu.

Ultimul pas, remedierea, cade în responsabilitatea organizației. Pe baza constatărilor din raportul de testare a penetrării, organizația abordează vulnerabilitățile, analizând impactul potențial, luând decizii fundamentate și dezvoltând strategii de remediere.

Această etapă implică învățarea din greșelile trecutului, iar remedierea tuturor vulnerabilităților exploatabile se efectuează într-un interval de timp rezonabil. Uneori, această fază se poate prelungi pentru a permite repetarea testelor după implementarea actualizărilor sau testarea diferitelor abordări.

Aplicarea practică a testelor de penetrare: un ghid pas cu pas

În acest exemplu, vom folosi platforma Metasploit. Puteți crea propriul flux de lucru personalizat. Iată un exemplu tipic pentru a vă ajuta să începeți. Primul pas este instalarea platformei.

Dacă utilizați Linux/macOS, utilizați următoarea comandă:

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && \ chmod 755 msfinstall && \ ./msfinstall

Dacă utilizați Windows, descărcați cel mai recent program de instalare pentru Windows. Sau utilizați următoarea comandă în Shell:

[CmdletBinding()]

Param(

$DownloadURL = "https://windows.metasploit.com/metasploitframework-latest.msi",

$DownloadLocation = "$env:APPDATA/Metasploit",

$InstallLocation = "C:\Tools",

$LogLocation = "$DownloadLocation/install.log"

)

If(! (Test-Path $DownloadLocation) ){

New-Item -Path $DownloadLocation -ItemType Directory

}

If(! (Test-Path $InstallLocation) ){

New-Item -Path $InstallLocation -ItemType Directory

}

$Installer = "$DownloadLocation/metasploit.msi"

Invoke-WebRequest -UseBasicParsing -Uri $DownloadURL -OutFile $Installer

& $Installer /q /log $LogLocation INSTALLLOCATION="$InstallLocation"

Și apoi…

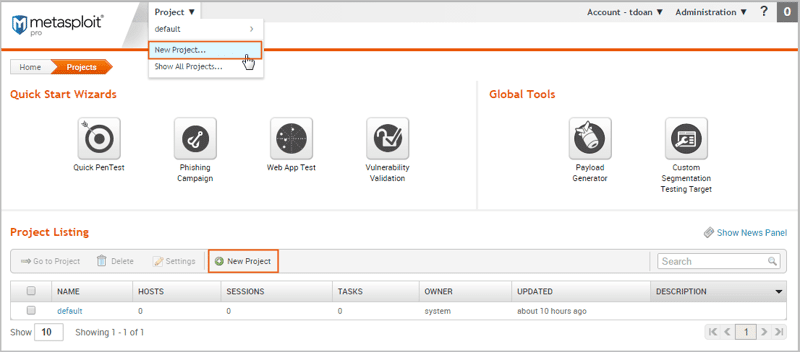

Începeți un nou proiect – Acesta va fi spațiul dvs. de stocare a datelor și de lucru. Deoarece este posibil să aveți cerințe diferite pentru diferite subrețele din cadrul organizației, organizarea eficientă a activității va îmbunătăți eficiența. De exemplu, dacă aveți un test pentru echipele IT și de resurse umane, veți dori să generați rezultate separate.

Sursa imaginii – MetaSploit

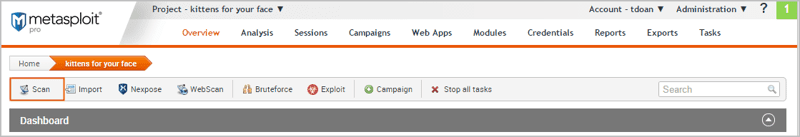

Colectați datele țintă – În această etapă, adăugați date la proiect printr-o scanare de descoperire sau prin importul de date existente. Scanați țintele pentru a identifica porturile deschise și pentru a înțelege serviciile unei rețele. Utilizați opțiunea de scanare. Apoi, introduceți adresele IP pe care doriți să le testați, fiecare pe o singură linie. De asemenea, puteți utiliza opțiunea de import pentru a importa date dintr-un fișier local.

Sursa imaginii – MetaSploit

Sursa imaginii – MetaSploit

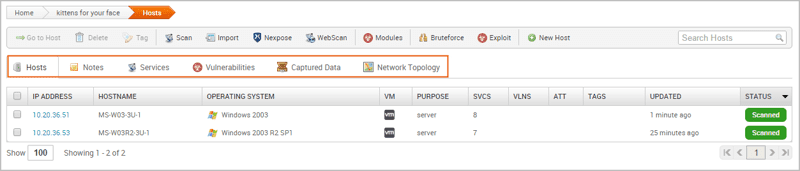

Vizualizați/gestionați datele gazdă – Puteți analiza datele la nivel de gazdă sau de proiect. Puteți comuta între fiecare adresă IP pentru a vizualiza informații individuale despre gazdă.

Sursa imaginii – MetaSploit

Scanați pentru vulnerabilități – Lansați o scanare a vulnerabilităților prin opțiunile Nexpose. Această etapă folosește bazele de date cu vulnerabilități pentru a identifica posibilele puncte slabe.

Exploatați vulnerabilitățile – Puteți exploata vulnerabilitățile cu ajutorul expertului de validare. Alternativ, puteți utiliza în continuare Nexpose.

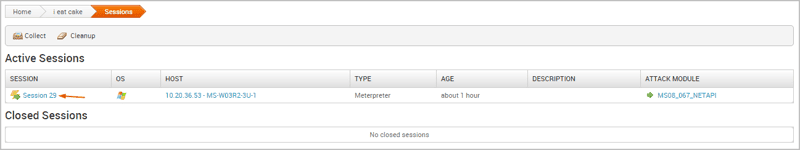

Activitatea post-exploatare – Colectați date din exploatare utilizând fila „sesiune”; faceți clic pe „colectați”.

Sursa imaginii – MetaSploit

Curățare – După ce ați finalizat colectarea datelor, utilizați opțiunea „curățare” pentru a încheia sesiunea și a curăța sistemul.

Generați rapoarte – La finalul testului, Metasploit oferă o serie de rapoarte care pot fi utilizate ca punct de plecare pentru consolidarea datelor și compilarea rezultatelor.

Un ghid detaliat despre testele de penetrare poate fi găsit în Ghidul de pornire rapidă al Metasploit.

Instrumente comune de testare a penetrării

Câteva instrumente comune includ Sn1per, Metasploit și Commix.

#1. Sn1per

Sn1per este un instrument de investigare a vulnerabilităților care validează impactul atacurilor la nivel de client în cazul unor incidente de securitate. Îl puteți utiliza pentru a simula atacuri de la distanță și atacuri ale utilizatorului într-un mediu controlat. Sn1per are 6000 de stele pe GitHub. De asemenea, acționează ca platformă media a instrumentului. Cu Sn1per, puteți economisi timp prin automatizarea instrumentelor open-source și comerciale pentru a identifica vulnerabilitățile.

#2. Metasploit

Metasploit este un cadru de testare extins, dezvoltat de o comunitate open-source. Are 31200 de stele pe GitHub, ceea ce indică un interes puternic în lumea software. Metasploit este susținut de o colaborare a pasionaților de securitate, cu scopul de a aborda vulnerabilitățile și de a crește gradul de conștientizare a securității.

#3. Commix

Commix este un instrument excelent pentru exploatarea injecțiilor de comenzi în sistemul de operare. Deși Commix este specializat în vulnerabilități de injectare de comenzi, este ușor de utilizat, gratuit, open-source, compatibil cu mai multe platforme, portabil și modular. A primit 4000 de stele pe GitHub și este gratuit și open-source.

Concluzii

Înțelegerea etapelor testelor de penetrare este esențială pentru ca organizațiile să-și sporească rezistența produselor digitale în fața atacurilor cibernetice tot mai sofisticate. Pe măsură ce infractorii cibernetici găsesc modalități de a ocoli soluțiile tradiționale de securitate, simularea atacurilor din lumea reală prin teste de penetrare este o metodă eficientă de a naviga în peisajul amenințărilor cibernetice în continuă evoluție.

Prin adaptarea testelor de penetrare la nevoile specifice ale organizației dvs., puteți asigura eficiența politicilor de securitate. Parcurgerea tuturor etapelor testului de penetrare vă asigură că obțineți cel mai bun ROI (return on investment) pentru investițiile în securitatea cibernetică.

Pentru a obține rezultate optime dintr-un test de penetrare, abordați-l cu inteligență. Începeți prin a colecta informații despre sistemul țintă. Construiți pe baza acestor informații în etapa de recunoaștere. Un bun punct de plecare pentru recunoaștere este definirea obiectivelor care trebuie testate pe sistemul vizat.

Apoi, scanați sistemul pentru a obține o înțelegere profundă a sa și pentru a identifica vulnerabilitățile. Continuați prin lansarea unui atac, având grijă să nu deteriorați sistemul. Apoi, generați rapoarte utile care să ghideze acțiunile de remediere. Nu uitați să curățați și să restabiliți sistemul la starea inițială.

Atunci când sunt utilizate corect, testele de penetrare îmbunătățesc postura de securitate a organizației dvs. prin identificarea și remedierea vulnerabilităților. Pe măsură ce multe organizații migrează către cloud și adoptă noi tehnologii, testele de penetrare devin esențiale pentru securitatea informațiilor. De fapt, 75% dintre organizații utilizează teste de penetrare pentru a evalua postura de securitate sau din motive de conformitate. Dacă acordați atenție fiecărei etape a testului în mod independent, veți înțelege întotdeauna valoarea testelor de penetrare.

În final, puteți consulta instrumentele gratuite de testare a penetrării online (Pentest) pentru a testa securitatea aplicației.