Gestionarea Posturii de Securitate Cloud: O Necesitate În Era Digitală

Administrarea posturii de securitate în cloud (CSPM) reprezintă o metodă esențială pentru monitorizarea constantă a infrastructurii cloud. Aceasta oferă vizibilitate asupra resurselor, identifică și remediază vulnerabilitățile, anticipând în același timp potențialele riscuri.

Securizarea unui mediu cloud actual este o sarcină complexă, datorită naturii sale dinamice, caracterizată de conexiuni și deconectări frecvente de la numeroase rețele și resurse. Absența unei vizibilități adecvate poate conduce la erori de configurare neobservate și alte deficiențe de securitate, care pot fi exploatate de atacatori pentru a obține acces neautorizat la infrastructură.

Configurațiile incorecte și nesigure măresc, de regulă, suprafața de atac, facilitând accesul infractorilor. Această situație poate duce la expunerea informațiilor sensibile, penalizări pentru neconformitate, pierderi financiare, daune reputaționale și alte riscuri majore.

Ideal, o implementare CSPM asigură alinierea securității mediului cloud cu cele mai bune practici, stabilind reguli și aşteptări clare.

Sursa: my.f5.com

Ce este, mai exact, Gestionarea Posturii de Securitate în Cloud (CSPM)?

CSPM reprezintă un ansamblu de instrumente și practici concepute pentru a evalua securitatea mediului cloud. Acesta identifică și remediază configurările greșite, încălcările conformității și alte riscuri de securitate existente.

Deși unii furnizori de servicii cloud, precum Amazon AWS, Google Cloud și Microsoft Azure, includ funcționalități CSPM încorporate, organizațiile care folosesc alte platforme sau necesită un nivel superior de protecție ar trebui să ia în considerare implementarea unor instrumente terțe.

Soluțiile CSPM joacă un rol vital în securitatea cloud-ului, detectând, remediind sau alertând echipele IT cu privire la configurările incorecte, riscurile, neconformitățile și alte vulnerabilități. Unele instrumente oferă detectarea și remedierea automată a acestor deficiențe.

Pe lângă capacitatea de a detecta și reduce riscurile, un instrument CSPM oferă monitorizare continuă și vizibilitate asupra poziției de securitate cloud a organizației. Mai mult, unele instrumente oferă recomandări pentru îmbunătățirea securității.

De ce este crucială Gestionarea Posturii de Securitate în Cloud?

Având în vedere gama variată de tehnologii și componente care alcătuiesc mediul cloud, organizațiilor le este dificil să urmărească toate aspectele, mai ales în absența instrumentelor adecvate.

Orice organizație care utilizează servicii cloud ar trebui să ia în calcul implementarea unui instrument CSPM. Această necesitate este critică pentru organizațiile care gestionează sarcini de lucru esențiale, activează în industrii puternic reglementate sau utilizează mai multe conturi de servicii cloud.

Beneficiile utilizării CSPM includ:

- Scanarea continuă și evaluarea poziției de securitate în timp real.

- Asigurarea unei vizibilități continue în întreaga infrastructură cloud.

- Detectarea automată și remedierea erorilor de configurare și a problemelor de conformitate.

- Realizarea de benchmark-uri și audituri de conformitate pentru a asigura respectarea celor mai bune practici.

Deși infrastructura cloud oferă flexibilitate și productivitate, aceasta este supusă numeroaselor provocări de securitate, în special atunci când configurările greșite și alte practici neadecvate măresc suprafața de atac. Pentru a combate aceste probleme, organizațiile trebuie să implementeze instrumente CSPM, care oferă vizibilitate și facilitează identificarea și remedierea riscurilor.

Un instrument CSPM tipic monitorizează permanent infrastructura cloud și generează o alertă la detectarea unei probleme. În funcție de natura acesteia, instrumentul poate corecta automat riscul.

În caz contrar, o alertă rapidă permite echipelor de securitate, dezvoltatorilor sau altor departamente să remedieze problema în timp util. De asemenea, CSPM ajută organizațiile să identifice și să abordeze eventualele discrepanțe dintre starea actuală și cea dorită a mediului cloud.

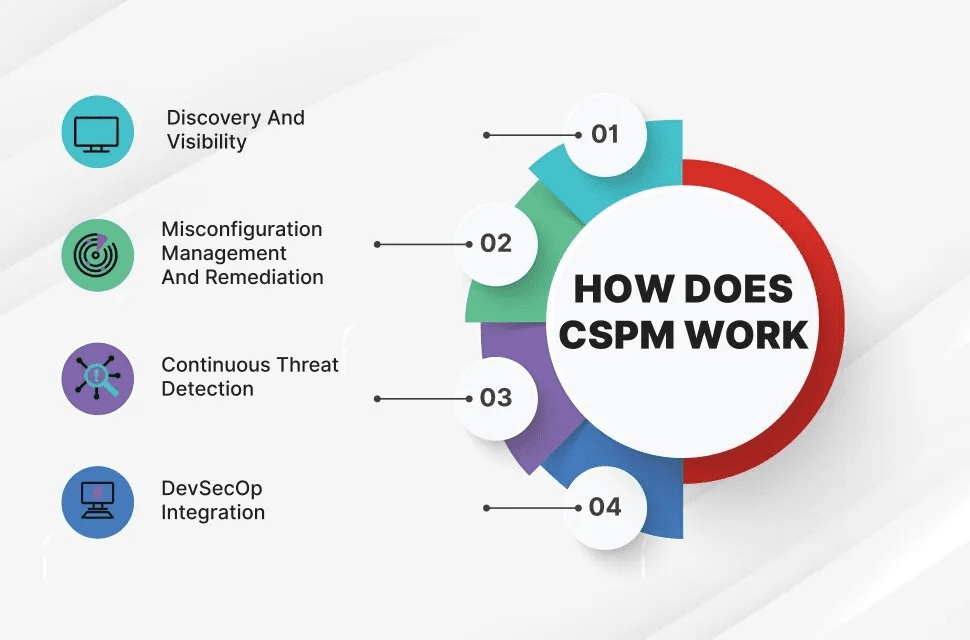

Cum funcționează un instrument CSPM?

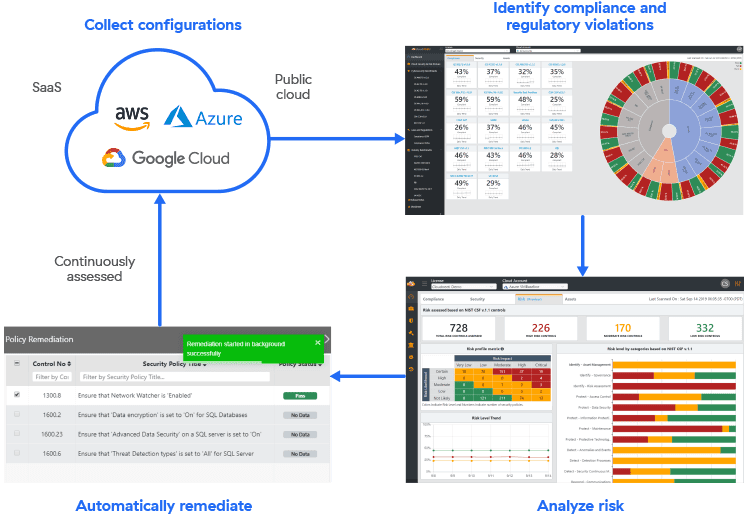

O soluție CSPM oferă monitorizare continuă și vizibilitate asupra infrastructurii cloud, facilitând descoperirea și clasificarea diferitelor componente cloud și evaluarea riscurilor existente și potențiale.

Majoritatea instrumentelor compară politicile și configurațiile active cu un punct de referință stabilit, identificând astfel deviațiile și riscurile. De asemenea, unele soluții CSPM bazate pe reguli funcționează conform regulilor prestabilite.

Alte soluții utilizează învățarea automată pentru a detecta schimbările în tehnologii și comportamentul utilizatorilor, ajustând modul de comparare în mod corespunzător.

Un instrument CSPM tipic include următoarele funcții principale:

- Monitorizarea continuă a mediului și serviciilor cloud, oferind o vizibilitate completă asupra componentelor și configurațiilor.

- Compararea configurațiilor și politicilor cloud cu un set de linii directoare acceptabile.

- Detectarea configurărilor greșite și a modificărilor de politici.

- Identificarea amenințărilor existente, noi și potențiale.

- Corectarea configurărilor incorecte pe baza regulilor predefinite și a standardelor din industrie. Acest lucru contribuie la reducerea riscurilor cauzate de erorile umane care pot duce la configurații neadecvate.

Sursa: fortinet.com

Deși CSPM ajută la rezolvarea unei game largi de probleme legate de configurări greșite și conformitate, modalitățile de funcționare pot varia. Unele acceptă remedierea automată în timp real.

Remedierea automată poate diferi de la un instrument la altul, iar altele permit automatizarea personalizată. În plus, unele soluții sunt specifice anumitor medii cloud, cum ar fi Azure, AWS sau alte servicii.

Anumite soluții CSPM oferă monitorizare automată și continuă, vizibilitate, detectarea amenințărilor și remediere. În funcție de soluție, aceasta poate rezolva automat riscurile, poate trimite alerte, oferi recomandări și alte funcții relevante.

Ce este o configurație greșită de securitate și de ce apare?

O configurație greșită de securitate apare atunci când controalele de securitate sunt configurate incorect sau lăsate nesigure, cum ar fi setările implicite. Aceasta creează vulnerabilități, lacune de securitate și erori, expunând rețelele, sistemele și datele la diverse atacuri cibernetice.

Configurațiile greșite apar, în principal, din cauza erorii umane, atunci când echipele nu reușesc să implementeze setările de securitate corect sau deloc.

Practicile greșite frecvente includ utilizarea setărilor implicite, documentația slabă sau inexistentă a modificărilor de configurare, acordarea de permisiuni excesive sau riscante și setări incorecte din partea furnizorului de servicii.

De asemenea, configurările incorecte apar și ca urmare a activării unor funcții, conturi, porturi, servicii și alte componente inutile, care măresc suprafața de atac.

Alte motive pentru apariția configurărilor greșite includ:

- Afișarea informațiilor sensibile în mesajele de eroare.

- Criptarea slabă sau inexistentă.

- Instrumente de securitate, platforme, directoare și fișiere configurate greșit sau neprotejate.

- Configurații hardware greșite, cum ar fi utilizarea adreselor IP implicite, acreditările hardware și software, precum și setările neadecvate.

Cum se implementează CSPM într-o organizație?

CSPM permite evaluarea continuă a mediului cloud, identificarea și remedierea lacunelor de securitate. Totuși, implementarea unei soluții CSPM eficiente necesită o planificare, strategie și timp adecvate. Datorită diferitelor medii și obiective cloud, procesul poate varia de la o organizație la alta.

Pe lângă alegerea instrumentului corect, echipele trebuie să respecte cele mai bune practici în timpul implementării. Există, de asemenea, mai mulți factori de luat în considerare.

Ca orice alt angajament financiar, echipele de securitate trebuie să definească obiectivele CSPM și să obțină acordul conducerii superioare. După aceasta, ar trebui parcurși următorii pași:

- Definirea obiectivelor, cum ar fi riscurile care trebuie detectate și rezolvate. Identificarea și implicarea echipelor relevante pentru a supraveghea implementarea.

- Alegerea soluției CSPM potrivite și utilizarea regulilor preconfigurate sau personalizate pentru a detecta configurările greșite și alte vulnerabilități.

- Stabilirea metodelor de evaluare a mediilor cloud.

- Scanarea continuă a mediului cloud și a activelor pentru a identifica și aborda riscurile de securitate, inclusiv cele introduse de schimbările din mediul cloud.

- Evaluarea rezultatelor și identificarea zonelor critice pentru prioritizarea remedierii. Unele instrumente pot evalua severitatea riscurilor detectate, facilitând prioritizarea acestora.

- Rezolvarea automată sau manuală a riscurilor identificate. Configurarea instrumentului pentru a notifica echipele relevante pentru a lua măsuri.

- Repetarea periodică a procesului și ajustarea sa pentru a ține pasul cu schimbările din mediile cloud în continuă evoluție.

Este posibil ca majoritatea organizațiilor să nu cunoască numărul și tipul resurselor cloud, care rulează și cum sunt configurate. În multe cazuri, lipsa vizibilității în mediul cloud poate duce la funcționarea diferitelor servicii cu mai multe configurări greșite.

Un instrument CSPM tipic scanează continuu mediul cloud pentru a oferi vizibilitate asupra poziției de securitate. În timp ce face acest lucru, acesta descoperă activele, serviciile și alte resurse cloud și evaluează securitatea prin verificarea configurărilor greșite și a altor vulnerabilități.

În general, instrumentul vizualizează activele și ajută organizațiile să descopere și să înțeleagă interconexiunile de rețea, serviciile, sarcinile de lucru, căile către date și alte resurse. Acest lucru permite echipelor să identifice configurările greșite, vulnerabilitățile de securitate, activele și serviciile neutilizate și să verifice integritatea sistemelor hardware sau software recent instalate.

De exemplu, instrumentul CSPM descoperă active cloud precum mașini virtuale, compartimente Amazon S3 și alte resurse. Apoi, oferă vizibilitate asupra mediului cloud, inclusiv activele, configurațiile de securitate, conformitatea și riscurile. Vizibilitatea facilitează identificarea și eliminarea punctelor slabe.

Sursa: zscaler.com

Provocările Gestionării Posturii de Securitate în Cloud

Deși instrumentele CAPM oferă numeroase beneficii de securitate, acestea prezintă și unele dezavantaje:

- Unele instrumente CSPM, care nu includ caracteristici de scanare a vulnerabilităților, depind de alte soluții, complicând implementarea și răspunsul.

- Lipsa competențelor adecvate pentru implementarea și menținerea soluției CSPM.

- Remedierea automată poate provoca probleme. Deși, în general, rezolvarea automată este mai rapidă și eficientă, unele probleme pot necesita intervenție manuală.

- În practică, majoritatea instrumentelor CSPM nu opresc în mod proactiv atacurile ransomware, malware și alte tipuri de atacuri. Aplanarea unui atac poate dura câteva ore, ceea ce poate cauza daune suplimentare. De asemenea, instrumentul poate să nu detecteze amenințările care se propagă lateral în mediul cloud.

- Unele funcții CSPM sunt disponibile sub forma unor produse ale furnizorilor de servicii cloud sau ca parte a altor instrumente bazate pe cloud, precum platforma de protecție a sarcinilor de lucru în cloud (CWPP) și Cloud Access Security Broker (CASB). Din păcate, aceste instrumente nu oferă securitate la nivel local.

Resurse Educaționale

Mai jos sunt prezentate câteva cursuri și cărți care pot ajuta la aprofundarea înțelegerii despre gestionarea securității în cloud și alte practici conexe:

#1. Check Point Jump Start: CloudGuard Posture Management: Udemy

Check Point Jump Start: CloudGuard Posture Management este un curs online, gratuit, simplu și informativ, oferit de Udemy. Pentru a înțelege CSPM, sunt necesare doar abilități de bază de operare a calculatorului.

#2. Securitatea Containerelor și Securitatea în Cloud cu AQUA – Udemy

Cursul Securitatea Containerelor & Securitatea în Cloud utilizând AQUA ajută la înțelegerea imaginilor de containere, a securității lor și a modului de scanare cu soluțiile de securitate Aqua.

Cursul abordează, de asemenea, detectarea configurațiilor greșite pe platforma AWS, gestionarea securității în cloud și implementarea acesteia cu ajutorul soluției Aqua.

#3. Cloud Security Posture Management Ghid Complet de Autoevaluare

Această carte oferă îndrumări pentru evaluarea posturii de securitate, vizualizarea resurselor cloud și determinarea utilizatorilor acestora. De asemenea, include instrumente digitale pentru evaluarea măsurilor de securitate, politicilor și altor soluții existente.

Cartea analizează, de asemenea, atacurile și provocările cu care s-a confruntat organizația în trecut pentru a proteja sarcinile de lucru. În plus, cartea ajută la evaluarea siguranței aplicațiilor și a datelor, a accesului acestora și a autorizației de a efectua anumite acțiuni.

Ghidul de autoevaluare CSPM ajută la identificarea provocărilor CSPM și a modalităților de a le depăși, pentru a proteja mediul cloud.

#4. Arhitectura Tehnică de Referință pentru Securitatea Cloud

Această carte prezintă arhitectura de referință recomandată de CISA, OBD și alte agenții de securitate.

Ea subliniază că organizațiile și agențiile care își migrează sarcinile de lucru în cloud trebuie să își protejeze colectarea și raportarea datelor folosind diverse instrumente, inclusiv CSPM.

Concluzii

Infrastructura cloud evoluează încontinuu, iar organizațiile care nu au o vizibilitate adecvată își expun mediul la riscul unor atacuri. Prin urmare, este esențial să se auditeze regulat setările de securitate, configurațiile și controalele pentru a asigura conformitatea, chiar și după adăugarea unei componente noi. Echipele trebuie să abordeze orice abatere de la configurație cât mai repede posibil.

O modalitate de a face acest lucru este utilizarea unei soluții fiabile de gestionare a securității în cloud. Un astfel de instrument oferă vizibilitate, permițând organizațiilor să își protejeze activele cloud împotriva neconformităților și a configurărilor greșite, cum ar fi actualizările de securitate învechite, permisiunile incorecte, datele necriptate și cheile de criptare expirate.

În continuare, se poate verifica cum se pot identifica vulnerabilitățile serverului web cu ajutorul scanerului Nikto.