Prioritizezi siguranța resurselor IT în cadrul organizației tale mai presus de orice altceva? Atunci ai nevoie de cele mai eficiente instrumente de gestionare a accesului la identitate, pe care le vom prezenta în continuare.

În peisajul digital actual, securitatea este o preocupare majoră pentru orice afacere. Hackerii dezvoltă constant metode și instrumente noi pentru a sustrage date de la companii, pe care le vând apoi pe dark web.

Atacurile cibernetice te-ar putea costa milioane de dolari prin blocarea întregii infrastructuri IT, inclusiv bazele de date vitale, afectând astfel mii de utilizatori.

Din acest motiv, companiile implementează instrumente IAM performante, împreună cu politici stricte de securitate a datelor și a parolelor, pentru a asigura redundanța securității datelor afacerii.

Ce reprezintă Managementul Accesului la Identitate (IAM)?

Managementul Accesului la Identitate (IAM) este un ansamblu de aplicații, politici și instrumente care monitorizează, gestionează și definesc nivelul de acces al angajaților sau al altor părți interesate la diverse active digitale.

Pentru companii, activele digitale includ în principal servere de aplicații, baze de date cu informații despre clienți, instrumente ERP, aplicații de facturare, aplicații de plată, date salariale ale angajaților și multe altele.

În contextul DevSecOps, accesul la activele digitale se referă la verificarea depozitelor de cod, accesarea conductelor CI/CD, bazele de cunoștințe interne și externe, platformele ca serviciu, intranetul, jurnalele software și canalele de comunicare ale afacerii.

Pe scurt, tu sau administratorul de securitate cibernetică trebuie să controlați accesul la fiecare resursă digitală esențială pentru buna funcționare a afacerii tale.

De ce este necesar Managementul Accesului la Identitate (IAM)?

În primul rând, IAM este necesar pentru a acorda acces la aplicațiile și resursele companiei angajaților noi și existenți. În doar câteva click-uri, poți anula accesul unei persoane la un sistem ERP sau, din contră, poți acorda acces, dacă este necesar.

Implementarea unui sistem IAM te ajută să fii proactiv în privința securității, în loc să reacționezi doar la incidente. Nu este eficient să aplici politicile de securitate într-o organizație abia după ce ai suferit consecințe din cauza încălcărilor de date și pierderilor financiare.

Este esențial să implementezi politici de securitate a datelor și control al accesului încă de la început, pentru a preveni daunele de reputație și pierderile financiare.

Alte motive importante pentru adoptarea unei soluții IAM includ:

- Posibilitatea de a scala securitatea afacerii folosind o aplicație cloud care poate monitoriza de la 10 la mii de angajați care accesează continuu servere, depozite de cod, pachete de containere, date despre clienți, metode de plată etc.

- Prevenirea încălcărilor de date la sursă și limitarea daunelor înainte ca mass-media, publicul și investitorii să fie afectați.

- Optimizarea costurilor cu licențele și alocarea resurselor prin monitorizarea constantă a activelor companiei. Astfel, poți aloca resursele necesare dinamic, economisind bani și prevenind căderea datelor de afaceri în mâini greșite.

Cum funcționează Managementul Accesului la Identitate?

Pentru a proteja datele companiei, o soluție IAM oferă următoarele funcționalități și instrumente de securitate:

#1. Acces unic (Single Sign-On)

O soluție IAM permite accesul facil la toate aplicațiile și conturile companiei prin intermediul adresei de e-mail corporative. Astfel, angajații nu mai trebuie să memoreze multiple nume de utilizator și parole.

#2. Înregistrarea, auditarea și raportarea

Sistemul înregistrează fiecare acțiune din infrastructura IT și oferă rapoarte detaliate despre incidentele de securitate recente, evenimentele de resetare a parolelor, încercările de conectare din rețele externe și multe altele.

#3. Autorizarea utilizatorului

Sistemul previne modificările neautorizate în sisteme, aplicații și site-uri web prin verificarea acțiunilor utilizatorilor în mod regulat, scanând baza de date a conturilor de utilizator pentru orice modificări neobișnuite.

#4. Autentificarea utilizatorului

IAM impune autentificarea de securitate de fiecare dată când un angajat se conectează la sistemele companiei. Aceasta poate include parole, coduri trimise prin SMS, acces bazat pe chei fizice, CAPTCHA și alte metode. Sistemul solicită, de asemenea, schimbarea periodică a parolelor și a altor date de autentificare.

#5. Acordarea și revocarea permisiunilor utilizatorului

Odată ce este creat un cont de utilizator în instrumentul IAM, acesta oferă acces la anumite sisteme ale companiei, în funcție de rol sau poziție. Instrumentele IAM pot direcționa cererile de acordare a accesului către mai mulți manageri, asigurând aprobări din mai multe puncte de vedere.

De asemenea, ștergerea unui utilizator din IAM anulează instantaneu accesul la aplicațiile și bazele de date anterioare. Această acțiune are loc în timp real, iar instrumentul blochează un angajat chiar dacă acesta lucrează activ într-o aplicație.

#6. Gestionarea utilizatorilor sistemului

Instrumentele IAM se integrează cu toate bazele de date ale companiei, aplicațiile, serverele, desktopurile virtuale și sistemele de stocare în cloud. Este suficient să creezi un profil de utilizator în instrumentul IAM, iar persoana respectivă va primi accesul la aplicațiile și datele configurate.

Cum te ajută un instrument de gestionare a accesului la identitate?

Un instrument IAM eficient oferă următoarele beneficii pentru afacerea ta:

- Oferă o sursă unică de informații verificate pentru tot ce ține de datele digitale și securitatea activelor.

- Permite unui nou angajat să înceapă să lucreze chiar din prima zi, acordând autorizațiile de securitate necesare în câteva click-uri.

- Protejează datele companiei prin revocarea instantanee a accesului angajaților care părăsesc firma.

- Te avertizează asupra incidentelor de securitate, permițându-ți să iei măsuri preventive înainte de a suferi daune majore.

- Previne problemele cauzate de avertizori și amenințările din interior.

- Blochează acțiunile anormale ale angajaților sau furnizorilor externi prin detectarea comportamentului suspect, folosind inteligența artificială (AI) și învățarea automată (ML).

În continuare, vom discuta despre caracteristicile pe care ar trebui să le cauți la un instrument IAM.

Caracteristicile unui instrument IAM

Atunci când achiziționezi un instrument IAM, asigură-te că acesta oferă următoarele caracteristici esențiale:

- Costul total de proprietate (TCO) trebuie să fie rezonabil.

- Instrumentul trebuie să ofere facturare bazată pe numărul de conturi de utilizator. Ar trebui să plătești mai puțin când creezi puține conturi și mai mult când creezi mai multe, cu reduceri pentru gestionarea în masă a conturilor.

- Soluția IAM trebuie să ofere cele șase funcții standard: autentificare unică (SSO), raportare, autentificare, autorizare, acordare de permisiuni și un panou de control pentru gestionare.

- Instrumentul trebuie să respecte o politică de autorizare cu încredere zero.

- Ar trebui să randomizeze sistemul de autentificare pentru a responsabiliza utilizatorii cu privire la securitatea datelor.

Acum că ai înțeles noțiunile de bază ale managementului accesului la identitate, iată câteva instrumente ideale pentru orice afacere digitală:

Gestionarea Identității și Accesului AWS

Dacă găzduiești aplicații cloud, baze de date și proiecte de analiză pe Amazon Web Services, atunci AWS IAM este soluția ideală pentru protejarea datelor afacerii. Oferă multe funcții, dar cele mai importante sunt:

- Analizor de acces IAM

- Centrul de identitate IAM

- Gestionarea conturilor IAM sau a rolurilor de utilizator

- Gestionarea permisiunilor IAM, cum ar fi acordarea și revocarea accesului

- Autentificare multi-factor pentru securitatea strictă a datelor și responsabilitate

Ar trebui să utilizezi AWS IAM dacă simți nevoia următoarelor în afacerea ta:

- Acordarea de permisiuni granulare și utilizarea atributelor precum rolul, echipa, locația etc., pentru configurarea contului.

- Controlul conturilor individual sau în masă.

- Implementarea practicilor de securitate a datelor în întreaga organizație în doar câteva click-uri.

- Menținerea unei politici de privilegii minime pentru aplicațiile și datele de afaceri.

AWS oferă resurse extinse pentru implementarea și utilizarea AWS IAM, astfel încât poți învăța rapid și începe în cel mai scurt timp.

Okta IAM

Dacă ești în căutarea unei soluții complete pentru gestionarea identității și furnizarea de servicii bazate pe identitate, încearcă Okta. Are peste 7000 de integrări cu aplicații de afaceri. Echipa de gestionare a integrării Okta lucrează activ și la proiecte de dezvoltare a aplicațiilor, care vor lansa aplicații noi în viitor.

Caracteristicile sale cheie IAM includ numeroase funcționalități, cum ar fi:

- Conectare universală

- Autentificare unică (Single Sign-On)

- Autentificare fără parolă

- Autentificare multifactor adaptivă

- Managementul ciclului de viață al identităților

- Fluxuri de lucru

- Guvernarea identității

Okta oferă două servicii diferite în domeniul managementului accesului la identitate. Prima soluție este orientată către clienți. Dacă oferi servicii SaaS utilizatorilor finali, găzduiești platforme video OTT, site-uri web bazate pe abonament sau conținut web protejat de un paywall, poți utiliza Customer Identity by Okta.

În plus, poți utiliza Workforce Identity Cloud pentru a permite angajaților, furnizorilor, clienților, colaboratorilor și freelancerilor să acceseze activele afacerii tale, fie că sunt stocate în cloud sau local.

ManageEngine

ManageEngine AD360 de la Zoho este un instrument IAM integrat care permite administratorilor de securitate IT să modifice, să configureze și să revoce identitățile utilizatorilor. Îți permite să controlezi accesul utilizatorilor la resursele de rețea pe servere publice, private, hibride sau locale.

Poți realiza toate operațiunile menționate mai sus pe serverele Exchange, Active Directory local și aplicațiile cloud dintr-un software centralizat sau un panou de control web.

Pe scurt, ManageEngine AD360 oferă angajaților tăi acces rapid la aplicații, sisteme ERP, datele clienților, wiki-uri ale companiei etc., în doar câteva minute. Apoi, poți revoca accesul când aceștia părăsesc compania sau dacă accesul nu mai este necesar pentru un anumit angajat.

SailPoint IAM

Soluția IAM de la SailPoint se bazează pe un sistem IAM central, controlat prin integrare, automatizare și inteligență. În jurul acestui sistem central de management al accesului la identitate, există mai multe subfuncții.

Aceste submodule asigură funcționarea neîntreruptă a soluției IAM a afacerii tale 24/7. Câteva subfuncții notabile sunt prezentate mai jos:

- Gestionarea instrumentelor SaaS

- Acordarea și revocarea automată a conturilor de utilizator

- Recomandări de acces bazate pe inteligență artificială

- Fluxuri de lucru IAM

- Analiza datelor și informații despre acces

- Certificate digitale pentru accesarea aplicațiilor, citirea fișierelor etc.

- Gestionarea parolelor, resetarea și crearea listelor negre

- Gestionarea accesului la fișiere și documente

- Gestionarea cererilor de acces

SailPoint oferă soluții IAM pentru diverse sectoare, cum ar fi sănătate, producție, bancar, guvern, educație și multe altele.

Instrumentele IAM oferă servicii utile, precum implementarea zero-trust, eficientizarea infrastructurii IT, respectarea reglementărilor și securizarea resurselor oriunde și oricând.

Soluții Fortinet IAM

Soluțiile Fortinet IAM oferă funcționalitățile de securitate necesare pentru a confirma identitățile angajaților, clienților, furnizorilor și dispozitivelor atunci când aceștia intră în intranet sau în rețeaua ta de internet.

Caracteristicile și avantajele sale esențiale sunt prezentate mai jos:

- Se asigură că utilizatorii autentificați, autorizați și validați în mod corespunzător pot accesa resursele companiei, fie că sunt stocate în cloud sau local.

- Autentificarea multifactor asigură accesul utilizatorilor autorizați la resursele permise. În cazul unei încălcări a datelor, știi pe cine să contactezi.

- Fortinet SSO asigură accesul neîntrerupt la infrastructura IT fără a memora parole. Folosește suport SAML, OIDC, 0Auth și API.

- Fortinet IAM acceptă politici BYOD (bring your own device), conturi de oaspeți, acces ad-hoc și multe altele.

JumpCloud IAM

JumpCloud te ajută să reduci semnificativ costurile unei soluții IAM, oferind o soluție unificată pentru dispozitive și identitate. Cu ajutorul acestui serviciu, minimizezi cheltuielile generale și complexitatea sistemului IAM și, de asemenea, lucrezi cu mai puțini furnizori IT.

După ce ai configurat soluțiile sale, poți permite angajaților, stagiarilor, clienților, părților interesate, furnizorilor și vizitatorilor să acceseze infrastructura IT, folosind următoarele logici:

- Acordă acces la orice resursă sau selectează anumite resurse.

- Acordă acces din orice locație sau selectează anumite locații.

- Acordă acces folosind o identitate fizică sau digitală.

- Aprobă accesul din cloud.

- Acordă acces la hardware sau software de încredere.

Instrumentul său IAM îți permite să gestionezi procese, fluxuri de lucru, dispozitive și persoane dintr-o aplicație web găzduită într-un director deschis, menținut de JumpCloud.

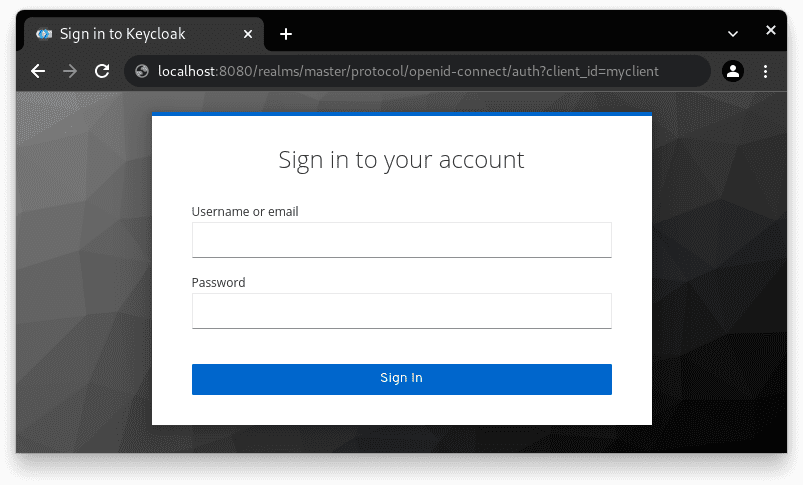

Keycloak Open Source IAM

Keycloak este un produs IAM open source, dezvoltat continuu cu granturi și sponsorizări de la Red Hat. Dacă afacerea ta are nevoie de soluții IAM personalizate, pe care alte companii nu le oferă, poți încerca Keycloak.

Caracteristicile sale notabile sunt:

- Keycloak SSO pentru conectarea și deconectarea la numeroase aplicații dintr-o singură organizație sau platformă.

- Posibilitatea de a crea pagini de autentificare pentru rețele sociale, care permit utilizatorilor să folosească serviciile cloud folosind contul Google, GitHub sau Facebook.

- Posibilitatea de a-ți crea propria soluție IAM folosind codul sursă Keycloak și o bază de date relațională.

- Integrarea cu servere Active Directory și protocolul LDAP (Lightweight Directory Access Protocol).

Serverul său este disponibil pentru descărcare gratuită, împreună cu codul sursă Keycloak, imaginea containerului și operatorul.

Ping Identity

Ping Identity utilizează propriul său cloud, PingOne, pentru gestionarea accesului la identitate prin intermediul platformei cloud și apoi direcționează utilizatorul către un alt cloud sau server local. Cloud-ul PingOne este potrivit atât pentru sarcinile de lucru orientate către client, cât și pentru cele interne ale forței de muncă.

Creează un cont pentru un utilizator aprobat în cloud-ul PingOne și configurează un flux de lucru de autentificare. Ping Identity gestionează parcursul clienților sau al angajaților către o aplicație de afaceri printr-un flux de lucru prestabilit.

Aceasta include următorii pași:

- Detectarea datelor utilizatorului și ale dispozitivului.

- Verificarea identității utilizatorului.

- Analizarea activității utilizatorului asupra activelor tale IT.

- Autentificare folosind protocoale de securitate secundare.

- Autorizarea noului utilizator de către părțile interesate ale companiei.

- Accesul neîntrerupt al utilizatorului la aplicațiile și bazele de date selectate.

Concluzie

Alegerea instrumentului potrivit de gestionare a accesului la identitate nu este ușoară. Administratorii IT și managerii de securitate cibernetică dedică săptămâni întregi pentru a decide ce instrument va asigura nivelul de securitate dorit.

Poți economisi timp și bani și poți evita problemele inutile încercând unul dintre cele mai bune instrumente IAM menționate în acest articol.

În continuare, vom discuta despre cele mai bune tehnici de protecție împotriva atacurilor cibernetice.