Înțelegerea Ingineriei Inverse: Tehnici, Scopuri și Instrumente

Ingineria inversă reprezintă procesul de examinare amănunțită a unui produs sau sistem cu scopul de a descifra structura sa, modul de operare și funcționalitățile sale esențiale.

Această tehnică este adesea folosită pentru a aprofunda cunoștințele despre un anumit produs sau sistem, permițând astfel îmbunătățirea acestuia, crearea de alternative competitive sau depistarea și eliminarea erorilor sau a vulnerabilităților.

Ingineria inversă este o practică frecventă în domenii precum dezvoltarea software, producția industrială și securitatea cibernetică. Totuși, este important de menționat că ea poate fi utilizată și în scopuri ilicite, cum ar fi furtul de secrete industriale sau fabricarea de produse contrafăcute. Din această cauză, ingineria inversă este adesea subiectul unor legi care protejează proprietatea intelectuală și secretele comerciale.

Un specialist în securitate care dorește să devină proficient în ingineria inversă trebuie să posede o bază solidă în informatică și programare, alături de experiență practică cu instrumentele și tehnicile uzuale, cum ar fi dezasamblarea și depanarea codului.

Cum Funcționează Ingineria Inversă?

Ingineria inversă implică analiza amănunțită a unui sistem pentru a înțelege componentele sale, funcțiile și mecanismele sale operaționale, cu scopul final de a înțelege cum funcționează sau de a crea o replică fidelă.

Această metodă este extrem de utilă într-o varietate de contexte, incluzând descifrarea funcționalității unui sistem, identificarea punctelor sale vulnerabile sau a slăbiciunilor, crearea de variante compatibile sau alternative, și îmbunătățirea designului inițial.

Procesul de inginerie inversă implică de obicei dezmembrarea sistemului sau a dispozitivului pentru a înțelege componentele sale și modul în care acestea se îmbină. Acest lucru poate însemna demontarea fizică a dispozitivelor sau analiza structurii și codului sistemelor software.

Odată ce sistemul este dezmembrat, componentele individuale sunt cercetate și analizate pentru a înțelege rolul lor și modul în care colaborează pentru a asigura funcționarea ansamblului.

Cu toate acestea, este vital să se respecte drepturile de proprietate intelectuală ale terților atunci când se aplică ingineria inversă, utilizând-o doar în scopuri legale și etice.

Scopul Ingineriei Inverse în Securitate

În domeniul securității, ingineria inversă are rolul de a identifica și de a atenua posibilele vulnerabilități dintr-un produs sau sistem. Acest obiectiv este atins prin examinarea designului, codului sau componentelor, cu scopul de a înțelege modul în care funcționează și de a depista eventualele puncte slabe.

De exemplu, un cercetător în securitate poate recurge la ingineria inversă pentru a investiga designul unei aplicații software, în căutarea eventualelor vulnerabilități care ar putea fi exploatate de către atacatori. Această analiză ar putea implica examinarea codului sursă, analizarea comunicațiilor de rețea sau studierea modului în care aplicația interacționează cu alte sisteme sau componente.

Odată ce vulnerabilitățile potențiale sunt identificate, cercetătorul în securitate poate lucra la elaborarea de soluții pentru a le minimiza, cum ar fi corectarea codului aplicației sau implementarea unor măsuri suplimentare de securitate. Acest demers contribuie la sporirea securității generale a produsului sau a sistemului și la protejarea împotriva eventualelor atacuri.

Pașii în Ingineria Inversă

Procesul de inginerie inversă implică, de obicei, următorii pași esențiali:

- Identificarea produsului sau sistemului: Se definește produsul software sau sistemul specific care va fi studiat pentru a înțelege în profunzime designul, mecanismele interne și funcționalitatea acestuia.

- Colectarea informațiilor: Se adună date despre produs sau sistem din diverse surse, cum ar fi documentația de proiectare, codul sursă sau manualele de utilizare.

- Analiza detaliată: Informațiile colectate sunt analizate pentru a înțelege designul și funcționalitățile sistemului. Aceasta poate include dezmembrarea produsului, examinarea componentelor sale, studiul interacțiunilor dintre ele sau analiza documentației și a codului.

- Crearea unui model: Se construiește un model care să reprezinte fidel designul, modul de operare intern și funcționalitățile sistemului. Acest model va servi ca bază pentru un studiu mai aprofundat sau pentru efectuarea de modificări și îmbunătățiri.

- Aplicarea cunoștințelor: Cunoștințele obținute prin ingineria inversă sunt folosite pentru a îmbunătăți produsul sau sistemul, a dezvolta alternative competitive sau a identifica și repara eventualele defecte sau vulnerabilități. Acest lucru poate implica modificarea designului, a codului sau a componentelor, ori crearea de produse și sisteme noi pe baza informațiilor acumulate.

Să explorăm acum cele mai bune instrumente pentru inginerie inversă.

Ghidra

Ghidra este o suită de instrumente de analiză software (SRE), open-source și gratuite, dezvoltată de Agenția Națională de Securitate (NSA). Este utilizată pentru dezasamblarea, decompilarea și analiza codului binar.

Ghidra a fost creată ca un instrument SRE robust și scalabil, fiind folosită atât de agenții guvernamentale, cât și de comunitatea SRE. Instrumentul a fost pus la dispoziția publicului în 2019 și poate fi descărcat și utilizat gratuit.

Ghidra se distinge printr-o interfață intuitivă și un design modular, care permite utilizatorilor să personalizeze instrumentul pentru a se adapta cerințelor specifice.

În plus, Ghidra include un decompilator, capabil să transforme codul de asamblare într-un limbaj de nivel înalt, precum C sau Java, facilitând astfel înțelegerea funcționalității unui fișier binar.

Androguard

Androguard este o colecție de instrumente open-source destinate ingineriei inverse și analizei aplicațiilor Android. Fiind scrisă în Python, este ideală pentru analiza structurii și comportamentului aplicațiilor Android.

Androguard include diverse instrumente pentru executarea diferitelor tipuri de analize, cum ar fi dezasamblarea, decompilarea și deobfuscarea aplicațiilor Android. Este utilă pentru analiza codului aplicațiilor, extragerea resurselor și identificarea potențialelor vulnerabilități.

Androguard este larg utilizată de către cercetătorii și specialiștii în securitate pentru analiza securității aplicațiilor Android.

Oferă o gamă variată de funcții pentru ingineria inversă, inclusiv suport pentru numeroase formate de fișiere, capacitatea de a efectua analize statice și dinamice, precum și integrarea cu alte instrumente, cum ar fi IDA Pro și radare2.

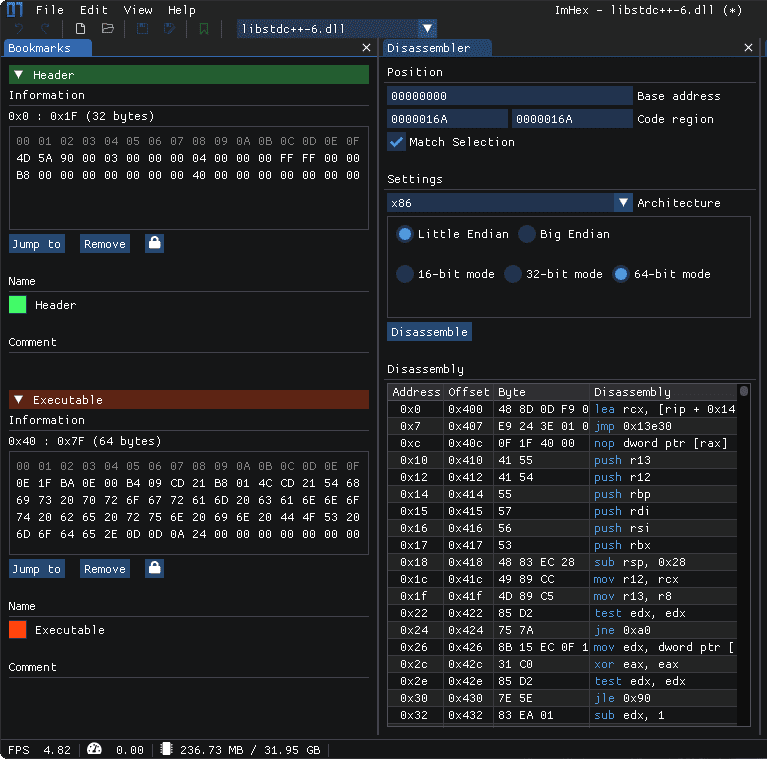

ImHex

ImHex este un editor hex, un software care permite utilizatorilor să vizualizeze și să editeze datele binare brute ale unui fișier. Editorii hex sunt folosiți frecvent de programatori, cercetători în securitate și alți utilizatori tehnici pentru a examina conținutul unui fișier la un nivel scăzut. Sunt extrem de utili pentru analiza fișierelor în format binar, cum ar fi executabilele sau alte tipuri de cod compilat.

ImHex este un editor hex open-source și gratuit, disponibil pentru Windows și Linux. Se remarcă printr-o interfață intuitivă și o varietate de funcții care îl fac ușor de utilizat.

Printre funcționalitățile cheie ale ImHex se numără suportul pentru fișiere mari, o opțiune flexibilă de căutare și înlocuire și posibilitatea de a compara fișiere alăturat. ImHex permite, de asemenea, definirea tipurilor de date, o caracteristică utilă pentru analizarea anumitor tipuri de date dintr-un fișier.

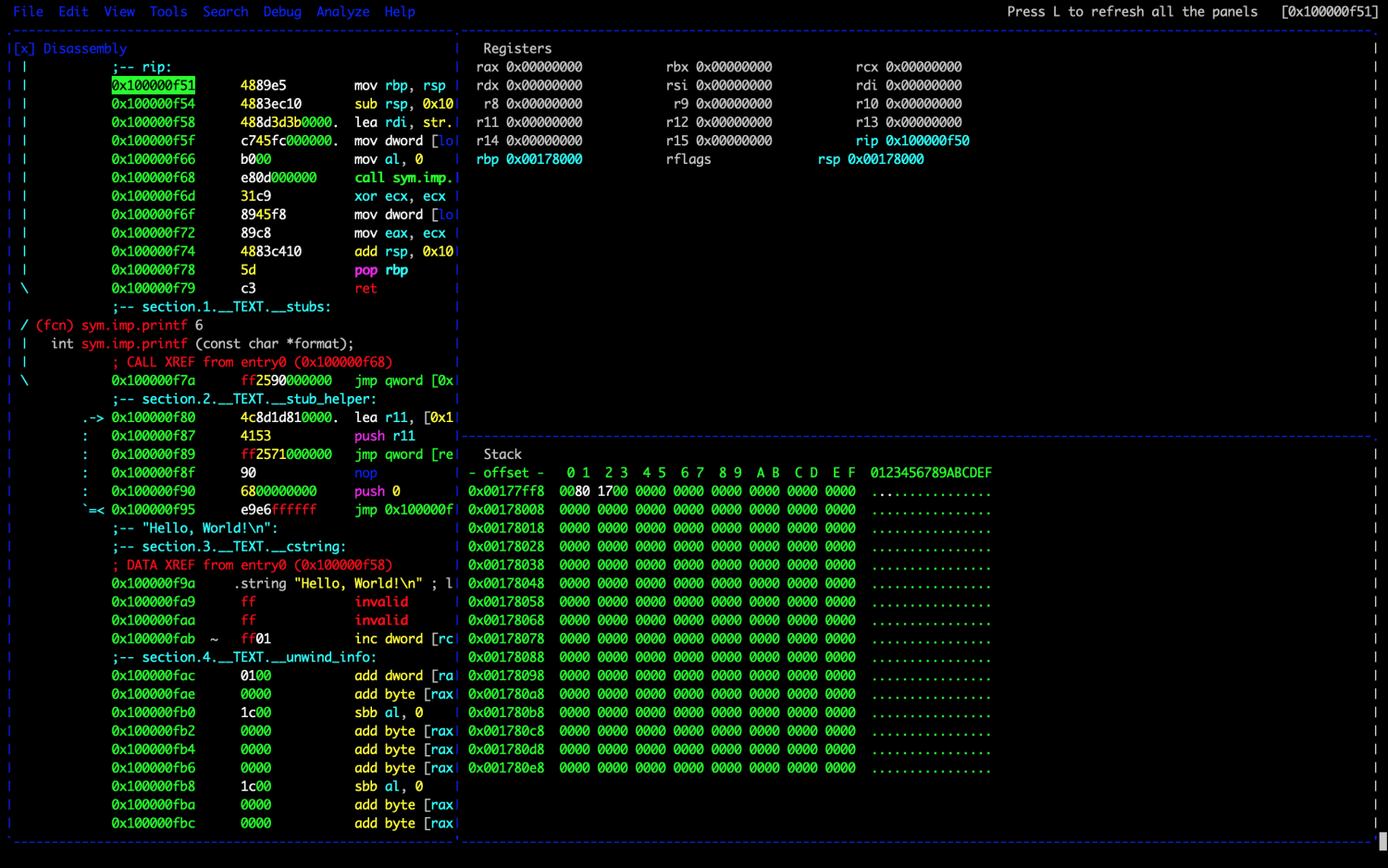

Radare2

Radare2 este un cadru de inginerie inversă open-source, folosit pentru dezasamblarea, analizarea și depanarea fișierelor binare. Este scris în C și este disponibil pentru diverse platforme, incluzând Windows, Linux și macOS.

Acest instrument este frecvent utilizat de cercetătorii în securitate pentru o gamă variată de sarcini, printre care ingineria inversă, analiza vulnerabilităților și investigații criminalistice digitale. Dispune de o interfață de linie de comandă și un motor puternic de scripting, care permite utilizatorilor să automatizeze procese complexe și să extindă funcționalitățile instrumentului.

Radare2 include, de asemenea, un dezasamblator care poate transforma codul binar în instrucțiuni de asamblare ușor de citit, facilitând înțelegerea modului de operare intern al unui fișier binar.

Oferă numeroase funcții pentru ingineria inversă, inclusiv suport pentru arhitecturi și formate de fișiere variate, capacitatea de a efectua analize statice și dinamice, și integrarea cu alte instrumente, cum ar fi depanatoarele și dezasamblatoarele.

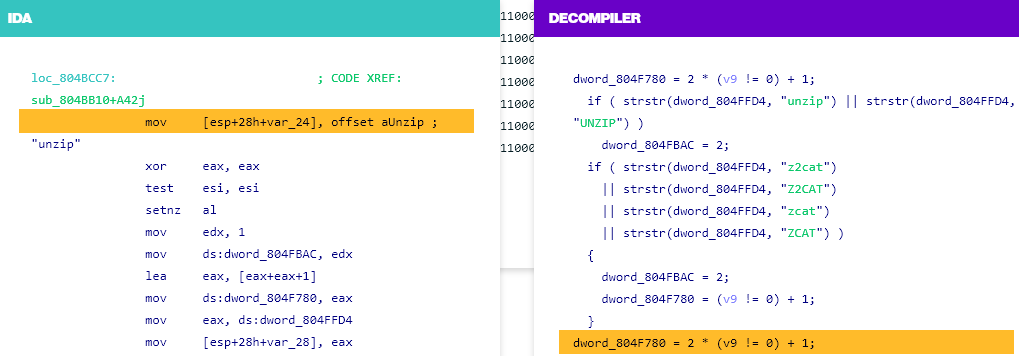

IDA Pro

IDA Pro (Interactive Disassembler Pro) este un dezasamblator și depanator comercial, frecvent folosit de cercetătorii în securitate pentru analiza codului compilat. Este utilizat pentru ingineria inversă a executabilelor și a altor fișiere binare.

IDA Pro oferă diverse funcții pentru analiza statică și dinamică, inclusiv suport pentru multiple arhitecturi și formate de fișiere, capacitatea de a crea și modifica dezasamblări, și integrarea cu alte instrumente, precum depanatoarele și decompilatoarele.

IDA Pro suportă compatibilitatea între platforme și oferă o interfață grafică, precum și un limbaj de scripting pentru automatizarea sarcinilor complexe. Este considerat unul dintre cele mai puternice și versatile dezasamblatoare disponibile, însă este recunoscut și pentru curba de învățare abruptă și costul ridicat.

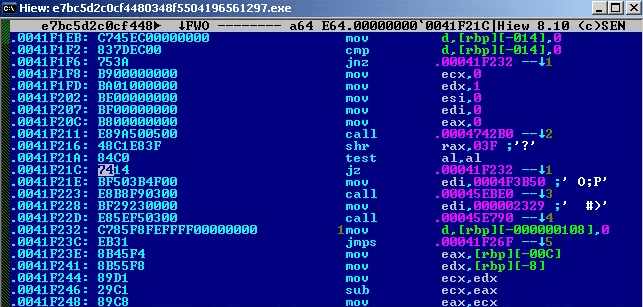

Hiew

Hiew este un editor și vizualizator de fișiere binare pentru Microsoft Windows, popular printre dezvoltatorii de software și cercetătorii în securitate. Hiew permite utilizatorilor să vizualizeze și să editeze datele brute ale unui fișier binar, dar și să dezasambleze codul mașinii în limbaj de asamblare.

Hiew poate fi utilizat și pentru a căuta modele sau șiruri de caractere într-un fișier binar și pentru a compara două fișiere în vederea identificării diferențelor. Hiew nu este open-source și nu este disponibil gratuit, dar poate fi achiziționat de pe site-ul dezvoltatorului său.

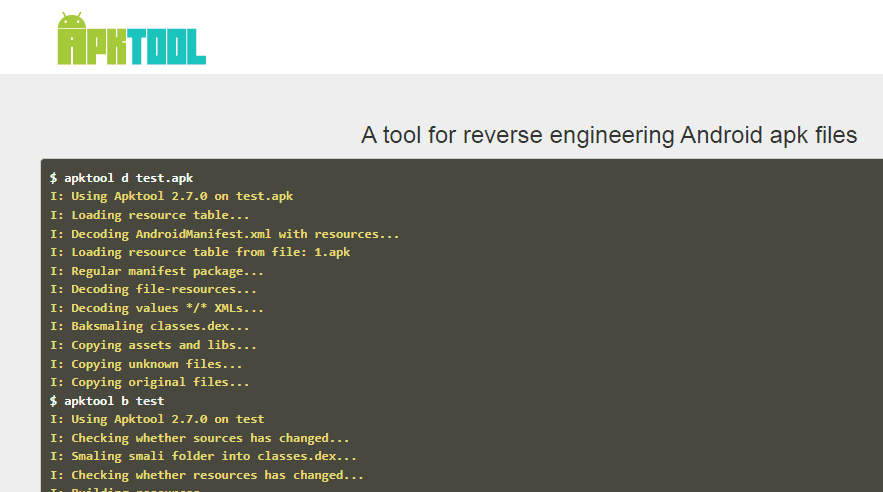

Apktool este un instrument open-source și gratuit pentru ingineria inversă a fișierelor APK Android. Scris în Java, poate fi rulat pe orice platformă care suportă acest limbaj. Apktool permite utilizatorilor să decodeze resursele dintr-un fișier APK și să reconstruiască aplicația cu modificări.

Este frecvent utilizat de dezvoltatorii și modderii Android pentru personalizarea aplicațiilor, precum și de cercetătorii în securitate pentru analiza statică a aplicațiilor Android.

Apktool poate decoda resursele dintr-un fișier APK și poate crea o reprezentare lizibilă a codului și conținutului aplicației.

Apktool este util și pentru analize de securitate, deoarece permite utilizatorilor să inspecteze codul și resursele aplicației, facilitând modificarea aspectului și comportamentului acesteia.

Cu toate acestea, este important ca utilizatorii să respecte drepturile de proprietate intelectuală ale dezvoltatorilor de aplicații și să folosească Apktool doar în scopuri legale și etice.

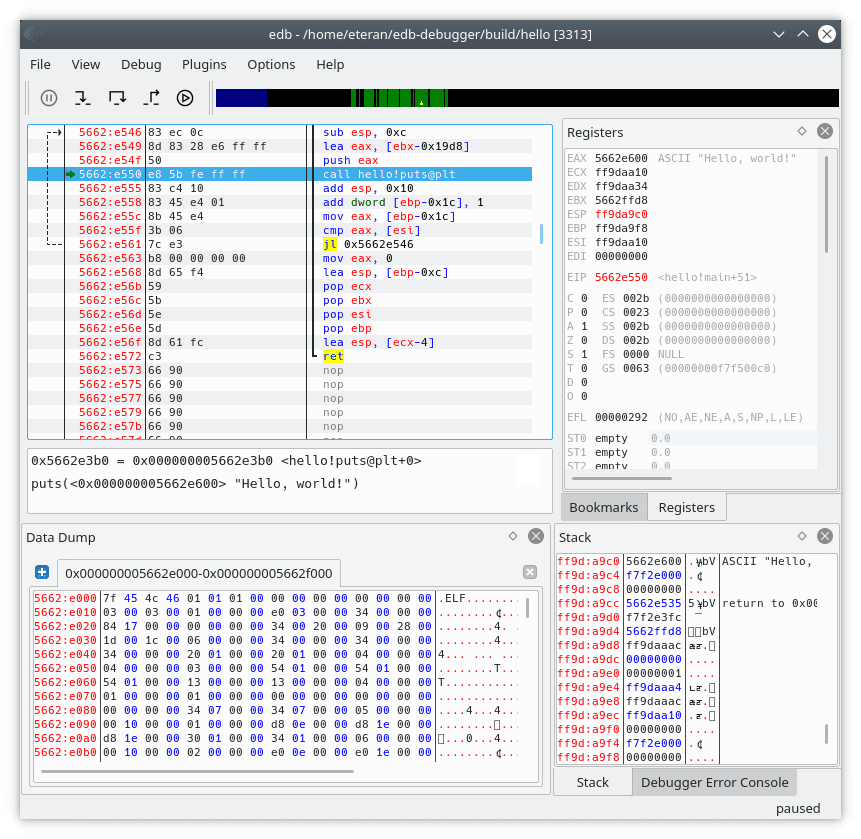

edb-debugger

EDB este un depanator gratuit și open-source pentru Linux, Windows și macOS. Este un instrument puternic, utilizabil pentru analiza și depanarea unei game variate de executabile, inclusiv fișiere de clasă ELF, PE, Mach-O și Java.

EDB include o serie de caracteristici ce îl fac un instrument valoros atât pentru dezvoltarea de software, cât și pentru inginerie inversă.

Unul dintre avantajele cheie ale EDB este interfața intuitivă, care îl face ușor de folosit chiar și pentru începătorii în depanare. Include diverse vizualizări, cum ar fi o vizualizare de dezasamblare, o hartă a memoriei și o vizualizare a registrului, care oferă informații detaliate despre starea programului depanat.

De asemenea, EDB permite utilizatorilor să seteze puncte de întrerupere, să parcurgă codul pas cu pas și să inspecteze valorile variabilelor, facilitând analiza și depanarea programelor.

În plus, EDB suportă diverse arhitecturi de procesoare și sisteme de operare, fiind astfel un instrument versatil, aplicabil pe o gamă largă de platforme.

Java Snoop

JavaSnoop este un instrument care oferă utilizatorilor posibilitatea de a modifica comportamentul aplicațiilor Java în timpul execuției. Este conceput pentru testarea și analiza de securitate, fiind utilizabil pentru identificarea și exploatarea vulnerabilităților din aplicațiile Java.

JavaSnoop se conectează la un proces Java în desfășurare și injectează cod, permițând utilizatorului să modifice comportamentul aplicației în timp real. Această facilitate este extrem de utilă pentru identificarea și testarea aspectelor de securitate ale aplicațiilor Java.

JavaSnoop este disponibil ca instrument autonom și ca plug-in pentru platforma de testare a securității aplicațiilor web Burp Suite. Scris în Java, poate fi rulat pe orice platformă care suportă acest limbaj, inclusiv Windows, Linux și macOS.

Printre funcțiile cheie ale JavaSnoop se numără capacitatea de a intercepta și modifica apelurile de metodă, de a vizualiza și modifica valorile variabilelor, și de a defini funcții personalizate pentru automatizarea sarcinilor.

Concluzie

Ingineria inversă este o abilitate valoroasă pentru profesioniștii în securitate, oferindu-le posibilitatea de a înțelege designul, mecanismele interne și funcționalitățile unui produs sau sistem, pentru a identifica și a atenua vulnerabilitățile sau defectele.

Această abilitate este deosebit de utilă pentru identificarea și atenuarea vulnerabilităților zero-day, care sunt vulnerabilități necunoscute de producător sau dezvoltator și care nu au fost încă corectate.

Ingineria inversă poate fi o abilitate dificilă și complexă de stăpânit, însă ea reprezintă un instrument valoros pentru profesioniștii în securitate care doresc să identifice și să diminueze vulnerabilitățile potențiale din aplicațiile și sistemele software.

Poate vă interesează și să aflați despre cele mai bune analizoare NetFlow și instrumente de colectare pentru rețeaua dvs.