Nimeni nu își dorește ca infrastructura sa IT să devină o țintă pentru infractorii cibernetici, care încearcă să sustragă informații confidențiale sau să cauzeze pagube organizației. Pentru a evita astfel de situații, este esențial să identificăm și să reducem la minimum căile de acces neautorizat. Aceasta se realizează, în mare parte, prin identificarea, analiza și remedierea tuturor vulnerabilităților din rețea. În cazul în care remedierea nu este posibilă, este important să existe mecanisme de atenuare a riscurilor. Primul pas, desigur, este scanarea rețelei pentru identificarea acestor puncte slabe. Această sarcină este realizată de un anumit tip de software, cunoscut sub denumirea de instrumente de scanare a vulnerabilităților. În articolul de astăzi, vom analiza cele mai performante șase instrumente de acest tip.

Vom începe prin a discuta despre conceptul de vulnerabilitate a rețelei, încercând să clarificăm ce reprezintă aceste vulnerabilități. Apoi, vom explora instrumentele de scanare, abordând necesitatea utilizării lor. De asemenea, vom discuta despre procesul de management al vulnerabilităților, al cărui componentă esențială este scanarea. Vom explica modul în care funcționează, în general, instrumentele de scanare a vulnerabilităților, subliniind atât similaritățile, cât și diferențele. Înainte de a analiza cele mai bune instrumente disponibile, vom detalia caracteristicile principale ale acestora.

Introducere în conceptul de vulnerabilitate

Sistemele și rețelele informatice au atins un nivel de complexitate fără precedent. Un server modern poate rula sute de procese simultan. Fiecare dintre aceste procese este un program, unele dintre ele fiind foarte mari și conținând mii de linii de cod. În acest cod, este posibil să existe diverse elemente neașteptate. De exemplu, un dezvoltator ar fi putut introduce o funcție backdoor pentru a simplifica depanarea, iar această funcție a ajuns accidental în versiunea finală. De asemenea, pot exista erori în validarea datelor de intrare, ceea ce poate conduce la rezultate nedorite în anumite circumstanțe specifice.

Oricare dintre aceste vulnerabilități poate fi exploatată pentru a obține acces neautorizat la sisteme și date. Există o comunitate vastă de persoane dedicate identificării și exploatării acestor vulnerabilități pentru a ataca sistemele. Aceste puncte slabe sunt denumite vulnerabilități. Dacă sunt lăsate nesupravegheate, vulnerabilitățile pot fi utilizate de actori rău intenționați pentru a accesa datele și sistemele dumneavoastră, sau, mai rău, datele clienților, sau pentru a provoca daune, cum ar fi scoaterea din funcțiune a sistemelor.

Vulnerabilitățile pot fi prezente oriunde. Ele se găsesc adesea în software-ul care rulează pe servere sau în sistemele de operare, dar și în echipamentele de rețea, cum ar fi switch-urile, routerele și chiar dispozitivele de securitate, cum sunt firewall-urile. Prin urmare, este esențial să căutăm vulnerabilitățile în toate componentele infrastructurii IT.

Instrumente de scanare – Ce sunt și cum funcționează

Instrumentele de scanare sau evaluare a vulnerabilităților au o funcție principală: identificarea vulnerabilităților în sistemele, dispozitivele, echipamentele și software-ul dumneavoastră. Acestea sunt numite scanere, deoarece, în mod obișnuit, examinează infrastructura IT pentru a detecta vulnerabilități cunoscute.

Dar cum reușesc instrumentele de scanare să găsească vulnerabilități care, de obicei, nu sunt evidente? Dacă ar fi atât de ușor de observat, dezvoltatorii le-ar fi remediat înainte de lansarea software-ului. Similar programelor antivirus, care utilizează baze de date cu definiții ale virusurilor pentru a identifica semnăturile malware-ului, majoritatea instrumentelor de scanare a vulnerabilităților se bazează pe baze de date cu vulnerabilități și pe sisteme de scanare pentru vulnerabilități specifice. Aceste baze de date provin de la laboratoare independente de testare a securității, dedicate identificării vulnerabilităților software și hardware, sau de la furnizorii instrumentelor. Calitatea detecției depinde în mare măsură de calitatea bazei de date cu vulnerabilități utilizate.

Instrumente de scanare – Cine are nevoie de ele?

Răspunsul la această întrebare este simplu: oricine! În zilele noastre, nimeni nu ar utiliza un computer fără protecție antivirus. În mod similar, niciun administrator de rețea nu ar trebui să opereze fără măcar o formă de detectare a vulnerabilităților. Atacurile pot veni din orice direcție și pot viza zone neașteptate. Este vital să fim conștienți de riscul de expunere.

Teoretic, o astfel de analiză ar putea fi realizată manual. Însă, în practică, această sarcină este aproape imposibilă. Doar colectarea informațiilor despre vulnerabilități, fără a mai menționa scanarea sistemelor pentru a le detecta, ar necesita o cantitate enormă de resurse. Unele organizații se dedică exclusiv acestei activități și angajează sute sau chiar mii de oameni.

Oricine administrează un număr de sisteme sau dispozitive informatice ar beneficia considerabil de utilizarea unui instrument de scanare a vulnerabilităților. Mai mult, conformitatea cu standardele de reglementare, precum SOX sau PCI-DSS, deseori impune acest lucru. Chiar și în lipsa unei cerințe obligatorii, conformitatea este mult mai ușor de demonstrat dacă puteți dovedi că rețeaua este scanată periodic pentru vulnerabilități.

Managementul vulnerabilităților pe scurt

Identificarea vulnerabilităților prin intermediul unui instrument software este esențială. Acesta este primul pas în protejarea împotriva atacurilor. Însă, această etapă este ineficientă dacă nu este parte a unui proces complet de gestionare a vulnerabilităților. Sistemele de detecție a intruziunilor nu previn atacurile, iar instrumentele de scanare a vulnerabilităților, cel puțin majoritatea, doar identifică și semnalează prezența acestora.

Ulterior, administratorul trebuie să aibă implementat un proces de gestionare a vulnerabilităților identificate. Primul pas constă în evaluarea vulnerabilităților. Este esențial să ne asigurăm că vulnerabilitățile semnalate sunt reale. Instrumentele de scanare, din precauție, tind să raporteze un număr de alerte false pozitive. Chiar și în cazul vulnerabilităților reale, este posibil ca acestea să nu reprezinte o problemă majoră. De exemplu, un port IP deschis pe un server poate să nu fie o vulnerabilitate reală dacă este protejat de un firewall care blochează accesul.

Odată ce vulnerabilitățile sunt evaluate, se trece la etapa de remediere. Dacă vulnerabilitățile au fost identificate într-un software utilizat rar sau deloc, cea mai bună soluție ar putea fi eliminarea acelui software și înlocuirea sa cu o alternativă. În alte cazuri, remedierea poate fi simplă, cum ar fi aplicarea unui patch sau actualizarea la ultima versiune. Multe instrumente de scanare identifică soluțiile disponibile pentru vulnerabilitățile depistate. Alte vulnerabilități pot fi remediate modificând setările de configurare, mai ales în cazul echipamentelor de rețea, dar uneori și în cazul software-ului.

Caracteristicile principale ale instrumentelor de scanare a vulnerabilităților

Există mai mulți factori importanți de luat în considerare atunci când alegeți un instrument de scanare a vulnerabilităților. Unul dintre cei mai importanți factori este gama de dispozitive pe care instrumentul le poate analiza. Este esențial un instrument care să poată scana toate echipamentele deținute. Dacă, de exemplu, aveți numeroase servere Linux, veți alege un instrument care să le poată scana, nu unul compatibil doar cu dispozitivele Windows. De asemenea, veți opta pentru un scaner cât mai precis posibil, pentru a evita alertele false pozitive și notificările inutile.

Un alt factor important este baza de date cu vulnerabilități utilizată de instrument. Este întreținută de vânzător sau provine de la o organizație independentă? Cât de frecvent este actualizată? Este stocată local sau în cloud? Există costuri suplimentare pentru utilizarea bazei de date sau pentru actualizări? Acestea sunt aspecte esențiale de clarificat înainte de a face o alegere.

Unele instrumente utilizează metode de scanare mai invazive, care pot afecta performanța sistemului. Acesta nu este neapărat un dezavantaj, deoarece scanerele mai invazive sunt deseori și cele mai eficiente. Totuși, este important să cunoaștem posibilele efecte asupra performanței pentru a programa scanările în mod corespunzător. Programarea este un alt aspect critic. Unele instrumente nu oferă posibilitatea de programare a scanărilor și trebuie lansate manual.

Alte două caracteristici importante sunt sistemul de alertare și raportarea. Ce se întâmplă când este identificată o vulnerabilitate? Notificarea este clară și ușor de înțeles? Cum este transmisă? Ca o alertă pop-up, e-mail, SMS? Mai important, oferă instrumentul informații despre remedierea vulnerabilităților identificate? Unele instrumente oferă, altele nu. Unele includ chiar remedierea automată a anumitor vulnerabilități. Alte instrumente se integrează cu software-ul de gestionare a patch-urilor, deoarece aplicarea patch-urilor este deseori cea mai bună soluție.

În ceea ce privește raportarea, aceasta este, în mare parte, o chestiune de preferință personală. Cu toate acestea, trebuie să vă asigurați că informațiile esențiale sunt incluse în rapoarte. Unele instrumente oferă doar rapoarte predefinite, altele permit modificarea rapoartelor încorporate, iar cele mai bune permit crearea de rapoarte personalizate.

Cele mai bune 6 instrumente de scanare a vulnerabilităților

Acum că am înțeles mai bine ce sunt instrumentele de scanare, vom analiza câteva dintre cele mai bune și mai interesante soluții disponibile. Am inclus o combinație de instrumente gratuite și plătite, precum și instrumente disponibile atât într-o versiune gratuită, cât și într-o versiune premium.

1. SolarWinds Network Configuration Manager (ÎNCERCARE GRATUITĂ)

SolarWinds este un furnizor de top de instrumente pentru administrarea rețelelor, activ pe piață de aproximativ 20 de ani. Produsul său, SolarWinds Network Performance Monitor, este recunoscut ca fiind unul dintre cele mai bune instrumente de monitorizare a lățimii de bandă a rețelei SNMP. Compania este cunoscută și pentru instrumentele sale gratuite, care sunt concepute pentru a rezolva sarcini specifice de gestionare a rețelei. Printre aceste instrumente se numără un calculator de subrețele și un server TFTP.

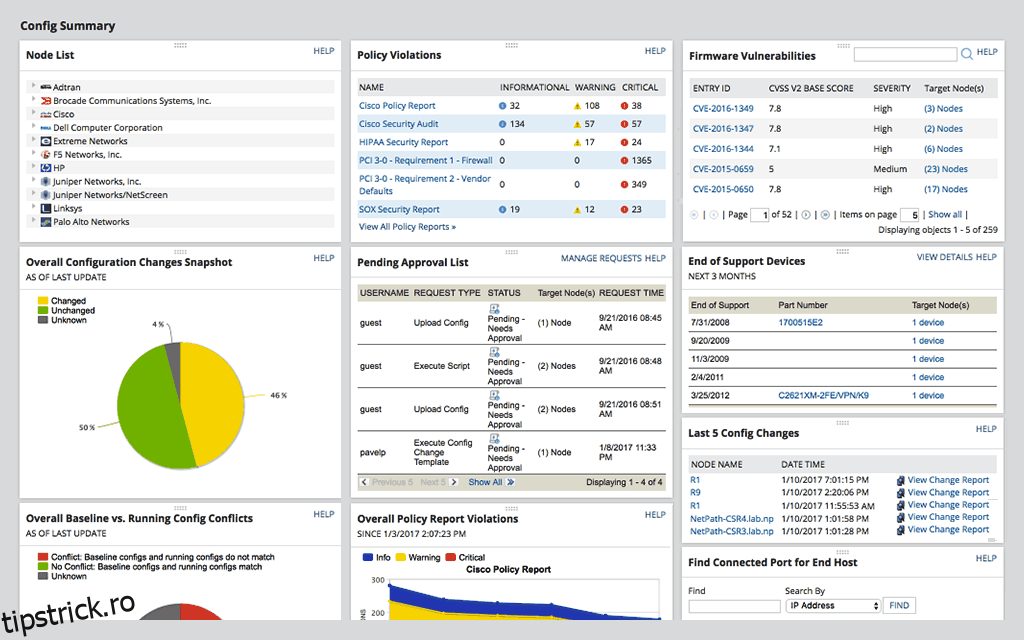

Instrumentul prezentat aici este SolarWinds Network Configuration Manager. Acesta nu este, în mod strict, un instrument de scanare a vulnerabilităților. Însă, am decis să îl includem în listă din două motive. Produsul are o funcție de evaluare a vulnerabilităților și se concentrează pe un tip particular de vulnerabilitate, deseori neglijată de alte instrumente: configurarea greșită a echipamentelor de rețea.

Principalul avantaj al SolarWinds Network Configuration Manager, ca instrument de scanare a vulnerabilităților, este validarea configurațiilor echipamentelor de rețea pentru a identifica erori și omisiuni. Instrumentul poate monitoriza periodic configurațiile dispozitivelor și poate detecta modificările. Acest lucru este important deoarece unele atacuri sunt declanșate prin modificarea configurării dispozitivelor de rețea, care sunt deseori mai vulnerabile decât serverele. Modificări de acest tip pot facilita accesul la alte sisteme. Instrumentul ajută și la respectarea standardelor și a reglementărilor prin intermediul instrumentelor automate, care pot implementa configurații standardizate, detecta modificările, audita configurațiile și remedia eventualele neconformități.

Software-ul se integrează cu National Vulnerability Database, ceea ce îl face și mai valoros. Are acces la cele mai recente CVE-uri pentru a identifica vulnerabilitățile din dispozitivele Cisco. Produsul este compatibil cu orice dispozitiv Cisco care rulează ASA, IOS sau Nexus OS. Instrumentele Network Insights pentru ASA și Network Insights pentru Nexus sunt integrate în acest produs.

Prețurile pentru SolarWinds Network Configuration Manager încep de la 2.895 USD pentru până la 50 de noduri gestionate și variază în funcție de numărul de noduri. Pentru a testa produsul, este disponibilă o versiune de încercare gratuită de 30 de zile, care poate fi descărcată de pe site-ul SolarWinds.

2. Microsoft Baseline Security Analyzer (MBSA)

Microsoft Baseline Security Analyzer, sau MBSA, este un instrument mai vechi de la Microsoft. Deși nu este ideal pentru organizațiile mari, acest instrument poate fi potrivit pentru întreprinderile mai mici, cu câteva servere. Fiind un instrument Microsoft, este compatibil doar cu scanarea produselor Microsoft. Produsul va analiza sistemul de operare Windows, precum și anumite servicii, cum ar fi firewall-ul Windows, serverul SQL, IIS și aplicațiile Microsoft Office.

Acest instrument nu scanează pentru vulnerabilități specifice, ci mai degrabă identifică patch-urile lipsă, pachetele de servicii și actualizările de securitate, precum și probleme administrative. Motorul de raportare MBSA generează o listă cu actualizările și configurările greșite lipsă.

Fiind un instrument mai vechi, MBSA nu este complet compatibil cu Windows 10. Versiunea 2.3 funcționează cu cea mai recentă versiune de Windows, dar poate necesita ajustări pentru a elimina alertele false pozitive și pentru a remedia verificările care nu pot fi finalizate. De exemplu, instrumentul va raporta în mod eronat că Windows Update nu este activat pe Windows 10. Un alt dezavantaj este că MBSA nu detectează vulnerabilități non-Microsoft sau vulnerabilități complexe. Deși este simplu de utilizat și își face treaba bine, MBSA poate fi alegerea ideală pentru o organizație mică, cu doar câteva computere Windows.

3. Sistem deschis de evaluare a vulnerabilităților (OpenVAS)

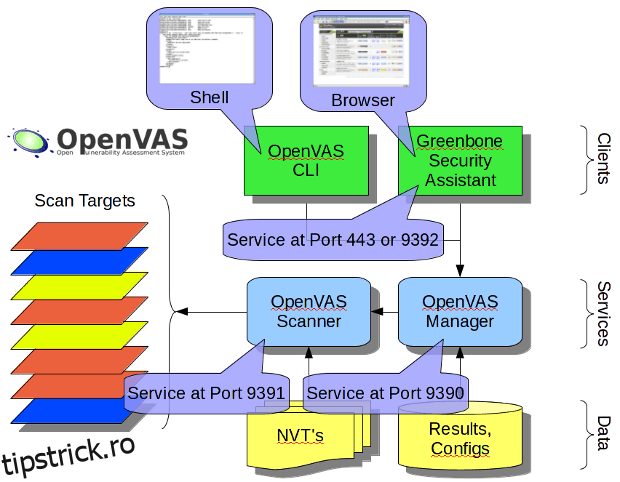

Următorul instrument se numește Open Vulnerability Assessment System, sau OpenVAS. Este un cadru format din mai multe servicii și instrumente, care se combină pentru a crea un sistem complex și puternic de scanare a vulnerabilităților. Cadrul OpenVAS face parte din soluția de gestionare a vulnerabilităților Greenbone Networks și este susținut de o comunitate activă de aproximativ zece ani. Sistemul este complet gratuit, iar majoritatea componentelor sale sunt open-source. Scanerul OpenVAS conține peste cincizeci de mii de teste de vulnerabilitate a rețelei, care sunt actualizate periodic.

OpenVAS are două componente principale. Prima componentă este scanerul OpenVAS, care este responsabil de scanarea efectivă a computerelor țintă. A doua componentă este managerul OpenVAS, care se ocupă de toate celelalte operațiuni, cum ar fi controlul scanerului, consolidarea rezultatelor și stocarea acestora într-o bază de date SQL centrală. Sistemul include atât interfețe bazate pe browser, cât și interfețe de linie de comandă. O altă componentă este baza de date Network Vulnerability Tests, care primește actualizări fie din feed-ul comunității Greenborne, fie din feed-ul de securitate plătit Greenborne.

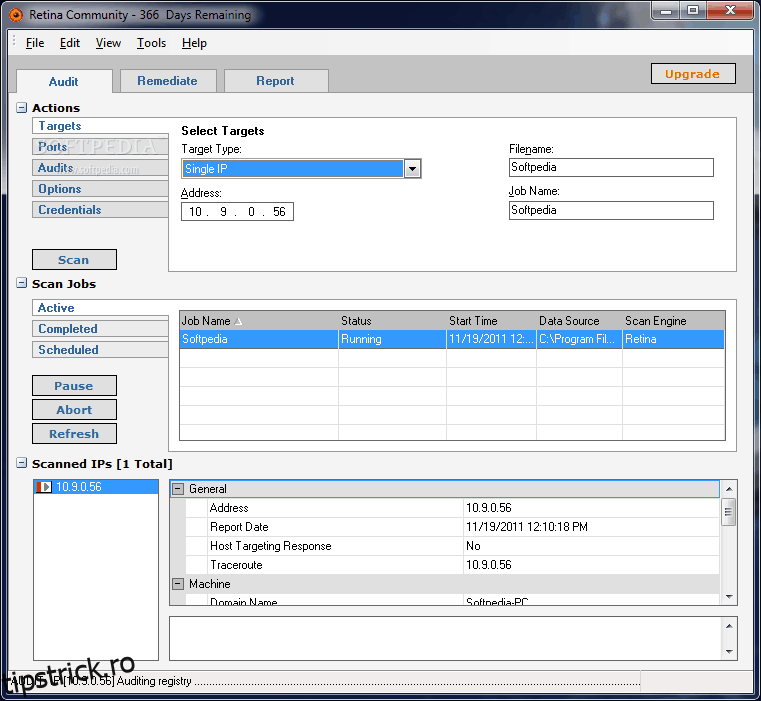

4. Comunitatea Retina Network

Retina Network Community este versiunea gratuită a Retina Network Security Scanner de la AboveTrust, un scaner de vulnerabilități foarte cunoscut. Acest scaner complex oferă multiple funcții. Instrumentul poate efectua o evaluare amănunțită a vulnerabilităților, inclusiv a patch-urilor lipsă, a vulnerabilităților zero-day și a configurațiilor nesecurizate. De asemenea, utilizează profiluri de utilizator aliniate cu funcțiile jobului, ceea ce simplifică operarea sistemului. Produsul are o interfață grafică intuitivă, în stil metro.

Retina Network Community folosește aceeași bază de date de vulnerabilități ca și versiunea plătită. Aceasta este o bază de date extinsă cu informații despre vulnerabilități de rețea, probleme de configurare și patch-uri lipsă, care este actualizată automat și acoperă o gamă largă de sisteme de operare, dispozitive, aplicații și medii virtuale. Produsul este compatibil cu mediile VMware, oferind scanarea imaginilor virtuale online și offline, scanarea aplicațiilor virtuale și integrarea cu vCenter.

Un dezavantaj major al comunității Retina Network este limitarea la scanarea a 256 de adrese IP. Această limitare poate fi o problemă pentru rețele mari, dar este adecvată pentru multe organizații mici. Dacă rețeaua dumneavoastră este mai mare, toate informațiile menționate sunt valabile și pentru Retina Network Security Scanner, disponibil în edițiile Standard și Unlimited, care oferă același set extins de caracteristici.

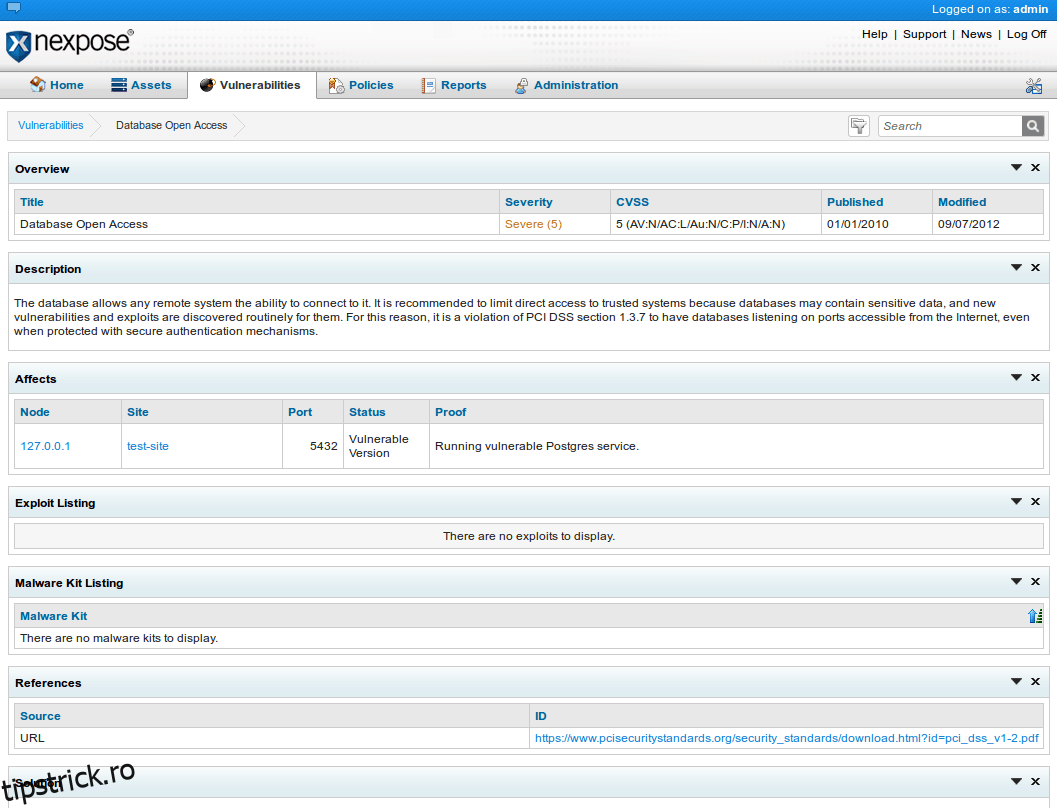

5. Nexpose Community Edition

Deși nu este la fel de popular ca Retina, Nexpose de la Rapid7 este un alt scaner de vulnerabilități bine-cunoscut. Nexpose Community Edition este o versiune redusă a scanerului complex de vulnerabilități Rapid7. Limitările produsului sunt semnificative, de exemplu, este permisă scanarea a maximum 32 de adrese IP, ceea ce îl face o opțiune viabilă doar pentru rețele foarte mici. De asemenea, produsul poate fi utilizat doar un an. Însă, dacă aceste limitări nu sunt o problemă, produsul este excelent.

Nexpose Community Edition rulează pe mașini fizice cu Windows sau Linux. Este disponibil și ca aparat virtual. Capabilitățile sale de scanare complexă acoperă rețele, sisteme de operare, aplicații web, baze de date și medii virtuale. Nexpose Community Edition utilizează securitatea adaptivă, care detectează și evaluează automat noi dispozitive și vulnerabilități în momentul în care acestea accesează rețeaua. Această funcție funcționează împreună cu conexiuni dinamice la VMware și AWS. Instrumentul se integrează cu proiectul de cercetare Sonar, oferind monitorizare reală în direct. Nexpose Community Edition oferă scanarea integrată a politicilor, pentru a facilita respectarea standardelor populare precum CIS și NIST. Nu în ultimul rând, rapoartele intuitive ale instrumentului includ instrucțiuni pas cu pas pentru remedierea vulnerabilităților.