„Cunoaște-ți adversarul și cunoaște-te pe tine, și nu te vei teme de rezultatul a o sută de bătălii.” – Sun Tzu

Identificarea resurselor este crucială pentru fiecare specialist în testare de penetrare sau inginer de securitate implicat într-un proiect de testare. Abilitatea de a folosi instrumentele potrivite pentru a găsi sau a descoperi date relevante ajută un pentester să înțeleagă mai bine ținta.

Acest articol va analiza o serie de instrumente online pe care profesioniștii din domeniul securității le pot folosi pentru a obține date specifice și a evalua vulnerabilitățile țintei.

Identificarea tehnologiilor utilizate de țintă

Înainte de a căuta adrese de e-mail și alte informații externe despre țintă, este necesar să se determine tehnologiile folosite. De exemplu, cunoașterea faptului că ținta utilizează PHP Laravel și MySQL, îi permite pentesterului să aleagă tipul adecvat de exploit.

BuiltWith

BuiltWith este un instrument de identificare a tehnologiilor. Acesta furnizează pentesterilor date în timp real despre țintă prin intermediul API-ului de domeniu și API-ului live de domeniu. API-ul de domeniu oferă informații tehnice, cum ar fi serviciul de analiză, plugin-uri, framework-uri, biblioteci etc.

API-ul de domeniu se bazează pe o bază de date BuiltWith pentru a furniza informații despre tehnologiile actuale și anterioare ale țintei.

Bara de căutare oferă aceleași informații ca și API-ul de domeniu. Pe de altă parte, API-ul live efectuează o căutare extinsă a domeniului sau adresei URL specificate, în timp real.

Este posibilă integrarea ambelor API-uri într-o soluție de securitate pentru a oferi utilizatorilor informații tehnice detaliate.

Wappalyzer

Wappalyzer este un profiler de tehnologie folosit pentru a identifica informații legate de tehnologiile folosite de țintă. Este instrumentul ideal pentru a afla ce CMS, biblioteci sau framework-uri folosește ținta.

Există diverse moduri de utilizare – se pot obține informații despre țintă folosind API-ul de căutare. Această metodă este utilizată mai ales de inginerii de securitate sau de dezvoltatorii infosec pentru a integra Wappalyzer ca instrument de profilare tehnologică într-un produs de securitate. Alternativ, Wappalyzer poate fi instalat ca extensie de browser pentru Chrome, Firefox și Edge.

Descoperirea subdomeniilor țintei

Un domeniu este numele unui site web. Un subdomeniu este o extensie a numelui de domeniu.

De obicei, un domeniu este asociat cu unul sau mai multe subdomenii. Prin urmare, este important să știm cum să căutăm sau să descoperim subdomeniile legate de domeniul țintă.

DNSDumpster

DNSDumpster este un instrument gratuit de cercetare a domeniului care poate identifica subdomeniile asociate domeniului țintă. Acesta realizează descoperirea subdomeniilor prin colectarea datelor de la Shodan, Maxmind și alte motoare de căutare. Există o limită a numărului de domenii pe care le puteți căuta. Pentru a depăși această limită, puteți încerca produsul lor comercial numit profiler de domeniu.

Funcționarea profilerului de domenii este similară cu cea a DNSDumpster. Cu toate acestea, profilerul de domenii include informații suplimentare, cum ar fi înregistrările DNS. Spre deosebire de DNSDumpster, profilerul de domenii nu este gratuit și necesită un abonament.

Atât DNSDumpster, cât și serviciul de profiler de domeniu sunt oferite de hackertarget.com.

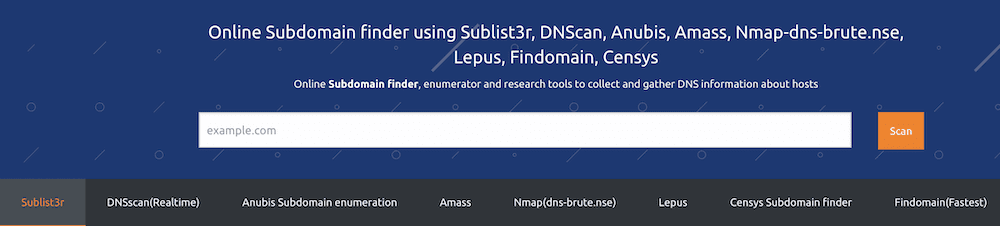

NMMapper

NMMapper utilizează instrumente native de recunoaștere, cum ar fi Sublister, DNScan, Lepus și Amass, pentru a căuta subdomenii.

NMMapper oferă și alte instrumente, cum ar fi testul ping, căutarea DNS, detectorul WAF etc.

Identificarea adreselor de e-mail

Pentru a testa în mod eficient vulnerabilitatea unei companii la atacuri de tip phishing, este necesar să se identifice adresele de e-mail ale angajaților companiei vizate.

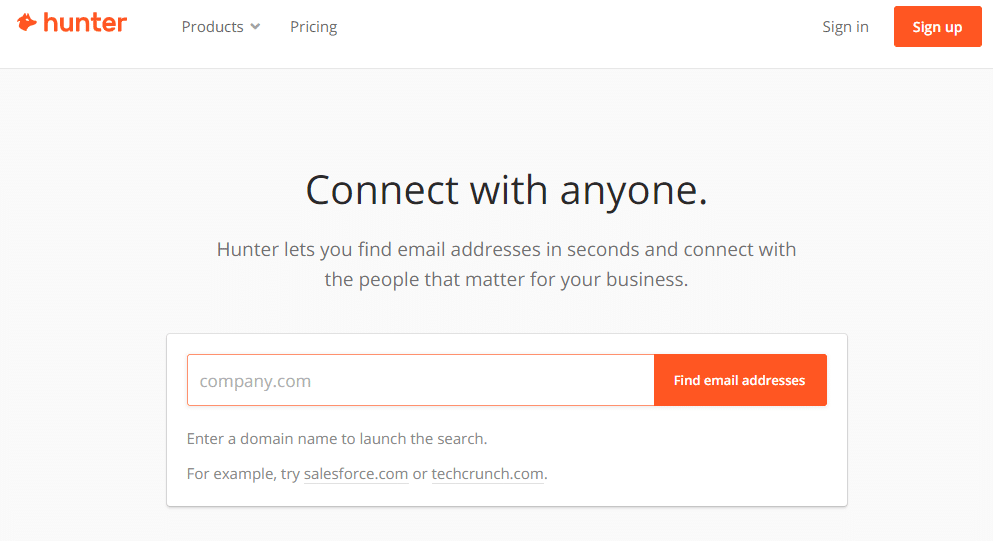

Hunter

Hunter este un serviciu popular pentru căutarea adreselor de e-mail. Permite oricui să caute adrese de e-mail prin metoda de căutare a domeniului sau metoda de căutare a e-mailului. Cu metoda de căutare a domeniului, se poate căuta o adresă de e-mail folosind numele de domeniu.

Hunter oferă și un API.

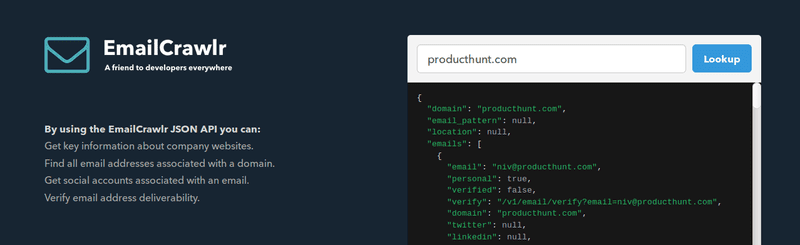

EmailCrawlr

Interfață grafică sau API – alegerea vă aparține.

EmailCrawlr oferă o listă de adrese de e-mail în format JSON.

Skrapp

Deși Skrapp este un instrument potrivit pentru marketingul prin e-mail, acesta poate fi folosit pentru a căuta adrese de e-mail prin funcția de căutare pe domenii. Există o altă funcție cunoscută sub numele de Găsitor de e-mailuri în bloc, care permite importarea unui fișier CSV cu numele angajaților și companiilor. Aceasta returnează adresele de e-mail în bloc.

Un API REST este disponibil pentru cei care preferă să caute adrese de e-mail în mod programatic.

Explorați mai multe instrumente pentru căutarea adreselor de e-mail.

Identificarea dosarelor și a fișierelor

Într-un proiect de testare de penetrare, este important să se cunoască tipul de fișiere sau dosare găzduite pe serverul web al țintei. De obicei, informații sensibile precum parola de administrator sau cheia GitHub, sunt găsite în fișiere și dosare de pe serverul web.

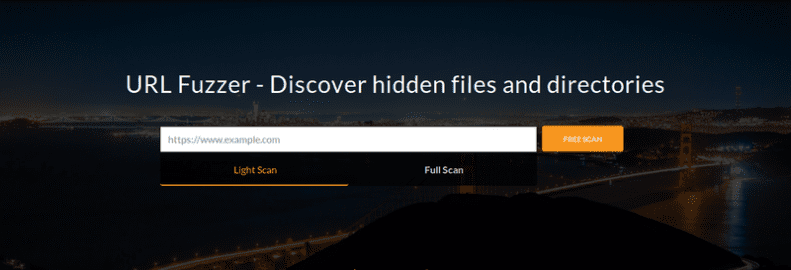

URL Fuzzer

URL Fuzzer este un serviciu online oferit de Pentest-Tools. Acesta folosește o listă de cuvinte personalizată pentru a descoperi fișiere și directoare ascunse. Lista de cuvinte include peste 1000 de nume comune de fișiere și directoare cunoscute.

Permite căutarea resurselor ascunse prin scanare rapidă sau completă. Modul de scanare completă este disponibil doar pentru utilizatorii înregistrați.

Pentest Tools oferă peste 20 de instrumente pentru colectarea de informații, testarea securității site-urilor web, scanarea infrastructurii și asistență pentru exploatări.

Informații diverse

În situații în care avem nevoie de informații despre dispozitivele conectate la internet, cum ar fi routere, camere web, imprimante, frigidere, etc., trebuie să folosim Shodan.

Shodan

Ne putem baza pe Shodan pentru informații detaliate. Similar cu Google, Shodan este un motor de căutare. Acesta caută în zonele invizibile ale internetului, informații despre dispozitivele conectate la internet. Deși Shodan este un motor de căutare pentru securitate cibernetică, oricine dorește să afle mai multe despre aceste dispozitive îl poate utiliza.

De exemplu, se poate utiliza Shodan pentru a afla câte companii utilizează serverul web Nginx, sau câte servere Apache sunt disponibile în Germania sau în San Francisco. Shodan oferă și filtre pentru a restrânge rezultatele căutării.

Instrumente pentru căutarea de exploit-uri

În această secțiune, vom analiza diverse instrumente de căutare online și servicii disponibile pentru cercetătorii în domeniul securității.

Packet Storm

Deși Packet Storm este un serviciu de securitate a informațiilor cunoscut pentru publicarea de articole și instrumente de securitate actuale și istorice, acesta publică și exploit-uri recente pentru testarea CVE-urilor. Serviciul este administrat de o echipă de profesioniști în domeniul securității cibernetice.

Exploit-DB

Exploit-DB este cea mai populară bază de date gratuită pentru exploit-uri. Este un proiect al Offensive Security, care colectează exploit-uri trimise de public în scopul testării de penetrare.

Vulnerability-Lab

Vulnerability-Lab oferă acces la o bază de date extinsă de vulnerabilități, incluzând exploit-uri și dovezi de concept pentru cercetare. Este necesară crearea unui cont înainte de a putea trimite sau utiliza exploit-uri.

Concluzie

Sperăm că instrumentele prezentate vă vor fi de ajutor în activitățile de cercetare. Acestea sunt menite strict pentru utilizare în scopuri educaționale, pe propriile sisteme sau cu permisiunea de a efectua teste pe o țintă.

În continuare, vă invităm să explorați instrumentele de investigație criminalistică.