Deși sistemele Linux sunt adesea percepute ca fiind extrem de sigure, ele nu sunt imune la amenințări.

Diverse programe malițioase, precum rootkit-urile, virușii și ransomware-ul, pot ataca și compromite serverele Linux, cauzând probleme semnificative.

Indiferent de sistemul de operare, securitatea serverelor este esențială. Multe companii și organizații importante au implementat măsuri de securitate proprii, dezvoltând instrumente capabile să detecteze, să corecteze și să prevină defecțiunile și malware-ul.

Din fericire, există numeroase instrumente, disponibile gratuit sau la prețuri accesibile, care facilitează acest proces, ajutând la identificarea problemelor în diverse părți ale unui server Linux.

Lynis

Lynis este un instrument de securitate apreciat și o alegere preferată de către profesioniștii Linux. Acesta funcționează pe sisteme Unix și macOS, fiind un software open-source folosit din 2007 sub licența GPL.

Lynis are capacitatea de a identifica vulnerabilitățile de securitate și erorile de configurare. Mai mult decât atât, nu doar expune aceste probleme, ci oferă și recomandări pentru remediere. Pentru a obține rapoarte detaliate de audit, este necesar să îl rulați direct pe sistemul vizat.

Instalarea nu este obligatorie pentru utilizarea Lynis. Puteți extrage programul dintr-un pachet descărcat sau un fișier tarball și să-l executați. De asemenea, îl puteți clona dintr-un depozit Git pentru a avea acces la documentația completă și codul sursă.

Lynis a fost creat de Michael Boelen, autorul original al Rkhunter. Serviciile sale sunt disponibile atât pentru utilizatorii individuali, cât și pentru companii, oferind performanțe remarcabile în ambele cazuri.

Chkrootkit

Așa cum sugerează și numele, chkrootkit este un instrument specializat în detectarea rootkit-urilor. Acestea sunt tipuri de software malițios care pot acorda acces neautorizat la server. Prezența rootkit-urilor pe un server Linux poate reprezenta o problemă gravă.

Chkrootkit este un instrument Unix popular, capabil să identifice rootkit-urile prin utilizarea comenzilor „șiruri” și „grep”.

Acesta poate fi utilizat dintr-un director alternativ sau un disc de recuperare, util în cazul în care doriți să verificați un sistem care a fost deja compromis. Componentele Chkrootkit se ocupă de căutarea intrărilor șterse în fișierele „wtmp” și „lastlog”, identificarea sniffer-elor sau a fișierelor de configurare rootkit, și verificarea intrărilor ascunse în „/proc” sau a apelurilor la programul „readdir”.

Pentru a utiliza chkrootkit, este necesar să descărcați cea mai recentă versiune de pe un server, să extrageți fișierele sursă, să le compilați și apoi puteți să-l rulați.

Rkhunter

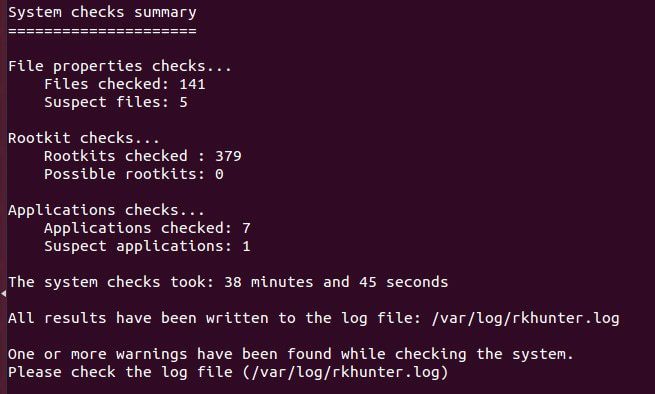

Michael Boelen a dezvoltat și Rkhunter (Rootkit Hunter) în 2003. Acesta este un instrument potrivit pentru sistemele POSIX, util în detectarea rootkit-urilor și a altor vulnerabilități. Rkhunter analizează cu atenție fișierele (vizibile sau ascunse), directoarele prestabilite, modulele kernel-ului și permisiunile configurate greșit.

În urma unei verificări de rutină, Rkhunter compară rezultatele cu înregistrările sigure din baze de date și caută programe suspecte. Fiind scris în Bash, programul poate fi executat nu doar pe mașini Linux, ci și pe majoritatea versiunilor de Unix.

ClamAV

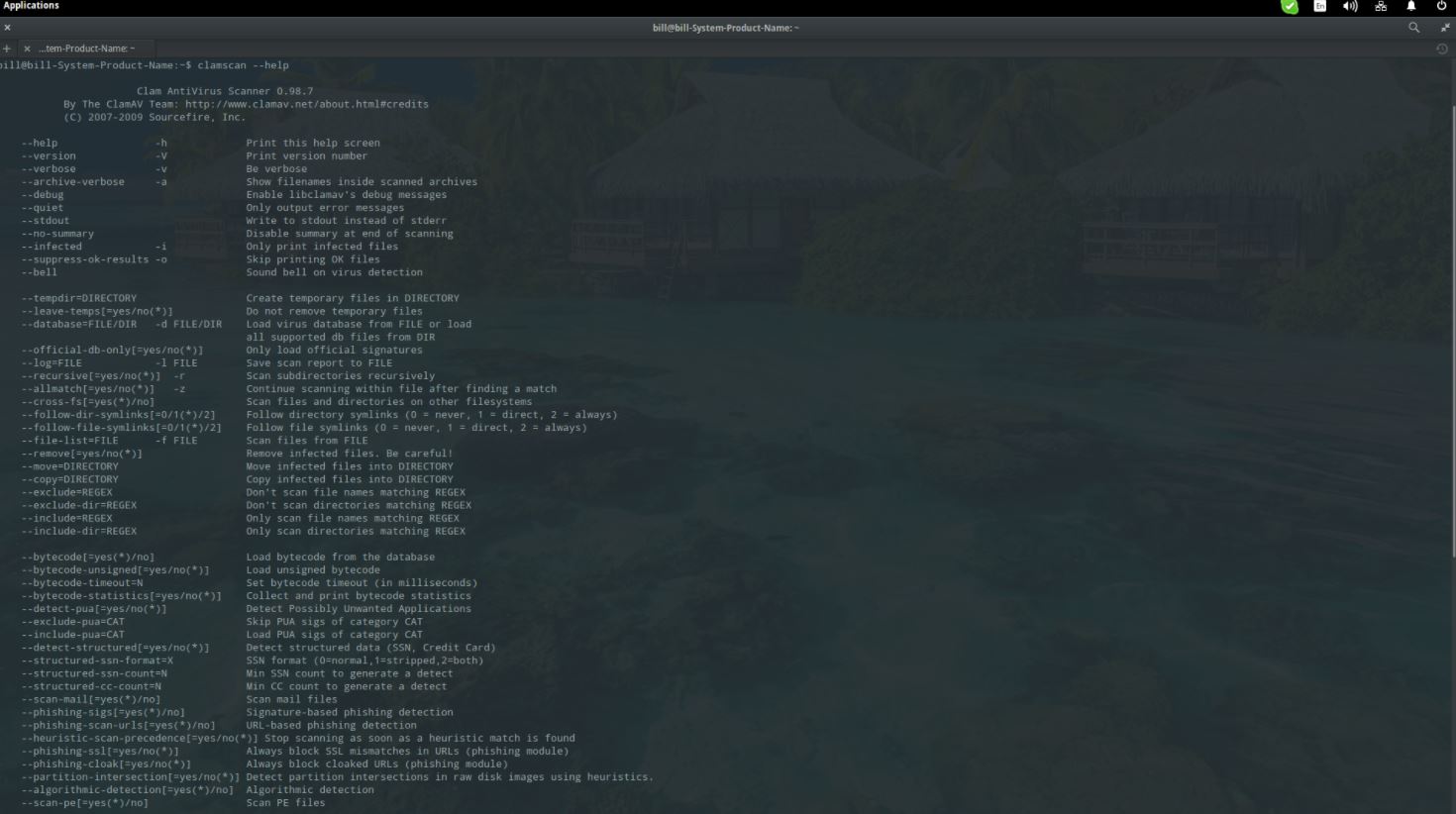

Scris în C++, ClamAV este un antivirus open-source, util în identificarea virușilor, troienilor și a altor tipuri de malware. Fiind un instrument complet gratuit, este folosit pe scară largă pentru scanarea informațiilor personale, inclusiv email-urile, pentru a detecta fișiere malițioase. De asemenea, este foarte util ca scaner pe partea de server.

Dezvoltat inițial pentru Unix, ClamAV are versiuni terțe disponibile pentru Linux, BSD, AIX, macOS, OSF, OpenVMS și Solaris. Baza de date a instrumentului este actualizată automat și regulat, pentru a detecta chiar și cele mai recente amenințări. ClamAV permite scanarea din linia de comandă și are un demon scalabil cu mai multe fire pentru o viteză mai bună de scanare.

Poate analiza diverse tipuri de fișiere pentru a identifica vulnerabilitățile. ClamAV suportă fișiere comprimate precum RAR, Zip, Gzip, Tar, Cabinet, OLE2, CHM, format SIS, BinHex și majoritatea sistemelor de email.

LMD

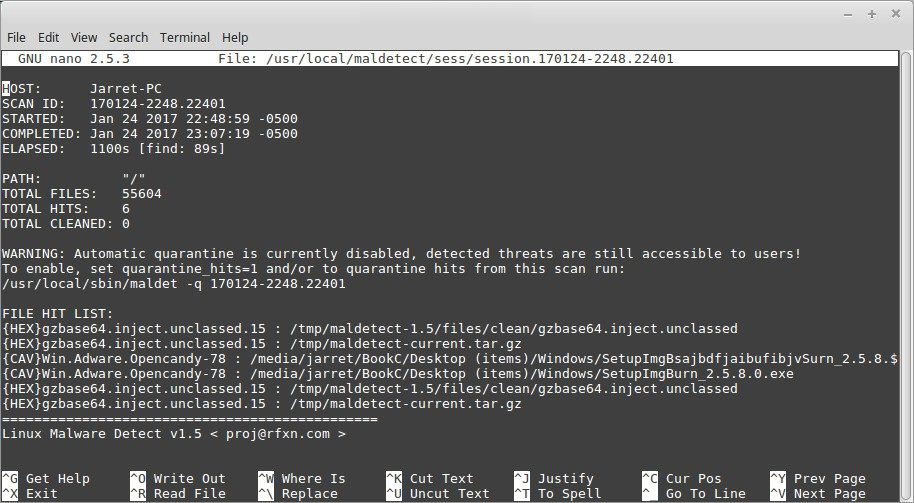

Linux Malware Detect – sau LMD, pe scurt – este un antivirus cunoscut pentru sistemele Linux, conceput special pentru a combate amenințările întâlnite frecvent în mediile de găzduire. Ca multe alte instrumente de detectare a malware-ului și rootkit-urilor, LMD folosește o bază de date de semnături pentru a identifica și neutraliza rapid codul malițios.

LMD nu se limitează la baza sa de date, ci utilizează și bazele de date ClamAV și Team Cymru pentru o acoperire mai largă. Pentru a-și îmbunătăți baza de date, LMD colectează informații despre amenințări de la sistemele de detectare a intruziunilor de la marginea rețelei, generând astfel noi semnături pentru malware-ul folosit activ în atacuri.

LMD poate fi folosit prin intermediul liniei de comandă „maldet”. Acest instrument este creat special pentru platformele Linux și poate efectua căutări eficiente pe serverele Linux.

Radare2

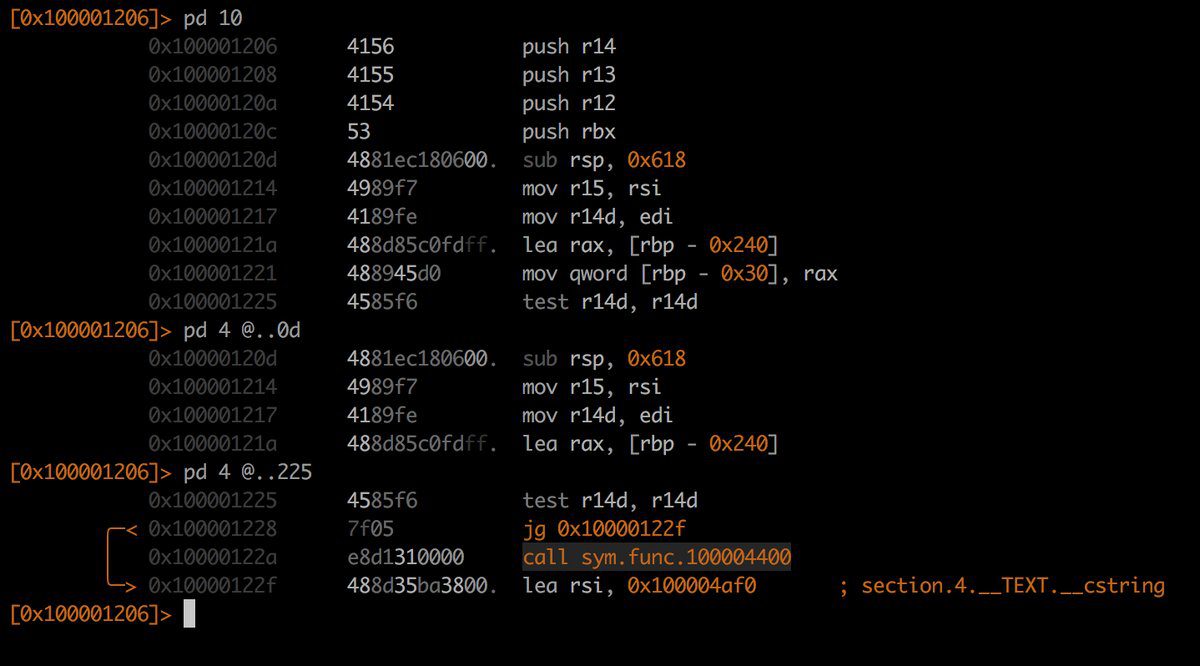

Radare2 (R2) este un cadru pentru analiza binară și inginerie inversă, cu capacități excelente de detectare. Acesta poate identifica fișierele binare corupte, oferind instrumente pentru gestionarea și neutralizarea potențialelor amenințări. Radare2 utilizează sdb, o bază de date NoSQL. Cercetătorii în securitatea software și dezvoltatorii preferă acest instrument datorită capacității sale excelente de prezentare a datelor.

Un avantaj important al Radare2 este că utilizatorul nu este obligat să folosească linia de comandă pentru sarcini precum analiza statică/dinamică sau exploatarea software-ului. Este recomandat pentru orice tip de cercetare asupra datelor binare.

OpenVAS

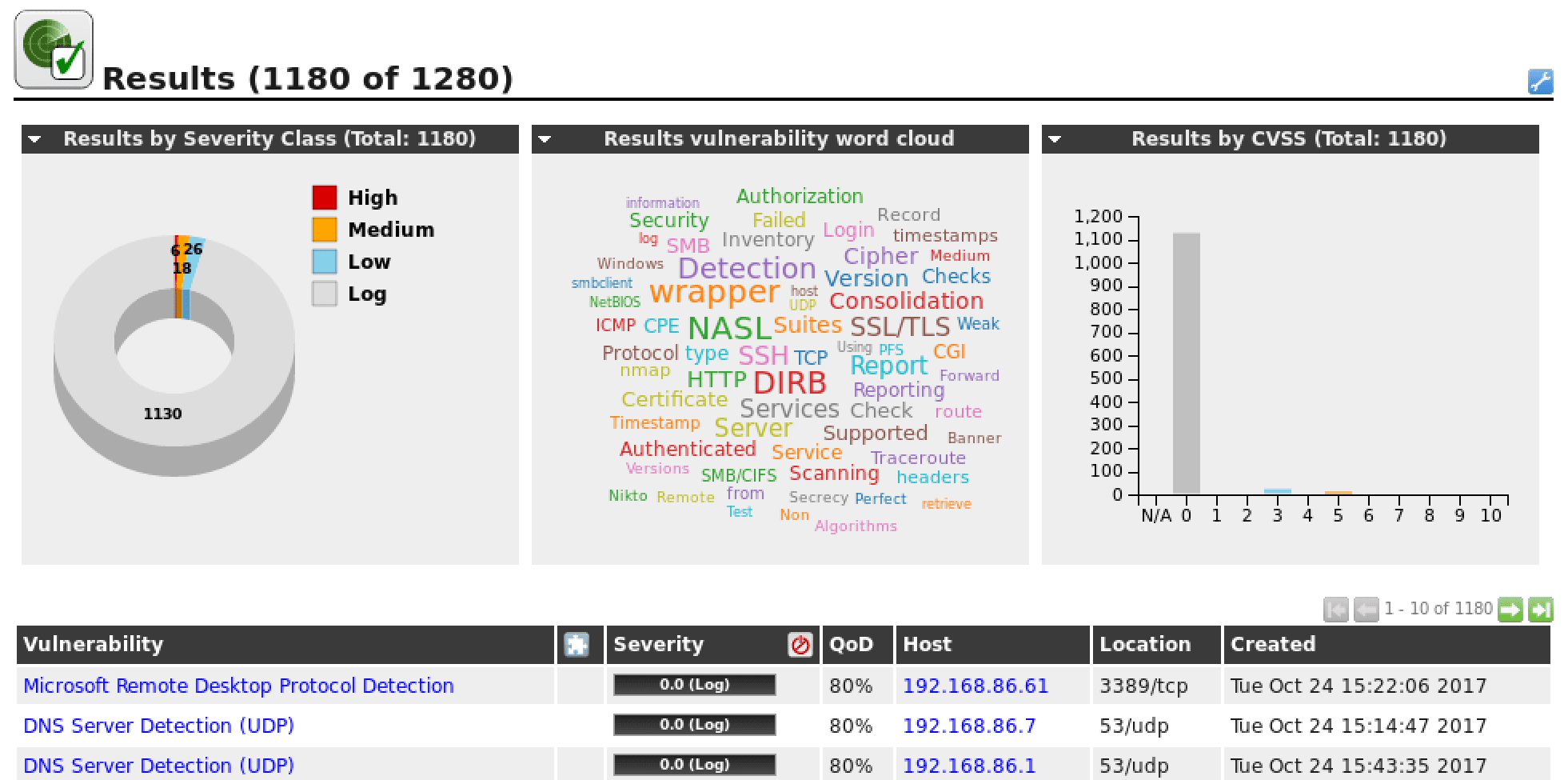

Sistemul deschis de evaluare a vulnerabilităților, cunoscut și ca OpenVAS, este un sistem găzduit pentru scanarea și gestionarea vulnerabilităților. Conceput pentru companii de orice dimensiune, acesta ajută la detectarea problemelor de securitate ascunse în infrastructuri. Inițial, produsul s-a numit GNessUs, dar a fost redenumit OpenVAS de către actualul proprietar, Greenbone Networks.

Începând cu versiunea 4.0, OpenVAS oferă actualizări continue – de obicei la intervale mai mici de 24 de ore – ale bazei sale Network Vulnerability Testing (NVT). În iunie 2016, baza de date conținea peste 47.000 de NVT.

Experții în securitate folosesc OpenVAS pentru capacitatea sa de a scana rapid și pentru configurabilitatea sa excelentă. Programele OpenVAS pot fi utilizate de la o mașină virtuală autonomă pentru cercetări sigure asupra malware-ului. Codul său sursă este disponibil sub licență GNU GPL. Multe alte instrumente de detectare a vulnerabilităților depind de OpenVAS, ceea ce îl face esențial în platformele bazate pe Linux.

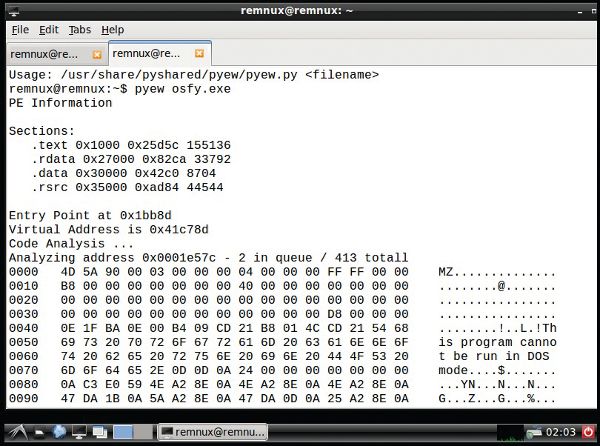

REMnux

REMnux folosește metode de inginerie inversă pentru analiza malware-ului. Poate detecta multe probleme bazate pe browser, ascunse în codul JavaScript ofuscat și applet-urile Flash. De asemenea, este capabil să scaneze fișiere PDF și să efectueze analize criminalistice ale memoriei. Acest instrument ajută la detectarea programelor malițioase din foldere și fișiere care nu pot fi scanate cu ușurință cu alte programe de detectare a virușilor.

Eficiența sa se datorează capacităților sale de decodare și de inginerie inversă. REMnux poate determina proprietățile programelor suspecte și, fiind ușor, este greu de detectat de programele malițioase inteligente. Poate fi folosit atât pe Linux, cât și pe Windows, iar funcționalitatea sa poate fi îmbunătățită prin utilizarea altor instrumente de scanare.

Tiger

În 1992, Universitatea Texas A&M a început să lucreze la Tiger pentru a îmbunătăți securitatea computerelor din campus. Acum, este un instrument popular pentru platformele asemănătoare Unix. Un aspect unic este că nu este doar un instrument de audit de securitate, ci și un sistem de detectare a intruziunilor.

Instrumentul poate fi utilizat gratuit sub o licență GPL. Depinde de instrumentele POSIX și împreună pot crea un cadru eficient pentru îmbunătățirea securității serverului. Tiger este scris integral în limbajul shell, ceea ce contribuie la eficiența sa. Este util pentru verificarea stării și configurației sistemului, iar multifuncționalitatea îl face popular printre utilizatorii de instrumente POSIX.

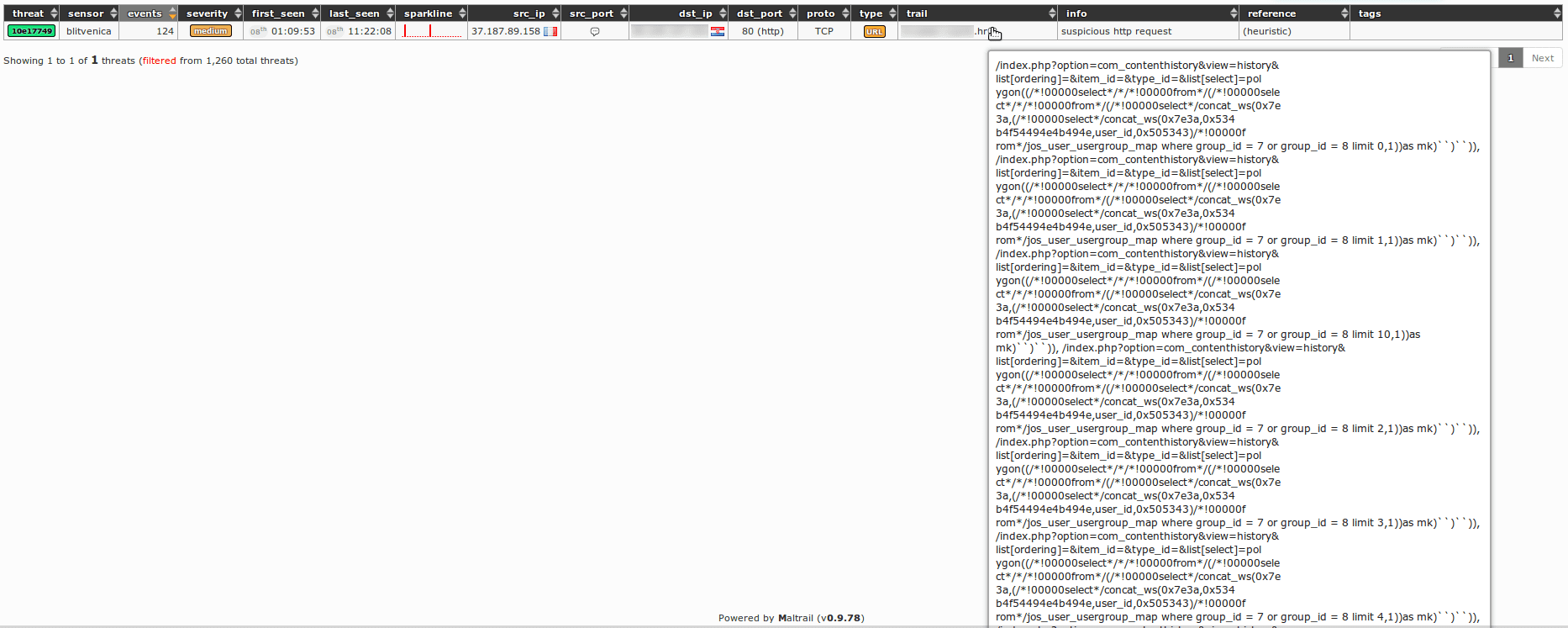

Maltrail

Maltrail este un sistem de detectare a traficului, capabil să mențină curat traficul serverului și să-l protejeze împotriva amenințărilor malițioase. Aceasta se realizează prin compararea surselor de trafic cu site-urile aflate pe listele negre publicate online.

Pe lângă verificarea listelor negre, Maltrail utilizează mecanisme euristice avansate pentru detectarea diferitelor tipuri de amenințări. Această funcție opțională este utilă în special când suspectați că serverul a fost deja atacat.

Maltrail dispune de un senzor care monitorizează traficul primit de un server și trimite informațiile către serverul Maltrail. Sistemul de detectare verifică dacă traficul este adecvat pentru schimbul de date între server și sursă.

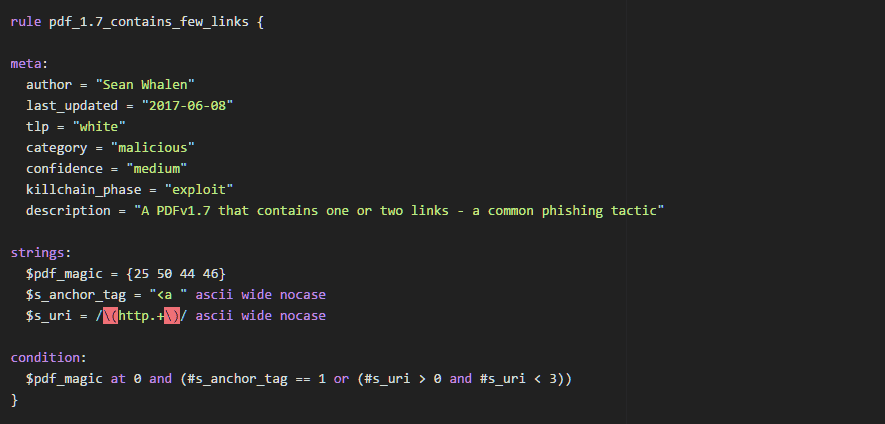

YARA

Disponibil pentru Linux, Windows și macOS, YARA (Yet Another Ridiculous Acronym) este un instrument esențial pentru cercetarea și detectarea programelor malițioase. Utilizează modele textuale sau binare pentru a simplifica și accelera procesul de detectare, rezultând într-o sarcină rapidă și ușoară.

YARA are unele caracteristici suplimentare care necesită biblioteca OpenSSL. Chiar și fără această bibliotecă, YARA poate fi utilizat pentru cercetarea de bază a malware-ului printr-un motor bazat pe reguli. Poate fi integrat și în Cuckoo Sandbox, un sandbox bazat pe Python, ideal pentru efectuarea cercetărilor sigure ale software-ului malițios.

Cum să alegi cel mai bun instrument?

Toate instrumentele menționate mai sus sunt foarte eficiente. Popularitatea lor în mediul Linux indică faptul că sunt utilizate de mii de experți. Administratorii de sistem trebuie să țină cont că multe aplicații depind de alte programe, cum este cazul ClamAV și OpenVAS.

Este esențial să înțelegeți nevoile sistemului dumneavoastră și zonele potențiale de vulnerabilitate. Începeți prin a utiliza un instrument simplu pentru a identifica zonele care necesită atenție, apoi utilizați instrumentul adecvat pentru a remedia problemele.