Principalul argument împotriva cloud computing-ului prezentat de detractorii săi este securitatea. BYOE asigură securitatea tuturor serviciilor dvs. cloud. Să vedem cum.

În cloud computing, proprietarul datelor nu are control direct asupra acestora și este forțat să se bazeze pe furnizorul de servicii cloud pentru a le proteja de accesul neautorizat. Cea mai frecvent acceptată soluție pentru protejarea informațiilor care se află în cloud este criptarea acestora.

Problema cu criptarea datelor este că nu numai că împiedică utilizatorii neautorizați să acceseze datele, dar adaugă și complicații la utilizarea datelor pentru utilizatorii autorizați în mod legitim.

Să presupunem că o companie își găzduiește datele în formă criptată pe infrastructura unui furnizor de servicii cloud (CSP). În acest caz, are nevoie de o formă eficientă de decriptare care să nu îngreuneze utilizatorii să utilizeze datele și aplicațiile sau să le afecteze negativ experiența utilizatorului.

Mulți furnizori de cloud oferă clienților lor opțiunea de a-și păstra datele criptate, oferindu-le instrumente pentru a face decriptarea transparentă și neobservată de utilizatorii autorizați.

Cu toate acestea, orice schemă de criptare robustă necesită chei de criptare. Și când criptarea datelor este efectuată de același CSP care deține datele, cheile de criptare sunt deținute și de acel CSP.

Deci, în calitate de client al unui CSP, nu puteți avea control deplin asupra datelor dvs., deoarece nu puteți avea încredere că CSP-ul dvs. va păstra cheile de criptare complet în siguranță. Orice scurgere a acestor chei ar putea lăsa datele dumneavoastră complet expuse accesului neautorizat.

Cuprins

De ce ai nevoie de BYOE

BYOE (aduceți propria criptare) poate fi denumit și BYOK (aduceți propriile chei), deși, deoarece acestea sunt concepte destul de noi, diferite companii pot da fiecărui acronim un sens diferit.

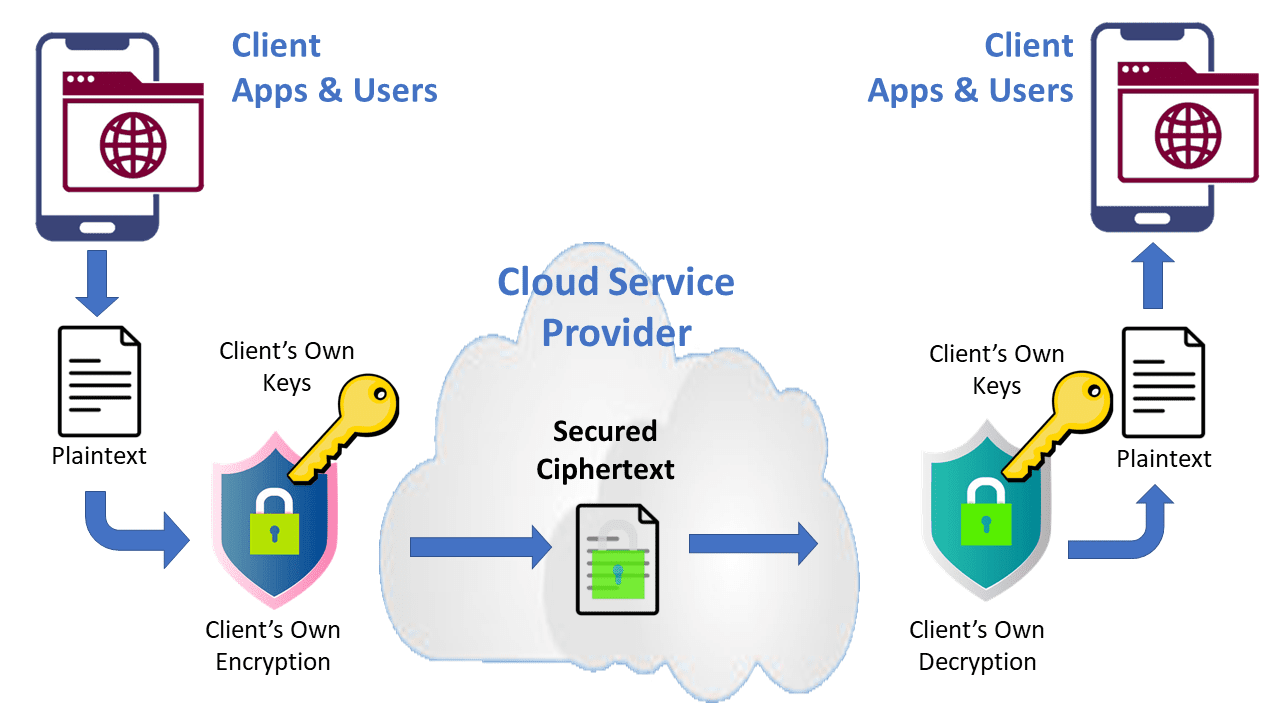

BYOE este un model de securitate adaptat special pentru cloud computing, care permite clienților serviciului cloud să-și folosească propriile instrumente de criptare și să-și gestioneze propriile chei de criptare.

În modelul BYOE, clienții unui CSP implementează o instanță virtualizată a propriului software de criptare, împreună cu aplicația pe care o găzduiesc în cloud.

Aplicația este configurată în așa fel încât toate informațiile sale să fie procesate de un software de criptare. Acest software criptează datele și le stochează sub formă de text cifrat în depozitul fizic de date al furnizorului de servicii cloud.

Un avantaj important al BYOE este că permite companiilor să utilizeze serviciile cloud pentru a-și găzdui datele și aplicațiile, respectând în același timp criteriile de confidențialitate a datelor impuse de autoritățile de reglementare din anumite industrii. Chiar și în medii cu mai mulți chiriași, terți.

Această abordare permite companiilor să utilizeze tehnologia de criptare care le satisface cel mai bine nevoile, indiferent de infrastructura IT a furnizorului de servicii cloud.

Beneficiile BYOE

Principalele beneficii pe care le puteți obține din utilizarea BYOE sunt:

- Securitate sporită a datelor găzduite pe infrastructuri terțe.

- Control complet al criptării datelor, inclusiv algoritmul și cheile.

- Monitorizarea și controlul accesului ca valoare adăugată.

- Criptare și decriptare transparente pentru a nu afecta experiența de utilizare a datelor.

- Posibilitatea de a consolida securitatea cu module de securitate hardware.

Se crede în mod obișnuit că este suficient ca informațiile să fie criptate pentru a fi ferite de riscuri, dar nu este cazul. Nivelul de securitate al datelor criptate este la fel de ridicat ca și securitatea cheilor folosite pentru a le decripta. Dacă cheile sunt expuse, datele vor fi expuse, chiar dacă sunt criptate.

BYOE este o modalitate de a preveni ca securitatea cheilor de criptare să fie lăsată la voia întâmplării și securitatea implementată de o terță parte, adică CSP-ul dumneavoastră.

BYOE este blocarea finală a unei scheme de protecție a datelor care altfel ar avea o încălcare periculoasă. Cu BYOE, chiar dacă cheile de criptare ale CSP-ului dvs. sunt compromise, datele dvs. nu vor fi.

Cum funcționează BYOE

Schema de securitate BYOE impune CSP să ofere clienților săi opțiunea de a folosi propriile algoritmi de criptare și chei de criptare.

Pentru a utiliza acest mecanism fără a afecta experiența utilizatorului, va trebui să implementați o instanță virtualizată a software-ului dvs. de criptare alături de aplicațiile pe care le găzduiți pe CSP.

Aplicațiile Enterprise din schema BYOE trebuie configurate astfel încât toate datele pe care le gestionează să treacă prin aplicația de criptare.

Această aplicație se află ca un proxy între partea din față și din spate a aplicațiilor dvs. de afaceri, astfel încât datele să nu fie mutate sau stocate în niciun moment necriptate.

Trebuie să vă asigurați că back-end-ul aplicațiilor dvs. de afaceri stochează o versiune de text cifrat a datelor dvs. în depozitul de date fizic al CSP-ului dvs.

BYOE versus criptare nativă

Arhitecturile care implementează BYOE oferă mai multă încredere în protecția datelor dvs. decât soluțiile native de criptare oferite de CSP. Acest lucru este posibil prin utilizarea unei arhitecturi care protejează bazele de date structurate, precum și fișierele nestructurate și mediile de date mari.

Prin utilizarea extensiilor, cele mai bune soluții BYOE vă permit să utilizați datele chiar și în timpul operațiunilor de criptare și reintroducere. Pe de altă parte, utilizarea soluției BYOE pentru a monitoriza și înregistra accesul la date este o modalitate de a anticipa detectarea și interceptarea amenințărilor.

Există, de asemenea, soluții BYOE care oferă, ca valoare adăugată, criptare AES de înaltă performanță, îmbunătățită de accelerarea hardware și politici granulare de control al accesului.

În acest fel, ei pot stabili cine poate accesa date, în ce momente și prin ce procese, fără a fi nevoie să recurgă la instrumente specifice de monitorizare.

Managementul cheilor

Pe lângă utilizarea propriului modul de criptare, veți avea nevoie de software de gestionare a cheilor de criptare (EKM) pentru a vă gestiona cheile de criptare.

Acest software permite administratorilor IT și de securitate să gestioneze accesul la cheile de criptare, facilitând stocarea propriilor chei și păstrarea lor departe de mâinile terților.

Există diferite tipuri de chei de criptare, în funcție de tipul de date care trebuie criptate. Pentru a fi cu adevărat eficient, software-ul EKM pe care îl alegeți trebuie să poată face față oricărui tip de cheie.

Gestionarea flexibilă și eficientă a cheilor de criptare este esențială atunci când companiile combină sisteme cloud cu sisteme on-premise și virtuale.

Întărirea BYOE cu un HSM

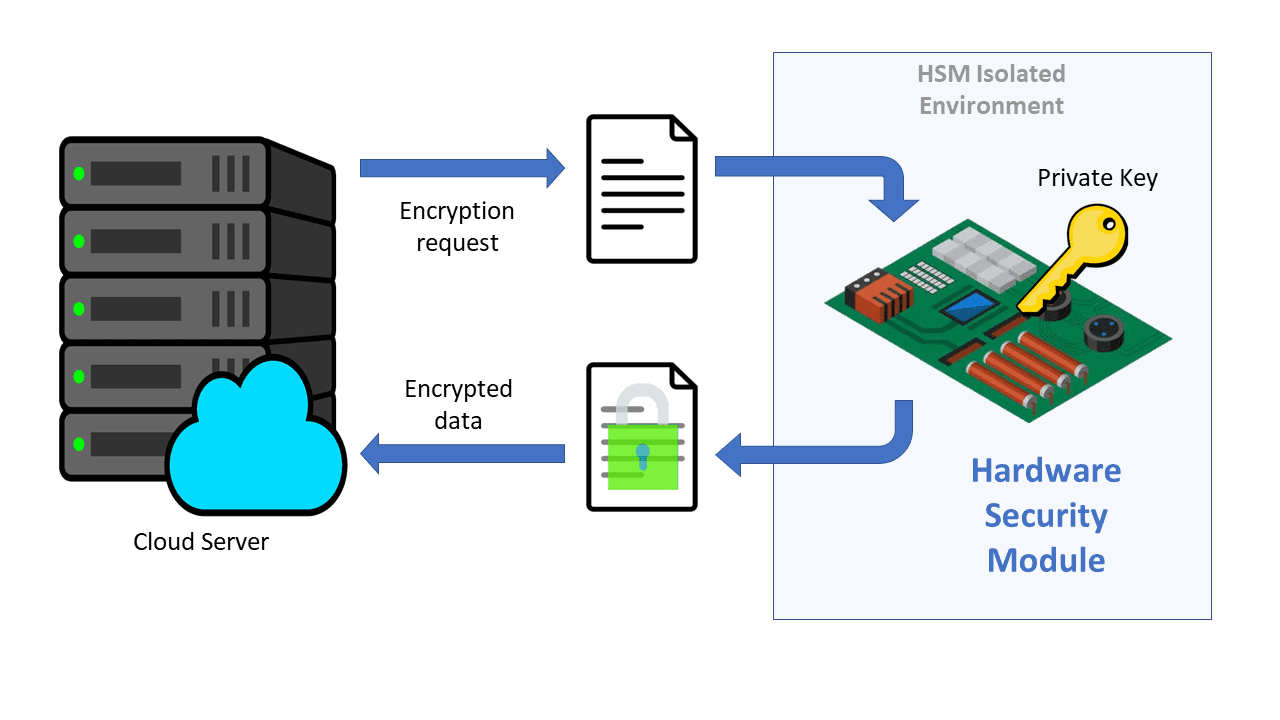

Un modul de securitate hardware, sau HSM, este un dispozitiv de securitate fizic utilizat pentru a efectua operațiuni criptografice rapid și cu securitate maximă. Astfel de operațiuni criptografice includ criptarea, gestionarea cheilor, decriptarea și autentificarea.

HSM-urile sunt proiectate pentru încredere și robustețe maximă și sunt ideale pentru protejarea datelor clasificate. Acestea pot fi implementate ca carduri PCI Express, dispozitive autonome cu interfețe de rețea Ethernet sau pur și simplu dispozitive USB externe.

Au propriile sisteme de operare, special concepute pentru a maximiza securitatea, iar accesul lor la rețea este protejat de un firewall.

Când utilizați un HSM în combinație cu BYOE, HSM preia rolul de proxy între aplicațiile dvs. de afaceri și sistemele de stocare ale CSP-ului dvs., având grijă de toată procesarea criptografică necesară.

Folosind HSM pentru sarcini de criptare, vă asigurați că aceste sarcini nu impun întârzieri enervante în funcționarea normală a aplicațiilor dumneavoastră. În plus, cu un HSM minimizați șansele ca utilizatorii neautorizați să interfereze cu gestionarea cheilor sau a algoritmilor de criptare.

În căutarea standardelor

Când adoptați o schemă de securitate BYOE, ar trebui să vă uitați la ce poate face CSP-ul dumneavoastră. După cum am văzut în acest articol, pentru ca datele dumneavoastră să fie cu adevărat sigure în infrastructura unui CSP, CSP-ul trebuie să se asigure că vă puteți instala propriul software de criptare sau HSM împreună cu aplicațiile dvs., că datele vor fi criptate în depozitele CSP-ului, și că tu și nimeni altcineva nu veți avea acces la cheile de criptare.

De asemenea, puteți explora unele dintre cele mai bune soluții de broker de securitate pentru acces la cloud pentru a extinde sistemele de securitate la nivel local ale organizației.