Microsoft tocmai a anunțat Proiectul Mu, promițând „firmware ca serviciu” pe hardware-ul acceptat. Fiecare producător de PC-uri ar trebui să ia notă. PC-urile au nevoie de actualizări de securitate pentru firmware-ul lor UEFI, iar producătorii de computere au făcut o treabă proastă în furnizarea acestora.

Cuprins

Ce este firmware-ul UEFI?

PC-urile moderne folosesc firmware UEFI în loc de un BIOS tradițional. Firmware-ul UEFI este software-ul de nivel scăzut care pornește atunci când porniți computerul. Acesta testează și inițializează hardware-ul, efectuează o configurație de sistem de nivel scăzut și apoi pornește un sistem de operare de pe unitatea internă a computerului sau de pe un alt dispozitiv de pornire.

Cu toate acestea, UEFI este puțin mai complicat decât software-ul BIOS mai vechi. De exemplu, computerele cu procesoare Intel au ceva numit Intel Management Engine, care este practic un sistem de operare mic. Funcționează în paralel cu Windows, Linux sau orice sistem de operare pe care îl executați pe computer. În rețelele corporative, administratorii de sistem pot folosi funcțiile din Intel ME pentru a-și gestiona computerele de la distanță.

UEFI conține, de asemenea, „microcod” de procesor, care este un fel de firmware pentru procesorul dvs. Când computerul pornește, acesta încarcă microcod din firmware-ul UEFI. Gândiți-vă la asta ca la un interpret care traduce instrucțiunile software în instrucțiuni hardware efectuate pe CPU.

De ce firmware-ul UEFI are nevoie de actualizări de securitate

Ultimii ani au arătat mereu de ce firmware-ul UEFI are nevoie de actualizări de securitate în timp util.

Cu toții am aflat despre Spectre în 2018, arătând problemele arhitecturale grave ale procesoarelor moderne. Problemele cu ceva numit „execuție speculativă” au însemnat că programele ar putea scăpa de restricțiile standard de securitate și pot citi zonele securizate de memorie. Remedierea Spectre necesită actualizări ale microcodului CPU pentru a funcționa corect. Aceasta înseamnă că producătorii de PC-uri au trebuit să-și actualizeze toate laptopurile și PC-urile desktop – iar producătorii de plăci de bază au trebuit să-și actualizeze toate plăcile de bază – cu un nou firmware UEFI care conținea microcodul actualizat. PC-ul dvs. nu este protejat în mod adecvat împotriva Spectre decât dacă ați instalat o actualizare de firmware UEFI. AMD a lansat, de asemenea, actualizări de microcod pentru a proteja sistemele cu procesoare AMD de atacurile Spectre, așa că nu este doar o chestie Intel.

Motorul de management al Intel a văzut câteva erori de securitate care ar putea fie să permită atacatorilor cu acces local la computer să spargă software-ul Management Engine, fie să lase un atacator cu acces la distanță să provoace probleme. Din fericire, exploatările de la distanță au afectat doar companiile care activaseră Intel Active Management Technology (AMT), astfel încât consumatorii medii nu au fost afectați.

Acestea sunt doar câteva exemple. Cercetătorii au demonstrat, de asemenea, că este posibil să se abuzeze de firmware-ul UEFI pe unele PC-uri, folosindu-l pentru a obține acces profund la sistem. Ei chiar au demonstrat ransomware persistent care a obținut acces la firmware-ul UEFI al unui computer și a rulat de acolo.

Industria ar trebui să actualizeze firmware-ul UEFI al fiecărui computer la fel ca orice alt software, pentru a ajuta la protejarea împotriva acestor probleme și defecte similare în viitor.

Cum a fost întrerupt procesul de actualizare de ani de zile

Procesul de actualizare a BIOS-ului a fost o mizerie pentru totdeauna – cu mult înainte de UEFI. În mod tradițional, computerele erau livrate cu acel BIOS de școală veche și mai puțin ar putea merge prost. Producătorii de PC-uri ar putea livra câteva actualizări BIOS pentru a remedia probleme minore, dar sfatul obișnuit a fost să evitați instalarea acestora dacă computerul funcționează corect. Adesea a trebuit să porniți de pe o unitate DOS bootabilă pentru a flash actualiza actualizarea BIOS-ului și toată lumea a auzit povești despre eșuarea actualizărilor BIOS-ului și cărămizirea computerelor, făcându-le nepornibile.

Lucrurile s-au schimbat. Firmware-ul UEFI face mult mai mult, iar Intel a lansat câteva actualizări importante pentru lucruri precum microcodul CPU și Intel ME în ultimii câțiva ani. Ori de câte ori Intel lansează o astfel de actualizare, tot ce poate face Intel este să spună „întreaba-ți producătorul computerului”. Producătorul computerului dumneavoastră – sau producătorul plăcii de bază, dacă v-ați construit propriul computer – trebuie să preia codul de la Intel și să îl integreze într-o nouă versiune de firmware UEFI. Apoi trebuie să testeze firmware-ul. Ah, și fiecare producător trebuie să repete acest proces pentru fiecare computer pe care îl vinde, deoarece toți au firmware UEFI diferit. Este genul de lucru manual care a făcut ca telefoanele Android să fie atât de dificil de actualizat în trecut.

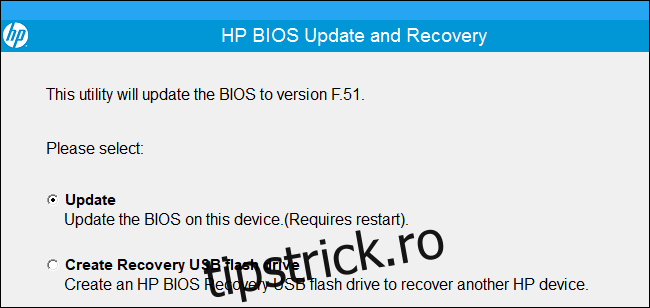

În practică, aceasta înseamnă că deseori este nevoie de mult timp – multe luni – pentru a obține actualizări critice de securitate care trebuie să fie livrate prin UEFI. Înseamnă că producătorii ar putea ridica din umeri și ar putea refuza să actualizeze computerele care au doar câțiva ani. Și, chiar și atunci când producătorii lansează actualizări, aceste actualizări sunt adesea îngropate pe site-ul de asistență al producătorului respectiv. Majoritatea utilizatorilor de PC-uri nu vor descoperi niciodată că există actualizări de firmware UEFI și nu le vor instala, așa că aceste erori ajung să trăiască mult timp în computerele existente. Și unii producători încă vă obligă să instalați actualizări de firmware pornind mai întâi în DOS – doar pentru a face acest lucru foarte complicat.

Ce fac oamenii în legătură cu asta

Asta e o mizerie. Avem nevoie de un proces simplificat în care producătorii pot crea mai ușor noi actualizări de firmware UEFI. De asemenea, avem nevoie de un proces mai bun pentru lansarea acestor actualizări, astfel încât utilizatorii să le poată instala automat pe computerele lor. În acest moment, procesul este lent și manual – ar trebui să fie rapid și automat.

Asta încearcă să facă Microsoft cu Project Mu. Iată cum documentație oficială explică:

Mu este construit în jurul ideii că expedierea și întreținerea unui produs UEFI este o colaborare continuă între numeroși parteneri. Prea mult timp industria a construit produse folosind un model de „furcătură” combinat cu copiere/lipire/redenumire și cu fiecare produs nou sarcina de întreținere crește până la un astfel de nivel încât actualizările sunt aproape imposibile din cauza costurilor și riscurilor.

Proiectul Mu se referă la a ajuta producătorii de PC-uri să creeze și să testeze actualizări UEFI mai rapid, simplificând procesul de dezvoltare UEFI și ajutând pe toți să lucreze împreună. Sperăm că aceasta este piesa care lipsește, deoarece Microsoft a făcut deja mai ușor pentru producătorii de PC-uri să trimită automat actualizările firmware-ului UEFI către utilizatori.

Mai exact, Microsoft permite producătorilor de PC-uri emite actualizări de firmware prin Windows Update și a furnizat documentație în acest sens din cel puțin 2017. Microsoft a mai anunțat Actualizare firmware pentru componente; un model open-source pe care producătorii îl pot folosi pentru a actualiza UEFI și alte firmware-uri, încă din octombrie 2018. Dacă producătorii de PC-uri acceptă acest lucru, ar putea oferi actualizări de firmware tuturor utilizatorilor lor foarte rapid.

Nici asta nu este doar o chestie de Windows. Pe Linux, dezvoltatorii încearcă să facă mai ușor pentru producătorii de PC-uri să emită actualizări UEFI LVFS, Serviciul Linux Vendor Firmware. Furnizorii de PC-uri își pot trimite actualizările și vor apărea pentru descărcare în aplicația software GNOME, care este utilizată pe Ubuntu și multe alte distribuții Linux. Acest efort datează din 2015. Producătorilor de PC-uri le place Dell și Lenovo participă.

Aceste soluții pentru Windows și Linux afectează mai mult decât actualizările UEFI. Producătorii de hardware le-ar putea folosi pentru a actualiza totul, de la firmware-ul mouse-ului USB la firmware-ul unității SSD în viitor.

La fel de SwiftOnSecurity spuneți-l când vorbiți despre problemele cu firmware-ul și criptarea unității SSD, actualizările de firmware pot fi de încredere. Trebuie să ne așteptăm la mai bine de la producătorii de hardware.

Actualizările de firmware pot fi de încredere. Am inițiat cel puțin 3.000 de actualizări ale BIOS-ului Dell cu o singură eroare, iar acel computer vechi era deja în funcțiune pentru eșec.

Gândește-te din nou la ceea ce crezi că este imposibil. Întreținerea firmware-ului nu este imposibilă sau riscantă. Este nevoie ca oamenii să ceară mai bine.

— SwiftOnSecurity (@SwiftOnSecurity) 6 noiembrie 2018

Credit imagine: Intel, Natascha Eibl, kubais/Shutterstock.com.