Linux are reputația de a fi destul de sigur și din cele trei mari sisteme de operare se confruntă cu mult mai puține probleme când vine vorba de confidențialitate. Cu toate acestea, oricât de sigur poate fi Linux, există întotdeauna loc de îmbunătățire. Vă prezentăm Firejail. Este o aplicație care permite utilizatorilor să ia orice aplicație care rulează și să o „împingă în închisoare” sau să o „sandbox it”. Firejail vă permite să izolați o aplicație și să o împiedicați să acceseze orice altceva din sistem. Aplicația este cel mai popular instrument de sandboxing de programe pe Linux. Din această cauză, multe distribuții Linux au decis să livreze acest software. Iată cum să obțineți Firejail pe Linux.

ALERTA SPOILER: Derulați în jos și urmăriți tutorialul video de la sfârșitul acestui articol.

Cuprins

Instalare

Ubuntu

sudo apt install firejail

Debian

sudo apt-get install firejail

Arch Linux

sudo pacman -S firejail

Nu sunteți mulțumit de versiunea repo a Firejail pe Arch? Luați în considerare construirea versiunea Git de la AUR în schimb.

Fedora

Din păcate, nu există niciun pachet Firejail pentru Fedora care să fie văzut. Repozițiile principale nu o au și nu există niciun motiv să credem că acest lucru se va schimba. Utilizatorii Fedora pot instala în continuare software-ul, cu Copr.

Copr este foarte asemănător cu PPA-urile de pe Ubuntu sau cu Arch Linux AUR. Orice utilizator poate face un repo Copr și poate pune software pe el. Există multe repoziții FireJail Copr, așa că dacă cea pe care o listăm în acest articol nu se mai actualizează, nu ezitați să accesați site-ul web și găsiți un înlocuitor.

Pentru a obține Firejail pe Fedora, faceți:

sudo dnf copr enable ssabchew/firejail sudo dnf install firejail

OpenSUSE

La fel ca majoritatea software-ului terță parte pentru Suse, utilizatorii vor găsi Firejail în OBS. Versiunile de Firejail pot fi instalate rapid pentru cele mai recente versiuni de Leap și Tumbleweed. Le obține Aici.

Asigurați-vă că faceți clic pe butonul 1-clic pentru a instala prin YaST.

Alte

Codul sursă pentru Firejail este ușor disponibil și ușor de compilat dacă sunteți pe o distribuție Linux neacceptată.

Pentru a începe, instalați pachetul Git pe versiunea dvs. de Linux. Faceți acest lucru deschizând managerul de pachete, căutând „git” și instalându-l în sistem. Asigurați-vă că instalați, de asemenea, orice instrumente de compilare speciale pentru distribuția dvs. Linux, dacă nu ați făcut-o deja (ar trebui să fie ușor de găsit, verificați doar wiki-ul distribuției). De exemplu, compilarea pe Debian/Ubuntu necesită build-essential.

Odată ce pachetul git a fost instalat pe sistem, utilizați-l pentru a prelua cea mai recentă versiune a software-ului Firejail.

git clone https://github.com/netblue30/firejail.git

Codul este pe sistem. Introduceți folderul descărcat pentru a începe procesul de construire cu comanda cd.

cd firejail

Înainte ca acest software să se poată compila, va trebui să rulați o configurare. Aceasta vă va scana computerul și va spune software-ului ce are computerul dvs., care sunt specificațiile și etc. Acest lucru este important și fără el, software-ul nu se va construi.

configure

Programul este configurat pentru compilare. Acum, să generăm un makefile. Un makefile are instrucțiuni pentru construirea unei piese de software. Faceți acest lucru cu comanda make.

make

În cele din urmă, instalați software-ul firejail pe sistemul dvs.:

sudo make install-strip

Folosind Firejail

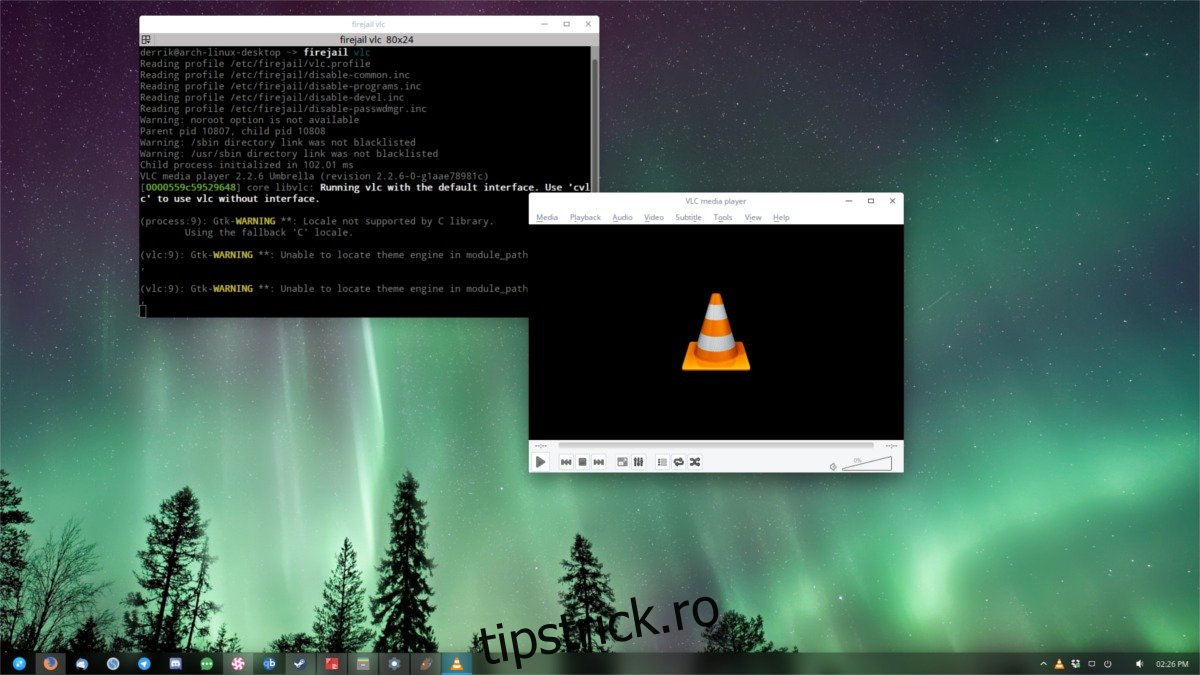

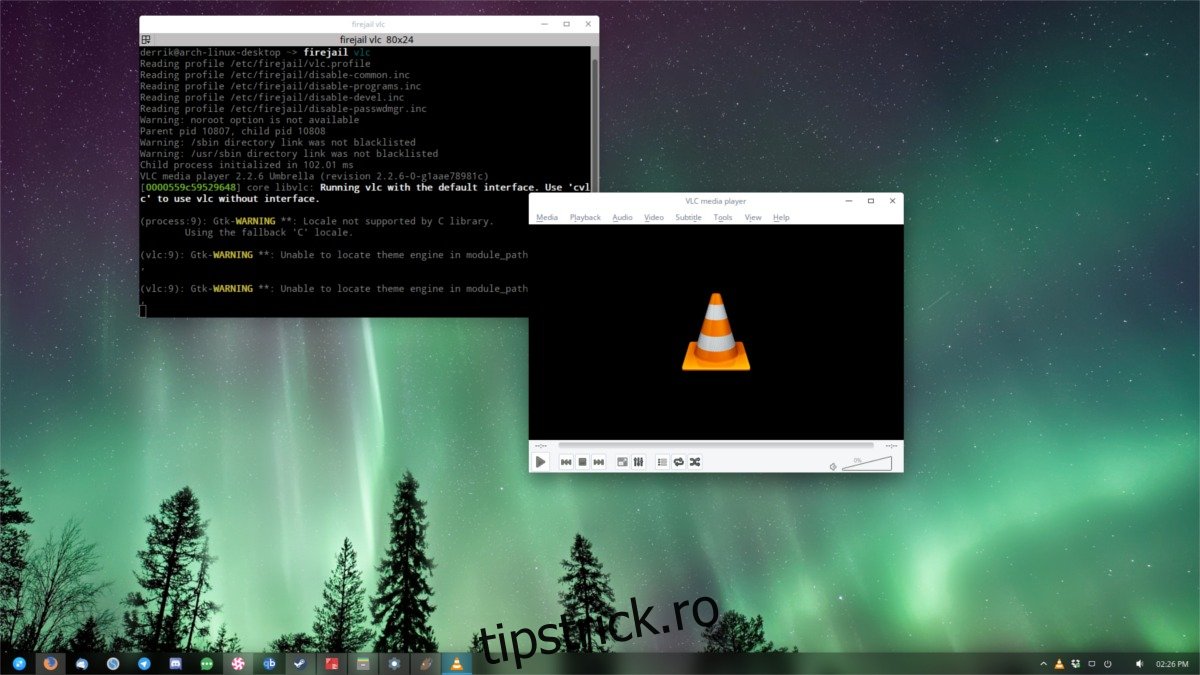

Sandboxing ceva cu Firejail este ușor. Pentru un program de bază, tot ceea ce este necesar este să utilizați prefixul „firejail” înainte de a introduce o comandă. De exemplu: pentru Sandbox, editorul de text Gedit și siloz, dacă nu este de restul instalării Linux, faceți: firejail gedit în terminal. Cam așa funcționează. Pentru un simplu sandboxing, acest lucru este suficient. Cu toate acestea, din cauza cât de complicat este acest software, este necesară o anumită configurație.

De exemplu: dacă rulați firejail firefox, browserul Firefox va rula într-un sandbox blocat și nimic altceva din sistem nu îl va putea atinge. Acest lucru este grozav pentru securitate. Cu toate acestea, dacă doriți să descărcați o imagine într-un director, este posibil să nu puteți, deoarece Firejail poate să nu aibă acces la fiecare director de pe sistemul dvs. și etc. Ca urmare, va trebui să parcurgeți și să enumerați în mod specific unde un sandbox POATE și NU POATE merge pe sistem. Iată cum să o faci:

Lista albă a profilului și lista neagră

Lista neagră și lista albă sunt un lucru pe aplicație. Nu există nicio modalitate de a seta setări globale implicite pentru ceea ce pot accesa aplicațiile închise. Firejail are deja multe fișiere de configurare configurate. Acestea generează valori implicite sănătoase cu aceste fișiere de configurare și, ca rezultat, utilizatorii de bază nu vor trebui să facă nicio editare. Totuși, dacă sunteți un utilizator avansat, editarea acestor tipuri de fișiere poate fi utilă.

Deschideți un terminal și mergeți la /etc/firejail.

cd /etc/firejail

Utilizați comanda LS pentru a vizualiza tot conținutul directorului și utilizați o conductă pentru a face fiecare pagină vizibilă. Apăsați tasta Enter pentru a vă deplasa în jos pe pagină.

Găsiți fișierul de configurare pentru aplicația dvs. și notați-l. În acest sens, vom continua cu exemplul Firefox.

ls | more

Deschideți profilul Firefox firejail în editorul de text nano.

sudo nano /etc/firejail/firefox.profile

După cum sa menționat anterior, aplicația Firejail are valori implicite sănătoase. Aceasta înseamnă că dezvoltatorii au trecut și au configurat valori implicite care ar trebui să funcționeze pentru majoritatea utilizatorilor. De exemplu: deși aplicația este închisă, directorul ~/Downloads și directoarele cu pluginuri de pe sistem sunt disponibile. Pentru a adăuga mai multe elemente la această listă albă, accesați secțiunea fișierului de configurare în care totul este inclus în lista albă și scrieți propriile reguli.

De exemplu, pentru a facilita încărcarea fotografiilor în profilul meu de Facebook în versiunea firejail a Firefox, va trebui să adaug:

whitelist ~/Pictures

Aceeași premisă poate fi folosită pentru lista neagră. Pentru a împiedica versiunea de tip sandbox a Firefox să vadă anumite directoare (indiferent de ce), nu ezitați să faceți ceva de genul:

blacklist ~/secret/file/area

Salvați editările cu Ctrl + O

Notă: „~/” înseamnă /acasă/utilizator curent

Concluzie

Sanboxing-ul este o modalitate genială de a vă proteja de aplicațiile care nu au scurgeri sau de actorii răi care doresc să vă fure datele. Dacă sunteți paranoic pe Linux, probabil că este o idee bună să oferiți acestui instrument o șansă serioasă.