Hackerii și criminalii cibernetici devin din ce în ce mai sofisticați în aceste zile, ceea ce face imperativ ca organizațiile să rămână înaintea mijloacelor rău intenționate și să asigure cea mai mare securitate.

Scopul principal al infractorilor cibernetici este să obțină date, cum ar fi informații sensibile despre clienți și afaceri, în scopuri rău intenționate. Hackerii folosesc mai multe tipuri de atacuri, cum ar fi malware, phishing și DDoS, pentru a accesa rețeaua companiei și a compromite datele acesteia.

Și fac acest lucru prin vectori de atac, care includ acreditări furate, viruși, ransomware și multe altele.

Aceste atacuri cibernetice costă organizațiile sute de milioane. De exemplu, raportul privind costurile de încălcare a datelor din 2022 sugerează că costul mediu global de încălcare a datelor este de aproximativ 4,35 milioane USD, ceea ce face esențial pentru organizații să planifice și să reducă potențialul acestor vectori de atac.

În acest blog, vom vedea exact ce înseamnă vectorii de atac, exemplele și tipurile de vectori de atac, cum diferă aceștia de o suprafață de atac și ce măsuri puteți lua pentru a minimiza riscurile și potențialele vectorilor de atac pentru a menține rețeaua organizației dvs. sigur și sigur.

Cuprins

Ce este un vector de atac în securitatea cibernetică?

Vectorii de atac, denumiți și vectori de amenințare, sunt mijloacele sau căile pe care atacatorii cibernetici le folosesc pentru a obține acces ilegal și a pătrunde prin rețea, aplicație sau contul de utilizator pentru a exploata vulnerabilitățile rețelei.

În termeni simpli, un vector de atac este o cale pe care infractorii cibernetici îl parcurg pentru a ajunge la o țintă (cum ar fi rețeaua unei organizații) pentru a efectua un atac cibernetic.

Aceste rute și mijloace pot include acreditări slabe ale angajaților, programe malware, amenințări interne etc.

Mai multe entități sunt responsabile pentru exploatarea acestor vectori de atac, inclusiv hackeri rău intenționați, concurenți, grupuri de spionaj cibernetic și chiar foști angajați frustrați sau supărați.

Indiferent de entitate sau grup de persoane, aceștia folosesc vectorii de atac pentru a fura informațiile confidențiale ale companiei tale, pentru a stoarce bani de la angajații tăi sau pentru a-ți perturba în întregime afacerea.

Prin urmare, reducerea cantității și impactului vectorilor de atac asupra rețelei companiei dvs. este extrem de critică și puteți face acest lucru reducând suprafața de atac.

Adesea, indivizii confundă vectorii de atac și suprafețele cu aceeași, dar diferă distinct. Să vedem cum.

Vector de atac vs suprafață de atac

Deși cele două echipe sunt adesea folosite interschimbabil, ele nu sunt la fel.

Un vector de atac oferă hackerilor mijloace sau un punct de intrare în țintă sau în rețeaua companiei. O suprafață de atac este zona unui sistem sau a rețelei unei organizații care a fost atacată sau este susceptibilă la hacking.

Acesta alcătuiește toate punctele de acces, riscurile de securitate și punctele de intrare care vă expun rețeaua și pe care o entitate neautorizată le poate folosi pentru a intra în rețea sau în sistem.

Angajații și dispozitivele lor fac parte din suprafața de atac a unei organizații, deoarece hackerii își pot compromite acreditările și vulnerabilitățile, cum ar fi software-ul nepatchat, pentru a exploata rețeaua. Prin urmare, o suprafață de atac constă din toate vulnerabilitățile cunoscute și necunoscute ale sistemelor, rețelei și componentelor hardware.

Cu cât suprafața de atac a rețelei organizației dvs. este mai mică, cu atât este mai ușor să protejați rețeaua.

Prin urmare, primul și cel mai important pas către asigurarea securității cibernetice pentru organizația dvs. ar trebui să fie reducerea la minimum a suprafeței de atac a rețelei cu ajutorul soluțiilor avansate de securitate, cum ar fi Zero Trust Security și Multi-Factor Authentication.

Cum funcționează vectorii de atac?

Vectorii de atac funcționează prin exploatarea vulnerabilităților și slăbiciunilor din apărarea unui sistem.

În general, hackerii și criminalii cibernetici au cunoștințe aprofundate despre vectorii de atac obișnuiți prezenți în rețea. Prin urmare, pentru a determina o modalitate de a viza unul dintre acești vectori de securitate, hackerii caută mai întâi găuri de securitate cu acești vectori de atac pentru a le compromite și a pătrunde prin ele.

Hackerii pot găsi aceste vulnerabilități într-un sistem de operare (OS) sau într-un software de calculator. O lacună de securitate se poate deschide din mai multe motive, cum ar fi o configurație de securitate defectuoasă sau configurată greșit sau o eroare de programare. În același timp, se poate întâmpla și o încălcare a securității din cauza furtului acreditărilor angajaților.

Hackerii scanează în mod constant rețelele companiilor pentru a găsi lacune de securitate și puncte de intrare în sisteme, rețele și aplicații. În unele cazuri, hackerii pot viza, de asemenea, angajații interni și utilizatorii vulnerabili care, cu bună știință sau fără să știe, își împărtășesc contul sau acreditările IT, permițând accesul neautorizat la rețea.

Vectorii de atac pot fi împărțiți în două tipuri principale:

#1. Vectori de atac pasiv

Aceste exploatații vector de atac sunt încercări ale hackerilor de a obține acces la sistem sau de a-l monitoriza pentru porturi deschise și vulnerabilități pentru a aduna detalii despre țintă. Aceste atacuri încearcă să acceseze informațiile fără să afecteze sistemul sau să îi modifice datele și resursele, făcându-le dificil de detectat și identificat.

Astfel, în loc să deterioreze rețeaua sau sistemul organizației, aceste atacuri amenință datele și confidențialitatea acesteia. Exemple de atacuri pasive includ phishing, typosquatting și atacuri bazate pe inginerie socială.

#2. Vectori de atac activ

Exploaturile vectorului de atac activ încearcă să modifice sistemul unei organizații și să-i perturbe funcționarea obișnuită.

Astfel, atacatorii vizează și exploatează vulnerabilitățile sistemului, cum ar fi malware, ransomware, atacuri DDoS, atacuri man-in-the-middle sau care vizează parole și acreditări slabe ale utilizatorilor.

Cu toate acestea, în timp ce acestea generalizează tipurile de vectori de atac, iată asemănările în modul în care funcționează majoritatea vectorilor de atac:

- Atacatorul detectează o țintă potențială.

- Atacatorul colectează informații despre țintă cu ajutorul phishingului, ingineriei sociale, programelor malware, scanării automate a vulnerabilităților și OPSEC.

- Atacatorii încearcă să identifice potențiali vectori de atac folosind aceste informații pentru a crea instrumente care să le exploateze.

- Folosind aceste instrumente, atacatorii obțin acces neautorizat și neautentificat la sistem sau la rețea pentru a instala cod rău intenționat sau pentru a fura informații sensibile.

- Atacatorii monitorizează rețeaua, fură date și informații confidențiale sau folosesc resurse de calcul.

Putem înțelege mai bine vectorii de atac și modul în care aceștia funcționează analizând tipurile de vectori de atac.

Care sunt tipurile de vectori de atac?

Vectori de atac bazați pe rețea

Atacurile bazate pe rețea sunt controlate și lansate de pe un dispozitiv rău intenționat, altul decât cel din atac. Acestea includ atacuri DDoS, atacuri bazate pe parole, cum ar fi acreditările slabe, falsificarea DNS, deturnarea sesiunii și atacurile man-in-the-middle.

#1. Atacurile de respingere a serviciilor distribuite (DDoS).

Atacurile DDoS sunt atacuri cibernetice în care atacatorul inundă sau supraîncărcă o rețea sau un server cu trafic de internet folosind o mulțime de roboți, încercând să perturbe serviciul pentru a-l face inoperabil. Acest lucru îngreunează accesul utilizatorilor și clienților la serviciile unei companii și, de asemenea, poate face ca site-urile web să se prăbușească și să se prăbușească.

Cum să le evitați: Reducerea suprafeței de atac a organizației este o modalitate ideală de a atenua atacurile DDoS. Puteți face acest lucru restricționând accesul direct la sisteme și aplicații și controlând accesul prin sistemele Identity and Access Management (IAM). Utilizarea firewall-urilor pentru a filtra și a evita traficul rău intenționat și instrumente de apărare, cum ar fi diferențierea traficului și evaluarea regulată a riscurilor, este o altă modalitate de a preveni atacurile DDoS.

#2. Acreditări slabe

Reutilizarea parolelor sau parolele și acreditările slabe sunt porți de acces pentru hackeri și atacatori pentru a accesa și a pătrunde în rețea.

Cum să îi eviți: organizațiile trebuie să-și educe angajații cu privire la parolele și acreditările securizate, să investească într-o conectare unică sau într-un manager de parole și să urmărească igiena parolelor în întreaga rețea a întreprinderii pentru a găsi și detecta utilizatorii cu risc ridicat și dispozitivele acestora.

#3. Spoofing DNS

Falsificarea DNS, sau otrăvirea DNS, este un atac cibernetic în care atacatorul vizează și corupe Sistemul de nume de domeniu (DNS) pentru a indica numele domeniului către o adresă IP incorectă, redirecționând utilizatorii către servere sau site-uri web rău intenționate ori de câte ori încearcă să acceseze un site web.

Cum să le evitați: trebuie să configurați extensii de securitate DNS (DNSSE) pentru a vă proteja registratorul serverului de falsificarea externă. De asemenea, puteți preveni falsificarea DNS utilizând un software automat de gestionare a corecțiilor pentru a aplica patch-uri la serverele DNS în mod regulat și pentru a efectua o filtrare amănunțită a traficului DNS.

#4. Atacurile omului din mijloc

Acest atac exploatează Wi-Fi-ul public pentru a intercepta traficul, a intercepta cu urechea sau a modifica comunicarea dintre entități.

Cum să le evitați: Puteți preveni atacurile MITM utilizând un sistem de securitate pentru punctele terminale, utilizând un sistem de autentificare multifactor și utilizând soluții robuste de securitate a rețelei, cum ar fi Zero Trust Security, securizând rețeaua întreprinderii de actori rău intenționați.

Vectori de atac pe web

Atacurile bazate pe web includ atacuri de tip cross-site scripting (XSS) și atacuri de injecție SQL. Ei înșelează utilizatorii folosind sisteme și servicii web ca vector de amenințare.

#1. Atacurile de injectare SQL

Injecțiile SQL folosesc interogări SQL rău intenționate pentru a expune serverul la date confidențiale și sensibile și la informații pe care altfel nu le-ar avea. Atacurile de succes cu injecție SQL îi pot determina pe hackeri să schimbe datele, să falsifice identitatea sau să distrugă datele, făcându-le indisponibile.

Cum să le evitați: Puteți preveni injecțiile SQL utilizând autentificarea terță parte, hashingul parolelor, firewall-ul pentru aplicații web, folosind software-ul actualizat și asigurând corecții regulate ale software-ului și monitorizarea continuă a declarațiilor și bazelor de date SQL.

#2. Cross-Site Scripting (XSS)

Atacurile XSS implică atacatorul care injectează cod rău intenționat într-un site web de încredere, impactând vizitatorii și nu atacând site-ul în sine. Acest lucru permite hackerilor să acceseze înregistrările stocate ale browserului din cauza executării codului nedorit și să expună informații nedorite.

Cum să le evitați: Cea mai bună modalitate de a preveni atacurile XSS este prin codificarea și igienizarea datelor introduse de utilizator, menținerea software-ului la zi, scanarea vulnerabilităților și implementarea unei politici de securitate a conținutului.

Vectorii de atac fizic

Atacurile fizice sunt atacuri de securitate cibernetică care afectează operațiunile site-ului și mediul fizic sau daunează proprietăților. Acestea includ atacuri zero-day sau aplicații sau software nepattched, criptare slabă, configurare greșită, injecții de date, atacuri cu forță brută etc.

#1. Atacuri Zero-Day (aplicații fără corecție)

Atacurile zero-day vizează vulnerabilitatea securității cibernetice care nu a fost dezvăluită public sau pe care nimeni nu o caută.

Cum să le evitați: puteți preveni atacurile zero-day folosind platforme de informații despre amenințări, motoare de prevenire a amenințărilor, analiză ADN malware, emularea și extragerea amenințărilor și inspecția la nivel de CPU.

#2. Criptare slabă

Criptarea datelor protejează confidențialitatea datelor digitale și ascunde adevărata semnificație a mesajului. Metodele comune de criptare a datelor includ certificate DNSSEC și SSL. Lipsa sau criptarea slabă expune datele unor părți neautorizate și rău intenționate.

Cum să le evitați: puteți securiza vectorul slab de amenințare de criptare utilizând metode puternice de criptare, cum ar fi Rivest-Shamir-Adleman (RSA) și Advanced Encryption Standard (AES) și vă asigurați că toate protocoalele sunt securizate.

#3. Configurare greșită

O eroare în configurația sistemului sau dacă configurația aplicației sau a serverului de configurare nu este dezactivată, poate duce la încălcări ale datelor. În același timp, utilizarea numelui de utilizator și a parolelor implicite facilitează accesul și exploatarea sistemului și determinarea defectelor ascunse.

Cum să le evitați: este esențial să automatizați gestionarea configurației pentru a preveni deviația configurației, pentru a monitoriza setările aplicației și a le compara cu cele mai bune practici, dezvăluind amenințările pentru dispozitivele configurate greșit.

#4. Atacurile de forță brută

Atacurile de forță brută sunt atacuri cibernetice bazate pe încercări și erori, în care atacurile încearcă să acceseze rețelele organizației prin diverse mijloace, cum ar fi țintirea criptării slabe, trimiterea de e-mailuri infectate care conțin malware sau e-mailuri de phishing până când un atac funcționează.

Cum să le evitați: trebuie să utilizați parole puternice, să utilizați soluții MFA, să limitați încercările de conectare, să utilizați Web Application Firewall, să utilizați CAPTCHA și să monitorizați adresele IP pentru a preveni atacurile cu forță brută.

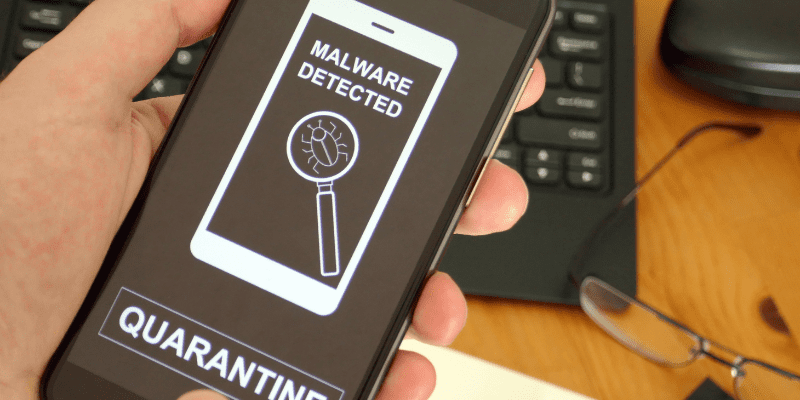

Atacurile malware

Software-ul rău intenționat sau malware este conceput pentru a perturba sistemele, a încetini computerele, a provoca erori sau a răspândi viruși în cadrul sistemelor. Acestea includ mai multe atacuri, inclusiv spyware, ransomware, viruși și troieni.

Cum să le evitați: Securitatea împotriva programelor malware impune companiilor să utilizeze tehnologii precum firewall-uri, sandboxing, anti-malware și software anti-virus.

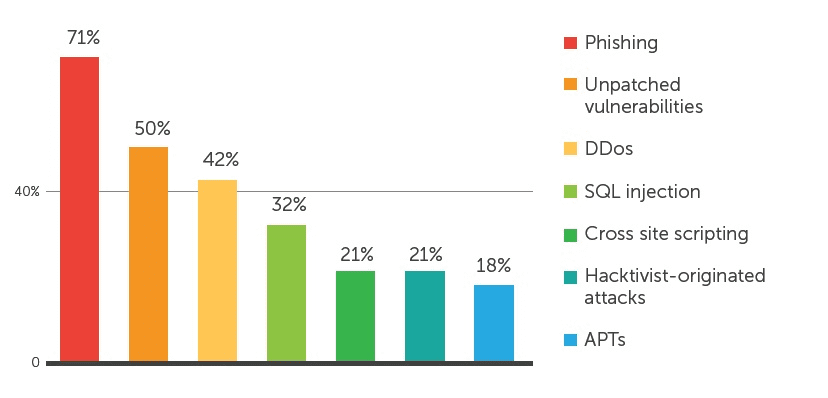

Atacurile de phishing

Phishing-ul este un vector de atac folosit frecvent, care a crescut cu 61% în 2022.

Sursa: cipsec.eu

Sursa: cipsec.eu

Se bazează pe tactici de inginerie socială pentru a manipula utilizatorii să facă clic pe URL-uri rău intenționate, să descarce fișiere rău intenționate sau să dezvăluie informații sensibile pentru a fura detalii financiare, a obține acreditări sau a lansa atacuri ransomware.

Cum să le evitați: implementarea MFA, utilizarea filtrelor de spam, asigurarea de actualizări regulate de software și corecție și blocarea site-urilor web rău intenționate sunt câteva modalități de a vă proteja compania de atacurile de phishing.

Amenințări din interior

Persoanele din interior rău intenționate, cum ar fi angajații nemulțumiți, se numără printre cele mai mari amenințări de securitate – încearcă să acceseze datele sensibile ale companiei pentru a le folosi greșit sau pentru a oferi acces neautorizat unor părți externe.

Cum să îi eviți: Monitorizarea accesului la rețea de către angajați pentru activități neobișnuite sau pentru a încerca să acceseze fișiere pe care în mod normal nu le-ar avea este un semn al activității anormale a utilizatorului și vă poate ajuta să preveniți un risc din interior.

Cum să vă protejați organizația de vectorii de atac?

Atacatorii se pot infiltra în rețeaua companiei și pot compromite datele acesteia prin mai multe mijloace. Prin urmare, organizațiile trebuie să implementeze cele mai recente tehnici de securitate și politici solide pentru a asigura securitatea rețelei împotriva atacurilor rău intenționate.

Iată câteva modalități prin care organizațiile își pot proteja rețeaua de vectorii de atac:

- Utilizați parole puternice și implementați soluții de autentificare puternice, cum ar fi MFA, pentru a adăuga un nivel suplimentar de securitate.

- Efectuați audituri regulate și teste de vulnerabilitate IT pentru a detecta lacune și pentru a actualiza politicile de securitate.

- Instalați instrumente de monitorizare și raportare a securității care vă avertizează despre accesul neautorizat.

- Efectuați teste de penetrare pentru a identifica și testa vulnerabilitățile de securitate.

- Instalați imediat actualizări de software și hardware și utilizați o soluție automată.

- Utilizați tehnologii de criptare, cum ar fi AES, pentru a activa criptarea datelor pe dispozitive portabile și pentru a reduce riscurile de compromitere a datelor.

- Oferiți instruire cuprinzătoare în domeniul securității IT tuturor angajaților dvs., făcându-i conștienți de cele mai bune practici de securitate.

- Utilizați protocoale robuste de control al accesului și segmentați-vă rețeaua, făcând dificilă accesarea hackerilor în centrul rețelei companiei dvs.

Cuvinte finale

Atacatorii exploatează vectorii de atac, cum ar fi acreditările angajaților și criptarea slabă, pentru a compromite rețeaua unei companii și a încălca datele acesteia. Prin urmare, reducerea impactului acestor vectori este foarte semnificativă în prevenirea riscurilor de securitate cibernetică.

Elementul uman (care include erori, abuzuri și atacuri sociale) care joacă un rol masiv în acreditările furate și atacurile de phishing este un vector comun de amenințare – cauza principală a aproximativ 82% din încălcările de date în 2022.

Astfel, acest blog vă ajută să înțelegeți vectorii de atac și modalitățile de a minimiza impactul acestora. Așadar, folosiți acest blog pentru a implementa cele mai bune practici de securitate pentru a vă asigura viitorul afacerii și pentru a preveni pierderile financiare.

Apoi, verificați principalele vulnerabilități ale rețelei de care trebuie să aveți grijă.