Dacă sunteți administrator de sistem, ați auzit despre riscurile asociate cu multe conturi cu acces privilegiat la activele IT critice. Citiți despre cele mai bune soluții pentru a le ține sub control.

Situația cu acces privilegiat poate scăpa rapid de sub control atunci când crește numărul de utilizatori, împreună cu numărul de aplicații, dispozitive și chiar tipuri de infrastructură.

Trebuie să aplicați o soluție de gestionare a accesului privilegiat pentru a evita o astfel de situație problematică. Să începem prin a răspunde la cea mai evidentă întrebare:

Cuprins

Ce este managementul accesului privilegiat?

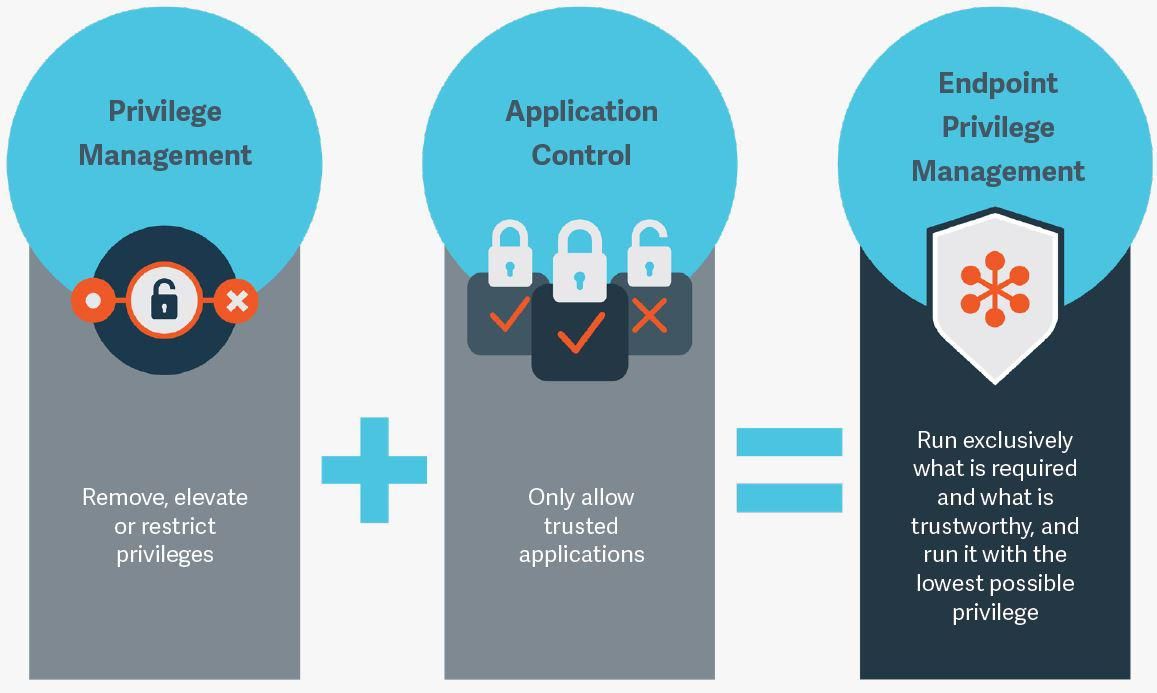

Privileged Access Management (PAM) este un set de strategii și tehnologii de securitate cibernetică pentru exercitarea controlului asupra accesului și a permisiunilor ridicate („privilegiate”) pentru utilizatori, conturi, procese și sisteme într-un mediu IT.

Prin definirea nivelului adecvat de control al accesului privilegiat, PAM ajută organizațiile să-și reducă suprafețele de atac și să prevină (sau cel puțin să atenueze) daunele cauzate de atacurile externe, precum și încercările interne de sabotaj sau actele de neglijență.

Deși managementul privilegiilor cuprinde multe strategii, un obiectiv central este aplicarea celui mai mic privilegiu, definit ca restricția drepturilor de acces și a permisiunilor la minimul absolut necesar pentru ca utilizatorii, conturile, aplicațiile și dispozitivele să își desfășoare activitățile de rutină autorizate.

Mulți analiști și tehnologi consideră PAM una dintre cele mai critice inițiative de securitate pentru reducerea riscului cibernetic și obținerea unui randament ridicat al investiției în securitate.

Cum funcționează Privileged Access Management (PAM)?

Managementul accesului privilegiat funcționează pe principiul cel mai mic privilegiu, astfel încât chiar și cei mai privilegiați utilizatori să poată accesa doar ceea ce au nevoie. Instrumentele de gestionare a accesului privilegiat sunt de obicei părți ale soluțiilor PAM mai largi, concepute pentru a aborda diferite provocări legate de monitorizarea, securizarea și gestionarea conturilor privilegiate.

O soluție concepută pentru gestionarea accesului privilegiat trebuie să ofere capacitatea de a monitoriza și înregistra toate activitățile de acces privilegiat și apoi de a o raporta unui administrator. Administratorul poate urmări accesul privilegiat și poate detecta în ce situații poate fi utilizat abuziv.

Soluția trebuie să le faciliteze administratorilor de sistem să identifice anomaliile și potențialele amenințări pentru a lua măsuri imediate și a limita daunele. Caracteristicile esențiale ale unei soluții de gestionare a accesului privilegiat ar trebui să includă:

- Identificați, gestionați și monitorizați conturile privilegiate pe toate sistemele și aplicațiile dintr-o rețea.

- Controlați accesul la conturile privilegiate, inclusiv accesul care poate fi partajat sau disponibil în situații de urgență.

- Creați acreditări aleatorii și securizate pentru conturile privilegiate, inclusiv parole, nume de utilizator și chei.

- Oferiți autentificare cu mai mulți factori.

- Limitați și controlați comenzile, sarcinile și activitățile privilegiate.

- Gestionați partajarea acreditărilor între servicii pentru a limita expunerea.

PAM vs. IAM

Privileged Access Management (PAM) și Identity Access Management (IAM) sunt modalități comune de a menține niveluri ridicate de securitate și de a permite utilizatorilor accesul la activele IT, indiferent de locație și dispozitiv.

Este esențial ca personalul de afaceri și IT să înțeleagă diferența dintre cele două abordări și rolul lor în utilizarea lor pentru a securiza accesul la informații private și sensibile.

IAM este un termen mai general. Este folosit în principal pentru a identifica și autoriza utilizatorii din întreaga organizație. Pe de altă parte, PAM este un subset al IAM care se concentrează pe utilizatorii privilegiați, adică pe cei care au nevoie de permisiunea de a accesa cele mai sensibile date.

IAM se referă la identificarea, autentificarea și autorizarea profilurilor de utilizator care folosesc identități digitale unice. Soluțiile IAM oferă întreprinderilor o combinație de caracteristici compatibile cu o abordare zero-trust a securității cibernetice, care impune utilizatorilor să își verifice identitatea ori de câte ori solicită acces la un server, aplicație, serviciu sau alt activ IT.

Următoarea prezentare generală a principalelor soluții PAM disponibile, atât ca sisteme on-prem bazate pe cloud, cât și instalate local.

StrongDM

StrongDM oferă o platformă de acces la infrastructură care elimină soluțiile endpoint și acoperă toate protocoalele. Este un proxy care combină metode de autentificare, autorizare, rețea și observabilitate într-o singură platformă.

În loc să complice accesul, mecanismele de atribuire a permisiunilor StrongDM accelerează accesul prin acordarea și revocarea instantanee a accesului granular, cu cele mai mici privilegii, utilizând controlul accesului bazat pe rol (RBAC), controlul accesului bazat pe atribute (ABAC) sau aprobările punctelor finale pentru toate resursele.

Incorporarea și deconectarea angajaților se realizează cu un singur clic, permițând aprobarea temporară a privilegiilor ridicate pentru operațiuni sensibile cu Slack, Microsoft Teams și PagerDuty.

StrongDM vă permite să conectați fiecare utilizator final sau serviciu la resursele exacte de care au nevoie, indiferent de locația lor. În plus, înlocuiește accesul VPN și gazdele bastion cu rețele zero-trust.

StrongDM are numeroase opțiuni de automatizare, inclusiv integrarea fluxurilor de lucru de acces în conducta de implementare existentă, fluxul de jurnale în SIEM și colectarea de dovezi pentru diverse audituri de certificare, inclusiv SOC 2, SOX, ISO 27001 și HIPAA.

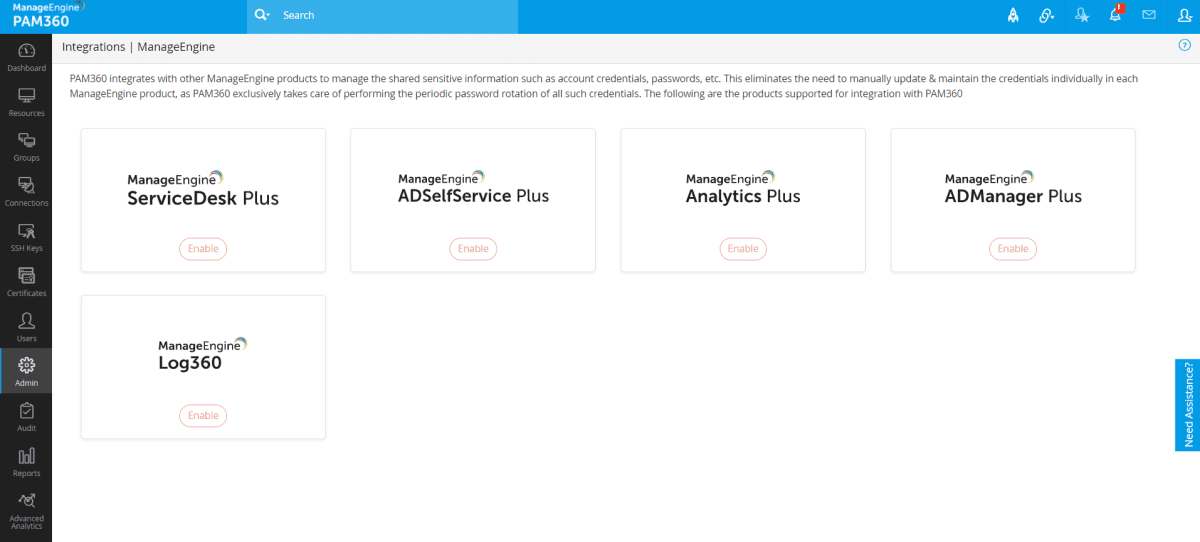

ManageEngine PAM360

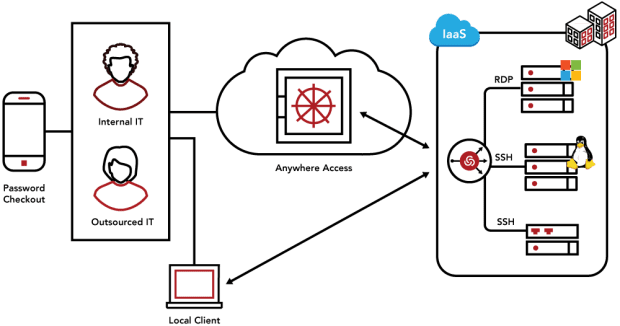

PAM360 este o soluție cuprinzătoare pentru companiile care doresc să încorporeze PAM în operațiunile lor de securitate. Cu capabilitățile de integrare contextuală ale PAM360, puteți crea o consolă centrală în care diferite părți ale sistemului dvs. de management IT sunt interconectate pentru o corelare mai profundă a datelor de acces privilegiat și a datelor generale de rețea, facilitând inferențe semnificative și remediere mai rapidă.

PAM360 asigură că nicio cale de acces privilegiată la activele dumneavoastră esențiale pentru misiune nu rămâne neadministrată, necunoscută sau nemonitorizată. Pentru a face acest lucru posibil, oferă un seif de acreditări în care puteți stoca conturi privilegiate. Acest seif oferă management centralizat, permisiuni de acces bazate pe roluri și criptare AES-256.

Cu controale just-in-time pentru conturile de domeniu, PAM360 acordă privilegii ridicate numai atunci când utilizatorii au nevoie de ele. După o anumită perioadă, permisiunile sunt revocate automat, iar parolele sunt resetate.

Pe lângă gestionarea accesului privilegiat, PAM360 facilitează pentru utilizatorii privilegiați să se conecteze la gazde la distanță cu un singur clic, fără plug-in-uri de browser sau agenți endpoint. Această funcționalitate oferă un tunel de conexiuni prin gateway-uri criptate, fără parolă, care oferă protecție maximă.

Teleportați

Teleportul strategia este de a consolida toate aspectele accesului la infrastructură pe o singură platformă pentru inginerii de software și aplicațiile pe care le dezvoltă. Această platformă unificată își propune să reducă suprafața de atac și costurile operaționale, îmbunătățind în același timp productivitatea și asigurând conformitatea cu standardele.

Teleport’s Access Plane este o soluție open-source care înlocuiește acreditările partajate, VPN-urile și tehnologiile vechi de gestionare a accesului privilegiat. A fost conceput special pentru a oferi accesul necesar la infrastructură fără a împiedica munca sau a reduce productivitatea personalului IT.

Profesioniștii și inginerii în securitate pot accesa serverele Linux și Windows, clusterele Kubernetes, bazele de date și aplicațiile DevOps, cum ar fi CI/CD, controlul versiunilor și tablourile de bord de monitorizare printr-un singur instrument.

Teleport Server Access folosește standarde deschise, cum ar fi certificate X.509, SAML, HTTPS și OpenID Connect, printre altele. Creatorii săi s-au concentrat pe simplitatea instalării și utilizării, deoarece aceștia sunt pilonii unei experiențe bune de utilizator și ai unei strategii solide de securitate. Prin urmare, este format din doar două binare: un client care permite utilizatorilor să se autentifice pentru a obține certificate de scurtă durată și agentul Teleport, instalat pe orice server sau cluster Kubernetes cu o singură comandă.

Okta

Okta este o companie dedicată soluțiilor de autentificare, director și single sign-on. De asemenea, oferă soluții PAM prin parteneri, care se integrează cu produsele sale pentru a oferi identitate centralizată, politici de acces personalizabile și adaptabile, raportare în timp real a evenimentelor și suprafețe de atac reduse.

Prin soluțiile integrate Okta, întreprinderile pot furniza/de-proviziona automat utilizatorii privilegiați și conturile administrative, oferind în același timp acces direct la activele critice. Administratorii IT pot detecta activitatea anormală prin integrarea cu soluții de analiză de securitate, pot alerta și lua măsuri pentru a preveni riscurile.

Limite

HashiCorp oferă Limite soluție pentru a oferi un management al accesului bazat pe identitate pentru infrastructurile dinamice. De asemenea, oferă un management simplu și sigur al sesiunilor și acces de la distanță la orice sistem de încredere bazat pe identitate.

Prin integrarea soluției HashiCorp Vault, este posibil să securizeze, să stocheze și să controlați structural accesul la jetoane, parole, certificate și chei de criptare pentru a proteja secretele și alte date sensibile printr-o interfață de utilizator, o sesiune CLI sau un API HTTP.

Cu Boundary, este posibil să accesați gazde și sisteme critice prin mai mulți furnizori separat, fără a fi nevoie să gestionați acreditările individuale pentru fiecare sistem. Poate fi integrat cu furnizorii de identitate, eliminând nevoia de a expune infrastructura publicului.

Boundary este o soluție open source independentă de platformă. Făcând parte din portofoliul HashiCorp, oferă în mod natural capacitatea de a se integra cu ușurință în fluxurile de lucru de securitate, făcându-l ușor de implementat pe majoritatea platformelor cloud publice. Codul necesar este deja pe GitHub și este gata de utilizare.

Delinea

al Delineei soluțiile de gestionare a accesului privilegiat urmăresc să simplifice cât mai mult posibil instalarea și utilizarea instrumentului. Compania își face soluțiile intuitive, facilitând definirea limitelor de acces. Indiferent dacă se află în medii cloud sau on-premises, soluțiile PAM Delinea sunt simplu de implementat, configurat și gestionat, fără a impune un sacrificiu în funcționalitate.

Delinea oferă o soluție bazată pe cloud care permite implementarea pe sute de mii de mașini. Această soluție constă dintr-un Privilege Manager pentru stații de lucru și Cloud Suite pentru servere.

Privilege Manager îi permite să descopere mașini, conturi și aplicații cu drepturi de administrator, fie pe stații de lucru, fie pe servere găzduite în cloud. Funcționează chiar și pe mașini aparținând unor domenii diferite. Prin definirea regulilor, poate aplica automat politici de gestionare a privilegiilor, definind permanent apartenența la grupul local și rotind automat acreditările cu privilegii non-umane.

Un expert pentru politici vă permite să ridicați, să refuzați și să restricționați aplicațiile cu doar câteva clicuri. În cele din urmă, instrumentul de raportare al Delinea oferă informații detaliate despre aplicațiile blocate de malware și despre conformitatea cel mai puțin privilegiată. De asemenea, oferă integrarea Privileged Behavior Analytics cu Privilege Manager Cloud.

Dincolo de încredere

Dincolo de încredere Gestionarea privilegiilor facilitează ridicarea privilegiilor la aplicațiile cunoscute și de încredere care le necesită controlând utilizarea aplicațiilor și înregistrând și raportând activitățile privilegiate. Face acest lucru utilizând instrumente de securitate deja existente în infrastructura dvs.

Cu Privilege Manager, puteți oferi utilizatorilor privilegiile exacte de care au nevoie pentru a-și îndeplini sarcinile fără riscul de a-și depăși privilegiul. De asemenea, puteți defini politici și distribuții de privilegii, ajustând și determinând nivelul de acces disponibil în întreaga organizație. În acest fel, veți evita atacurile malware din cauza excesului de privilegii.

Puteți utiliza politici detaliate pentru a crește privilegiile aplicațiilor pentru utilizatorii standard de Windows sau Mac, oferind acces suficient pentru a finaliza fiecare sarcină. BeyondTrust Privilege Manager se integrează cu aplicații de încredere de birou de asistență, scanere de gestionare a vulnerabilităților și instrumente SIEM prin conectori încorporați în instrument.

Analiza de securitate a punctelor finale de la BeyondTrust vă permite să corelați comportamentul utilizatorului cu inteligența de securitate. De asemenea, vă oferă acces la o pistă de audit completă a tuturor activităților utilizatorilor, astfel încât să puteți accelera analiza criminalistică și să simplificați conformitatea întreprinderii.

O singură identitate

O singură identitateSoluțiile Privileged Access Management (PAM) ale lui atenuează riscurile de securitate și permit conformitatea întreprinderii. Produsul este oferit în modul SaaS sau on-premises. Oricare dintre variante vă permite să securizați, să controlați, să monitorizați, să analizați și să guvernați accesul privilegiat pe mai multe medii și platforme.

În plus, oferă flexibilitatea de a acorda privilegii complete utilizatorilor și aplicațiilor numai atunci când este necesar, aplicând un model de operare cu încredere zero, cel mai mic privilegiu în toate celelalte situații.

CyberArk

Cu CyberArk Privileged Access Manager, puteți descoperi și încorpora automat acreditări și secrete privilegiate utilizate de entități umane sau non-umane. Prin gestionarea centralizată a politicilor, soluția CyberArk permite administratorilor de sistem să definească politici pentru rotația parolelor, complexitatea parolei, atribuirea seifului per utilizator și multe altele.

Soluția poate fi implementată ca serviciu (mod SaaS) sau o puteți instala pe serverele dumneavoastră (auto-găzduite).

Centrați

The Centrați Serviciul Privilege Threat Analytics detectează abuzul de acces privilegiat adăugând un nivel de securitate la infrastructurile dvs. cloud și on-prem. Face acest lucru prin utilizarea analizei comportamentale avansate și a autentificării multifactoriale adaptive. Cu instrumentele Centrify, este posibil să obțineți alerte aproape în timp real privind comportamentul anormal al tuturor utilizatorilor dintr-o rețea.

Centrify Vault Suite vă permite să atribuiți acces privilegiat la conturile și acreditările partajate, să păstrați parolele și secretele aplicațiilor sub control și să securizați sesiunile de la distanță. La rândul său, cu Centrify Cloud Suite, organizația dvs. poate, indiferent de dimensiune, să guverneze la nivel global accesul privilegiat prin politici gestionate centralizat aplicate dinamic pe server.

Concluzie

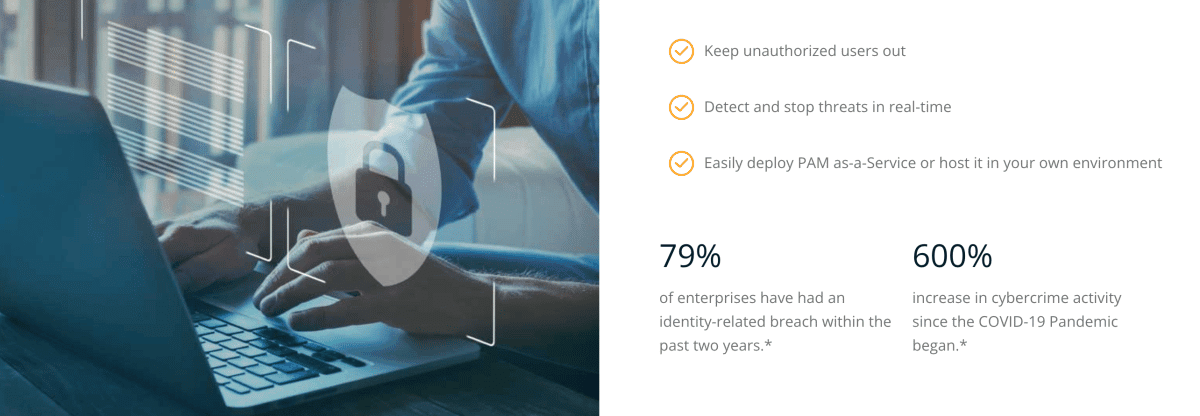

Utilizarea abuzivă a privilegiilor este una dintre cele mai importante amenințări la adresa securității cibernetice în prezent, ceea ce duce adesea la pierderi costisitoare și chiar la paralizarea afacerilor. Este, de asemenea, unul dintre cei mai populari vectori de atac în rândul infractorilor cibernetici, deoarece, atunci când este realizat cu succes, oferă acces gratuit la interiorul unei companii, de multe ori fără a trage vreo alarmă până când daunele sunt făcute. Utilizarea unei soluții adecvate de gestionare a accesului la privilegii este o necesitate ori de câte ori riscurile de abuz de privilegii de cont devin greu de controlat.