Căutați o soluție de securitate a rețelei mai cuprinzătoare? Să înțelegem diferența dintre VPN, SDP și ZTNA.

VPN-urile (rețelele private virtuale) ajută companiile cu acces securizat pentru conectarea sucursalelor, lucrătorilor la distanță și terților de mai bine de 25 de ani. Cu toate acestea, cerințele de rețea și de comunicare evoluează continuu, iar amenințările sofisticate de securitate cibernetică devin din ce în ce mai frecvente.

Mai mult, cercetările arată că 55 la sută dintre companii au acum lucrători care sunt adesea îndepărtați, 50 la sută din datele companiei sunt stocate pe cloud, iar pericolele sunt la fel de probabil să fie în interiorul perimetrului ca și în exterior. Drept urmare, VPN-urile încep să-și arate vârsta, deoarece nu abordează în mod adecvat preocupările de securitate din noul peisaj.

Este posibil ca furnizorul dvs. actual de VPN să nu poată moderniza tehnologia pentru a se adapta la amenințările de securitate cu care ne confruntăm astăzi. Aici intervin Perimetrele definite prin software (SDP) și Accesul la rețele cu încredere zero (ZTNA). Acestea sunt abordări similare VPN-urilor, dar soluții mai inovatoare, stricte și cuprinzătoare de securitate a rețelei.

Cuprins

Ce sunt VPN, SDP și ZTNA?

Să-i înțelegem!

Rețele private virtuale (VPN)

VPN se referă la o conexiune de rețea bazată pe tuneluri virtuale securizate între puncte care protejează utilizatorii din rețelele publice. VPN-urile autentifică utilizatorii din afara rețelei înainte de a-i tunel în interior. Doar utilizatorii conectați la VPN pot vedea și accesa activele și pot obține vizibilitate asupra activității rețelei.

Să presupunem că utilizați un VPN pentru a naviga pe internet. În acest caz, ISP-ul dumneavoastră (furnizorul de servicii de internet) și alte terțe părți nu vor putea monitoriza ce site-uri web vizitați sau datele pe care le transmiteți și le primiți, deoarece serverul VPN devine sursa datelor dumneavoastră. Acesta criptează traficul dvs. de internet și ascunde identitatea dvs. online în timp real. De asemenea, infractorii cibernetici nu vă pot deturna traficul de internet pentru a vă fura informațiile personale.

Cu toate acestea, VPN-urile au mai multe dezavantaje. De exemplu, cloud computing și Software-as-a-Service (SaaS) nu au fost folosite când a fost inventat VPN-ul moștenit. Când au fost dezvoltate VPN-urile, majoritatea companiilor și-au stocat datele în rețelele interne ale corporative. Și angajarea la distanță era neobișnuită în această eră.

Dezavantajele VPN

Iată câteva dezavantaje ale VPN-urilor care le fac nesigure și incomode pentru organizații de astăzi:

Porturi deschise: concentratoarele VPN (echipamentul de rețea care asigură conexiunile VPN) se bazează pe porturi deschise pentru a stabili conexiuni VPN. Problema este că infractorii cibernetici vizează adesea porturile deschise și le folosesc pentru a obține acces la rețele.

Acces la nivel de rețea: odată ce un VPN autentifică utilizatorii și îi permite să intre în rețea, aceștia au acces nerestricționat, ceea ce expune rețeaua la amenințări. Acest defect de design lasă datele, aplicațiile și proprietatea intelectuală a unei companii vulnerabile la atacuri.

Autorizare inadecvată: spre deosebire de SDP și ZTNA, VPN-urile nu necesită identificare atât pentru utilizatori, cât și pentru dispozitivele care încearcă să acceseze o rețea. Și având în vedere că utilizatorii au întotdeauna practici proaste pentru parole și să nu mai vorbim de milioanele de acreditări de utilizator furate disponibile pentru vânzare pe dark web, hackerii pot captura și ocoli codurile de autentificare cu doi factori de pe conturile dvs. online.

Vulnerabilități în software: S-a descoperit că multe sisteme VPN populare conțin probleme software pe care fraudorii le-au putut exploata de-a lungul timpului. Criminalii cibernetici caută software VPN fără corecții, deoarece lasă întreprinderile vulnerabile la atacuri. Acest lucru este valabil pentru utilizatorii VPN care nu și-au actualizat software-ul chiar și atunci când furnizorii oferă patch-uri prompt.

Performanță ineficientă: concentratoarele VPN pot provoca puncte de sufocare, ducând la performanță lentă, latență excesivă și experiență generală proastă pentru utilizator.

Inconvenient: Configurarea VPN-urilor este o procedură costisitoare și consumatoare de timp, care necesită mult efort din partea echipei de securitate și a utilizatorilor. În plus, VPN-urile nu sunt o soluție sigură de securitate a rețelei din cauza vulnerabilităților tehnologice tipice care măresc suprafața de atac.

Perimetru definit de software (SDP)

SDP, denumit și „Black Cloud”, este o abordare de securitate computerizată care ascunde infrastructura conectată la Internet, cum ar fi serverele, routerele și alte active ale companiei, pentru a nu fi văzute de părți externe și atacatori, fie la locație, fie în cloud. .

SDP controlează accesul la resursele de rețea ale organizațiilor pe baza unei abordări de autentificare a identității. SDP-urile autentifică atât identitățile dispozitivului, cât și identitățile utilizatorului, evaluând mai întâi starea dispozitivului și verificând identitatea utilizatorului. Un utilizator autentificat primește conexiunea la rețea criptată, pe care niciun alt utilizator sau server nu o poate accesa. Această rețea include, de asemenea, numai acele servicii la care utilizatorul a primit acces.

Aceasta înseamnă că numai utilizatorii autorizați pot vedea și accesa activele firmei din exterior, dar nimeni altcineva nu poate. Acest lucru distinge SDP de VPN-urile, care impun restricții asupra privilegiilor utilizatorilor, permițând în același timp acces nerestricționat la rețea.

Acces la rețea cu încredere zero (ZTNA)

Soluția de securitate ZTNA permite accesul securizat de la distanță la aplicații și servicii pe baza reglementărilor de control al accesului.

Cu alte cuvinte, ZTNA nu are încredere în niciun utilizator sau dispozitiv și restricționează accesul la resursele de rețea chiar dacă utilizatorul a accesat aceleași resurse anterior.

ZTNA se asigură că fiecare persoană și dispozitiv administrat care încearcă să acceseze resurse într-o rețea de încredere zero suferă un proces strict de verificare și autentificare a identității, indiferent dacă se află în interiorul sau în afara perimetrului rețelei.

Odată ce ZTNA a stabilit accesul și a validat utilizatorul, sistemul acordă utilizatorului acces la aplicație printr-un canal securizat, criptat. Acest lucru adaugă un nivel suplimentar de securitate aplicațiilor și serviciilor corporative prin ascunderea adreselor IP care altfel ar fi expuse publicului.

Unul dintre liderii soluției ZTNA este Perimetrul 81.

SDP vs. VPN

SDP-urile sunt mai sigure deoarece, spre deosebire de VPN-urile, care permit tuturor utilizatorilor conectați să acceseze întreaga rețea, SDP-urile le permit utilizatorilor să aibă conexiunea la rețea privată. Utilizatorii pot accesa numai activele companiei care le sunt alocate.

SDP-urile pot fi, de asemenea, mai ușor de gestionat decât VPN-urile, în special dacă utilizatorii interni necesită mai multe niveluri de acces. Utilizarea VPN-urilor pentru a gestiona mai multe niveluri de acces la rețea necesită implementarea a numeroși clienți VPN. Cu SPD, nu există un singur client la care să se conecteze toți cei care utilizează aceleași resurse; în schimb, fiecare utilizator are conexiunea la rețea. Este aproape ca și cum fiecare ar avea propria rețea privată virtuală personală (VPN).

În plus, SDP-urile validează atât dispozitivele, cât și utilizatorii înainte de a accesa rețeaua, ceea ce face mult mai dificil pentru un atacator să obțină acces la sistem folosind doar acreditările furate.

SDP-urile și VPN-urile se disting prin alte câteva caracteristici esențiale:

- SDP-urile nu sunt constrânse de geografie sau infrastructură. Aceasta înseamnă că SPD poate fi utilizat pentru a securiza atât infrastructura locală, cât și infrastructura cloud, deoarece acestea sunt bazate mai degrabă pe software decât pe hardware.

- Instalațiile multi-cloud și hibrid cloud sunt, de asemenea, ușor integrate cu SDP-urile.

- SDP-urile pot conecta utilizatorii de oriunde; nu trebuie să se afle în limita rețelei fizice a unei companii. Aceasta înseamnă că SDP-urile sunt mai utile în gestionarea echipelor la distanță.

VPN vs. ZTNA

Spre deosebire de VPN-urile, care au încredere în fiecare utilizator și dispozitiv din interiorul rețelei și oferă acces deplin la LAN (Local Area Network), un design Zero Trust funcționează pe principiul că niciun utilizator, computer sau rețea, în interiorul sau în afara perimetrului, nu poate fi de încredere – implicit.

Securitatea Zero Trust asigură că toți cei care încearcă să obțină acces la resursele rețelei sunt verificați și că utilizatorul are acces numai la acele servicii care le-au fost autorizate în mod explicit. ZTNA examinează poziția dispozitivului, starea de autentificare și locația utilizatorului pentru a asigura încrederea înainte de autentificare.

Acest lucru rezolvă o problemă tipică VPN în care utilizatorilor de la distanță BYOD (aduceți-vă propriul dispozitiv) li se oferă același grad de acces ca utilizatorii dintr-un birou corporativ, deși au adesea mai puține restricții de securitate.

O altă diferență este că, deși o securitate clasică a rețelei VPN poate împiedica accesul din afara rețelei, acestea sunt concepute pentru a avea încredere în utilizatorii din interiorul rețelei în mod implicit. Acestea oferă utilizatorilor acces la toate activele rețelei. Problema cu această strategie este că, odată ce un atacator obține acces la rețea, are control complet asupra a tot ceea ce este în interior.

O rețea de încredere zero permite, de asemenea, echipelor de securitate să stabilească politici de control al accesului specifice pentru locație sau dispozitiv pentru a preveni conectarea dispozitivelor nepatchate sau vulnerabile la serviciile de rețea ale companiei.

Pentru a rezuma, ZTNA are multe avantaje față de VPN:

- Mai sigur – ZTNA creează o mantie de invizibilitate în jurul utilizatorilor și aplicațiilor.

- Numai resursele companiei alocate bazate pe cloud și pe servere interne sunt disponibile atât pentru lucrătorii la distanță, cât și pentru utilizatorii de la fața locului.

- Mai simplu de manevrat – ZTNA este construit de jos în sus pentru peisajul actual de securitate a rețelei, având în vedere performanțe excelente și integrare ușoară.

- Performanță mai bună — soluțiile ZTNA bazate pe cloud asigură autentificarea adecvată atât a utilizatorului, cât și a dispozitivului, eliminând problemele de securitate pe care le creează VPN-urile.

- Scalabilitatea este mai simplă – ZTNA este o platformă bazată pe cloud care este ușor de scalat și nu necesită niciun echipament.

SDP vs ZTNA

SDP (Software Defined Perimeters) și ZTNA (Zero Trust Networks Access) folosesc ambele conceptul de nor întunecat pentru a împiedica utilizatorii și dispozitivele neautorizate să vizualizeze aplicațiile și serviciile la care nu au acces.

ZTNA și SDP permit utilizatorilor accesul doar la resursele specifice de care au nevoie, ceea ce reduce semnificativ riscul de mișcare laterală care altfel ar fi posibilă cu VPN-urile, mai ales dacă un punct final sau acreditările compromise permit scanarea și pivotarea către alte servicii.

SDP-urile folosesc o arhitectură de încredere zero în mod implicit, ceea ce înseamnă că accesul este interzis, cu excepția cazului în care un utilizator își poate autentifica în mod satisfăcător identitatea.

Integrarea VPN-ului dvs. actual cu SDP și ZTNA

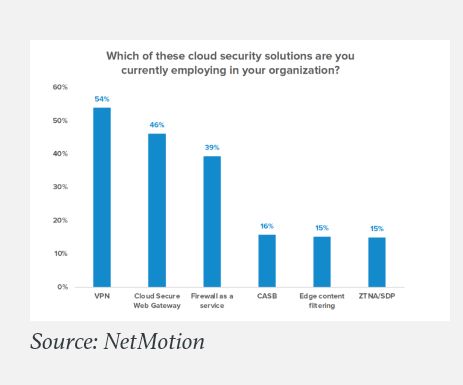

VPN-urile sunt încă cea mai populară tehnologie de securitate a accesului la cloud, potrivit unui recent Sondaj NetMotion din 750 de directori IT. Peste 54% dintre companii au folosit VPN-uri pentru a oferi acces securizat la distanță în 2020, comparativ cu 15% care au folosit soluții ZTNA și SDP.

Un alt sondaj realizat de companie arată că 45% dintre companii intenționează să folosească VPN-uri timp de cel puțin încă trei ani.

Dar pentru a crea o conexiune de rețea mai cuprinzătoare și mai sigură între utilizatori și dispozitive, puteți încorpora SDP și ZTNA cu VPN-ul dvs. actual. Folosind aceste instrumente de soluții de securitate, echipa de securitate poate fi foarte ușor să personalizeze și să automatizeze accesul în funcție de rolurile și nevoile unui angajat în cadrul organizației.

Iar accesul la date și aplicații sensibile poate fi păstrat în siguranță, rămânând fără întreruperi și discret, indiferent dacă angajații sunt on-premise sau în cloud.

Ultimele cuvinte 👨🏫

Pe măsură ce echipele de rețea, IT și securitate colaborează pentru a minimiza serviciul de atac și pentru a preveni amenințările în organizațiile lor, mulți pot descoperi că investiția într-o soluție SDP sau ZTNA și încorporarea acesteia cu VPN-ul lor actual este cea mai logică soluție.

De asemenea, vor descoperi că aceste modificări de securitate nu trebuie să fie rapide, perturbatoare sau costisitoare. Dar ele pot și ar trebui să fie destul de eficiente.