Acordați prioritate securității activelor IT față de orice altceva din organizația dvs.? Apoi, aveți nevoie de cele mai bune instrumente de gestionare a accesului la identitate prezentate aici.

În peisajul digital de astăzi, securitatea este principala preocupare pentru orice afacere. Hackerii dezvoltă noi tehnici și instrumente pentru a fura date de la companii și a le vinde pe dark web.

Hackerii aspru v-ar face pur și simplu să plătiți milioane de dolari în răscumpărare deturnând întreaga infrastructură IT, inclusiv bazele de date critice care ar putea răni mii de utilizatori.

Astfel, companiile folosesc instrumente IAM robuste, pe lângă politicile stricte de securitate a datelor și parole, ca o resursă de redundanță pentru securitatea datelor de afaceri.

Cuprins

Ce este Identity Access Management (IAM)?

Managementul accesului la identitate (IAM) este un set de aplicații, politici și instrumente care supraveghează, întrețin și definesc ce angajat sau parte interesată are acces la ce active digitale.

Pentru companii, activele digitale sunt în principal servere de aplicații, baze de date pentru clienți, instrumente ERP, aplicații de facturare, aplicații de plată, date privind salariile angajaților și multe altele.

În DevSecOps, accesul la activele digitale înseamnă verificarea depozitelor de coduri, accesarea conductelor CI/CD, baze de cunoștințe externe și interne, platforme ca serviciu, intranet, jurnalele software și canalele de comunicare de afaceri.

Pe scurt, tu sau administratorul de securitate cibernetică trebuie să controlezi accesul la fiecare resursă digitală de care depinde afacerea ta pentru operațiuni fără cusur.

Nevoia de gestionare a accesului la identitate (IAM)

În primul rând, aveți nevoie de un IAM pentru a atribui accesul la aplicațiile și resursele de afaceri angajaților existenți și noi. În câteva clicuri, puteți revoca accesul cuiva dintr-un ERP sau puteți acorda acces dacă este necesar.

IAM-urile vă permit să deveniți mai proactiv în securitatea afacerii decât reactiv. Nu este o idee bună să aplicați cu strictețe politicile de securitate într-o organizație după ce ați suferit lovituri din cauza încălcării datelor și a pierderilor de venituri.

În schimb, trebuie să aplicați politicile de securitate a datelor și de control al accesului încă din prima zi pentru a evita reputația și pierderile monetare.

Alte motive notabile pentru a obține o soluție IAM sunt:

- Faceți securitatea afacerii dvs. scalabilă utilizând o aplicație cloud care poate urmări între 10 și mii de angajați care accesează în mod continuu servere, baze de cod, pachete de containere, date despre clienți, metode de plată etc.

- Opriți încălcările de date în punctul în care pornesc și limitați astfel situația înainte ca mass-media, publicul și investitorii să se implice.

- Faceți zero deșeuri pentru licențe și alocarea de resurse scanând întotdeauna astfel de active comerciale. Apoi, alocați resursele necesare în mod dinamic pentru a economisi bani și pentru a împiedica datele de afaceri să cadă în mâini greșite.

Cum funcționează gestionarea accesului la identitate?

Pentru a proteja datele de afaceri, o soluție IAM funcționează oferind următoarele funcționalități și instrumente de securitate:

#1. Acces de conectare unică

O soluție IAM oferă acces fără probleme la toate aplicațiile și conturile de afaceri prin e-mailul companiei. Angajații nu trebuie să-și amintească tone de conturi de utilizator și parole.

#2. Înregistrează, auditează și raportează

Înregistrați fiecare acțiune din infrastructura dvs. IT și raportați-vă cu date de la orice incident recent de securitate, evenimente de resetare a parolei, solicitări de conectare din rețele externe și multe altele.

#3. Autorizarea utilizatorului

Împiedică utilizatorii să efectueze modificări interzise în sistemele, aplicațiile și site-urile dvs. web prin autorizarea acțiunilor acestora în mod regulat prin scanarea bazei de date a contului de utilizator pentru orice modificări recente.

#4. Autentificarea utilizatorului

IAM impune autentificarea de securitate de fiecare dată când un angajat se conectează la sistemele dvs. de afaceri. Ar putea oferi parole, texte de pe telefonul mobil, acces bazat pe chei de securitate fizică, CAPTCHA și multe altele. De asemenea, îl împinge pe utilizator să schimbe periodic parolele și alte acreditări.

#5. Aprovizionarea și revocarea permisiunilor utilizatorului

Odată ce creați un cont de utilizator în instrumentul IAM, acesta oferă acces la anumite sisteme de afaceri, în funcție de rol sau desemnare. Instrumentele IAM pot direcționa aceste solicitări de furnizare prin mai mulți manageri pentru a asigura aprobări în mai multe puncte.

În plus, ștergerea unui utilizator din IAM elimină instantaneu accesul la aplicația anterioară și la baza de date. Se întâmplă în timp real, iar instrumentul blochează un angajat chiar dacă lucrează activ la o aplicație.

#6. Gestionați utilizatorii sistemului

Instrumentele IAM se integrează cu toate bazele de date de afaceri, aplicațiile, serverele, desktopurile virtuale și stocarea în cloud. Trebuie doar să creați un profil de utilizator în instrumentul IAM, iar persoana respectivă va obține accesul la aplicație și la date pe care le furnizați.

Cum vă ajută un instrument de gestionare a accesului la identitate?

Un instrument IAM eficient vă ajută afacerea în următoarele moduri:

- Oferiți o singură sursă de adevăr pentru tot ceea ce privește datele digitale și securitatea activelor

- Permiteți unui nou angajat să înceapă să lucreze în prima zi, furnizând autorizații de securitate cu câteva clicuri

- Protejați datele de afaceri revocând instantaneu accesul angajaților care părăsesc compania

- Vă avertizează cu privire la incidente de securitate, astfel încât să puteți lua măsuri înainte de a suferi daune grave

- Preveniți neplăcerile cauzate de avertizori și amenințările din interior

- Blocați acțiunile anormale ale angajaților sau ale furnizorilor externi prin detectarea comportamentului suspect folosind inteligența artificială (AI) și învățarea automată (ML).

În continuare, vom discuta despre caracteristicile de căutat în instrumentul IAM.

Caracteristicile instrumentului IAM

Când cumpărați un instrument IAM, asigurați-vă că acesta vine cu următoarele caracteristici obligatorii:

- Costul de proprietate nu ar trebui să fie mai mare.

- Instrumentul trebuie să ofere facturare bazată pe cont de utilizator. Plătiți mai puțin când creați câteva conturi. Plătiți mai mult când creați mai multe conturi. Și ar trebui să existe o reducere în bloc pentru gestionarea contului în bloc.

- Soluția IAM trebuie să ofere cele șase caracteristici standard. Acestea sunt conectarea unică, raportarea, autentificarea, autorizarea, furnizarea de permisiuni și un tablou de bord de gestionare.

- Instrumentul trebuie să urmeze o politică de autorizare cu încredere zero.

- Ar trebui să randomizeze sistemul de autentificare pentru a informa utilizatorii cu privire la responsabilitățile lor de securitate a datelor.

Acum că ați descoperit elementele de bază ale conceptului de gestionare a accesului la identitate, găsiți mai jos câteva instrumente ideale pentru orice afacere digitală:

Gestionarea identității și accesului AWS

Dacă găzduiți aplicații cloud, baze de date și proiecte de analiză pe Amazon Web Services, atunci AWS IAM este soluția ideală pentru a proteja datele de afaceri. Oferă multe caracteristici, dar următoarele sunt de cea mai mare importanță:

- Analizor de acces IAM

- Centrul de identitate IAM

- Gestionați contul IAM sau rolurile de utilizator

- Gestionați permisiunile IAM, cum ar fi furnizarea și revocarea

- Autentificare cu mai mulți factori pentru securitatea strictă a datelor și responsabilitate

Ar trebui să utilizați AWS IAM dacă simțiți nevoia de următoarele în afacerea dvs.:

- Atribuiți permisiuni granulare și utilizați atribute precum rolul, echipa, locația etc., pentru furnizarea contului

- Controlați conturile unul câte unul sau în bloc

- Implementați practicile de securitate a datelor în întreaga organizație în câteva clicuri

- Mențineți o politică de privilegii minime pentru aplicațiile și datele de afaceri

AWS oferă resurse extinse pentru implementarea și funcționarea AWS IAM. Astfel, puteți învăța rapid și puteți începe în cel mai scurt timp.

Okta IAM

Dacă sunteți în căutarea unei soluții unice pentru gestionarea identității și furnizarea de servicii bazate pe identitate, încercați Okta. Are peste 7.000 de integrări de aplicații de afaceri. Echipa de management al integrării Okta lucrează, de asemenea, activ cu proiecte de dezvoltare a aplicațiilor care vor lansa aplicații în viitor.

Caracteristicile sale cheie IAM includ multe funcționalități, inclusiv următoarele:

- Conectare universală

- O singură logare

- Fără parolă

- MFA adaptiv

- Managementul ciclului de viață

- Fluxuri de lucru

- Guvernarea identității

Okta are două servicii diferite în peisajul de gestionare a accesului la identitate. Prima soluție este un serviciu orientat către clienți. Dacă oferiți servicii SaaS utilizatorilor finali, găzduiți platforme video OTT, site-uri web bazate pe abonament sau conținut web în spatele unui paywall, puteți utiliza Customer Identity by Okta.

În plus, puteți utiliza Workforce Identity Cloud pentru a permite angajaților, vânzătorilor, clienților, colaboratorilor și liber profesioniștilor să acceseze activele afacerii dvs. pe sau în afara cloudului.

ManageEngine

ManageEngine AD360 de la Zoho este un instrument IAM integrat care permite administratorilor de securitate IT să modifice, să furnizeze și să revoce identitățile utilizatorilor. Vă permite să controlați accesul utilizatorilor la resursele de rețea pe servere publice, private, hibride sau locale.

Puteți face toate cele de mai sus pe serverele Exchange, Active Directory local și aplicațiile cloud dintr-un software central sau un tablou de bord web.

Pe scurt, ManageEngine AD360 oferă angajaților dvs. din salariu și din afara salariilor acces rapid la aplicații, ERP-uri, datele clienților, wiki-uri de afaceri etc., în câteva minute. Apoi, puteți revoca accesul atunci când părăsesc afacerea sau considerați că accesul nu mai este necesar pentru acel angajat.

SailPoint IAM

Soluția IAM SailPoint se bazează pe un sistem IAM de bază controlat de integrare, automatizare și inteligență. În jurul sistemului său de bază de gestionare a accesului la identitate, există subfuncții.

Aceste submodule asigură că soluția IAM a afacerii dumneavoastră funcționează 24*7 fără a eșua. Unele subfuncții notabile sunt cele menționate mai jos:

- Managementul instrumentelor SaaS

- Aprovizionarea automată și revocarea conturilor de utilizator

- Recomandări de acces bazate pe inteligență artificială

- Fluxuri de lucru IAM

- Analiza datelor și informații despre acces

- Certificate digitale pentru a accesa aplicații, a citi fișiere și așa mai departe

- Gestionarea parolelor, resetarea și listarea neagră

- Gestionați accesul la fișiere și documente

- Să răspundă cererilor de acces

SailPoint oferă soluții IAM pentru diverse verticale din industrie, cum ar fi asistența medicală, producția, sectorul bancar, guvernul, educația și multe altele.

Instrumentele IAM oferă servicii convenabile, cum ar fi implementarea zero trust, eficientizarea infrastructurii dvs. IT, respectarea reglementărilor și securizarea resurselor oriunde și oricând.

Soluții Fortinet IAM

Soluțiile Fortinet IAM furnizează funcționalitățile de securitate necesare pentru a confirma identitățile angajaților, clienților, vânzătorilor și dispozitivelor pe măsură ce intră în intranet sau în rețeaua dvs. de internet.

Caracteristicile și avantajele sale vitale sunt menționate mai jos:

- Se asigură că utilizatorii autentificați, autorizați și validați corespunzător pot accesa resursele afacerii dvs. pe sau în afara cloudului

- Autentificarea multifactorială asigură accesul utilizatorului inițial la resursele permise. În cazul oricărei încălcări a datelor, știți pe cine să contactați.

- Fortinet SSO asigură accesul fără întreruperi la infrastructura IT fără a vă aminti nicio parolă. Utilizează suport SAML, OIDC, 0Auth și API.

- Fortinet IAM acceptă politicile de aducere-propriu dispozitiv (BYOD), conturi de oaspeți, acces ad-hoc și multe altele.

JumpCloud IAM

JumpCloud vă ajută să reduceți costul deținerii soluției IAM cu mai multe cifre prin dispozitivul unificat și soluția IAM. Cu serviciul său, minimizați cheltuielile generale și complexitatea sistemului IAM și, de asemenea, vă asigurați că aveți de-a face cu mai puțini furnizori IT.

Odată ce ați configurat soluțiile sale, puteți permite angajaților, stagiarilor, clienților, părților interesate, vânzătorilor și vizitatorilor să acceseze infrastructura IT prin următoarea logică de afaceri:

- Oferiți acces la orice resursă sau selectați

- Acordați acces din orice locație sau selectați

- Oferiți acces cu o identitate fizică sau digitală

- Aprobați accesul din cloud

- Oferiți acces la hardware sau software de încredere

Instrumentul său IAM vă permite să gestionați procese, fluxuri de lucru, dispozitive și persoane dintr-o aplicație web găzduită într-un director deschis întreținut de JumpCloud.

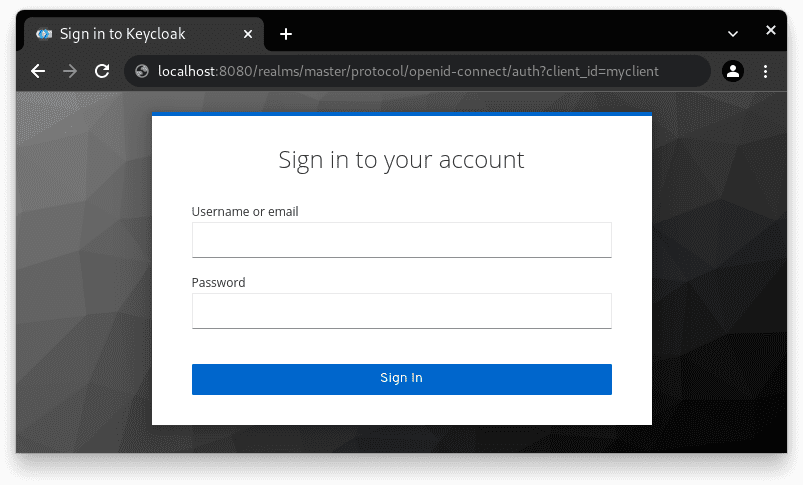

Keycloak Open Source IAM

Keycloak este un produs IAM cu sursă deschisă în curs de dezvoltare constantă cu granturi și sponsorizări de la Red Hat. Dacă afacerea dvs. are nevoie de soluții IAM personalizate pe care alte companii nu le oferă, atunci puteți încerca Keycloak.

Caracteristicile sale notabile sunt următoarele:

- Keycloak SSO pentru conectare și deconectare pentru multe aplicații dintr-o singură organizație sau platformă

- Creați pagini de conectare la rețele sociale pentru a permite utilizatorilor să vă folosească serviciile cloud utilizând contul Google, GitHub și Facebook

- Vă puteți crea propria soluție IAM folosind baza de cod Keycloak și baza de date relațională

- Puteți integra această soluție IAM cu serverele Active Directory și protocolul LDAP (lightweight Directory Access Protocol)

Serverul său este disponibil pentru descărcare gratuită cu baza de cod Keycloak, imaginea containerului și operatorul.

Ping Identity

Ping Identity utilizează cloud-ul său proprietar PingOne pentru gestionarea accesului la identitate prin intermediul platformei cloud și apoi direcționează utilizatorul către un alt cloud sau server local. Cloud-ul PingOne este potrivit pentru sarcinile dvs. de lucru centrate pe client și forța de muncă internă.

Creați un cont pentru un utilizator aprobat pe cloud PingOne și creați un flux de lucru de autentificare. Ping Identity orchestrează călătoria clienților sau angajaților către o aplicație de afaceri printr-un flux de lucru prestabilit.

Acesta include următorii pași:

- Detectarea datelor utilizatorului și a dispozitivului

- Verificarea utilizatorului

- Profilarea activității utilizatorului asupra activelor dumneavoastră IT

- Autentificare folosind protocoale de securitate secundare

- Părțile interesate de afaceri autorizează noul utilizator

- Utilizatorul are acces fără probleme la aplicațiile și bazele de date selectate

Cuvinte finale

Obținerea instrumentului potrivit de gestionare a accesului la identitate nu este o plimbare în parc. Administratorii IT și managerii de securitate cibernetică ard săptămâni de ore de lucru pentru a decide ce instrument va ajuta la stabilirea nivelului de securitate pe care îl doresc.

Puteți economisi bani și timp și puteți rămâne sănătoși încercând unele dintre cele mai bune instrumente IAM menționate mai sus în acest articol.

În continuare, cele mai bune tehnici de protecție împotriva atacurilor cibernetice.