Progresele recente în tehnologie au adus inovații extraordinare pentru a satisface nevoile companiilor și utilizatorilor moderni.

Tehnologia, instrumentele și produsele și serviciile bazate pe internet au transformat modul în care lucram și trăim. Ne-au simplificat viețile și ne-au sporit confortul în toate aspectele, fie că sunt în afaceri sau în viața personală.

Cu toate acestea, tehnologia a prezentat și o mulțime de preocupări și riscuri de securitate cibernetică care pot devasta ambele sfere ale vieții noastre.

Companiile au suferit pierderi de milioane, împreună cu încrederea clienților și reputația din industrie. În mod similar, indivizii au fost terorizați din cauza crimelor și amenințărilor ca urmare a datelor personale expuse.

Hackerii și metodele lor de hacking evoluează, deoarece sunt și profesioniști calificați. Unii își folosesc abilitățile pentru a comite infracțiuni, în timp ce unii sunt angajați de organizații pentru a combate hackerii răi.

Și dacă doriți să vă protejați pe dvs. și afacerea dvs. de hack-uri și hackeri, este pertinent să știți ce se întâmplă în industria securității cibernetice și tipurile de hack-uri și hackeri.

Acest articol va cunoaște diferitele tipuri de hack-uri și hackeri pentru a le distinge și a implementa măsurile de securitate corecte pentru a rămâne pe partea mai sigură.

Cuprins

Ce este un hack?

Un hack este un act efectuat de un individ sau hackeri pentru a compromite securitatea unei organizații prin obținerea accesului la date, rețele, sisteme și aplicații și efectuând atacuri. Folosirea greșită a dispozitivelor și sistemelor devastează o afacere în ceea ce privește finanțele și reputația.

Un hack provine dintr-un sistem care este utilizat de un hacker care are abilități de codare și software și hardware avansat.

În hack-urile moderne, hackerii folosesc metode ascunse care sunt concepute pentru a ochi echipele IT și echipele de software de securitate cibernetică pentru a conduce atacuri. Aceștia pot păcăli utilizatorii să deschidă link-uri și atașamente rău intenționate, ceea ce duce în continuare la expunerea informațiilor sensibile.

Exemple de hack-uri pot fi implementarea de viruși și coduri rău intenționate, atacuri man-in-the-middle, DDoS, DoS, phishing, ransomware etc.

Diferite tipuri de hack-uri

Iată diferite tipuri de hack-uri:

phishing

Phishingul este o încercare întreprinsă de infractorii cibernetici de a vă fura identitatea și banii prin e-mailuri. Hackerii te fac să renunți la informațiile tale personale, inclusiv acreditările bancare, parolele, detaliile cardului etc.

Atacatorul trimite un e-mail unei persoane folosind cuvinte complicate care par foarte reale. Aceștia se comportă ca o persoană în care poți avea încredere, ca un intervievator, un manager de bancă, un asociat de servicii și multe altele. Se combină cu alte atacuri, cum ar fi injecția de cod, atacurile de rețea și programele malware pentru a face posibilă hack-ul.

Există diferite tipuri de atacuri de tip phishing, cum ar fi phishing prin e-mail, phishing spear, vânătoare de balene, smishing, vishing și phishing pentru pescari.

DoS și DDoS

Un atac de tip Denial of Service (DoS) se concentrează pe o rețea sau o mașină pentru a o închide și a o face inaccesabilă pentru utilizatorii finali.

Aici, atacatorii cibernetici întrerup funcționalitatea unui dispozitiv prin inundarea rețelei sau a mașinii cu solicitări nelimitate, astfel încât traficul normal nu poate să-l acceseze.

DoS este de două tipuri:

Atacurile Buffer Overflow: Acest atac vizează timpul CPU, spațiul pe hard disk și memoria și le consumă pe toate pentru a prăbuși sistemul și a afecta comportamentul serverului.

Atacuri Flood: Acest atac vizează serverele cu o cantitate mare de pachete de date. Atacatorul suprasatura capacitatea serverului, rezultând DoS. Pentru ca atacurile DoS flood să aibă succes, atacatorul trebuie să aibă mai multă lățime de bandă decât mașina vizată.

În atacul DDoS, inundațiile de trafic provin din diverse surse. Acest atac este mai critic decât DoS, deoarece nu puteți închide mai multe surse simultan.

Momeală și comutator

Bait and Switch este o tehnică folosită de fraudatori pentru a fura date personale și acreditări de conectare prin reclame și căi de încredere. Ei păcălesc utilizatorii să viziteze site-uri rău intenționate și să ia toate detaliile sub nasul utilizatorilor.

Aceste atacuri se formează în principal din spațiul publicitar vândut de site-uri web. Odată ce atacatorii achiziționează spațiul publicitar, înlocuiesc imediat anunțul cu un link rău intenționat, ducând la blocarea browserului și la compromiterea sistemelor.

Marketingul de conținut bazat pe internet este principalul canal pentru atacurile în care utilizatorii sunt păcăliți să deschidă linkuri, care ulterior se dovedesc a fi rău intenționate.

Furtul de cookie-uri

Furtul de cookie-uri este o tactică de deturnare prin care un atacator are acces la informațiile utilizatorului. Aici, o terță parte copiază datele nesigure ale sesiunii și le folosește pentru a uzurpa identitatea utilizatorului. În general, apare atunci când un utilizator vizitează site-uri de încredere prin Wi-Fi public sau o rețea neprotejată.

Odată ce se întâmplă acest lucru, atacatorul poate folosi informațiile sau contul pentru a posta mesaje false, pentru a transfera bani sau pentru a face alte lucruri rău intenționate.

Poate fi prevenit dacă un utilizator folosește conexiuni SSL pentru a se conecta și evită utilizarea rețelelor neprotejate pentru a accesa site-uri.

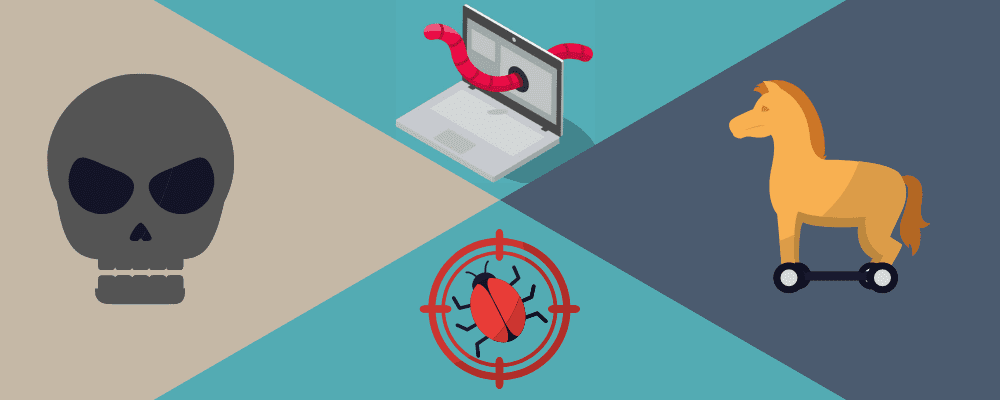

Virus, troian, malware

Un virus este un program de calculator care se conectează la un alt computer sau program software pentru a deteriora sistemul. Hackerii introduc codul în program și așteaptă până când cineva rulează programul. În acest fel, infectează alte programe de pe un computer.

Un troian execută un program care spune că este inofensiv și util. În realitate, face lucruri rău intenționate la fel cum caii troieni au fost folosiți de greci pentru a ataca dușmanii pe timp de noapte.

În loc să vizeze un sistem software, troianul vizează instalarea altor programe malware în sistem, ceea ce duce la înșelarea utilizatorilor.

Un vierme este un malware similar cu un virus. Execută încărcătură utilă rău intenționată și se auto-replică pe sisteme informatice. Singura diferență este în tehnica lor de răspândire. Un virus vrea un program gazdă, dar un vierme trăiește în propriul program independent. Uneori sunt răspândite de la sine, fără nicio intervenție umană.

În plus, există o varietate de alte amenințări rău intenționate, cum ar fi ransomware, adware, spyware, rootkit-uri, roboți și multe altele.

ClickJacking Attacks

ClickJacking, care este cunoscut ca un atac de remediere a UI, vizează utilizatorii prin mai multe straturi opace sau transparente pentru a-i păcăli. Odată ce un utilizator dă clic pe buton sau link fără să știe că face clic pe unul greșit, își pierde informațiile în mâinile greșite.

Să presupunem că vizitați un site web și derulați pentru a verifica pagina. Dintr-o dată, când dați clic pe un link, este posibil să vedeți alte reclame care vă permit să faceți clic pe acel link. Astfel, atacatorii te direcționează către o altă pagină. Așa funcționează atacatorii ClickJacking.

De exemplu, când vizitați site-ul web www.wyz.com și vedeți foi de stil sau casete de text pe pagină, veți primi oferte gratuite și alte oferte potrivite care vă atrag să deschideți linkul. În acest fel, vă pierdeți datele de conectare și informațiile personale.

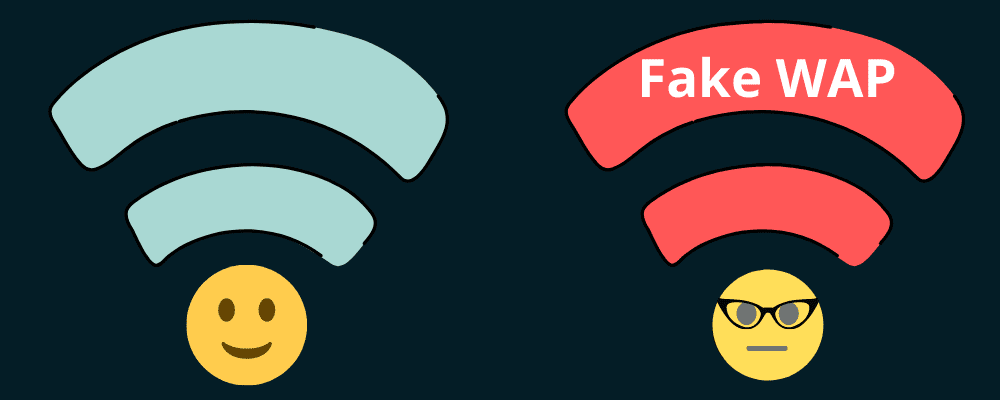

WAP fals

Punctul de acces fără fir (WAP) este o tehnică folosită pentru a conecta mulți utilizatori simultan printr-un canal public. Fals WAP înseamnă să faci același lucru falsând tehnica.

Aici, un hacker alege de obicei un loc public unde există Wi-Fi gratuit, cum ar fi aeroportul, centrele comerciale și cafenelele locale.

Uneori se setează Wi-Fi pentru utilizatori, permițând acces gratuit și joacă ca un ninja. În acest caz, oferiți liber toate informațiile dvs. în timpul conectării în contul Wi-Fi și alte site-uri web populare. În acest fel, vă sparg și conturile de Facebook, Instagram, Twitter și alte conturi.

Keylogger

Keylogger, numit și capturarea tastaturii sau keylogger logger este o tehnică folosită pentru a înregistra fiecare apăsare a tastei pe un dispozitiv sau computer. Are și software pe care îl puteți folosi pe smartphone-urile dvs.

Hackerii folosesc adesea un keylogger pentru a fura acreditările de conectare, date sensibile ale întreprinderii și multe altele. Este de fapt un software care înregistrează fiecare activitate, inclusiv clicurile mouse-ului. Găsești, de asemenea, keylogger hardware unde există un dispozitiv inserat între CPU și tastatură care oferă multe funcții pentru a captura înregistrările.

Hackerii folosesc această tehnică pentru a vă accesa numerele de cont, codurile PIN, ID-urile de e-mail, parolele și alte informații confidențiale.

Ascultarea cu urechea

Ascultarea este o veche amenințare de securitate în care un atacator ascultă cu atenție comunicațiile rețelei pentru a obține informații private, cum ar fi actualizări de rutare, date de aplicație, numere de identificare a nodurilor și multe altele.

Hackerul folosește datele pentru a compromite nodurile în perturbarea rutării, degradarea performanței aplicațiilor și a conectării în rețea. Vectorii săi includ e-mailul, rețelele celulare și liniile telefonice.

Atacurile în poarele de apă

O gaură de apă este un atac computerizat în care un hacker observă sau ghicește site-urile web pe care o organizație sau un individ le utilizează adesea. Atacatorii infectează apoi acele site-uri web prin intermediul programelor malware și, astfel, unii membri se infectează și de acest atac.

Această tehnică este mai greu de detectat, deoarece hackerii caută o anumită adresă IP pentru a ataca și pentru a obține informații specifice. Scopul este de a viza sistemul utilizatorului și de a obține acces la site-urile web de la țintă.

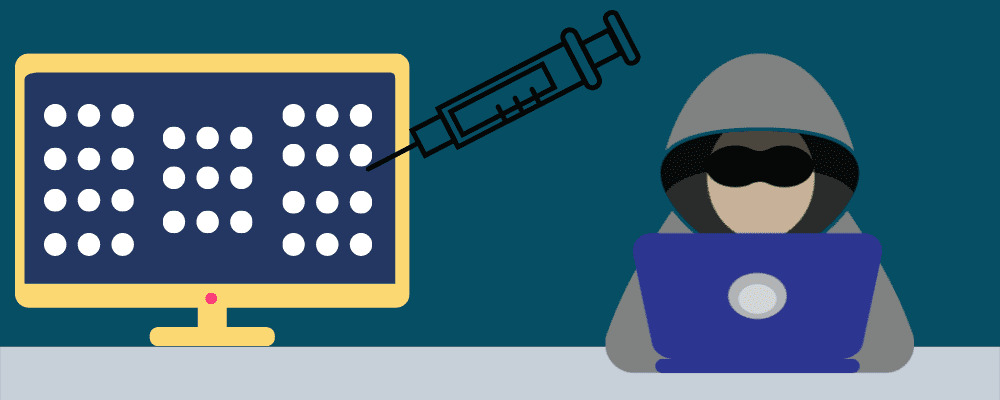

Injecție SQL

Injecția SQL (SQLi) este un atac în care un atacator folosește cod rău intenționat pentru manipularea bazei de date. În acest fel, ei accesează informațiile păstrate în siguranță în baza de date a unei organizații. Acestea interferează cu interogările aplicației pentru a vizualiza date, inclusiv datele utilizatorilor, datele de afaceri și multe altele.

Odată ce au acces, pot fie să șteargă datele, fie să le modifice, provocând modificări comportamentului unei aplicații. În unele cazuri, hackerul câștigă drepturi administrative, care sunt foarte dăunătoare pentru o organizație.

SQLi vizează aplicații web sau site-uri web care utilizează baze de date SQL precum Oracle, SQL Server, MySQL și altele. Acesta este cel mai vechi și mai periculos atac, care, odată cu succes, le permite hackerilor să acceseze secretele comerciale, datele personale și proprietatea intelectuală a unei companii.

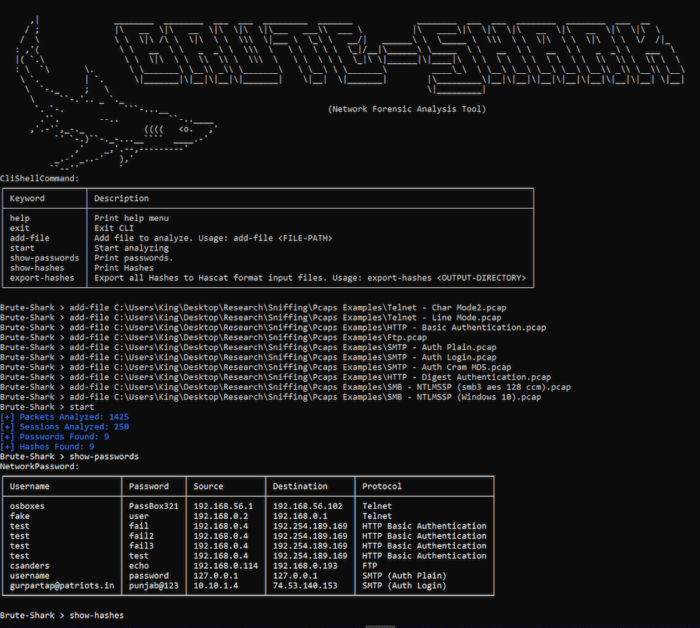

Atacurile de forță brută

Un atac cu forță brută este o modalitate ușoară de hacking care se concentrează pe metode de încercare și eroare pentru a sparge parole, chei de criptare, acreditări de conectare și multe altele. Atacatorii trec prin toate cazurile posibile pentru a obține cel potrivit.

Aici, forța brută înseamnă că hackerii folosesc încercări puternice de a-și forța calea către conturi private. Aceasta este o metodă veche de atac, dar încă este populară și eficientă în rândul hackerilor. Hackerii obțin profit din reclame, fură date private, răspândesc programe malware, vă deturnează sistemul pentru activități rău intenționate, ruinează reputația site-ului și multe altele.

Există diferite tipuri de forță brută pe care atacatorii le folosesc pentru a obține acces. Unele sunt simple atacuri de forță brută, atacuri de dicționar, atacuri hibride de forță brută, atacuri de forță brută inversă și umplere de acreditări.

Spoofing DNS (otrăvire cache DNS)

În acest sens, înregistrările DNS alternative sunt folosite de către un atacator pentru a redirecționa traficul către un site rău intenționat.

De exemplu, ești nou la facultate, iar seniorii tăi schimbă numerele de clasă. Deci, ajungi în sala de clasă greșită. Acest lucru se întâmplă până când obțineți directorul corect al campusului.

Falsificarea DNS funcționează în același mod. Hackerul introduce date false în cache, astfel încât interogările DNS să vă ofere un răspuns incorect, ducând la introducerea site-urilor web greșite. Acest atac face obiectul unei amenințări cibernetice înșelătoare.

Scăparea parolelor

Scăparea parolelor este modul în care hackerii îl folosesc pentru a obține acreditările de conectare. Un atac cu forță brută este, de asemenea, o tehnică de spargere a parolelor.

În aceasta, toate parolele trebuie să fie stocate cu funcția de derivare a cheilor (KDF). Dacă este stocat ca text simplu, atacatorul care pirata baza de date primește toate informațiile despre cont. Ei folosesc diverse tehnici pentru a sparge parole, cum ar fi phishing, malware, atac curcubeu, ghicire, căutare în dicționar și multe altele.

Cine este un hacker?

Un hacker este o persoană care are abilități de rețea, programare, computer și alte abilități pentru a rezolva probleme sau a cauza probleme.

Ei pătrund în sistemul informatic pentru a instala malware, pentru a distruge date, a fura informații, a perturba dispozitive și multe altele.

Acest lucru nu înseamnă că toți hackerii sunt actori răi. Ele pot fi atât bune, cât și rele.

În unele cazuri, hacking-ul este folosit ca procedură legală de către persoane legitime pentru a-și securiza sistemele și datele sau țara.

Cu toate acestea, hackerii maximi își folosesc abilitățile tehnice pentru a dăuna organizațiilor și indivizilor prin furtul sau expunerea informațiilor lor, cerând răscumpărare, distrugându-le imaginea în industrie și așa mai departe.

Hackerii sparg peretele de securitate al unei organizații pentru a obține acces neautorizat la telefoane, dispozitive IoT, sisteme de calcul întregi, rețele, tablete și computere. Ei profită de o slăbiciune a rețelei sau a sistemului pentru a intra și a lansa atacuri. Aceste puncte slabe sunt de două tipuri – tehnice și sociale.

Diferite tipuri de hackeri

Știți ce este hacking-ul și tipurile sale.

Dar cine se află în spatele acestui hacking și cum poți să le identifici și să le diferențiezi?

Deoarece toți hackerii nu sunt criminali, să înțelegem diferitele tipuri de hackeri și să facem diferența între ei.

Hackerii cu pălărie albă

Hackerii White Hat sunt hackeri autorizați care au cunoștințele tehnice necesare pentru a găsi vulnerabilități în rețele și sisteme. Ei au dreptul de a pirata sistemele pentru a verifica vulnerabilitățile de securitate pentru a fi protejați de hackeri criminali.

Aceștia remediază lacunele și punctele slabe ale sistemului de securitate și protejează o organizație împotriva încălcării datelor și a diferitelor tipuri de atacuri externe și interne.

Hackerii Black Hat

Hackerii de pălărie neagră au aceleași abilități ca hackerii de pălărie albă, dar le folosesc în scopuri greșite. Aceștia sunt numiți criminali cibernetici care pătrund în sisteme cu intenții criminale sau rău intenționate.

Hackerii Black Hat au seturi avansate de abilități pentru a efectua posibilele atacuri. Ei caută vulnerabilitățile și lacunele de securitate pentru a realiza atacurile care să provoace daune grave unei organizații în ceea ce privește banii și reputația.

Hackerii Grey Hat

Un hacker cu pălărie gri este din nou un expert în securitate care găsește o modalitate ușoară de a pirata sisteme și rețele. Ei vin între hackeri cu pălărie neagră și hackeri cu pălărie albă.

Cum?

Ei se angajează în aceste activități fie pentru a ajuta proprietarul site-ului web să cunoască vulnerabilitățile, fie pentru a fura informații. În funcție de activitățile lor, aceștia sunt clasificați. Unii hackeri de pălărie gri efectuează hacking pentru plăcerea lor. Nu au nicio autorizație, dar aleg cum să-și folosească abilitățile.

Script Kiddies

Copiii cu scenarii sunt cunoscuți și ca hackeri amatori, deoarece nu au abilități avansate în domeniul hackingului. Ei urmează scripturile hackerilor experimentați pentru a pirata sisteme și rețele.

În general, script kiddies efectuează aceste activități doar pentru a atrage atenția de la hackeri experimentați. Ei nu au cunoștințele complete despre proces, dar suficiente pentru a inunda o adresă IP cu trafic excesiv.

De exemplu, copiii cu scenarii pot sparge în timpul ofertelor de cumpărături de Vinerea Neagră.

Hacktivist

Hacktiviștii sunt grupul de oameni care desfășoară activități de hacktivism pentru a viza teroriști, pedofili, traficanți de droguri, organizații religioase și multe altele.

Hacktiviștii desfășoară anumite activități pentru a sprijini cauze politice. Ei vizează întreaga organizație sau o anumită industrie despre care consideră că nu se aliniază cu practicile și opiniile lor.

Hacker rău intenționat/ informator

Un insider rău intenționat este o persoană, cum ar fi un contractant, fost angajat, partener etc., care are acces la rețeaua, datele sau sistemul unei organizații. El folosește intenționat și depășește limitele lor de acces la date în mod ilegitim.

Sunt mai greu de detectat deoarece au acces autorizat la date și cunosc toate căile foarte clar pentru a executa hack-ul într-un mod planificat. Securitatea în cloud este, de asemenea, compromisă din cauza unor persoane rău intenționate.

Hackerii pălărie verde

Hackerii cu pălărie verde sunt începătorii, sau se poate spune, cei fără experiență în domeniul hackingului. Ei nu sunt familiarizați cu mecanismele de securitate și funcționarea interioară a web-ului.

Hackerii pălăriei verzi nu au experiență, dar au o foame profundă să învețe tehnicile pentru a urca în clasament. Ei nu sunt neapărat actori de amenințări, dar pot provoca daune în timp ce își practică designul.

Uneori, sunt periculoase, deoarece nu cunosc rezultatele. Acestea pot cauza cel mai rău caz care poate fi dificil de rezolvat.

Hackerii cu pălărie albastră

Hackerii Blue Hat sunt diferiți de alți hackeri, deoarece nu vizează rețeaua și sistemul unei organizații pentru a fura ceva. Ei sunt căutători de răzbunare care pirata sistemele informatice pentru a se răzbuna personal pe o organizație.

Ei folosesc tehnici pentru a obține acces la diferite conturi sau e-mailuri. Odată ce au informațiile, încep să exploateze profilurile trimițând mesaje nepotrivite etc. Uneori, foștii angajați pirata serverele companiilor pentru a fura informații precum datele confidențiale și a elibera publicului toate informațiile pentru a deteriora reputația.

Hackerii Red Hat sunt oarecum la fel cu hackerii White Hat, dar nu sunt autorizați să efectueze operațiuni de hacking. Hackerii Red Hat fac totul și fac fiecare pas pentru a-i opri pe hackerii cu pălărie neagră sau alți hackeri.

Se știe că aceștia lansează un război împotriva hackerilor ilegali și își distrug serverele și resursele.

Uneori aleg o modalitate ilegală de a planifica hacking-ul. Pe scurt, hackerii Red Hat fac ceea ce trebuie urmând calea greșită. De obicei, infectează sistemele băieților groaznici, lansează atacuri DDoS și folosesc instrumente pentru a accesa sistemul hackerului rău pentru a-l demola.

Hackeri de elită

Hackerii de elită sunt cei mai pricepuți hackeri în domeniul hacking-ului. Ei își aleg calea fie ca hacker cu pălărie albă, fie ca hacker cu pălărie neagră. Intrarea în sisteme și colectarea informațiilor este o sarcină pentru ei, deoarece sunt excepțional de calificați.

Hackerii de elită își scriu propriile exploit-uri din abilitățile și înțelegerea pe care le au despre sisteme. Ei folosesc adesea distribuția Linux făcută de ei înșiși în funcție de nevoile lor, unde au toate instrumentele pentru hacking.

Indiferent dacă este un sistem de operare Windows, Unix, Mac sau Linux, hackerii de elită sunt experți în toate domeniile.

Terorişti cibernetici

Teroriștii cibernetici vizează populația prin închiderea tuturor infrastructurilor majore, cum ar fi operațiunile guvernamentale, transportul, energia etc. Orice atac cibernetic care dăunează populației prin mijloace indirecte este cunoscut sub numele de terorism cibernetic.

Ei vor să obțină câștiguri ideologice sau politice prin intimidare sau amenințare. Teroriștii cibernetici cu experiență pot provoca distrugeri masive sistemelor guvernamentale, valorificându-le abilitățile. Ar putea lăsa un mesaj terorist pentru alte atacuri.

Concluzie

Cunoașterea diferitelor hack-uri și hackeri vă va ține informat cu privire la riscurile actuale de securitate cibernetică. De asemenea, vă va ajuta să faceți distincția între hackeri, deoarece aceștia nu sunt actori răi. Astfel, puteți lua măsuri de securitate adecvate la momentul potrivit pentru a preveni atacurile și a minimiza riscurile.